手动脱壳-熊猫烧香病毒-FSG v2.0

操作环境

系统:Windows 7 32bit

工具: Exeinfope,查壳

OllyDbg,动态调试,Dump内存

ImportREC,修复IAT

FSG壳简介

FSG v2.0是一款超级压缩壳,经过加壳后会减小目标文件体积.这个壳会对源程序IAT做简单的处理.

0x0 查壳

使用ExeinfoPE查壳,熊猫烧香样本显示带有压缩壳FSG v2.0.所以,想要分析程序,首先脱壳.

0x1脱壳

既然是FSG v2.0的压缩壳,我们就可以使用堆栈平衡的方法来定位到OEP.当然直接单步跟踪也可以(因为本身就没多少代码).

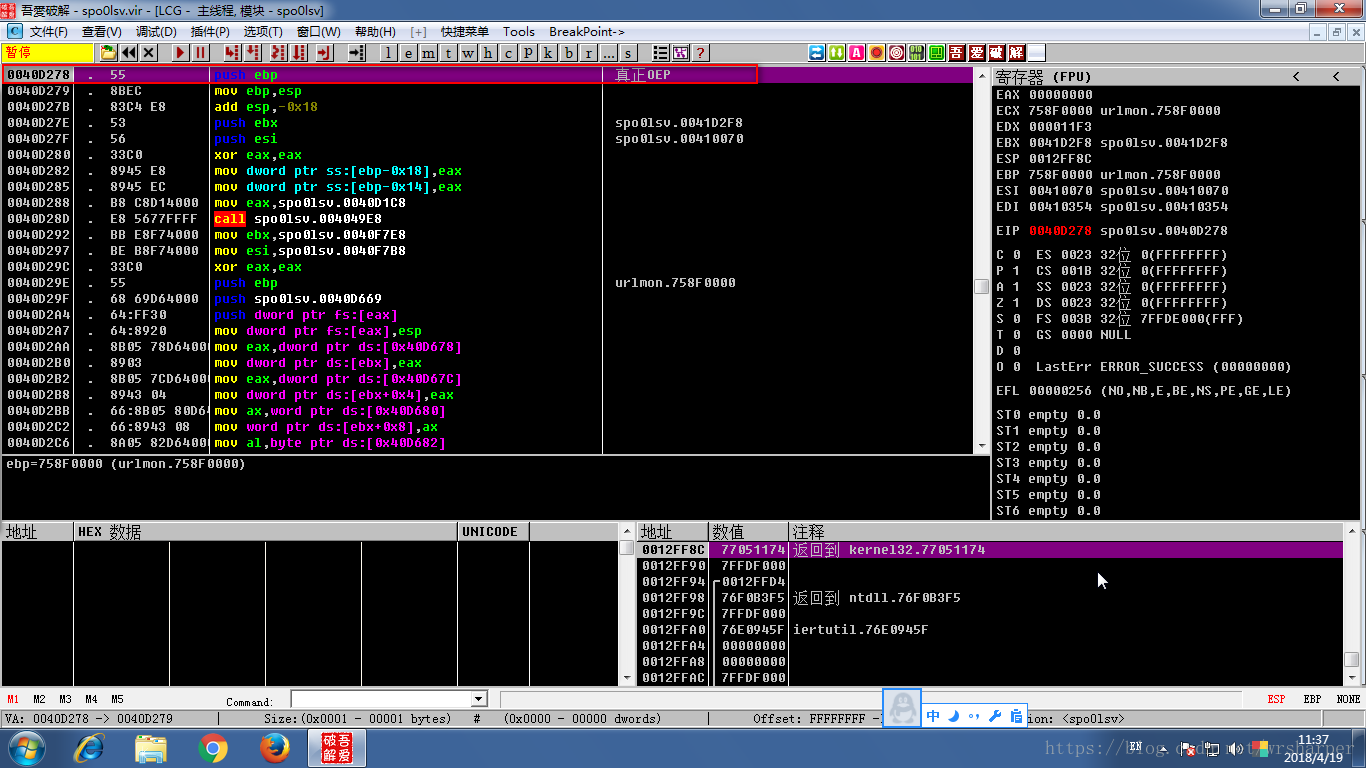

这里我直接单步跟踪,看到有特殊的跳转的地方就应该是跳转到真正OEP了.

跳过去查看,上下浏览一下,大概判定这就是原始OEP.

我们运行到此处,在此处Dump内存.

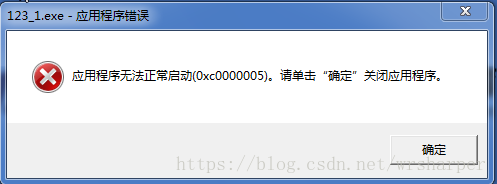

保存为123_1.exe,运行一下测试,报错.0xC0000005.内存访问异常,应该是壳对导出表做了处理,导致我们dump下来的内存有错误.

0x2 修复

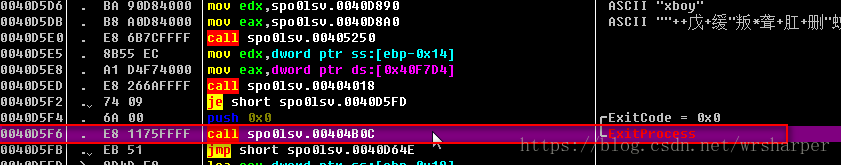

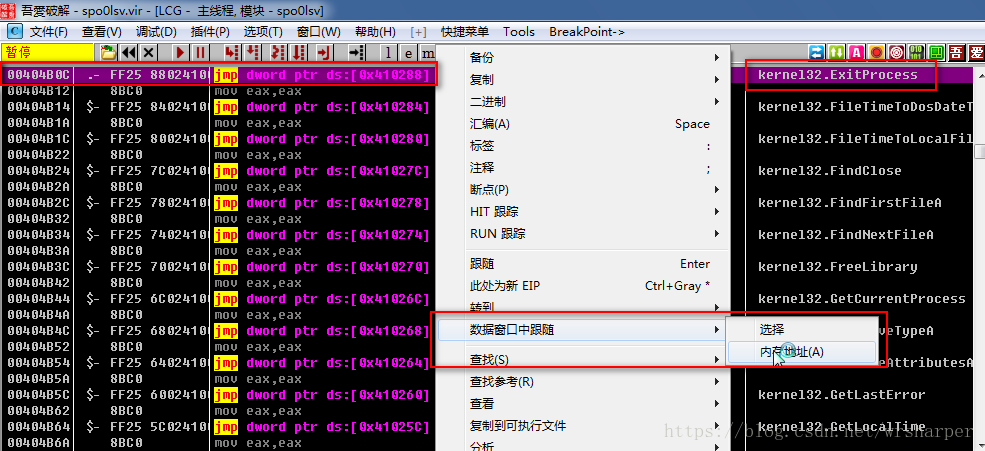

在调试器中上下浏览一下代码,看到有直接调用的函数.进去查看,知道此处就是调用的原始IAT函数

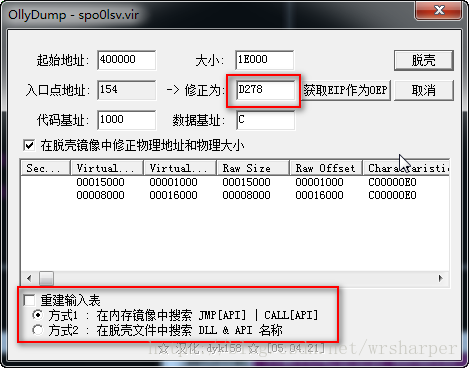

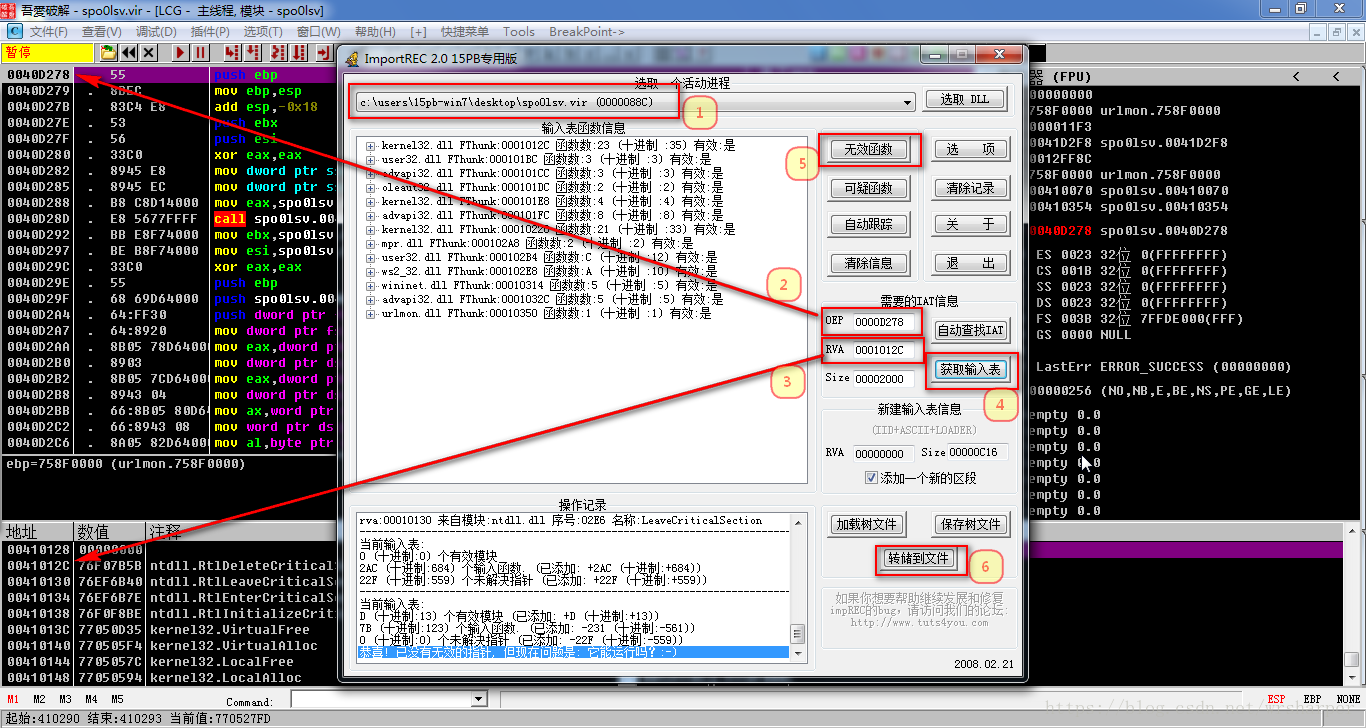

确定好OEP和IAT后,我们使用ImportREC这个工具来从内存中修复dump下来的文件中的IAT

选择目标进程,填写OEP和IAT的RVA,点击获取输入表(可以把Size写大一点),找到函数后点击查看无效函数,把无效的指针剪切掉,最后保存到dump下来的文件123_1.exe.

最后生成了123_1_.exe,运行程序后能够使系统运行起熊猫烧香病毒,再次使用exeinfope查壳,显示Delphi程序.

至此,我们脱壳成功.接下来就是具体分析这个熊猫烧香的病毒了.

0x3 总结

FSG v2.0是压缩壳,没什么好说的.

总结一句吧,压缩壳可以直接使用堆栈平衡方法来找到OEP,然后dump内存.只不过FSG需要修复一下IAT才能运行.

吐糟,最近很多东西都是写了一半,或者做了一半时间就没了,然后在拿起来就有点不想做下去了.所以说,漏洞那块的东西还没有完结的,只不过我太懒太菜,慢慢来补

本文详细介绍了如何手动为熊猫烧香病毒样本进行FSG v2.0壳的脱壳过程。通过使用ExeinfoPE查壳,OllyDbg动态调试,及ImportREC修复IAT,最终成功脱壳并运行。在脱壳过程中,遇到了因壳对导出表处理导致的内存访问异常问题,通过修复IAT解决。总结指出,对于压缩壳,可以利用堆栈平衡找到OEP,但FSG壳需要额外修复IAT。

本文详细介绍了如何手动为熊猫烧香病毒样本进行FSG v2.0壳的脱壳过程。通过使用ExeinfoPE查壳,OllyDbg动态调试,及ImportREC修复IAT,最终成功脱壳并运行。在脱壳过程中,遇到了因壳对导出表处理导致的内存访问异常问题,通过修复IAT解决。总结指出,对于压缩壳,可以利用堆栈平衡找到OEP,但FSG壳需要额外修复IAT。

1580

1580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?