1. 防火墙

DMZ(非军事化区)区域:相当于内部和外部的隔离区,可能会存储一些公用的信息(比如Web服务器、Eamil服务器)。

安全性排序:内网>DMZ>外网

防火墙经历了三个发展阶段:

-

包过滤防火墙

检查所有进站和出站的数据,打开包头,根据包头的信息确定是否符合过滤规则,对不符合的告警并丢弃。- 过滤型的防火墙通常是直接转发报文,它对用户完全透明,速度较快。对网络层的数据报文进行检查。处在网络层(TCP)和数据链路层(IP)

- 优点:防火墙对每条传出网络的包实行低水平控制。每个IP字段都被检查,如:源地址、目标地址、协议和端口号

- 缺点:不能防范黑客攻击、不支持应用层协议、不能处理新的安全威胁。

-

应用代理网关防火墙

彻底隔断内网与外网的直接通信,内网用户对外网的访问变成防火墙对外网的访问,然后再由防火墙转发给内网用户。所有通信都必须经应用层代理软件转发。- 优点:可以检查应用层、传输层和网络层的协议特征,对数据包的检测能力比较强

- 缺点:难以配置、处理速度非常慢(网络整体性能低)

-

状态检测技术防火墙

- 状态检测技术防火墙结合了代理防火墙的安全性和包过滤防火墙的高速度等优点。在不损失安全性的基础上,提高了代理防火墙的性能

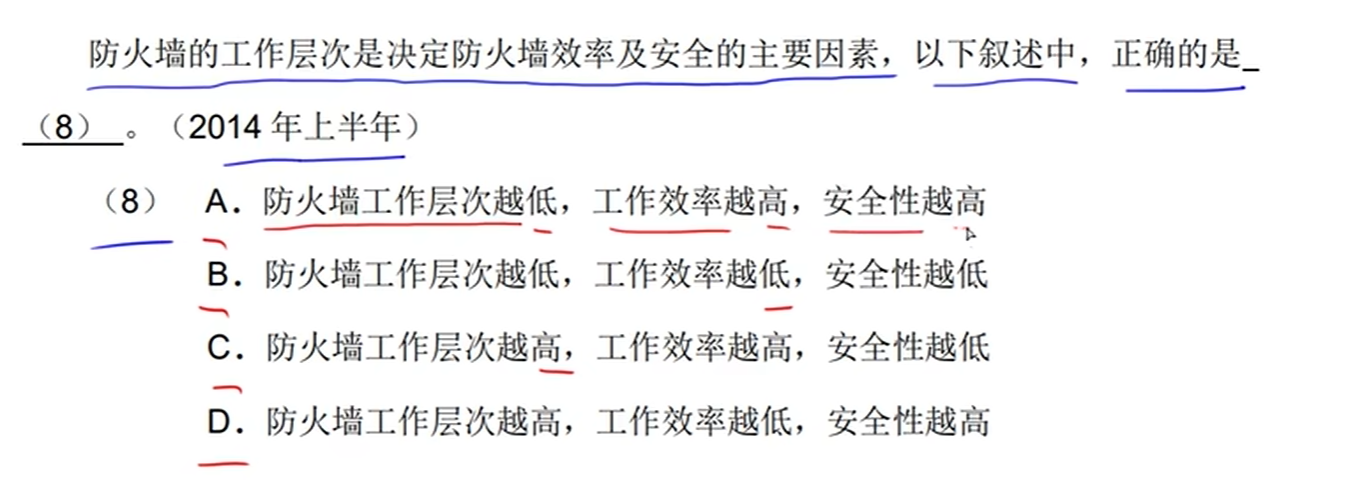

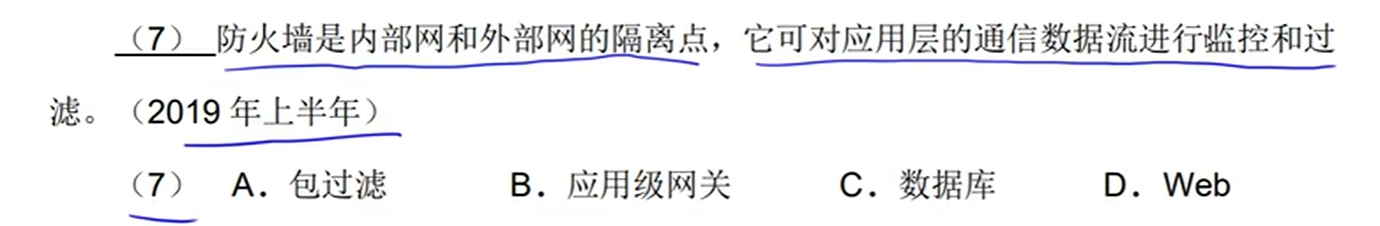

例题:

解析:D,层次低效率高效果差

解析:B

2. 病毒

- 文件型计算机病毒:可以感染可执行文件(exe和com文件)

- 引导型计算机病毒:影响软盘或硬盘的引导扇区

- 宏病毒:感染的对象是使用某些程序创建的文本文档(docx)、数据库、电子表格等文件,

- 目录型计算机病毒:可以修改硬盘上储存的所有文件的地址

特洛伊木马病毒:伪装成系统服务,建立网络连接,从而使得被控制

3. 网络攻击

- 拒绝服务攻击(Dos攻击): 目的是使计算机或网络无法提供正常的服务,拒绝服务攻击是不断向计算机发起请求来实现的

- 重放攻击: 攻击者发送一个目的主机已经接受过的报文来达到攻击目的,攻击者利用网络监听或者其他方式盗取认证凭据,之后再重新发送给认证服务器主要用于身份认证过程,目的是破坏认证的正确性。

- 口令入侵攻击: 使用某些合法用户的账号和口令登录到目的主机,然后再实施攻击活动

- 特洛伊木马: 被伪装成程序或游戏,当用户下载了带有木马的软件或附件时,这个程序就会向黑客发起连接请求,建立连接后黑客就实施攻击活动。

- 端口欺骗攻击: 采用端口扫描找到系统漏洞从而实施攻击

- 网络监听: 攻击者可以接收某一网段在同一条物理通道上传输的所有信息使用网络监听可以轻松截取包括账号和口令在内的信息资料

- IP欺骗攻击: 产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份。

- SQL注入攻击: 是黑客对数据库进行攻击的常用手段之一,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。攻击者可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据首先获取数据库的权限,就可获取用户账号和口令信息,以及对某些数据修改等。

- 入侵检测技术: 专家系统、模型检测、简单匹配

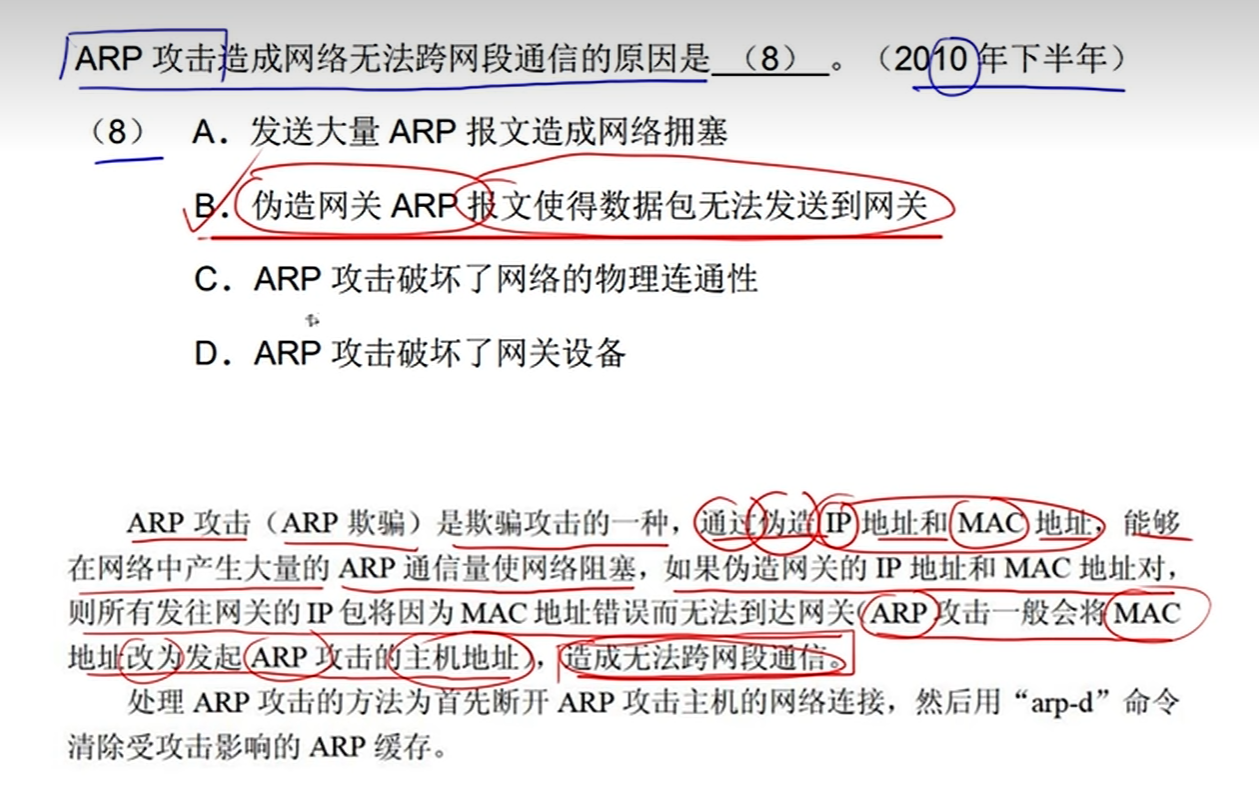

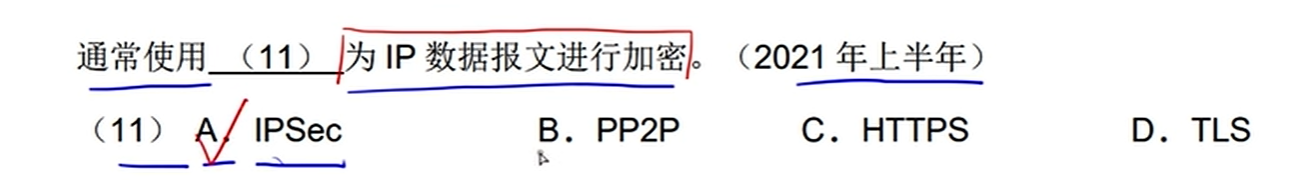

例题:

4. 网络安全

内容点:

- SSL:传输层安全协议安全加密,用于实现web的安全通信,端口号443。

- TLS:传输层安全协议,是SSL 3.0的后续版本

- HTTPS: 用SSL加密的HTTP

- MIME(多用途 互联网 电子邮件 扩展),支持非ASC II文本,除了文本格式之外的多种文件

- PGP(优良 保密 协议),基于RSA的邮件加密,加上了数字签名

- 内部网关协议:RIP、OSPF、IS-IS、IGRP、EIGRP,外部网关协议:BGP,不可靠、无连接的协议:UDP(只需要记住BGP和UDP)

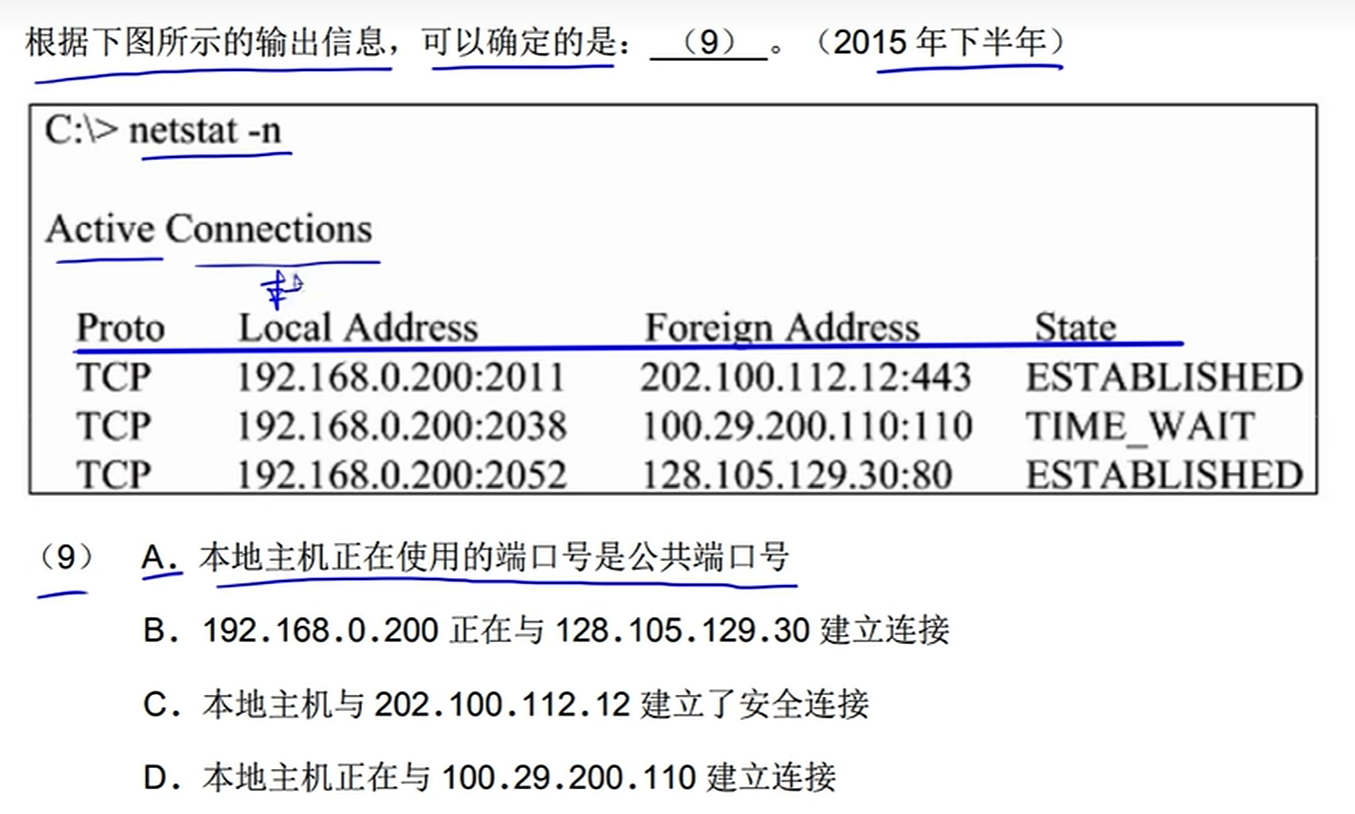

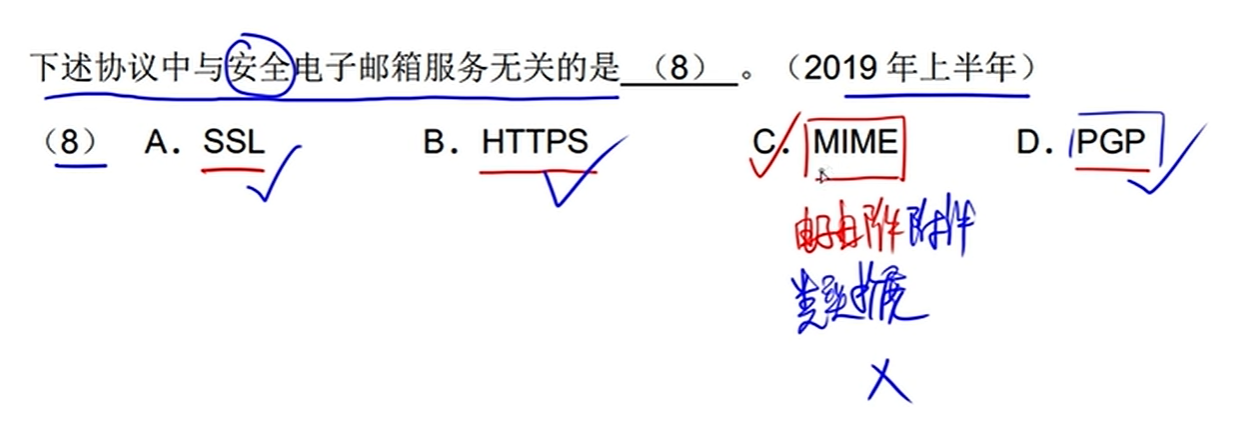

例题:

解析:A:错,公共端口号:0~1023,local address的都是>2000. B:显然错。C:正确,443是SSL端口,是安全的。D:TIME WAIT的意思是等待连接。

解析:MIME是电子邮箱的附件类型扩展,并不算是安全协议

5568

5568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?