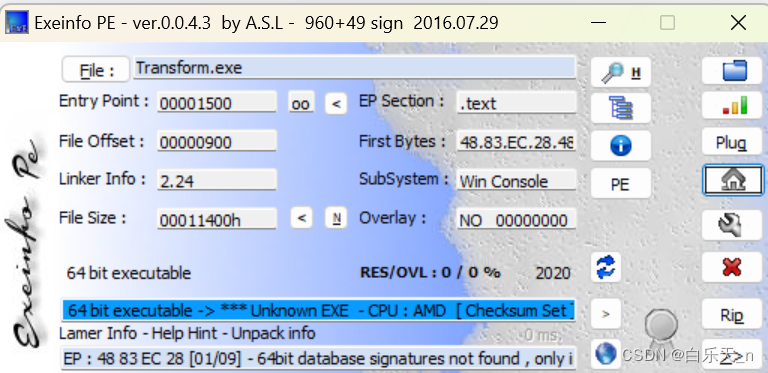

1.查壳

64位exe文件,没有壳

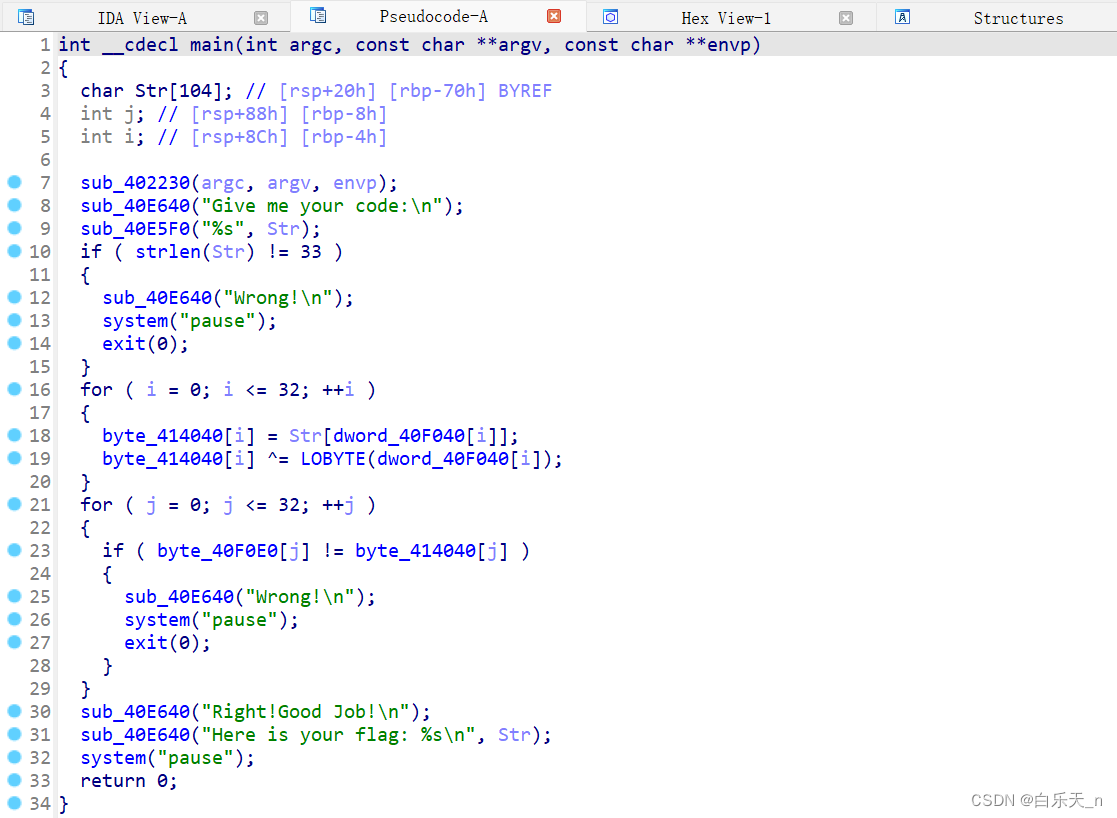

2.用64位IDA打开

找到主函数,F5查看伪代码

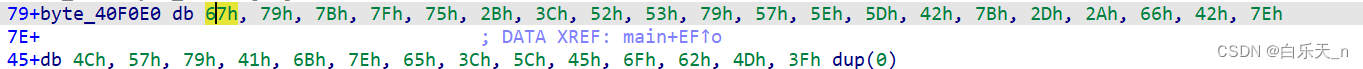

从后往前看,有一个判断语句,是两个数组进行比较的,我们双击byte_40F0E0查看里面的内容

所以能够推出byte_414040的内容,byte_414040是加密后的数据,在循环里能够逆出原来的Str,Str就是我们要拿到的flag

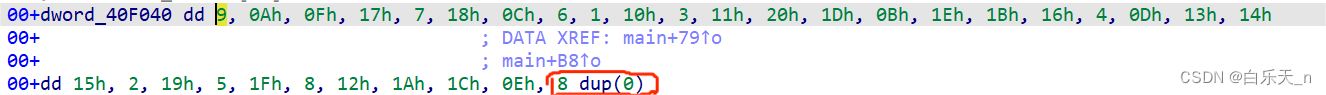

我们双击dword_40F040,也能看到其中的数据

这里最后出现的8 dup(0)并不是数据8,而是有8个0,这个8当时困扰了我好长时间

有了数据,直接上脚本

byte_40f0e0=[0x67, 0x79, 0x7B, 0x7F, 0x75, 0x2B, 0x3C, 0x52, 0x53, 0x79,0x57, 0x5

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1492

1492

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?