攻防世界Web 新手练习区1~12

(1) view_source:

根据题目提示,打开链接之后直接CTRL+U,查看网页源代码

发现flag

(2)robots:

看题目就可知本题跟robots协议有关,首先直接在url输入/robots.txt

跳转了,继续在url中输入/ f1ag_1s_h3re.php

得到flag

(3)backup:

根据题目可知:

常见的备份文件后缀名有 .git .svn .swp .~ .bak .bash_history

第一步 逐个试常用的文件后缀,发现是.bak

在url后加/indexphp.bak

得到flag

(4)cookie:

根据题目可知肯定是关于cookie的

直接抓包软件看一眼就可了

发现flag

(5)disabled_button65:

根据题目提示,发现按钮不能按,直接在改源代码

把disabled删除

按下按钮,得到flag

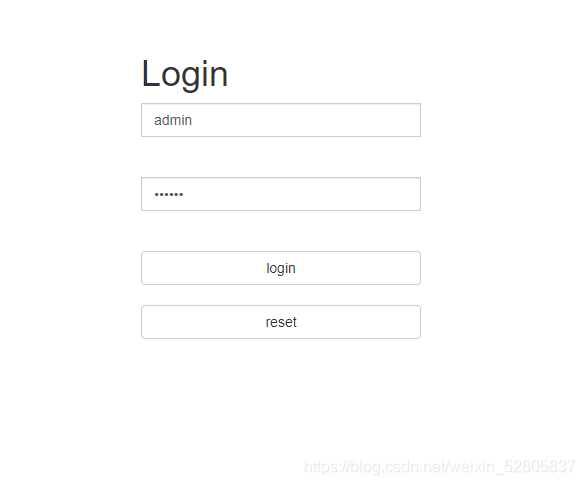

(6)weak_auth:

根据题目提示,随手设置的密码,我们直接尝试万能密码admin和123456

得到flag

(7)simple_php:

0.查看源码

1.打开页面,进行代码审计,发现同时满足 $a==0 和 $a 时,显示flag1。

2.php中的弱类型比较会使’abc’ == 0为真,所以输入a=abc时,可得到flag1,如图所示。(abc可换成任意字符)。

3.is_numeric() 函数会判断如果是数字和数字字符串则返回 TRUE,否则返回 FALSE,且php中弱类型比较时,会使(‘1234a’ == 1234)为真,所以当输入a=abc&b=1235a,可得到flag2

得到flag

(8)get_post:

先get方式完成第一步

然后再用post方式完成第二步

此时需要一个插件让我们来完成这一步

HackBar下载链接HackBar破解

接下来勾选post date 输入对应的步骤

点击

得到flag

(9)xff_referer:

看到需要修改ip,就知道需要burp抓包修改ip

此题观摩大佬文章,讲的很清楚攻防世界——新手区——xff_referer

(10)webshell:

需要软件:中国蚁剑

右键点击添加数据,填好相应数据,然后添加

点击地址,拿到flag

(11)command_execution:

因为是ping,所以尝试

ping 127.0.0.1

可以正常执行

尝试命令拼接执行

127.0.0.1 && ls

可以正常执行

尝试找到所有的.txt文件

127.0.0.1 && find / -name "*.txt"

发现flag.txt

127.0.0.1 && cat /home/flag.txt

得到flag

(12)simple_js:

进入网页尝试输入密码,金典密码输入错误之后,尝试打开源码找找机会,发现一串十六进制的东西

尝试16进制转换文本

得到55,56,54,79,115,69,114,116,107,49,50

接下来进行脚本转换试试看

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i),end='')

得到flag:(记得Flag格式为 Cyberpeace{xxxxxxxxx})

786OsErtk12

本文详细介绍攻防世界Web新手练习区1~12的挑战攻略,包括源代码查看、robots协议利用、备份文件发现等技巧,适用于初学者实践与学习。

本文详细介绍攻防世界Web新手练习区1~12的挑战攻略,包括源代码查看、robots协议利用、备份文件发现等技巧,适用于初学者实践与学习。

5186

5186

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?