文章目录

网上有关Go的代码审计好少哇,能找到的文章也不多,害,没办法也得学

Vulnerability-goapp

建议用docker启动靶机,靶机漏洞都很简单的,很明显一眼就能找到

完全是为了设计漏洞而设计漏洞,来分析一下

https://github.com/Hardw01f/Vulnerability-goapp

docker-compose up

/assets/

就是一个静态文本目录页面

http.Handle("/assets/", http.StripPrefix("/assets/", http.FileServer(http.Dir("assets/"))))

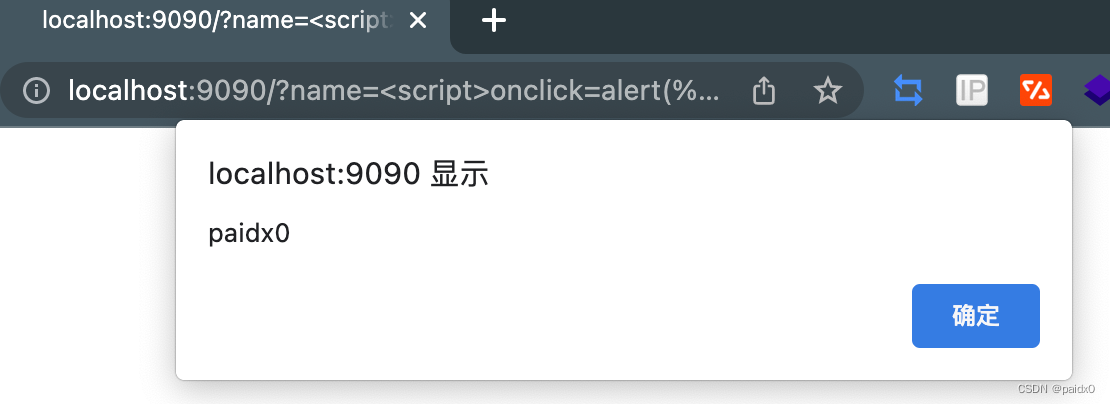

/ 根目录

func sayYourName(w http.ResponseWriter, r *http.Request) {

r.ParseForm()

fmt.Println(r.Form)

fmt.Println("path", r.URL.Path)

fmt.Println("scheme", r.URL.Scheme)

fmt.Println("r.Form", r.Form)

fmt.Println("r.Form[name]", r.Form["name"])

var Name string

for k, v := range r.Form {

fmt.Println("key:", k)

Name = strings.Join(v, ",")

}

fmt.Println(Name)

fmt.Fprintf(w, Name)

// 解析表单内容,不做任何处理就直接返回

// 所以这里就满足反射型xss的条件了

}

/login

登录页,就是一些检查,成功就返回 /top

if r.Method == "GET" {

if cookie.CheckSessionID(r) {

http.Redirect(w, r, "/top", 302)

} else {

t, _ := template

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1225

1225

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?