160 个newCrackMe 下载链接

百度网盘

链接:https://pan.baidu.com/s/1BaROP5e9UbJMSN1sgOOKbA

提取码:z2i6

这个平时没事可以玩玩,可能有人之前做过吾爱的 160 个CrackMe,那个排序是按照首字母来排序的

所以有些较难题可能排在前面,但是并不是那么好做,难度不是逐渐上升的,这个newCrackMe是对吾爱的重新排序

适合像我这样的新手去练习和玩耍,有空我也会记录一下我的解题过程,

1、abexcm5

汇编语言写的

比较 eax,如果等于0 就不会跳转,往下执行 Error,不等于 0就跳转到 Well Done

爆破的话可以直接 je改成 jne 或 jmp 就行

追踪分析的话也不难发现只需要把 cmp eax,0x0改成 cmp eax,0x1 使其跳转

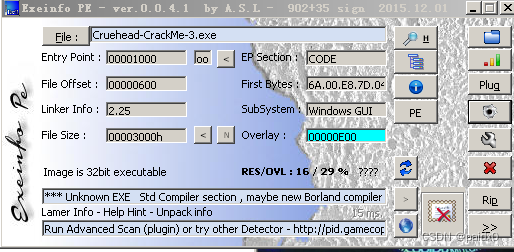

2、Cruehead-CrackMe-3

往上找,好像是要先创建个 CRACKME3.KEY 文件,然后读文件,一步一步验证后通过

所以创个 CRACKME3.KEY 文件,内容不知道就猜了

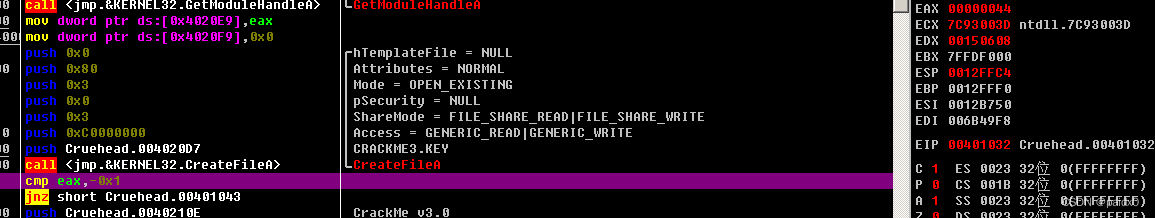

直接可以F8一步步往下看,在CreateFile 之后一个和 -1 的比较,也就是判断有没有这个文件,不等就是有,就跳转

跳转过来把 eax赋值给内存,可以跟随地址看见下面一大串字符串

然后就是读文件,可以看见读出了部分的ASCII,0x12 也就是 18个,key的长度 18

读到下面的异或时 F7 跟进去,F8 继续跟,先是拿到key给esi,然后取 a 与 0x41 异或,也就是 a 和A异或,结果又放回 esi

异或之后 al 变成 20,然后又被放回,al 清空,b1 和 0x4f 比较,也就是 79,所以就是循环了 79-65 = 14 次

14 次循环结束以后,key只剩下 4 位,返回

异或出来以后,又是ds 和 eax 的比较,ds那段是上面异或时 和 0x12345678 的结果,eax的值7271706f,也就是key的后四位倒序,rqpo

那么那段ds 在和 0x12345678 异或之前值是多少,重新运行跟到那里F7进入,其实就是14 次都在往 ds上加 eax,0x20(32),0x01c0(448),32*14=448

重新理一下思路

key 是18位,前14位 逐个与从0x41 开始递增异或,异或后得值放回字符串,14次异或得到的值累加,然后返回

返回以后 累加值再与 0x12345678 做异或,异或后的值再与 key 的后四位倒序做比较

知道了流程,编写注册用的 key

我们知道异或累加后的值是 0x123457b8,然后倒序,所以补充上去就可以破解注册了

尝试写个注册机

import binascii

key = "paida

本文解析了newCrackMe的挑战题目,包括abexcm5、Cruehead-CrackMe-3等,介绍了每道题目的解题思路及破解过程,并提供了具体的破解代码示例。

本文解析了newCrackMe的挑战题目,包括abexcm5、Cruehead-CrackMe-3等,介绍了每道题目的解题思路及破解过程,并提供了具体的破解代码示例。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

712

712

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?