想蹭网先解开密码

通过一道题就去了解了一下这个东西

我们知道的wifi万能钥匙原理简单来说就是记录的握手流量包

用户装了wifi万能钥匙一般会默认分享自己连的wifi密码,当你看到手机wifi万能钥匙里有可破解的wifi的时候,

那都是被别人分享过的,“破解”其实就是用别人分享的密码连上了。

一般wifi破解原理

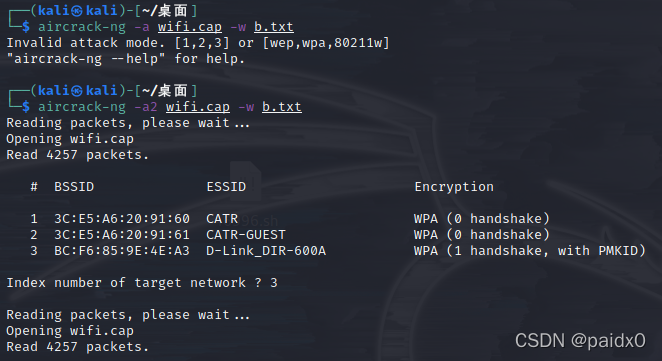

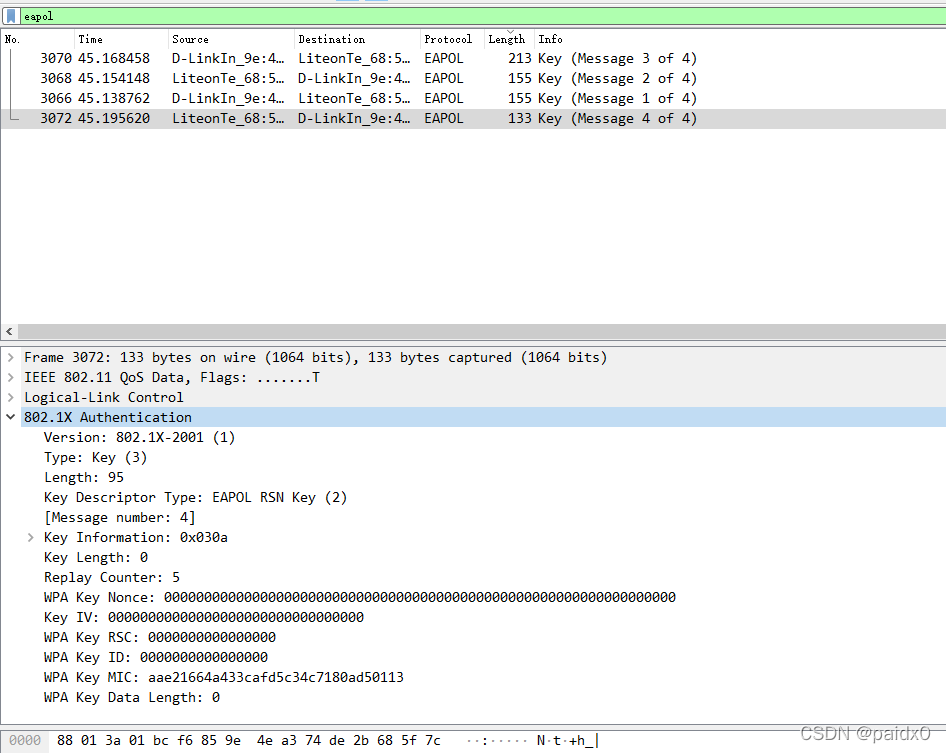

破解wifi,首先需要利用一些wifi破解软件,如aircrack-ng进行抓包,我们抓到的包叫做握手包,

握手包里面包含了加密后的wifi认证信息(包含密码),根据不同的加密方式,破解方式与难度也有所不同。

一般wifi加密方式分为两种wep与wpa/wpa2

wep加密方式比较简单,如aircrack-ng可直接读取到密码,这种加密方式已经逐渐淘汰,

而且如今常见的路由器加密已经基本上都是wpa/wpa2加密

wpa/wpa2破解局限性:

由于这种加密是需要基于字典爆破的,所以破解难度是与密码复杂程度成正比的,可见一个复杂的密码是多么重要。

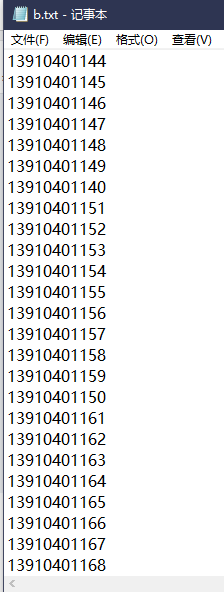

这就是一段握手包,下面就生成一个字典就可以去跑密码了

猫片(安恒)

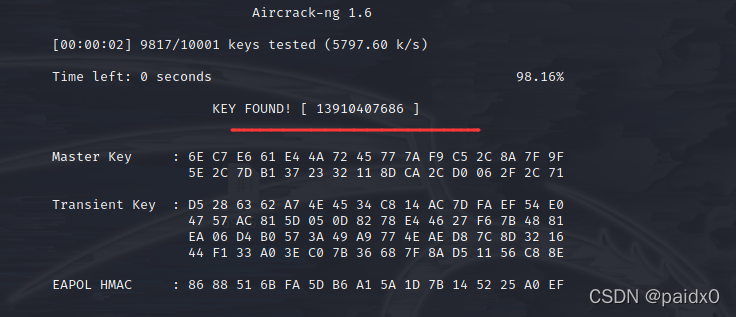

有提示就简单多了

hint:LSB BGR NTFS

用stegsolve LSB BGR 看一眼发现新的图片

保存下来,是半张二维码

用LINUX打开报 CRC的错误,所以猜测是高被改了,所以改回来 280*280

二维码是去下一个文件 flag.rar,打开却说没有flag

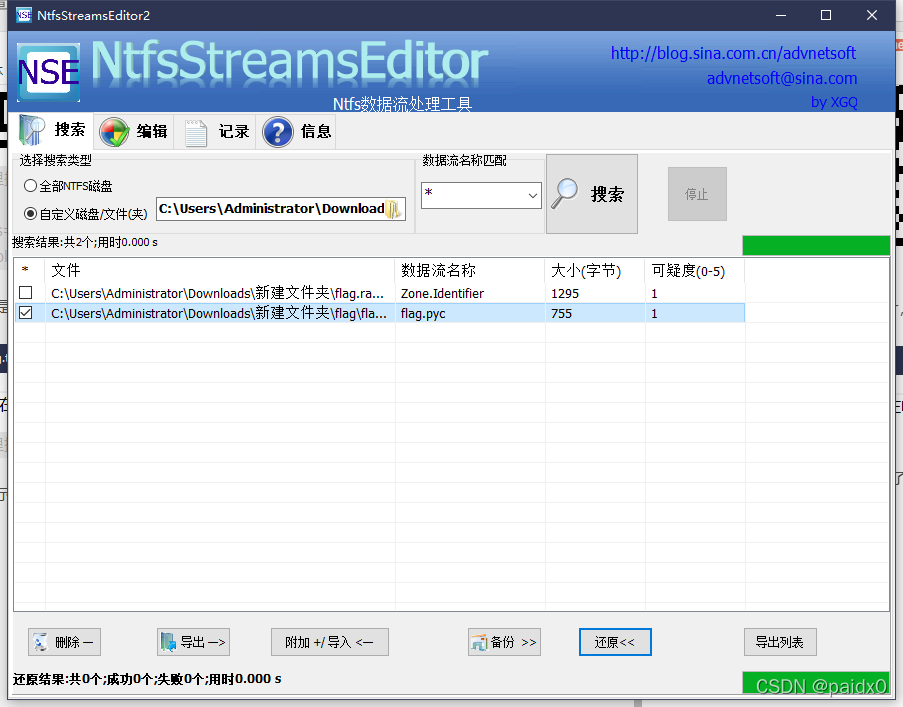

根据提示说的 NTFS,就去找了一下相关的隐写, NTFS流隐写

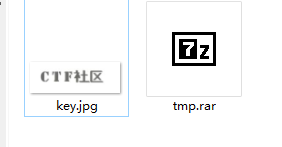

注意一下这里的 flag.pyc 需要是WinRAR解压出来的才扫的到,7z的扫不到,很烦

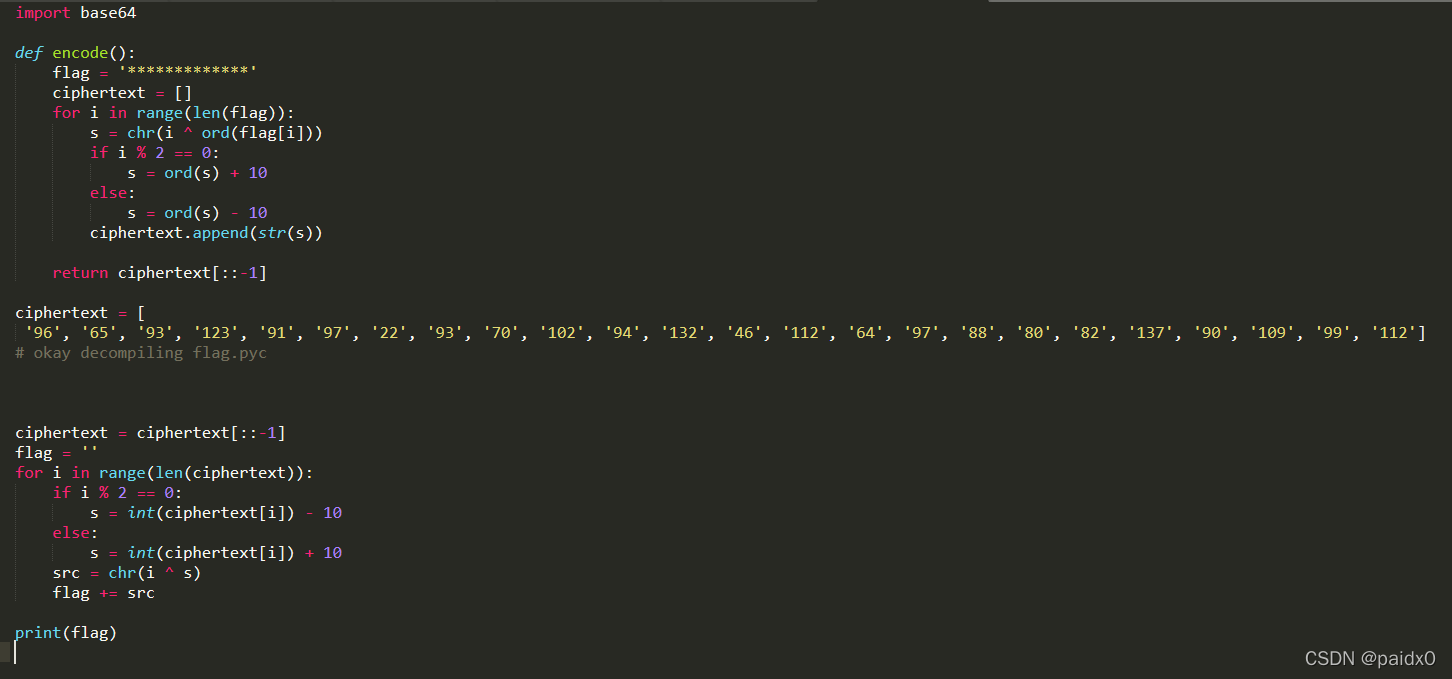

导出来,py反编译一下 uncompyle6 flag.pyc > flag.py

简单还原一下,下面那段是解密的过程

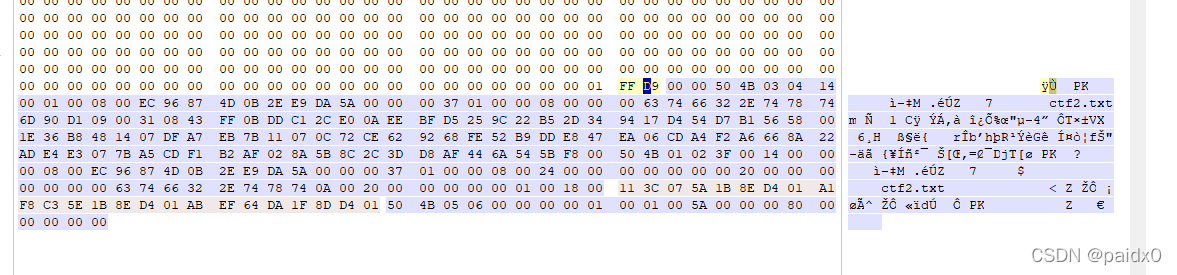

神秘的文件

打开压缩包很明显的就是要用明文爆破了,flag.zip 中也有logo.png

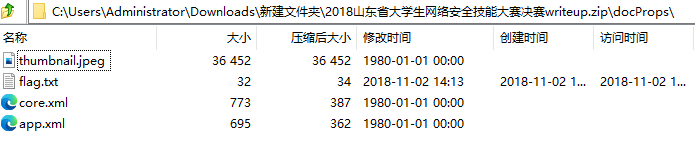

解压出一个docx文件

把docx后缀改成zip,解压看看,我们知道docx 其实就是一个压缩包

图穷匕见

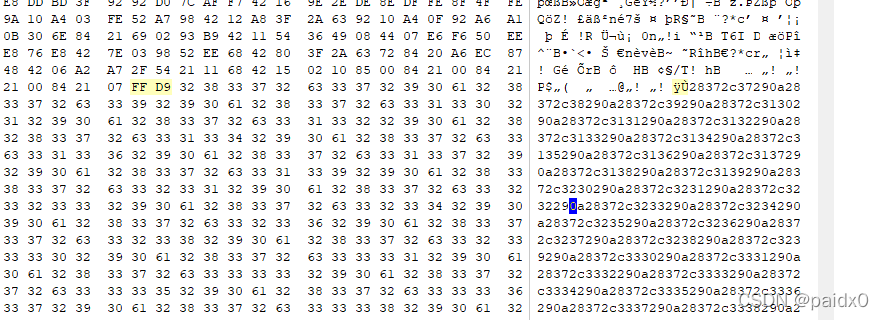

WinHex直接打开在文件尾发现大量多余数据

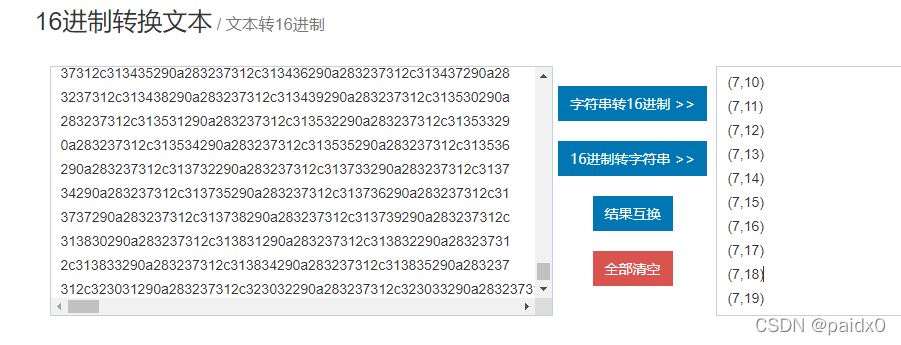

仔细看发现好像有些规律,28....290a

如果换成ASCII就是( ),所以直接整个复制下来转换

猜测是二维码了直接梭

from PIL import Image

f = open('bp.txt', 'r').readlines()

res = Image.new('RGB', (280, 280), (255, 255, 255))

for line in f:

x = int(line.split(',')[0][1:])

y = int(line.split(',')[1][:-2])

res.putpixel((x,y),(0,0,0))

res.show()

convert

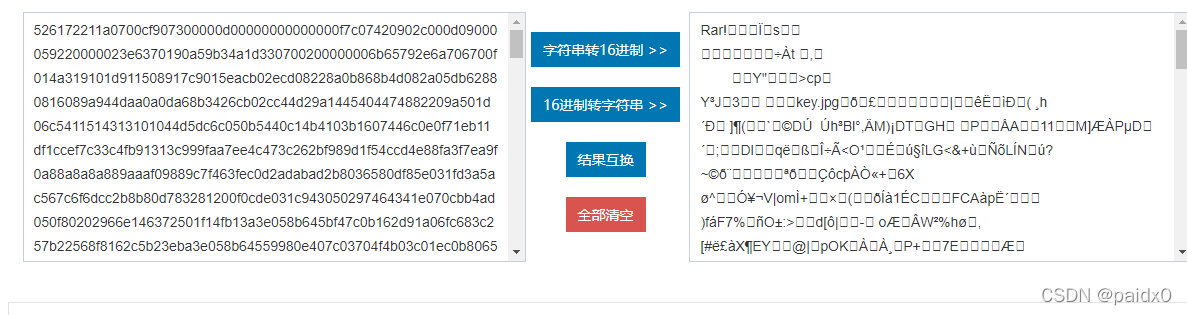

打开文件全是0和1

摸不到头脑,先全部转成16进制,再转成ASCII看看

看见了 Rar,啊这,保存下来解压拿到一个图片

在属性中发现一串base64,解码就是flag

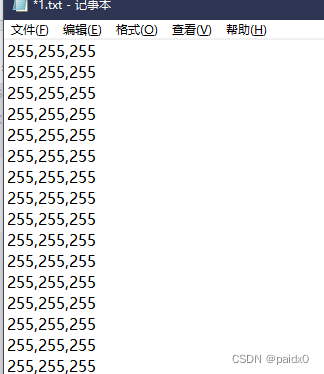

好多数值

很明显的坐标像素点

from PIL import Image

f = open('1.txt','r').readlines()

w = 503

h = 61366 // w

img = Image.new('RGB', (w, h))

for i in range(61366):

l = f[i][:-1].split(',')

r = int(l[0])

g = int(l[1])

b = int(l[2])

y = i % h

x = i // h

img.putpixel((x, y), (r, g, b))

img.show()

怀疑人生

首先第一个先看了下是不是伪加密,不是就尝试去爆破,密码password

拿到一串 base64 ,解码拿到第一部分flag flag{hacker

再看第二个文件,文件结尾发现压缩包,提取出来

解压是一段OoK!,有一段flag 3oD54e

再看第三个文件,是二维码重叠很多很多,直接扫试试,可以拿到flag 12580}

组合以后就是这个 flag{hacker3oD54e12580}

高兴的去交flag,一直交不上,真的是怀疑人生,中间那一串是base58,解码是 misc

最后 flag{hackermisc12580}

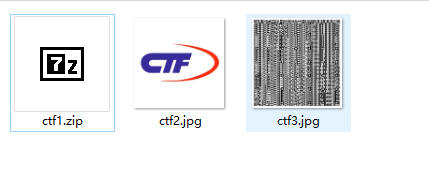

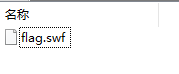

不简单的压缩包

一个压缩包,分别用7z和WinRAR打开发现里面文件不同

所以直接formost将他们分离出来

爆破tingshuo.txt ,密码是 0 ,パスワードは50桁だそうです

50 位密码,什么鬼,字典都够的跑,猜测应该不会太复杂,可能是连续的或者重复的字符

最终密码 aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa ,50个a

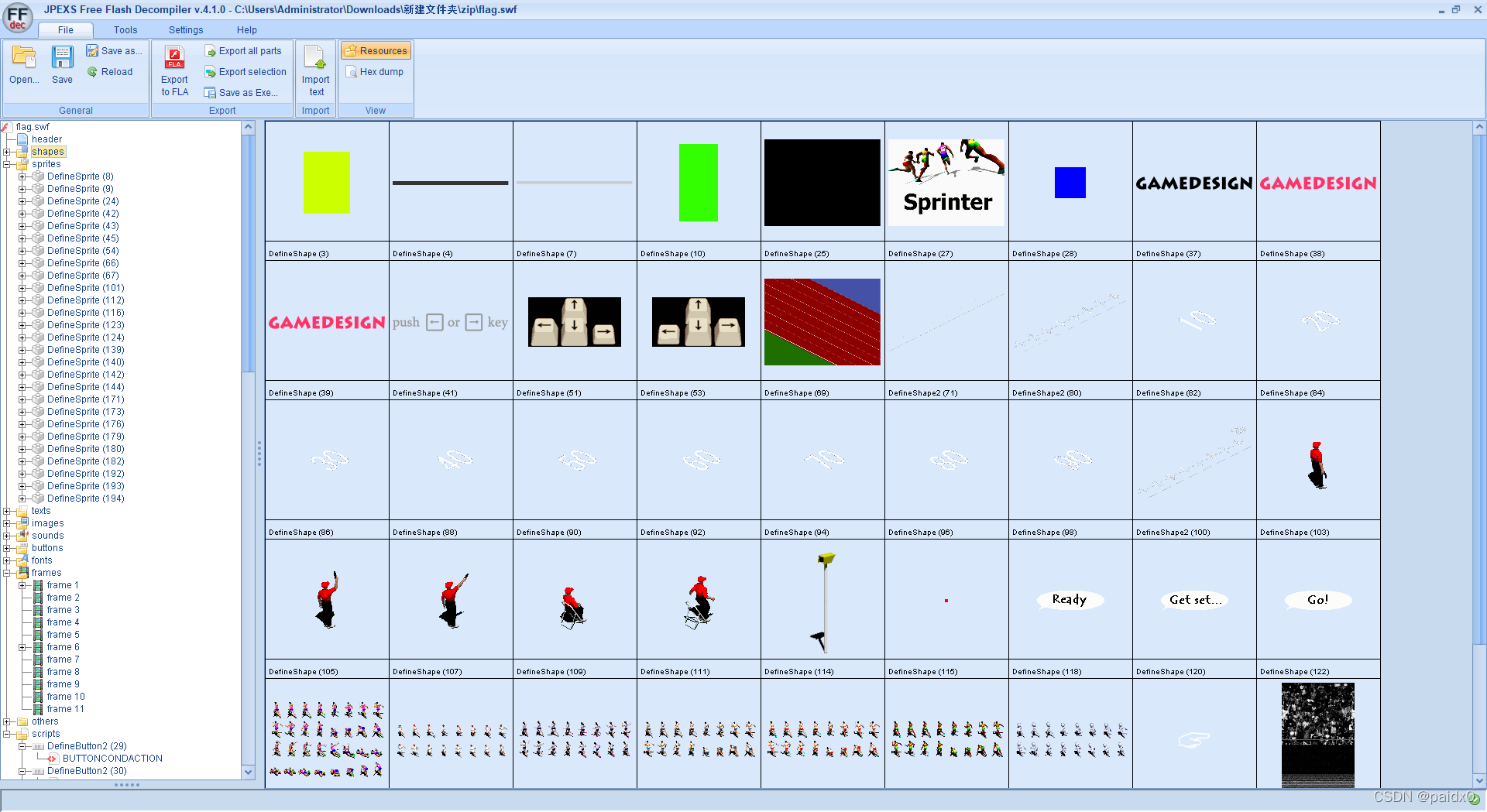

拿到一个 .swf 后缀的文件,这个文件是一个flash文件,但是现在都不支持flash了,所以浏览器打不开,不知道是个啥

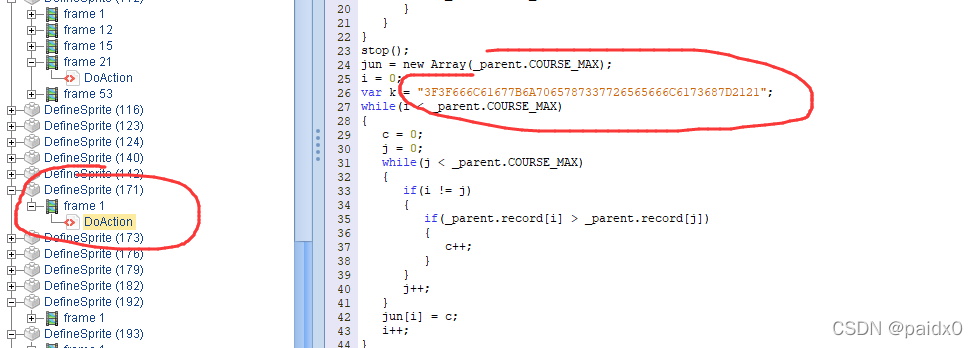

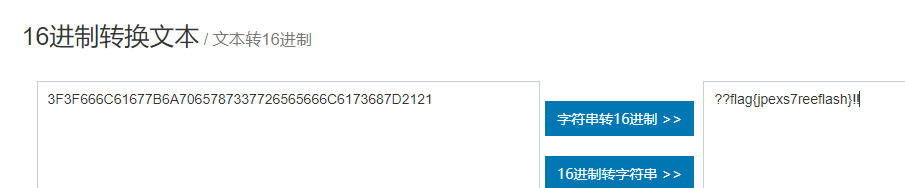

网上找到一个swf 反编译软件 jpexs free flash decompiler, 打开就是这样的,真是个游戏

来到第 171 个脚本,转成ASCII就是flag

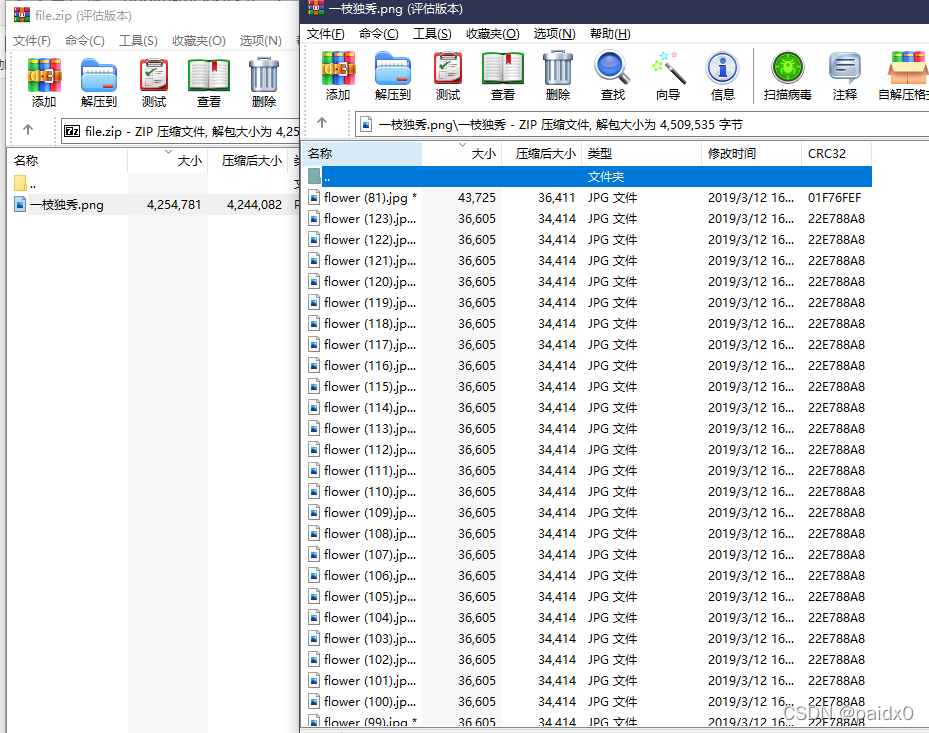

一枝独秀

文件打开很大很大,一看就不是图片,所以继续拆开,有 123 个压缩包

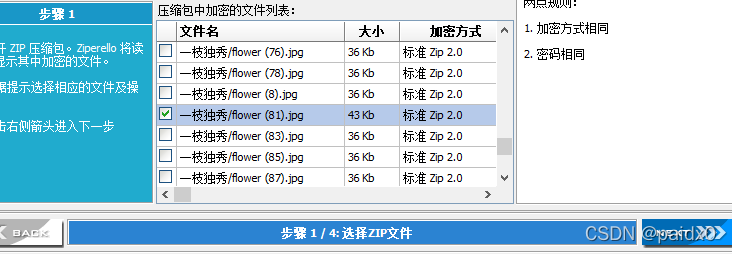

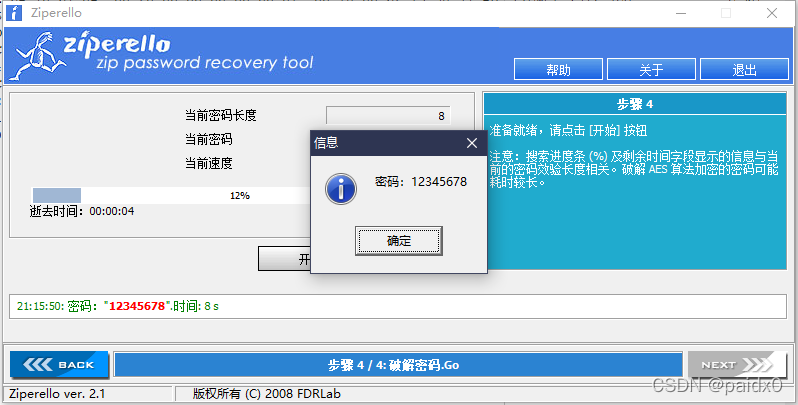

注意到只有第 81 个和其他的大小不一样,估计这就是flag,直接爆破,还好密码不是很复杂

就这么个玩意

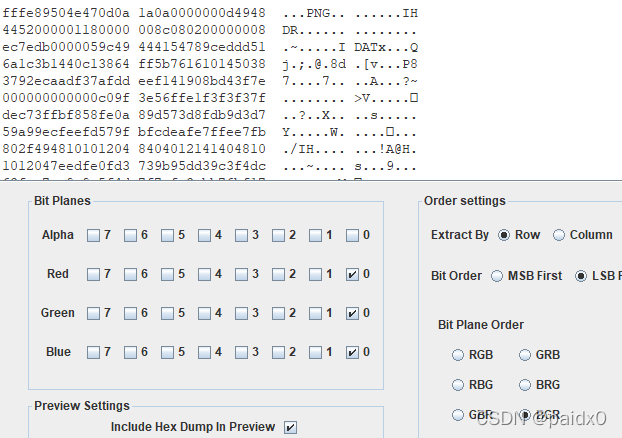

Stegsolve 看一眼,发现在 red ,blue ,green 的 plane 0 处均出现方格图案

不知道这是什么隐写,看佬们说这是 JPHS隐写的特征,又长知识了

那就用JPHS for Windows 提取出来,密码是 flowers

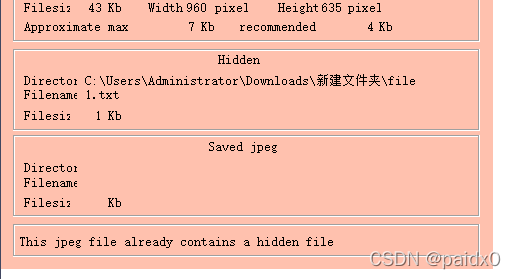

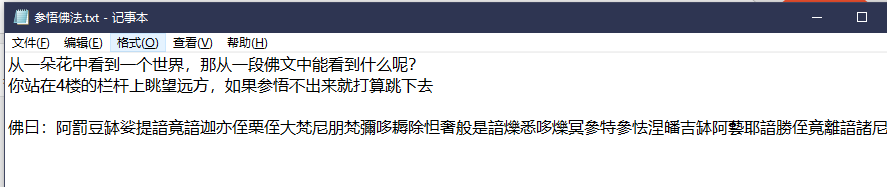

提取出来是个压缩包,解压是佛曰

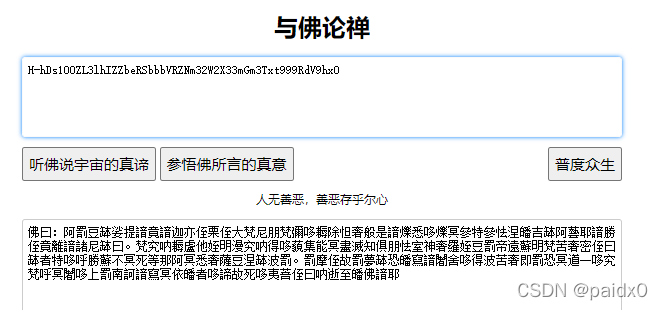

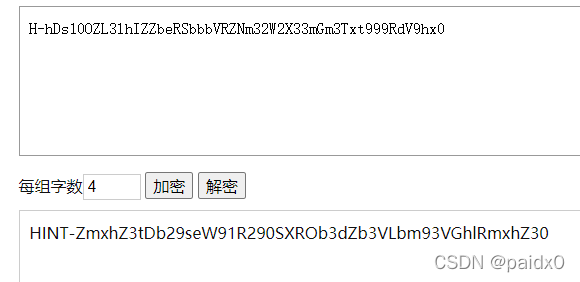

然后又是懵逼时刻,H-hDs10OZL3lhIZZbeRSbbbVRZNm32W2X33mGm3Txt999RdV9hx0

天知道这玩意是个啥,前面提示说是四道栅栏

看到hint 我就放心了,后面的base64 就是flag flag{CoolyouGotItNowYouKnowTheFlag}

4517

4517

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?