每天一题,记录学习

题目直接给了源码

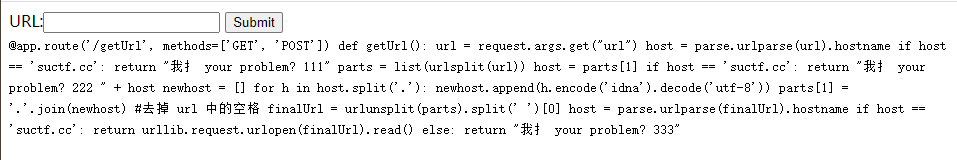

@app.route('/getUrl', methods=['GET', 'POST'])

def getUrl():

url = request.args.get("url")

host = parse.urlparse(url).hostname

if host == 'suctf.cc':

return "我扌 your problem? 111"

parts = list(urlsplit(url))

host = parts[1]

if host == 'suctf.cc':

return "我扌 your problem? 222 " + host

newhost = []

for h in host.split('.'):

newhost.append(h.encode('idna').decode('utf-8'))

parts[1] = '.'.join(newhost)

#去掉 url 中的空格

finalUrl = urlunsplit(parts)

本文详细探讨了一个Python代码片段,该片段涉及URL处理和域名安全问题。通过分析`urlparse`和`urlsplit`的区别,揭示了如何利用CVE-2019-9636和URL中的Unicode漏洞来绕过特定条件检查。文章提到了三种方法,包括利用不处理NFKC标准化的`urlsplit`,利用特殊Unicode字符进行IDNA和UTF-8编码,以及遍历Unicode范围寻找有效载荷。此外,还介绍了如何通过`file`协议读取nginx配置文件,以及相关路径和文件位置。最后,提供了脚本来生成可能的Unicode payload。

本文详细探讨了一个Python代码片段,该片段涉及URL处理和域名安全问题。通过分析`urlparse`和`urlsplit`的区别,揭示了如何利用CVE-2019-9636和URL中的Unicode漏洞来绕过特定条件检查。文章提到了三种方法,包括利用不处理NFKC标准化的`urlsplit`,利用特殊Unicode字符进行IDNA和UTF-8编码,以及遍历Unicode范围寻找有效载荷。此外,还介绍了如何通过`file`协议读取nginx配置文件,以及相关路径和文件位置。最后,提供了脚本来生成可能的Unicode payload。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

497

497

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?