涉及的工具:

SysInfoTools-ost-viewer-pro

volatility_2.6_lin64_standalone

VT在线工具

使用到的镜像文件:

target1-1dd8701f.vmss

target2-6186fe9f.vmss

POS-01-c4e8f786.vmss

题干:

一名员工报告说,他的机器在收到一封可疑的安全更新电子邮件后开始出现奇怪的行为。事件响应团队从可疑计算机中捕获了几个内存转储,以供进一步检查。分析转储并帮助 SOC 分析师团队弄清楚发生了什么!

Target1

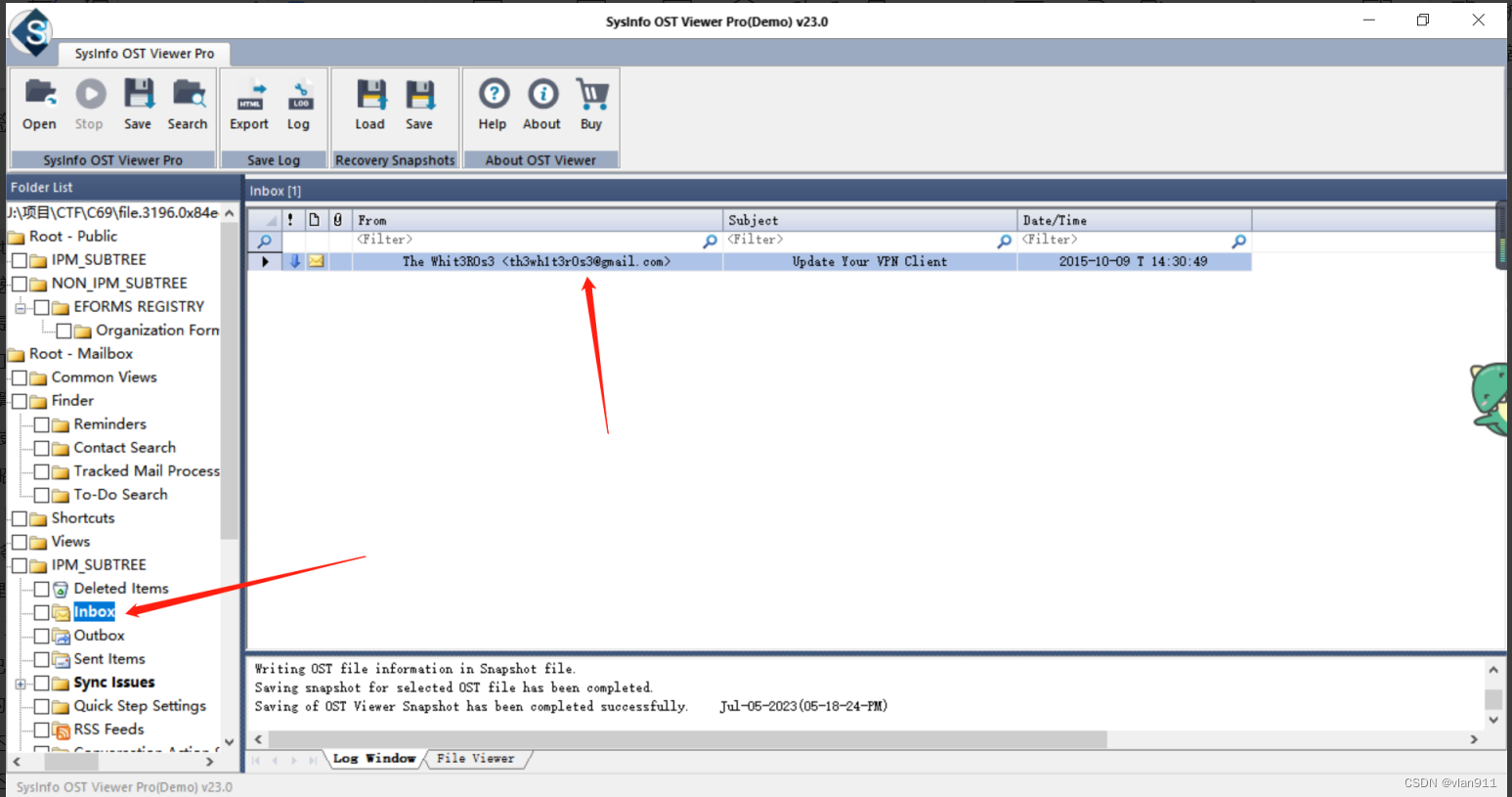

欺骗前台员工安装安全更新的电子邮箱是什么?

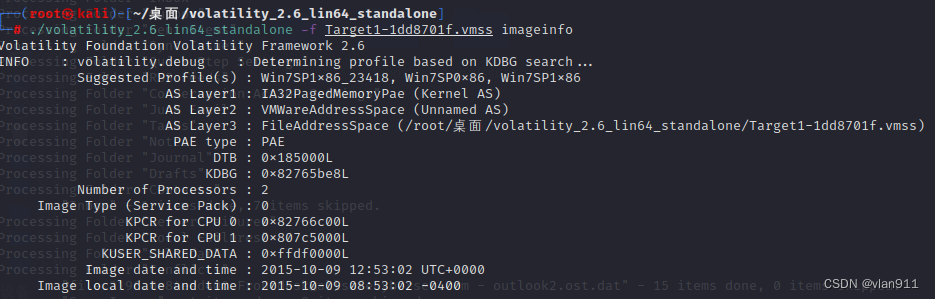

查看镜像信息

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss imageinfo

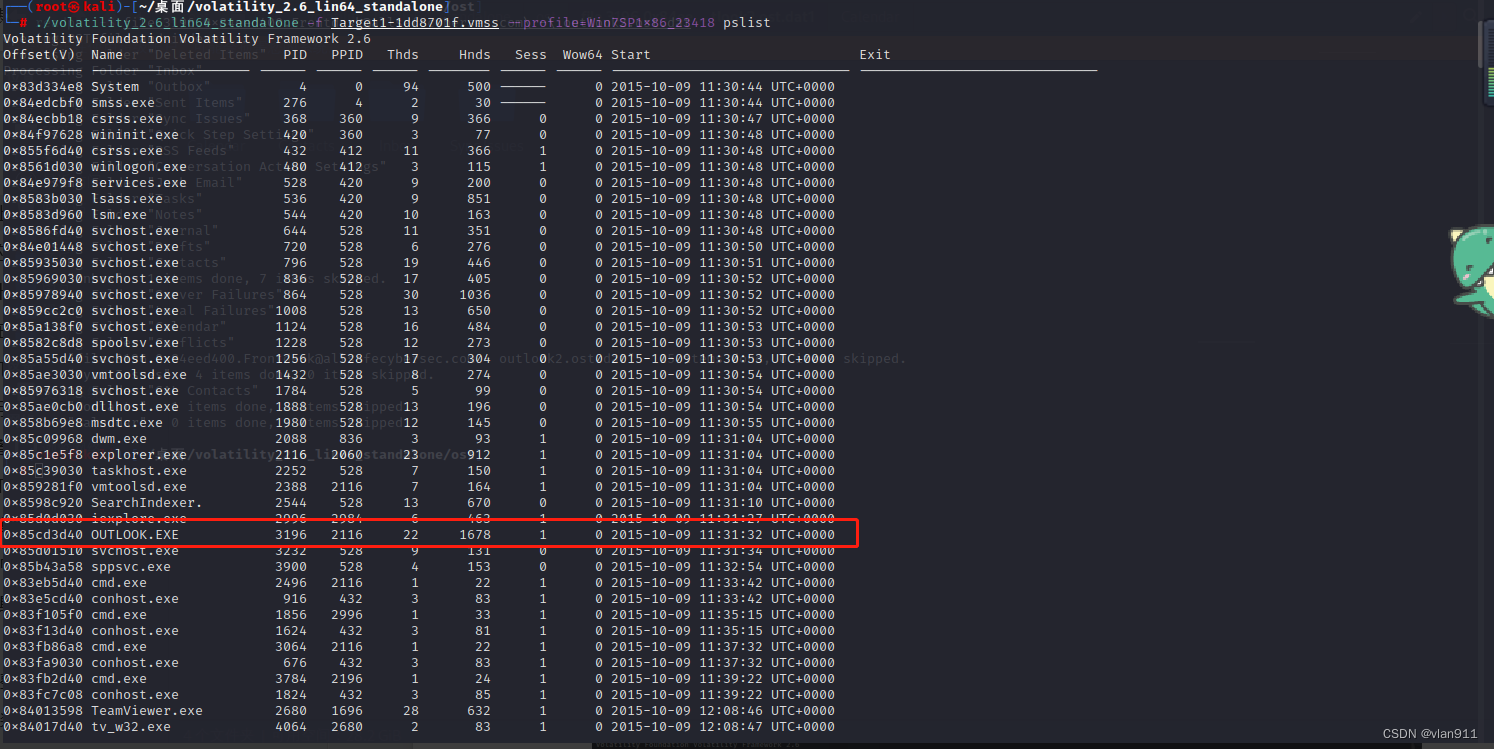

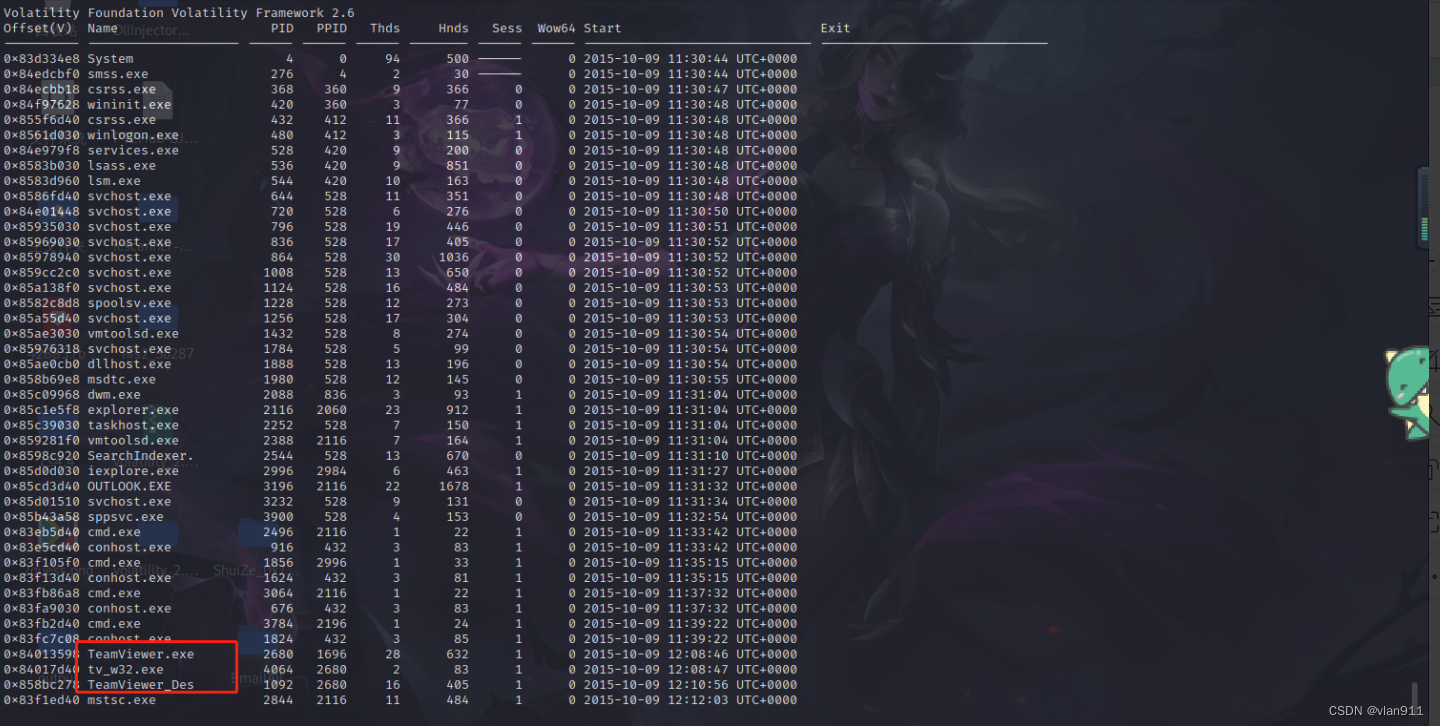

查看进程列表

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 pslist

因为题目已经说了,收到了电子邮件,所以直接看outlook.exe就可以;导出进程到dll目录下

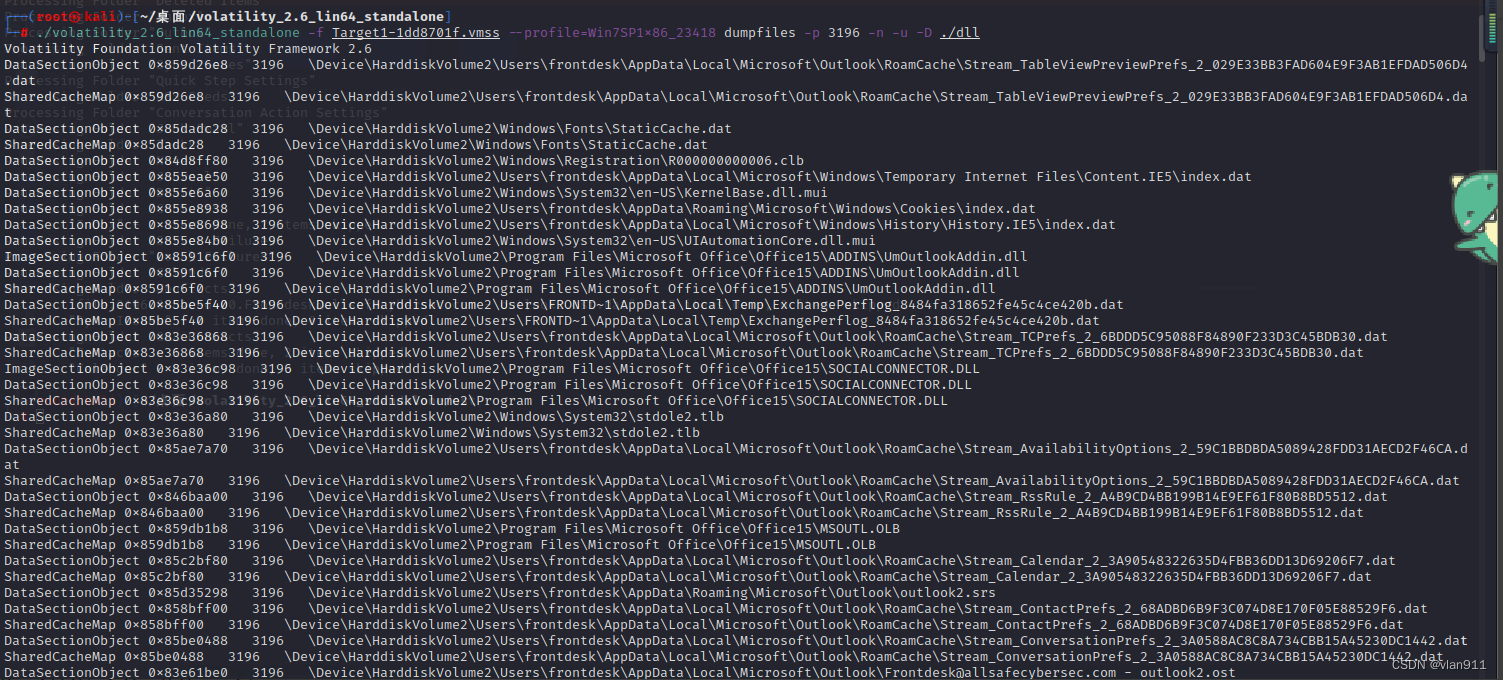

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 dumpfiles -p 3196 -n -u -D ./dll

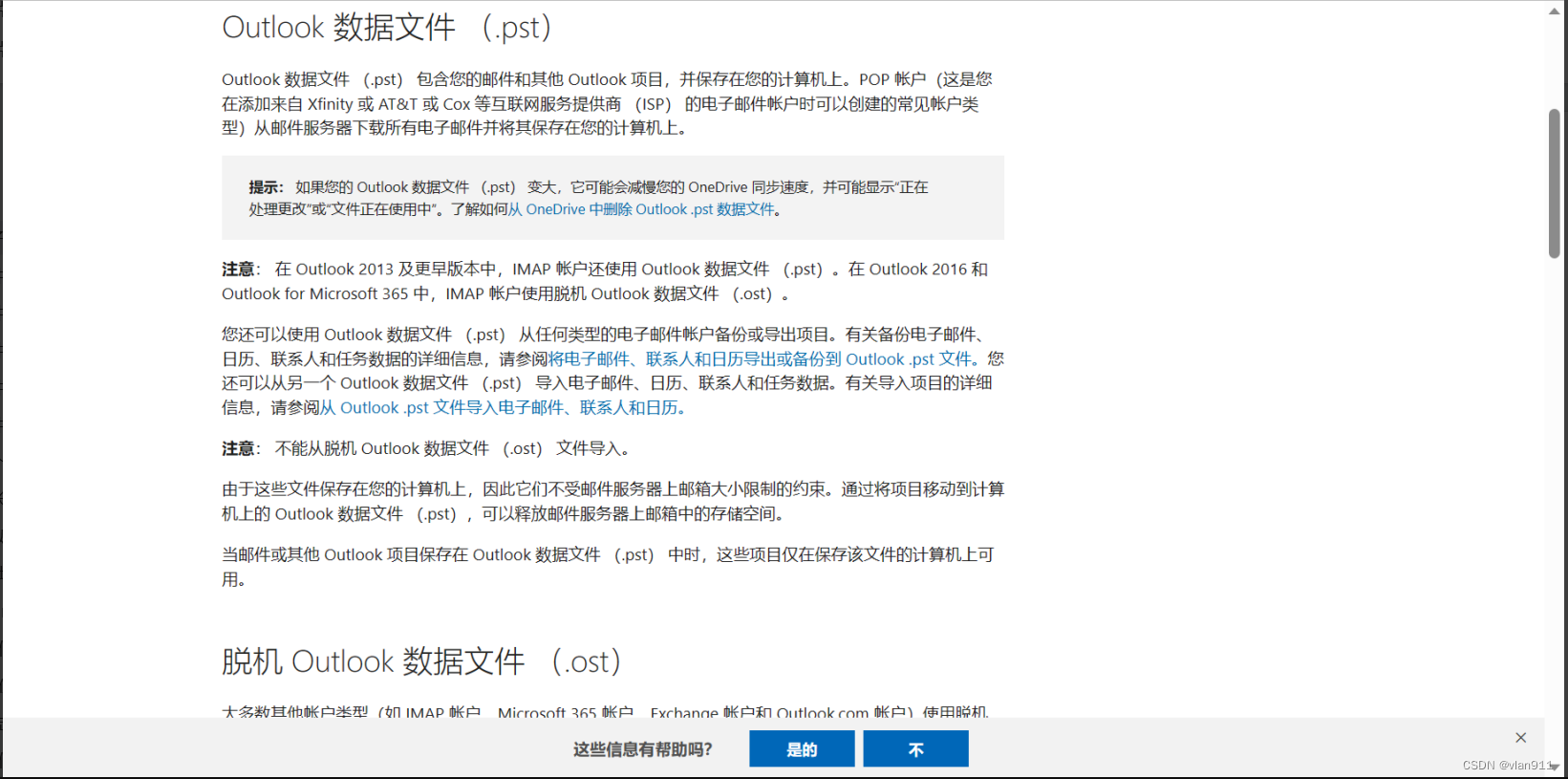

在翻垃圾的时候,翻到了几个ost.dat的文件,该文件其实就是微软的邮件的一种离线格式,当然了我说的是ost,与pts类似

这里可以不转换格式,直接用工具打开

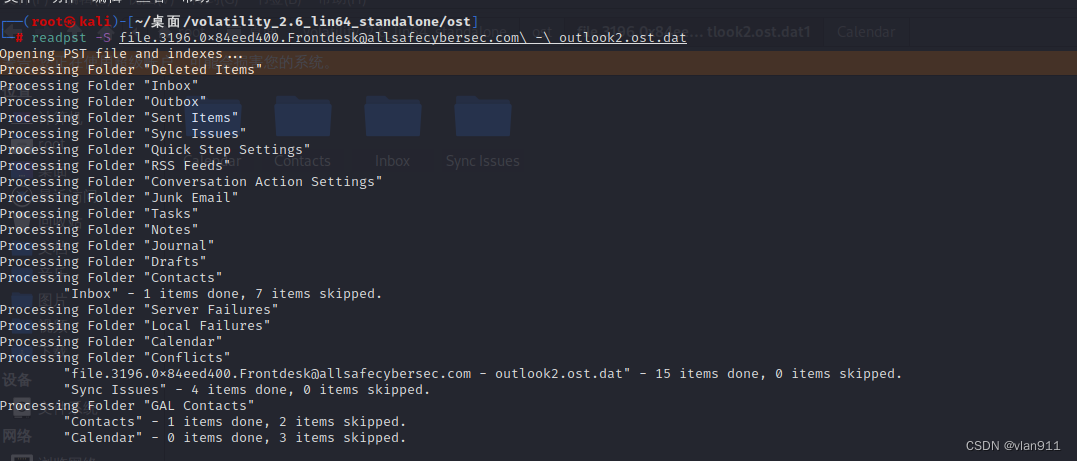

也可以用我上一期的玩法,解包

readpst -S file.3196.0x84eed400.Frontdesk@allsafecybersec.com\ -\ outlook2.ost.dat

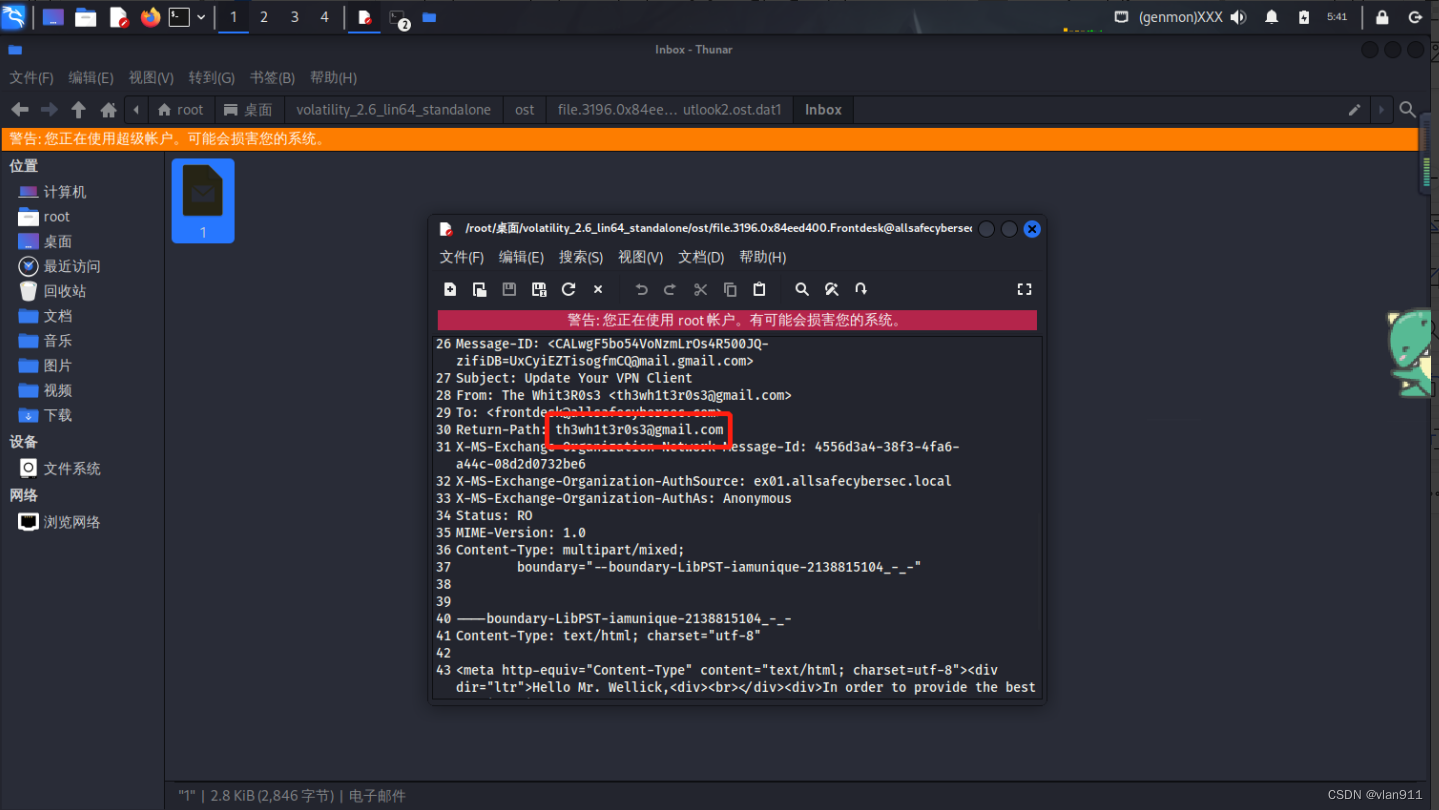

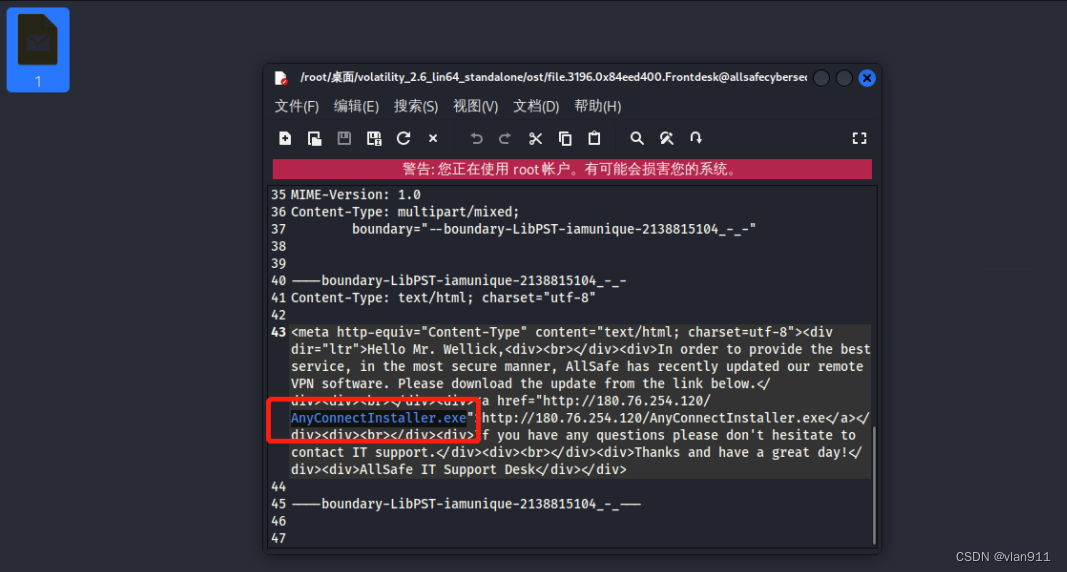

电子邮件中用于钓鱼的文件叫什么名字?

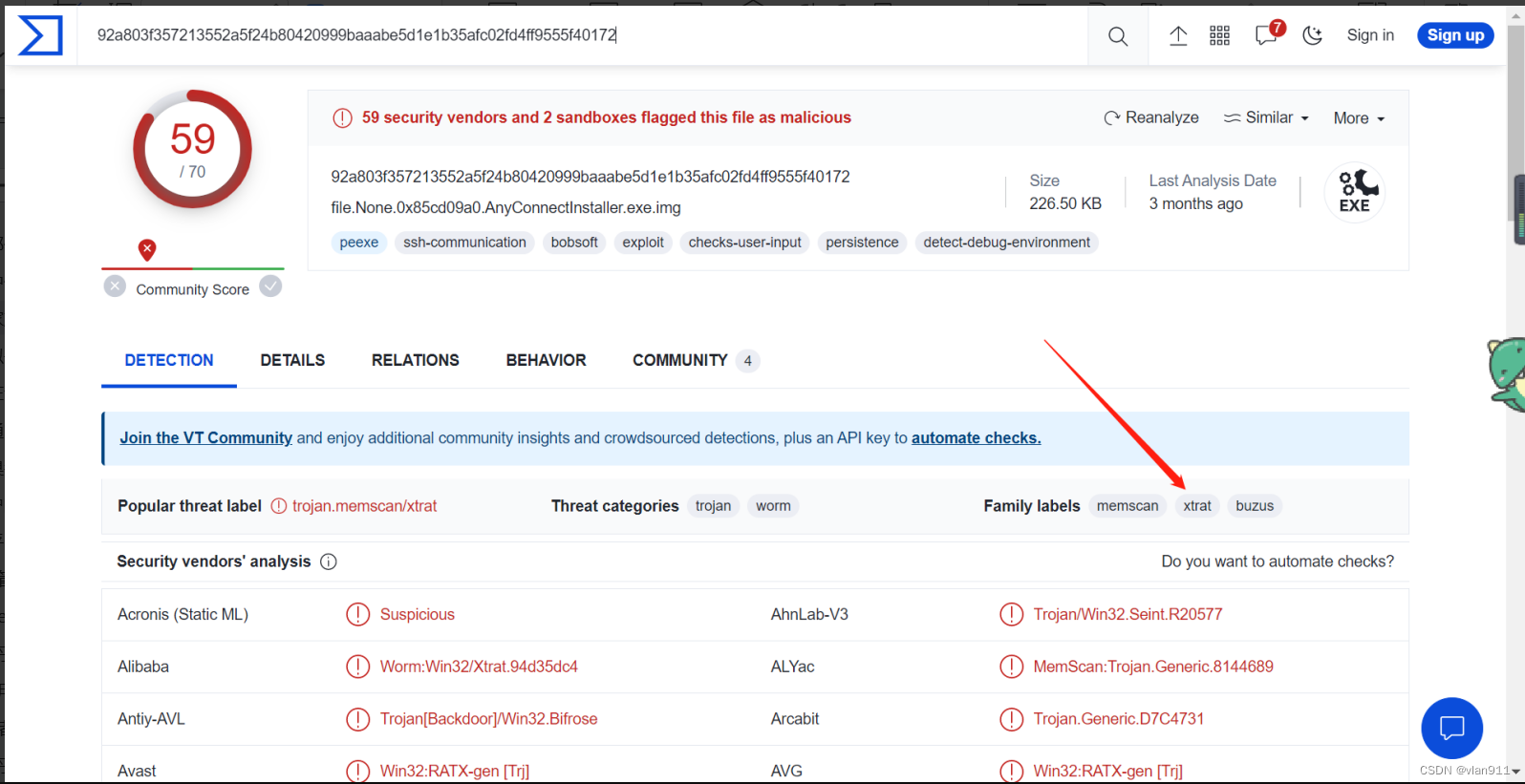

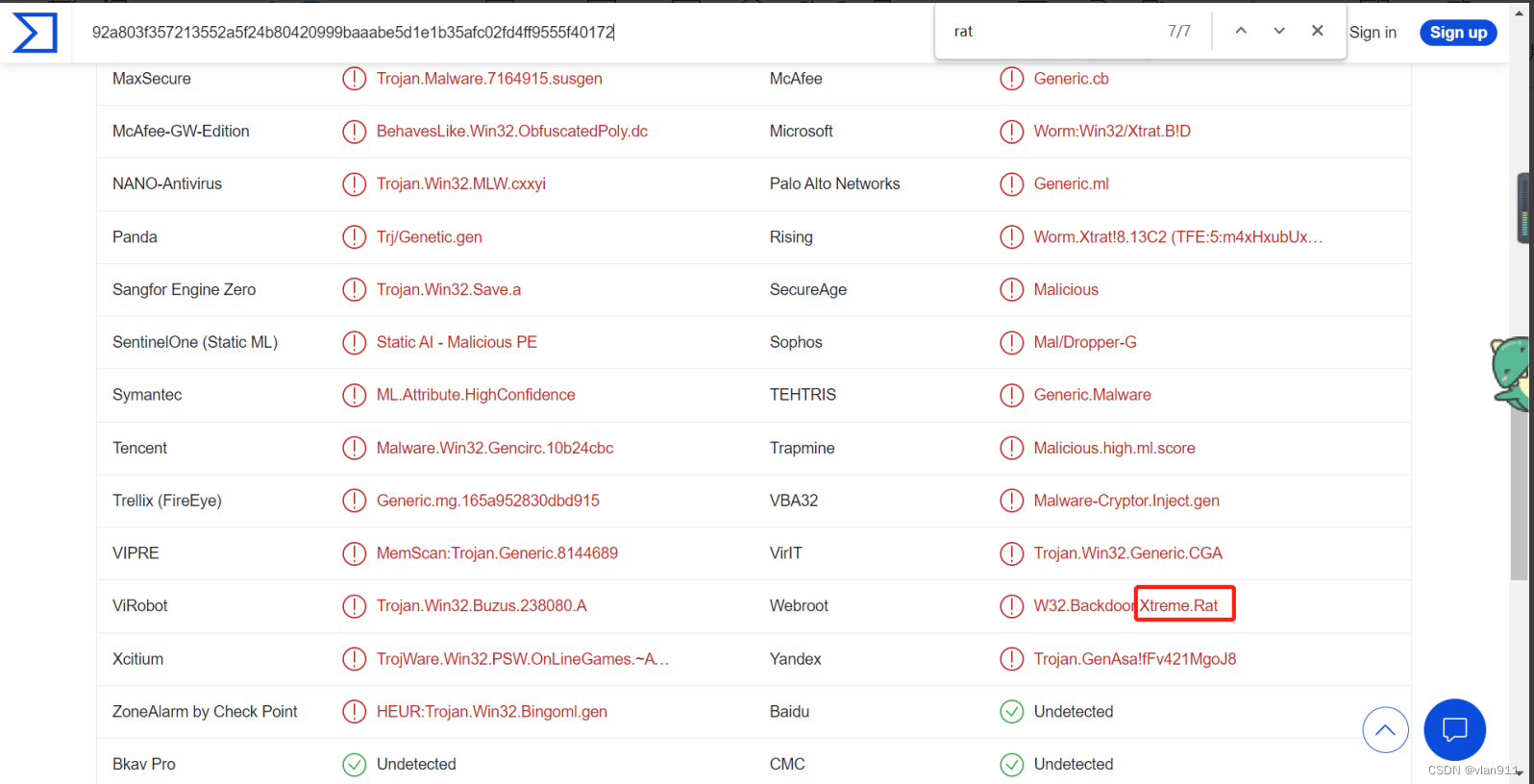

恶意文件家族是什么?

上面获取到了下载地址,本来想直接拿着地址去比较的,发现还是天真了

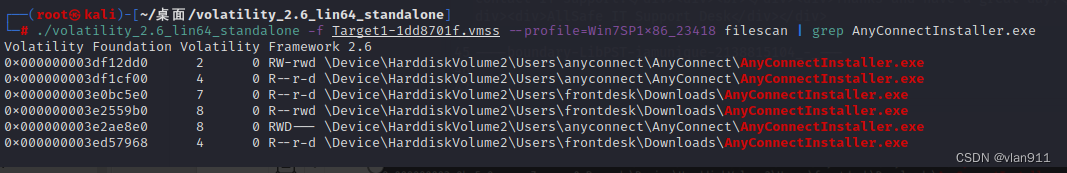

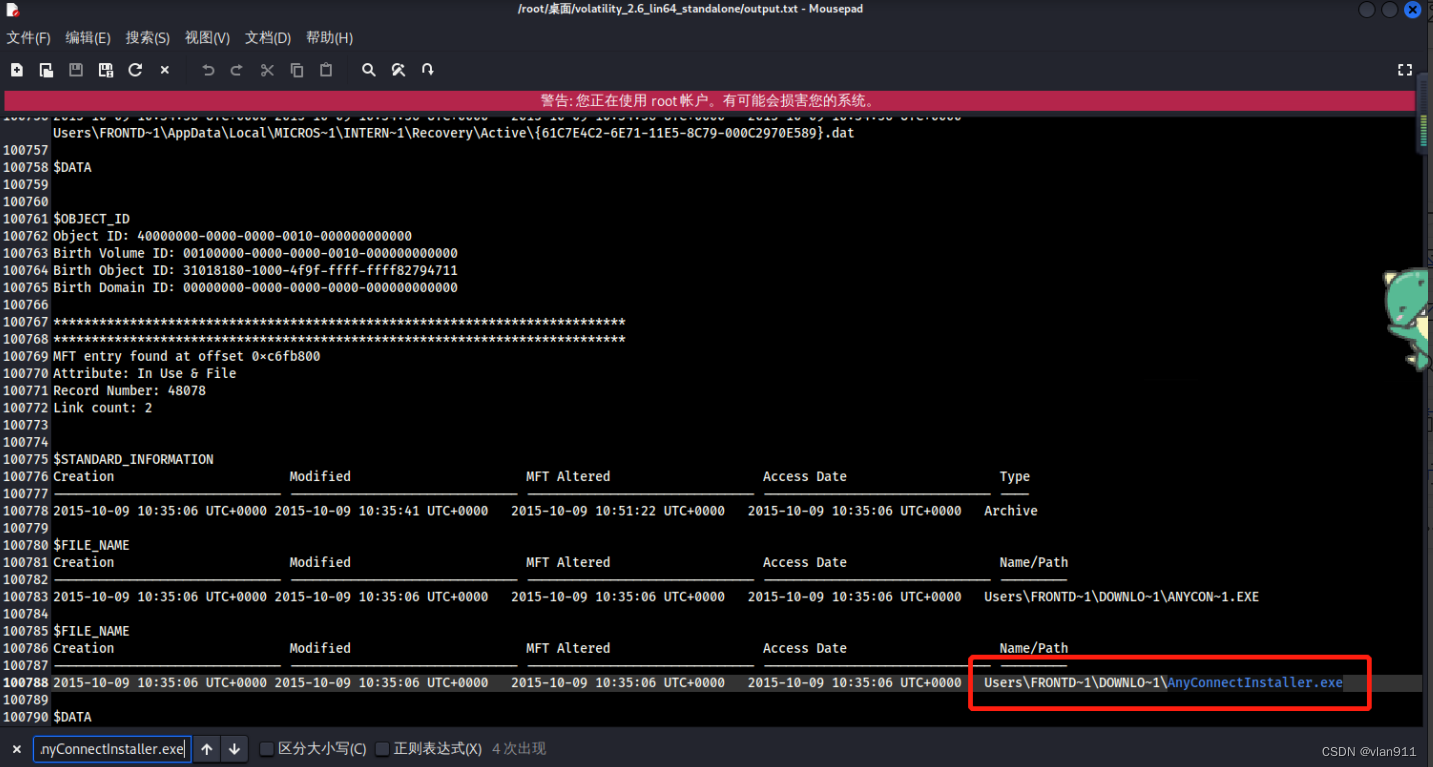

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 filescan | grep AnyConnectInstaller.exe

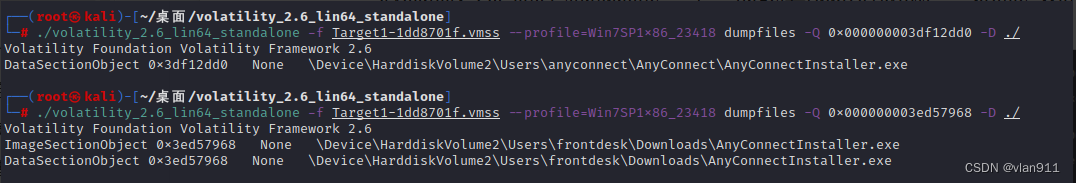

随便导出一个

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003df12dd0 -D ./

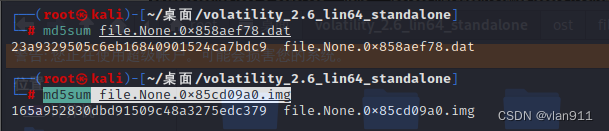

下载之后的东西是带特殊后缀的,但是不影响通过md5值比对样本

md5sum file.None.0x85cd09a0.img

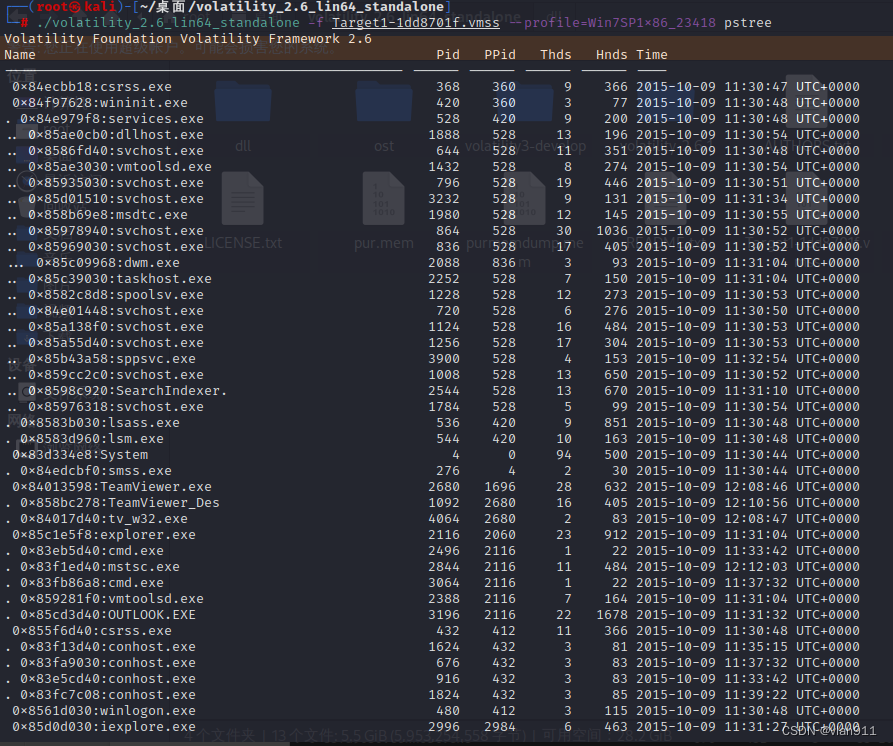

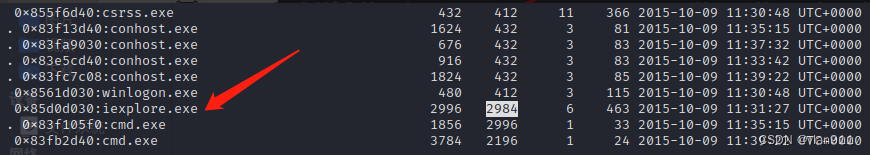

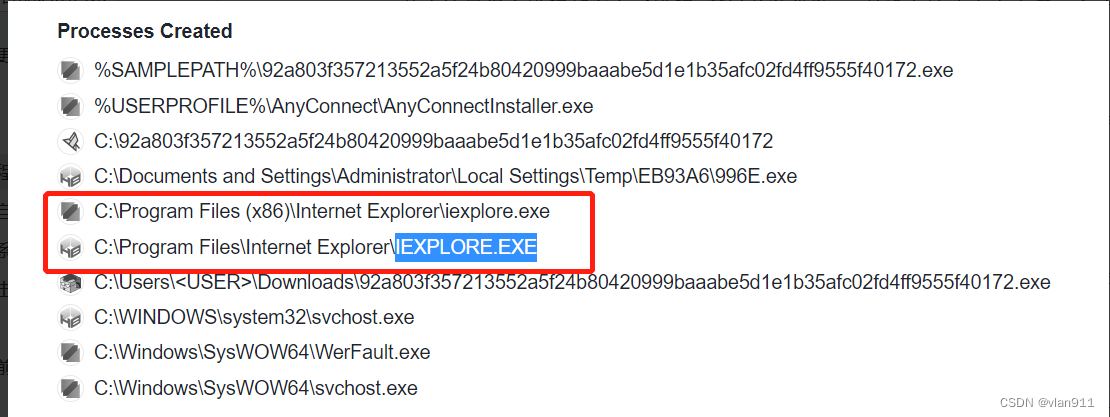

恶意软件似乎正在利用进程注入。被注入的进程的 PID 是多少?

这道题挺牵强的,仅仅是内存取证的话是很难分辨出究竟是哪一个程序可能存在进程注入的情况,这里面不是dll注入,所以使用检测dll注入的方式是不恰当的

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 pstree

其实这里很多进程都存在子进程,所以单独借助vol是没办法确定究竟哪一个才是有问题的,看了下别人的解题思路,在vt有一处进程

恕我直言,这里面依然有很多其他的进程被创建,那为什么不能是svchost呢?

后来想起从发现的邮件里找到的ip地址

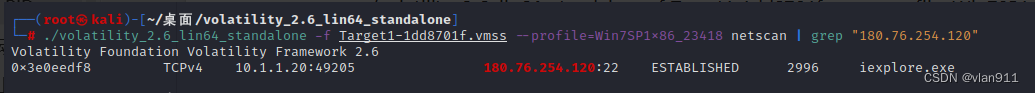

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 netscan | grep "180.76.254.120"

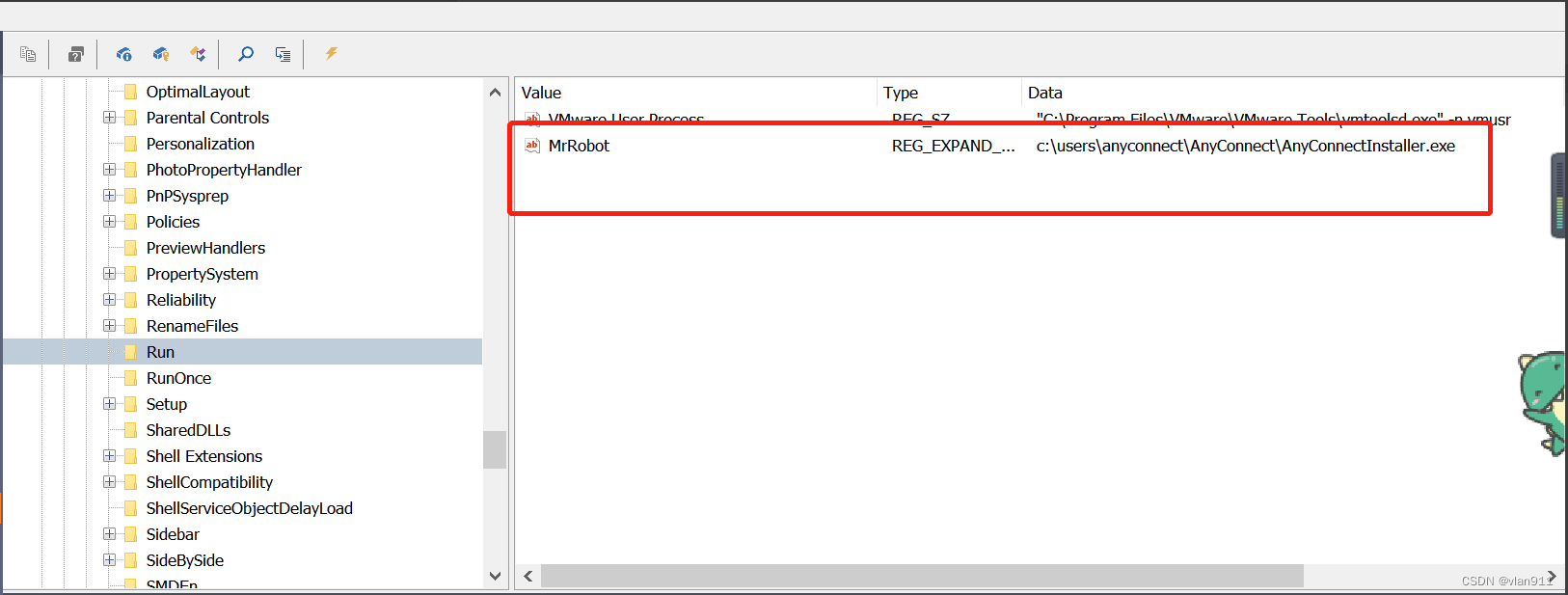

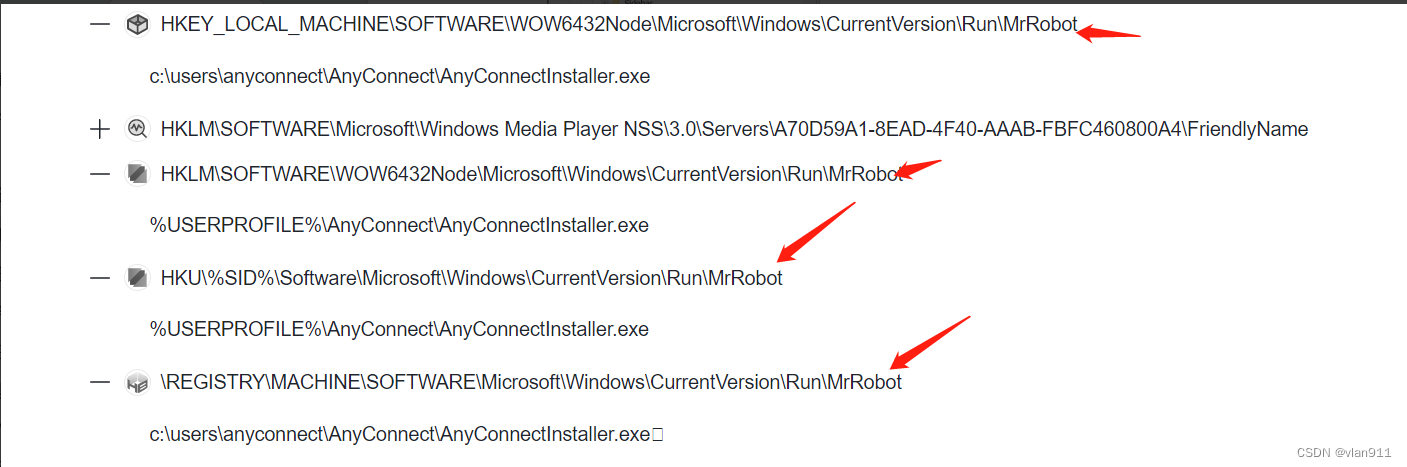

恶意软件在计算机重新启动后依然能保持自启动是为什么?

此题其实就是在考验个人对恶意软件权限维持的一种理解,常规的恶意软件为了保证计算机重新启动后自己依然能平稳运行,特别是在windows系统里便采用了多种方式,比如说计算机启动项:

C:\Users\用户名\AppData\Roaming\Microsoft\Windows\Start

Menu\Programs\Startup 注册表服务

计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

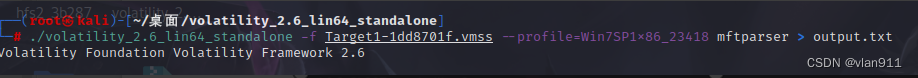

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 mftparser > output.txt

此命令可以将内存镜像里的文件目录信息导出来

全局检索之后,没有在类似启动目录里发现,所以只能去找注册表

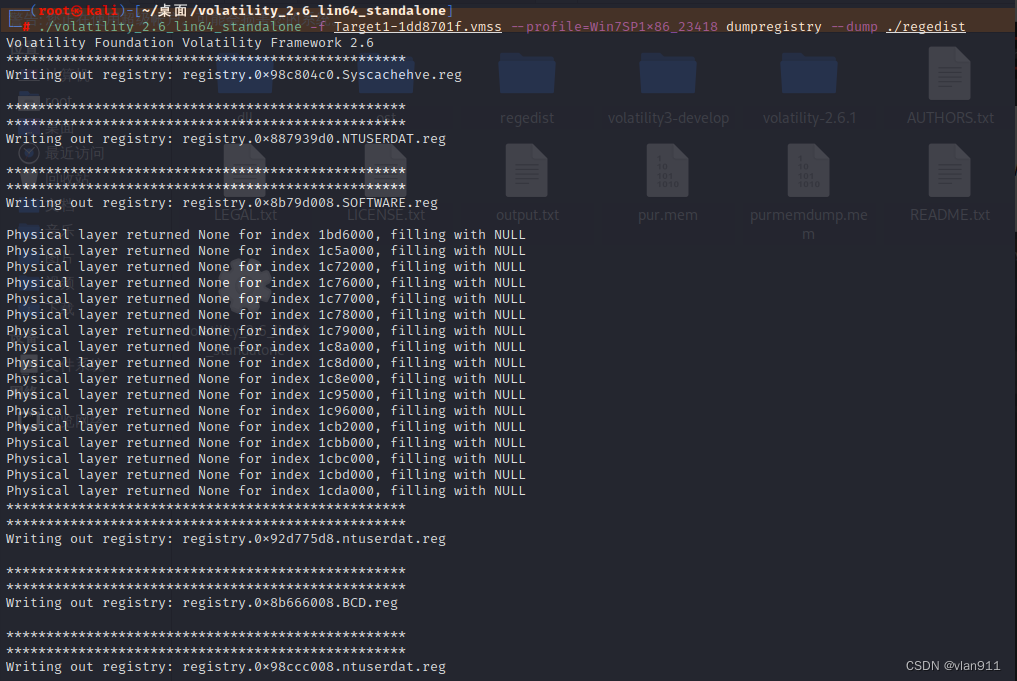

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 dumpregistry --dump ./regedist

使用工具读取注册表

打扰了,后来发现可以直接在vt看到

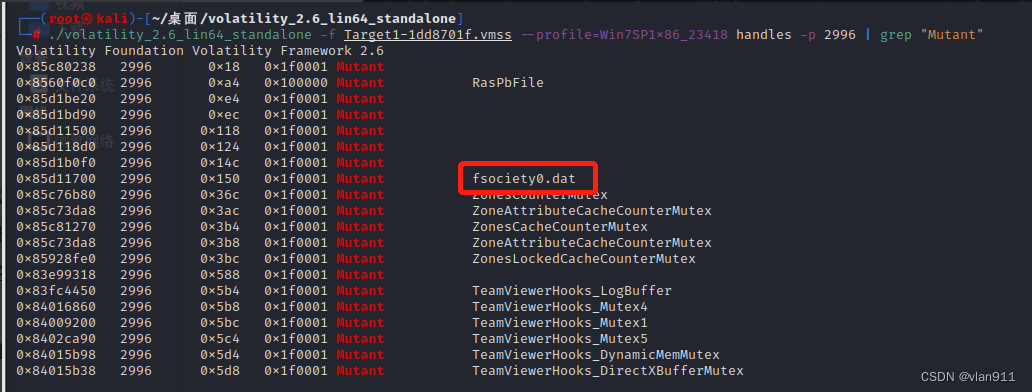

恶意软件通常使用唯一的值或名称来确保系统上只有一个副本运行。恶意软件使用的唯一名称是什么?

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 handles -p 2996 | grep "Mutant"

这里直接打印2996进程的资源句柄;Mutant解释如下:

在计算机科学中,"Mutant"是指一种同步原语或对象,用于实现并发编程中的互斥锁(Mutex)。Mutant 是 Windows 操作系统中对应于互斥锁的术语。

互斥锁(Mutex)是一种同步机制,用于控制多个线程对共享资源的访问。它提供了一种方法,确保在任何给定时间只有一个线程可以访问共享资源,从而避免数据竞争和不一致性。

在操作系统内核中,Mutant 是通过内核对象来实现的,用于协调进程间的互斥访问。它可以用来保护共享资源,以确保同一时间只有一个进程能够获取到该资源的访问权限。

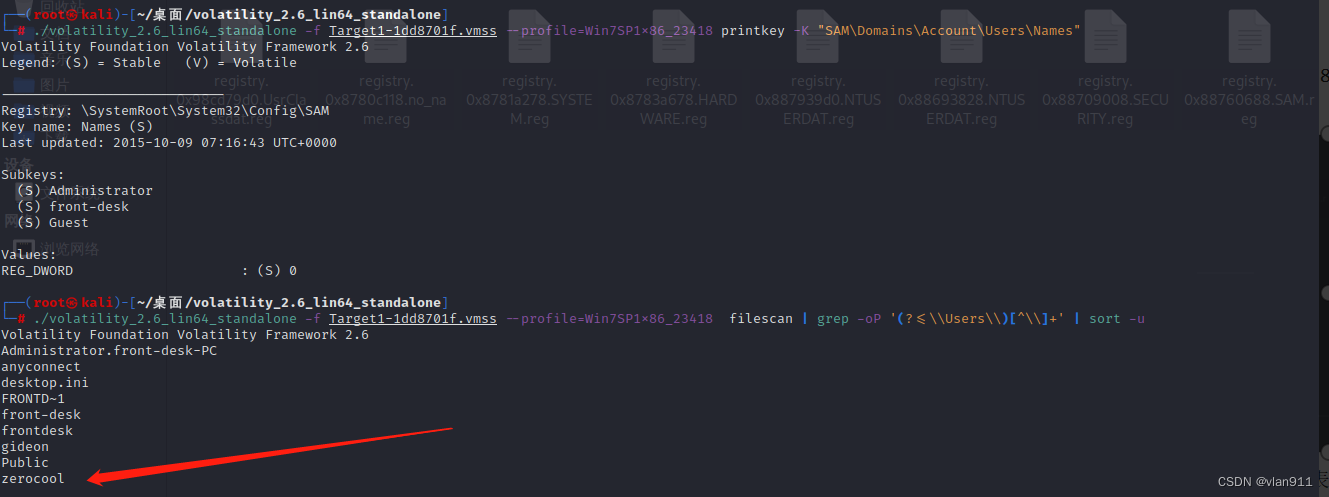

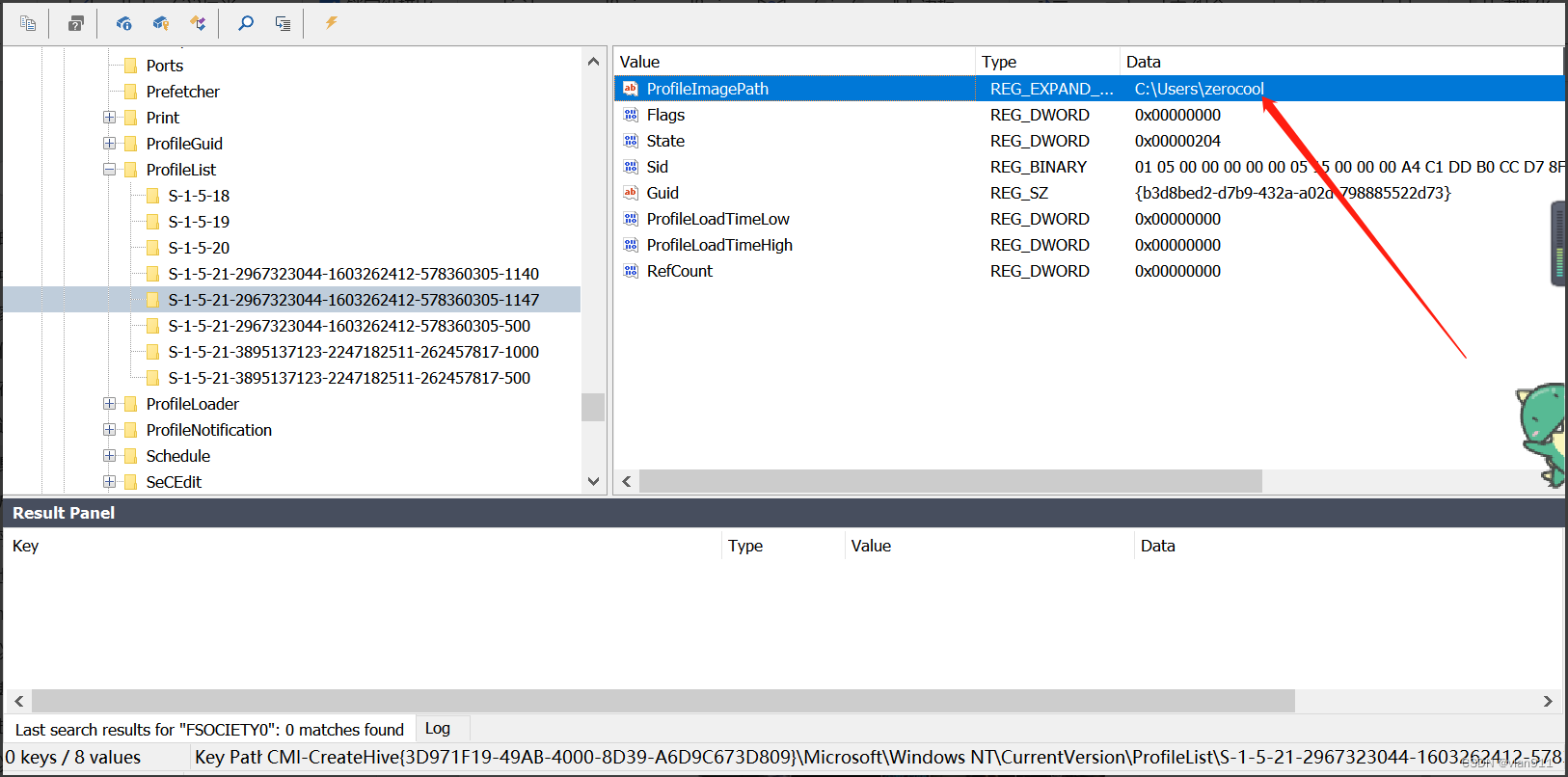

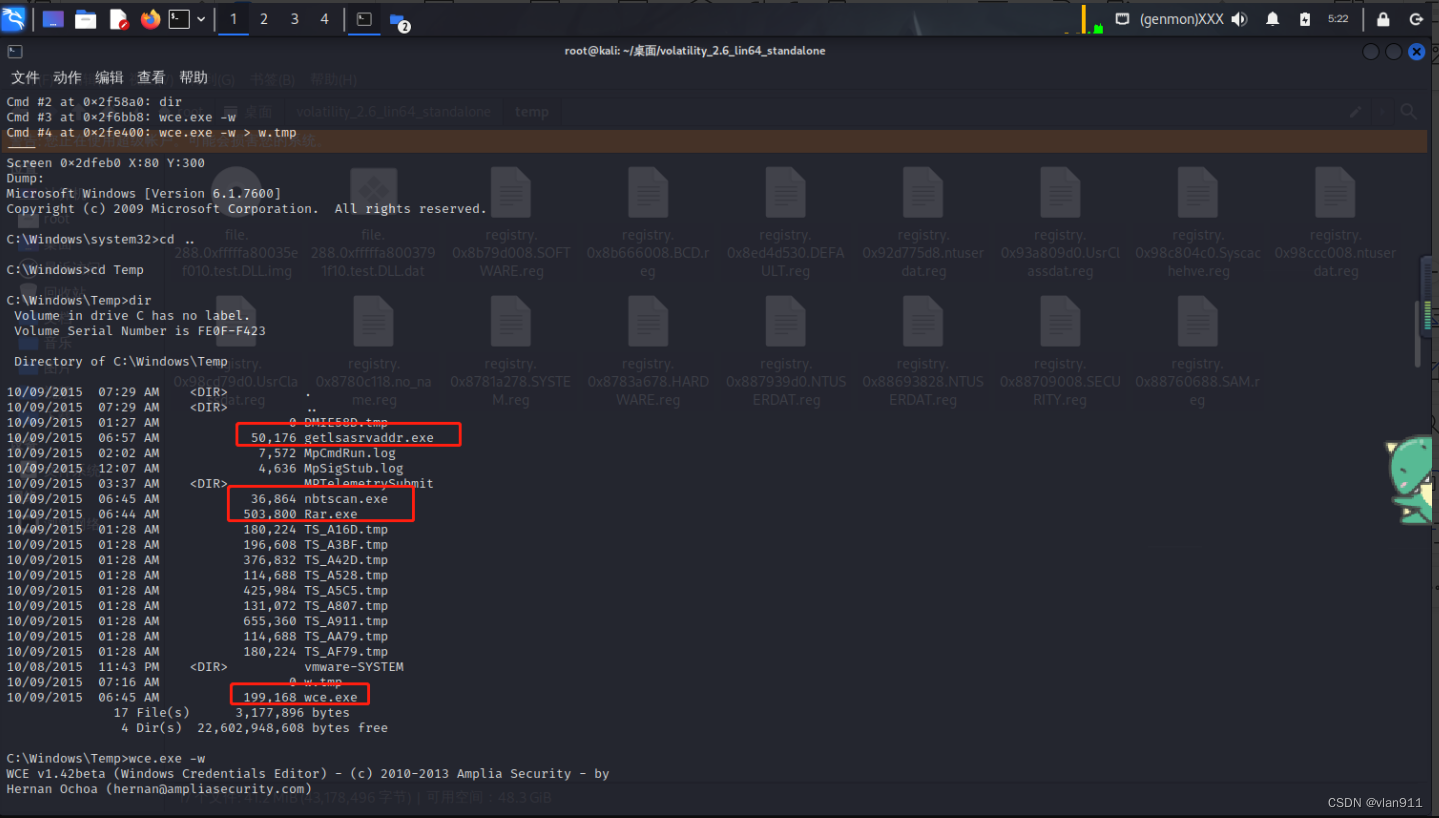

似乎一个臭名昭著的黑客在当前的攻击者之前就破坏了这个系统,你能说出这个黑客出自哪部电影吗?

这里是真没答上来,抄袭的大佬的

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 filescan | grep -oP '(?<=\\Users\\)[^\\]+' | sort -u

这里我也不知道为什么人家直接定位/user ,但是根据人家的定位,看起来东西是在注册表里,所以就可以找注册表里的用户数据了

可以通过查看注册表software注册表

这个注册表的内容主要是用户的一些个人信息;这里仅仅是人家的名字,还得找电影,问题是我也没看过啊,找也不知道哪个是

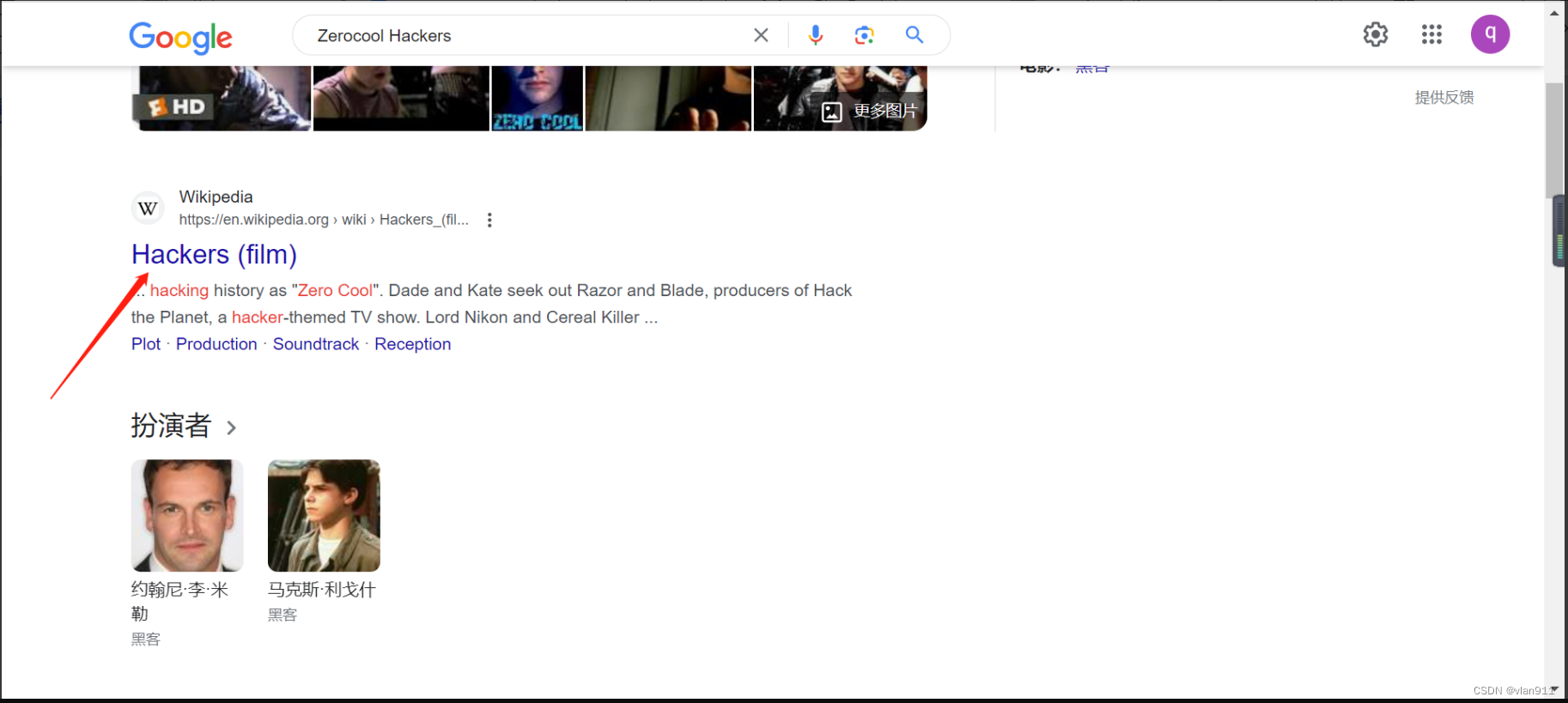

管理员帐户的 NTLM 密码哈希是什么?

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 hashdump

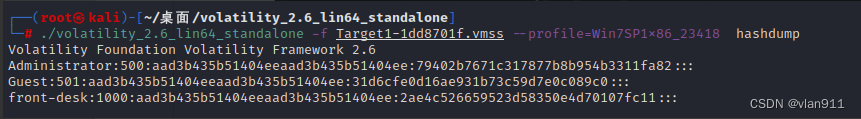

攻击者似乎已将某些工具转移到受感染的前台主机。攻击者转移了多少工具?

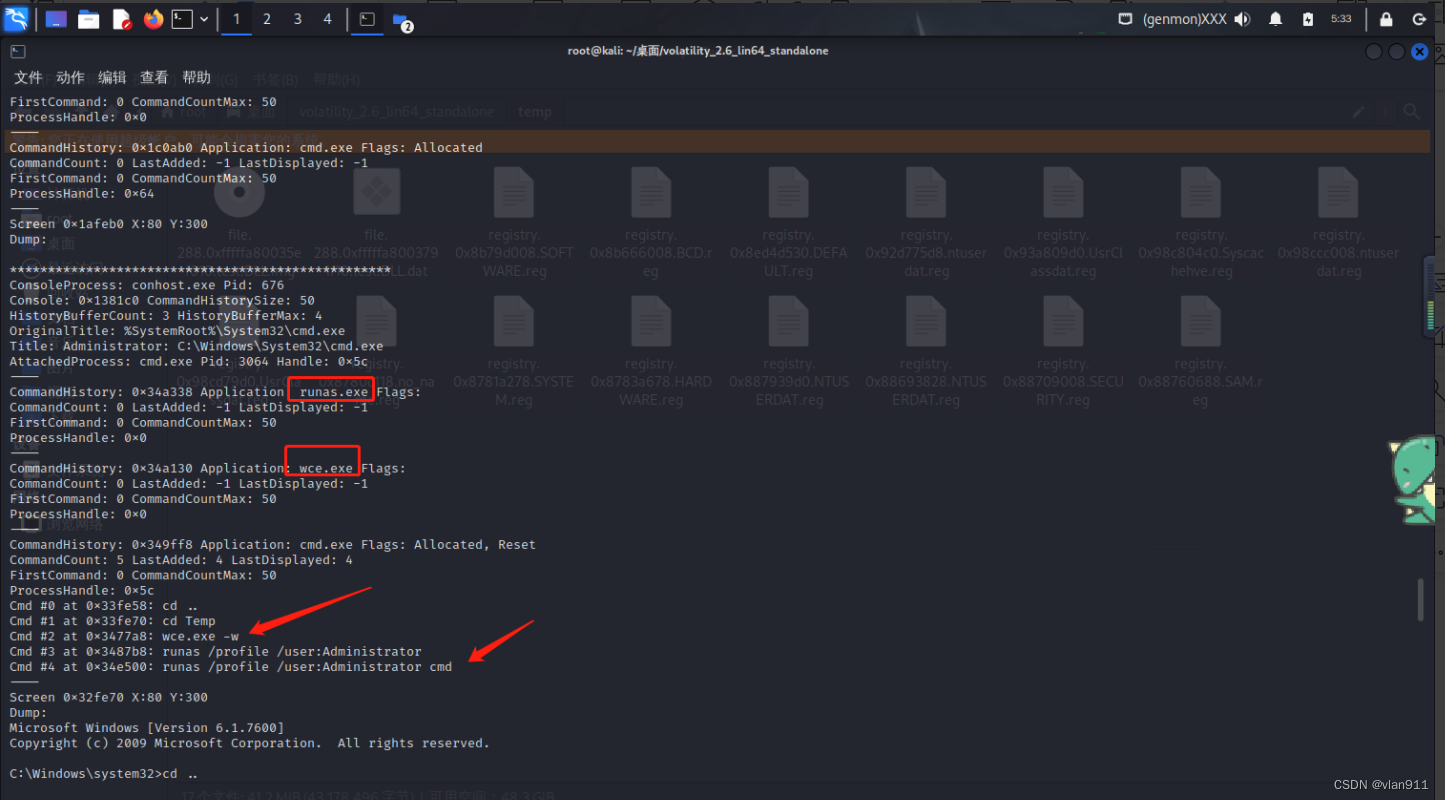

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 consoles

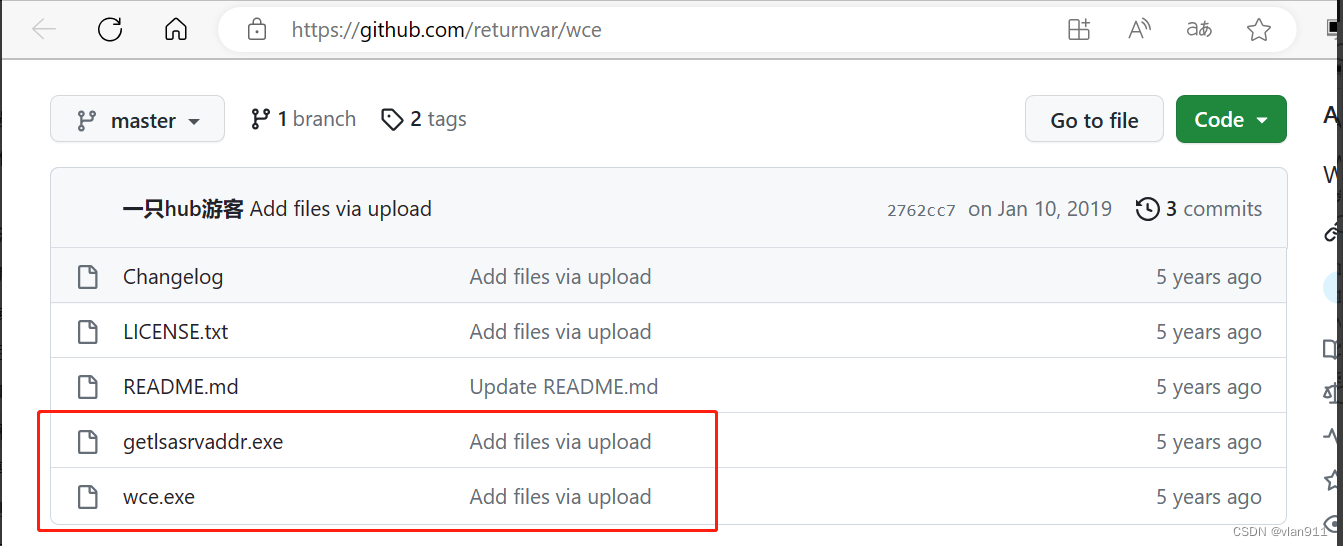

此题应该是衔接下题,上传的工具应该是破解hash用的,按理说是4个,看了下别人的答案实际是3个

后来去github上搜了一下,发现有俩工具其实给算的一个工具

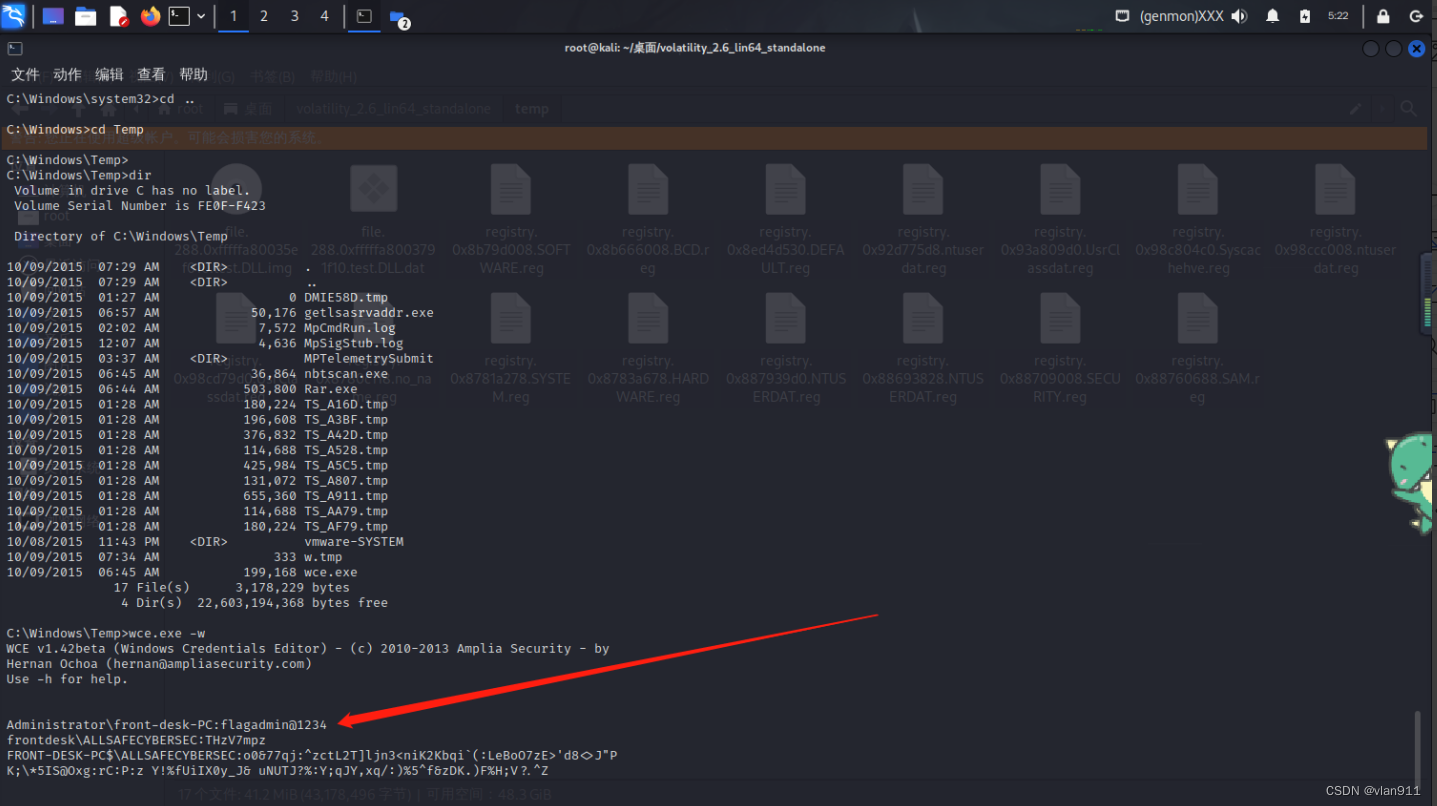

前台本地管理员帐户的密码是什么?

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 consoles

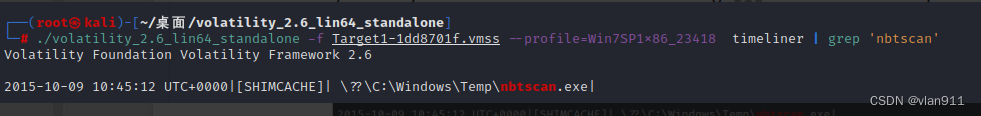

nbtscan.exe工具的创建时间戳是什么?

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 timeliner | grep 'nbtscan'

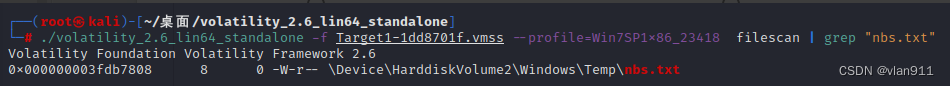

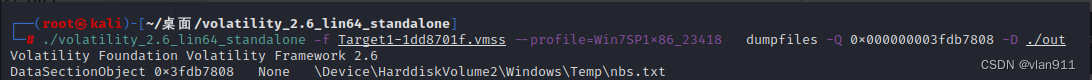

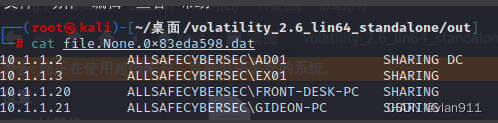

攻击者似乎已将nbtscan.exe工具输出存储在名为nbs.txt的文本文件中。该文件中第一台计算机的 IP 地址是什么?

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 filescan | grep "nbs.txt"

导出文件

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003fdb7808 -D ./out

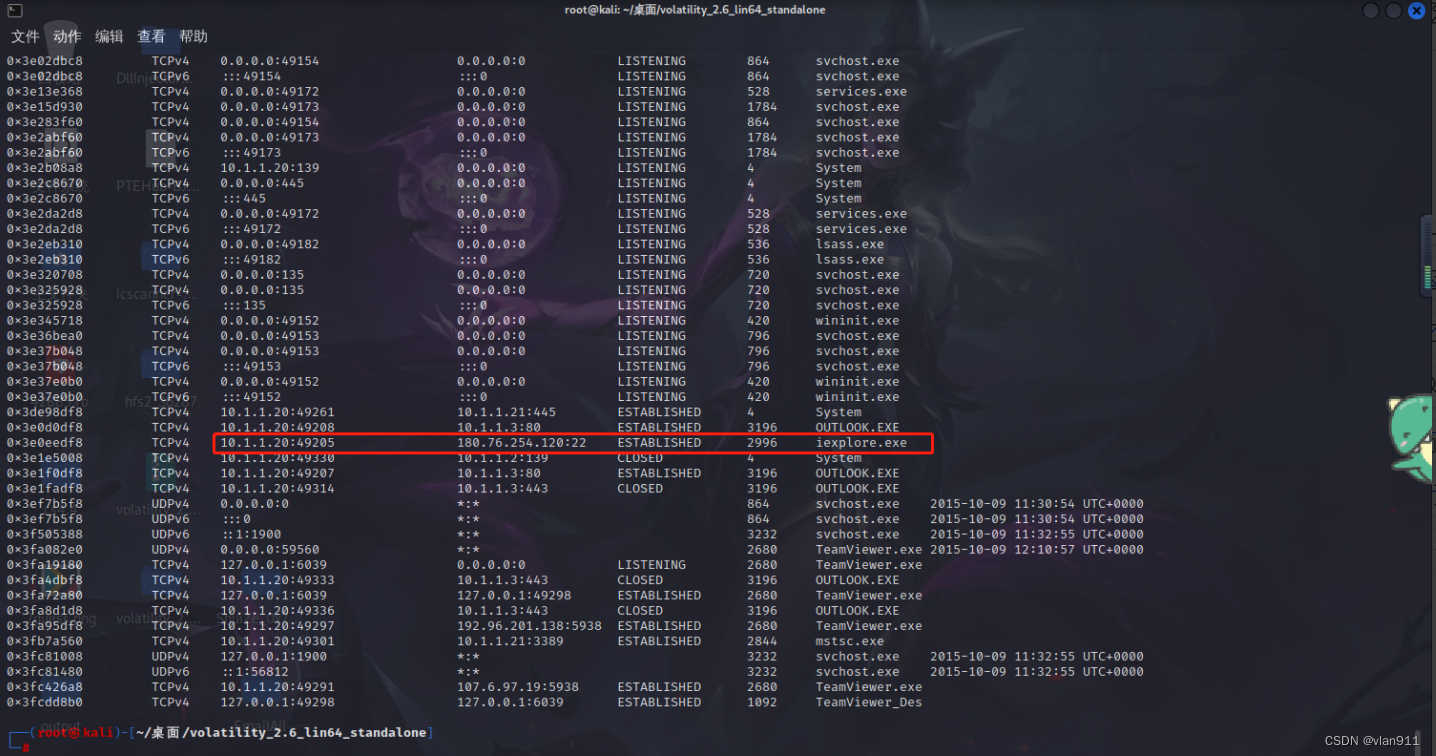

攻击者使用的完整 IP 地址和端口是什么?

这里使用netscan查看所有的网络连接状态

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 netscan

为什么圈出这个呢,因为第2题中,我们在攻击者的电子邮件中就已经获取到了这个ip地址,并且我们在第四题中得出攻击者利用iexplore.exe进程进行了进程注入,同时我们在第12题得知的ip地址也能对上,所以答案就出来了

看来攻击者还安装了合法的远程管理软件。正在运行的进程的名称是什么?

这里在第13题最后面就看到了TeamViewer.exe ,或者可以执行pslist

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 pslist

至于这里为什么一定是TeamViewer,请看继续分析

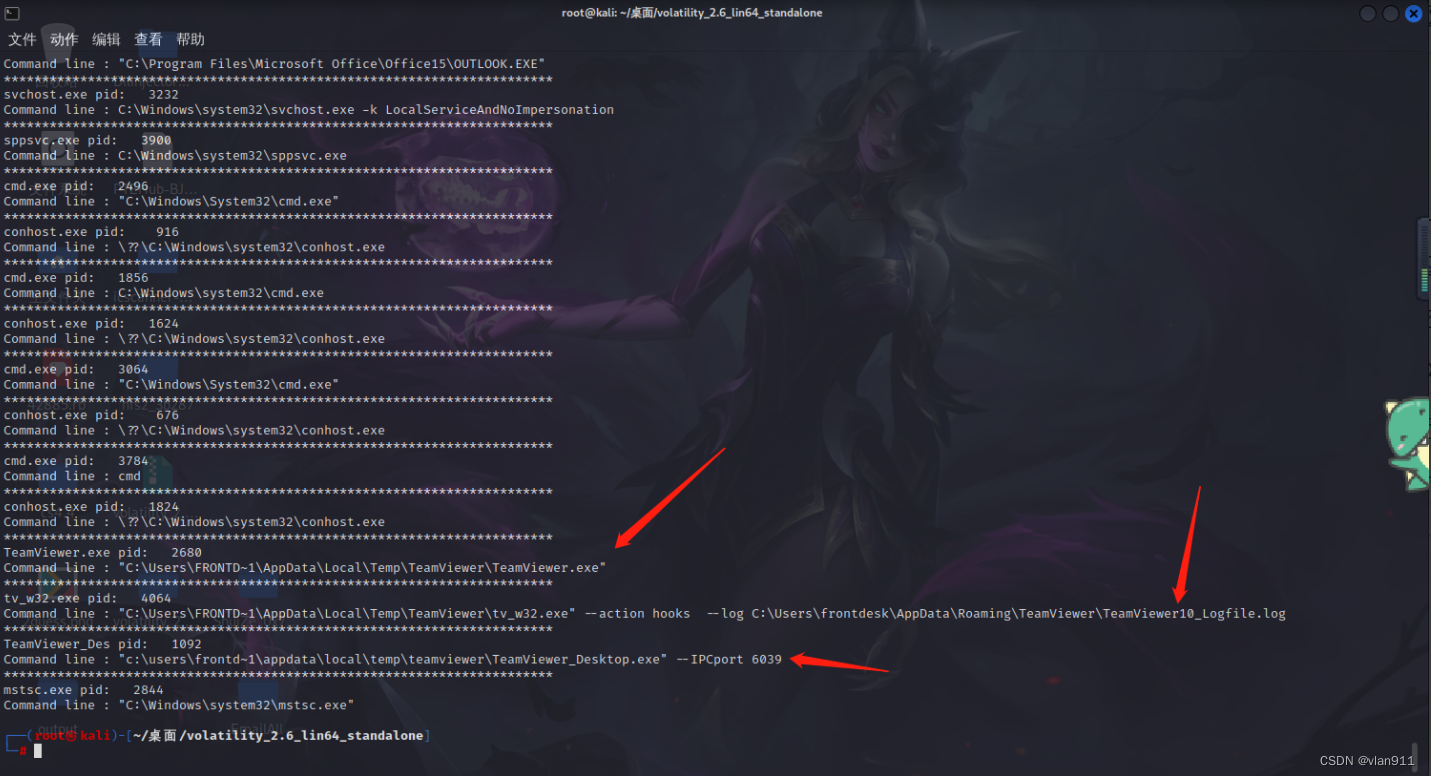

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 cmdline

我们从这里看到了一个log日志,我们可以排查一下

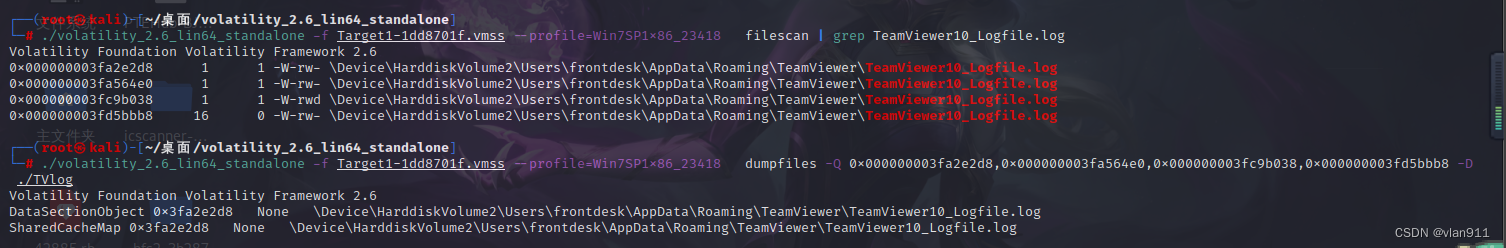

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 filescan | grep TeamViewer10_Logfile.log

然后导出这四个文件

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003fa2e2d8,0x000000003fa564e0,0x000000003fc9b038,0x000000003fd5bbb8 -D ./TVlog

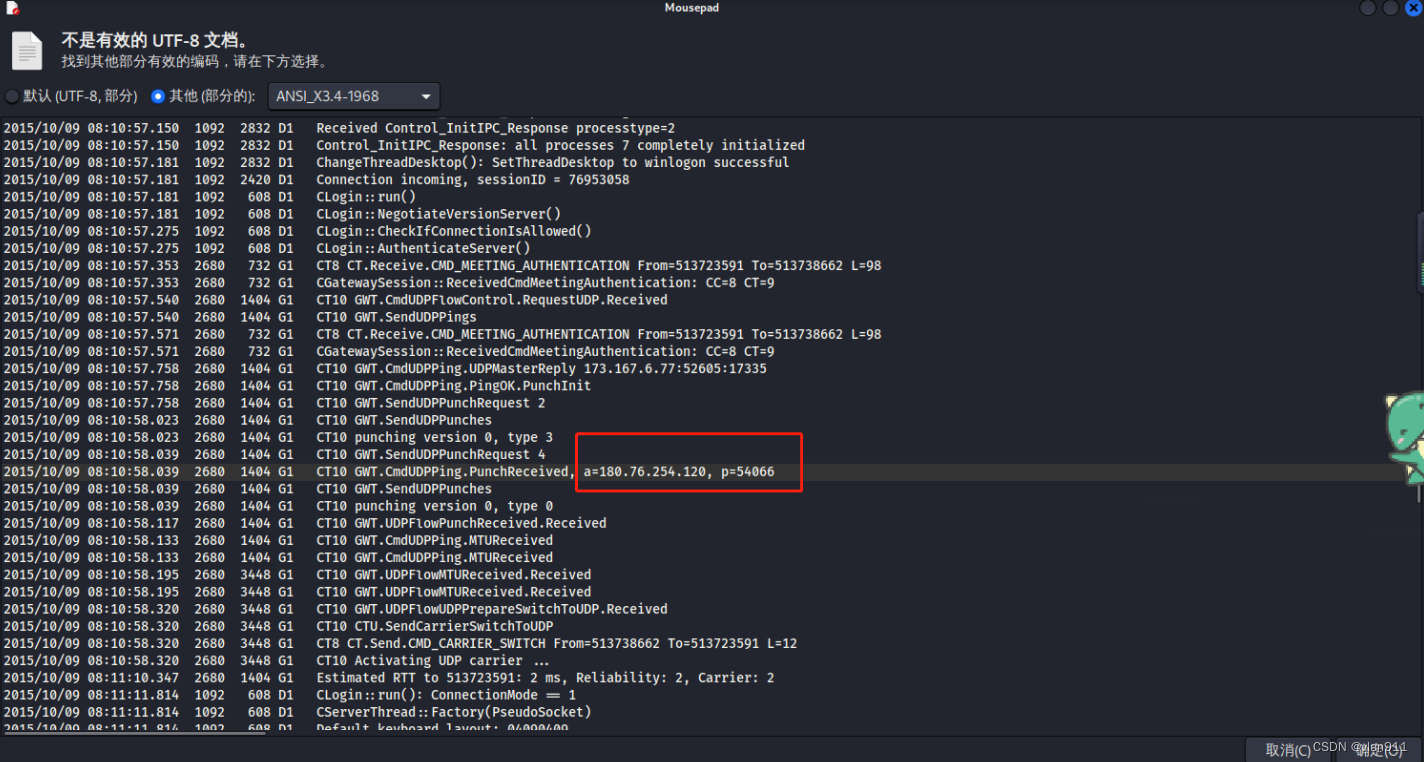

我们将log文件导出来之后,就可以进去看一下,还好里面的日志不是很大,我们发现了里面的ip地址,与我们之前看到的攻击者ip地址对应了,所以这道题的答案也就呼之欲出了

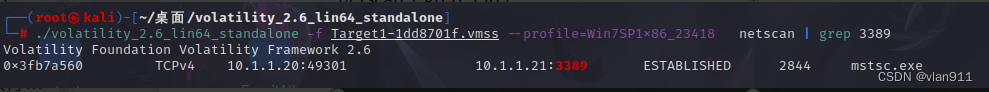

攻击者似乎还使用了内置的远程访问方法。他们连接的IP地址是什么?

./volatility_2.6_lin64_standalone -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 netscan | grep 3389

第一个被攻击的机器暂时告一段落了,下一期将继续衔接此处,第一题可以看出来,攻击者进行了内网的横向移动,那么下一期将会继续进行溯源取证

博客围绕Windows系统中员工机器收到可疑安全更新邮件后出现异常展开。介绍了涉及的工具和镜像文件,对内存转储进行分析,解答了如钓鱼邮件信息、恶意文件家族、进程注入、恶意软件自启动原因等一系列问题,还涉及攻击者转移工具、使用IP地址等内容。

博客围绕Windows系统中员工机器收到可疑安全更新邮件后出现异常展开。介绍了涉及的工具和镜像文件,对内存转储进行分析,解答了如钓鱼邮件信息、恶意文件家族、进程注入、恶意软件自启动原因等一系列问题,还涉及攻击者转移工具、使用IP地址等内容。

2633

2633

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?