[BJDCTF2020]纳尼

打开发现一个gif文件和一个txt文件,gif无法打开,txt中一句废话

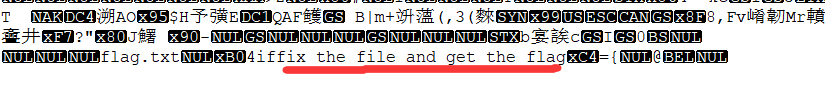

使用notepad++查看发现无头文件,补齐后的动图中含有一串base64的密码,使用Stegsolve分离得到

Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=

在线找个解密网站解密后得到flag

flag:flag{wang_bao_qiang_is_sad}

zip

打开后是一堆zip包,都需要密码解压,压缩包大小较小可以使用crc爆破

使用网上大佬的一个脚本进行爆破

import zipfile

import string

import binascii

def CrackCrc(crc):

for i in dic:

for j in dic:

for k in dic:

for h in dic:

s = i + j + k + h

if crc == (binascii.crc32(s.encode())):

f.write(s)

return

def CrackZip():

for i in range(0,68):

file = 'out'+str(i)+'.zip'

crc = zipfile.ZipFile(file,'r').getinfo('data.txt').CRC

CrackCrc(crc)

dic = string.ascii_letters + string.digits + '+/='

f = open('out.txt','w')

CrackZip()

print("CRC32碰撞完成")

f.close

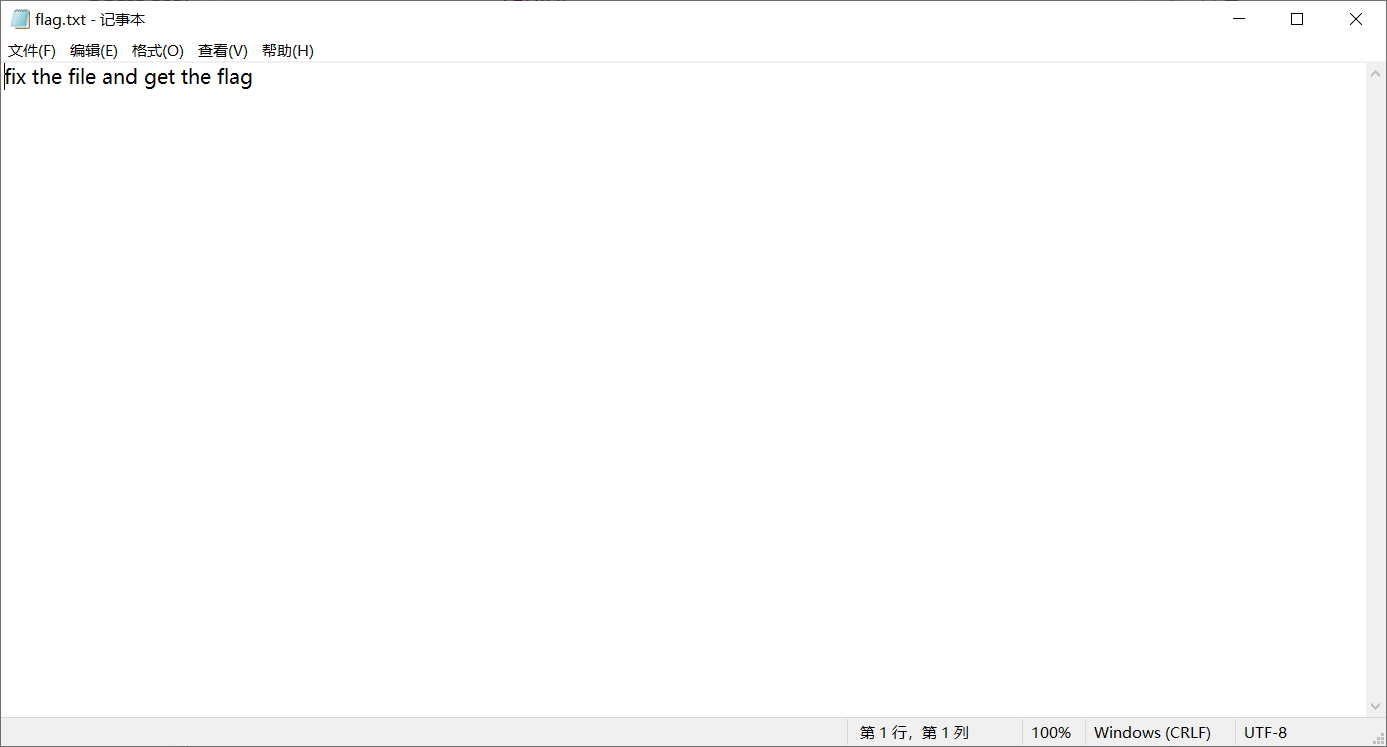

得到一串base64编码,使用notepad++自带的插件转化,打开发现

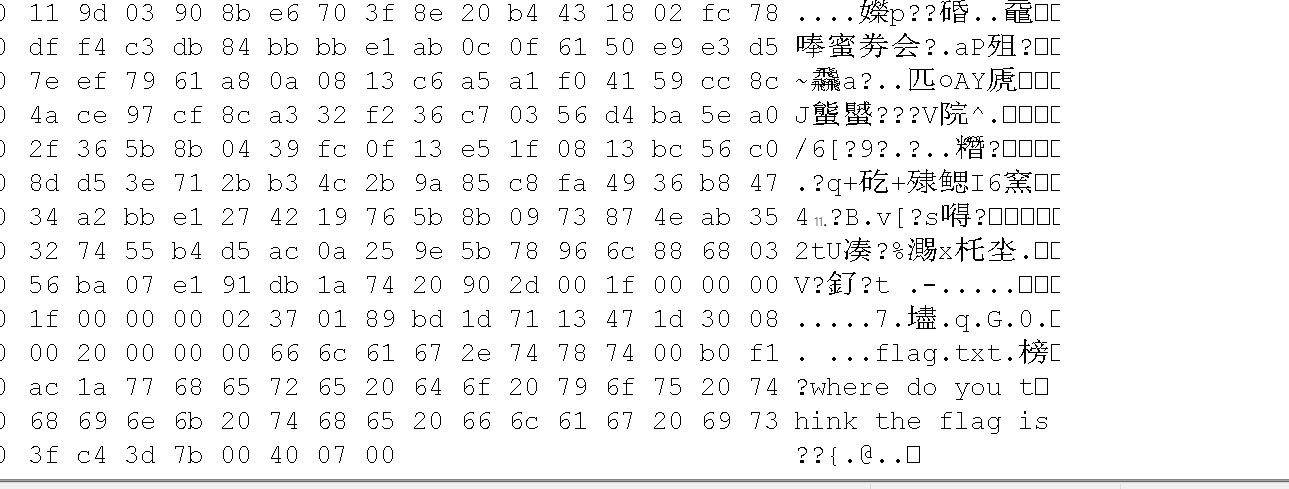

查看文件尾发现是rar,在头部补全,打开发现

wtf,使用winrar打开后,在旁边发现flag

flag:flag{nev3r_enc0de_t00_sm4ll_fil3_w1th_zip}

谁赢了比赛?

打开发现一张png图片,在文件尾发现rar文件尾

拖进kali分离,得到一个rar文件,打开发现密码

拖进kali分离,得到一个rar文件,打开发现密码

使用ARCHPR爆破得到密码1020,得到一个废话的flag文件,和一张动图

看了好久发现一张一闪而过的图片,使用StegSolve分离得到,结果是假的flag

查完wp后,把flag图片使用StegSolve查看0通道发现二维码

扫码的flag

flag:flag{shanxiajingwu_won_the_game}

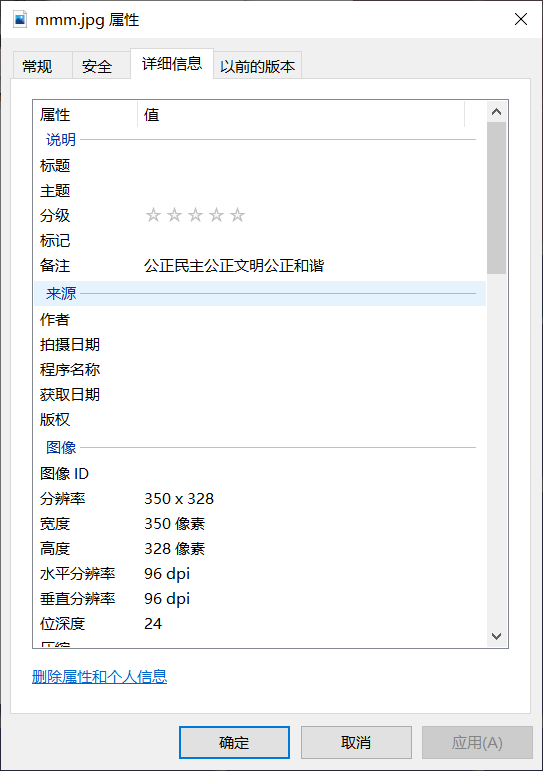

[ACTF新生赛2020]outguess

打开题目发现一堆文件,在jpg文件备注下发现一段奇怪的文字

为核心价值观编码,使用网页http://ctf.ssleye.com/cvencode.html解码得到abc

看到题目提示为outgess,使用得到的密码尝试分离,得到flag

flag:flag{gue33_Gu3Ss!2020}

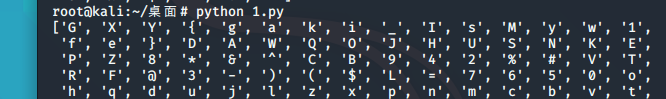

[GXYCTF2019]gakki

打开得到一张图片,拖进kali分分离得到一个带密码的rar压缩包,使用ARCHPR暴力破解得到密码8864

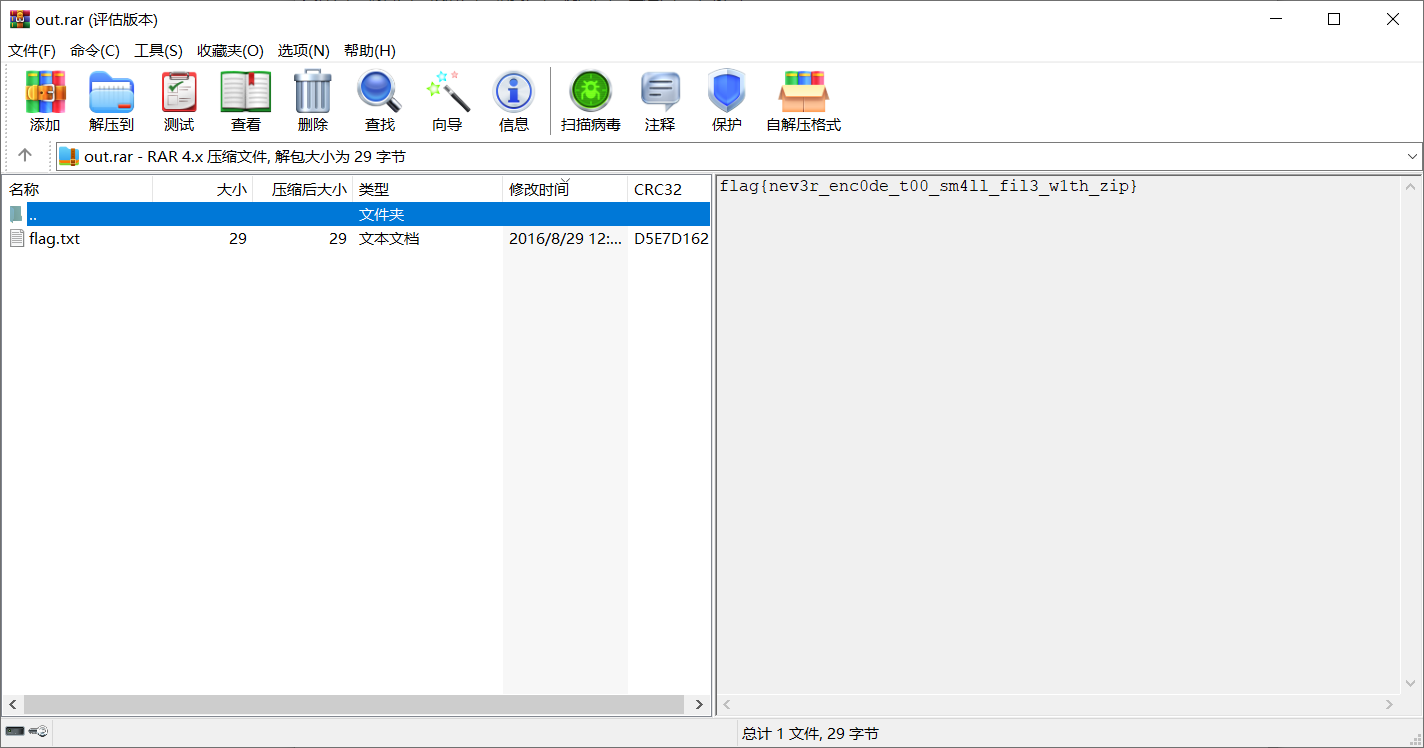

得到一份乱七八糟的txt文件,使用字频统计脚本

alphabet = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()_+- ={}[]"

f = open("flag.txt", "r")

data = f.read()

result = {d:0 for d in alphabet}

def sort_by_value(d):

items = d.items()

backitems = [[v[1],v[0]] for v in items]

backitems.sort(reverse=True)

return [ backitems[i][1] for i in range(0,len(backitems))]

for d in data:

for alpha in alphabet:

if d == alpha:

result[alpha] = result[alpha] + 1

print(sort_by_value(result))

执行得到flag

flag:GXY{gaki_IsMyw1fe}

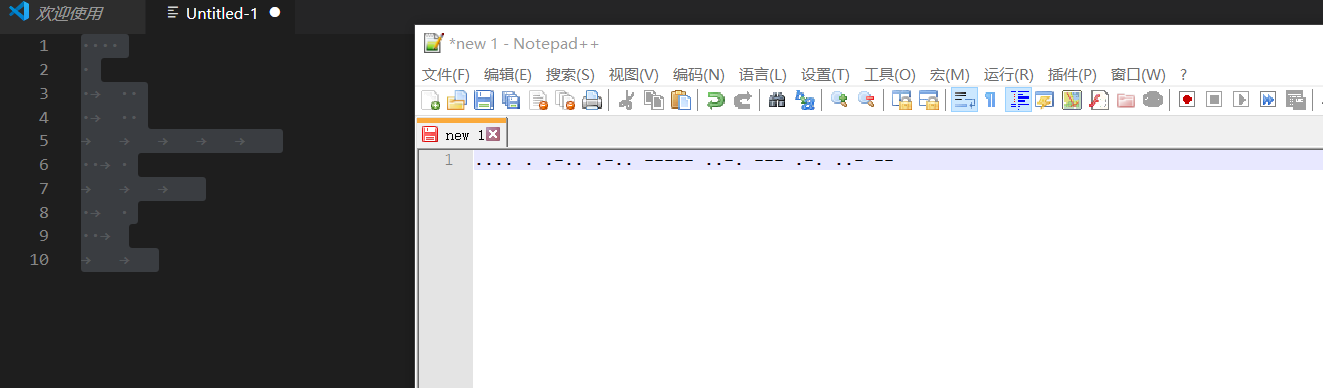

弱口令

打开发现有密码,使用WinRAR打开后发现旁白有些看不见的文字

复制到vscode中发现是摩斯密码

通关网站解密得到压缩包密码HELL0FORUM

打开得到一张图片,然后不会做了,查看大佬wp后,发现使用lsb脚本使用弱口令即可

python lsb.py extract 1.png new 123456

flag:flag{jsy09-wytg5-wius8}

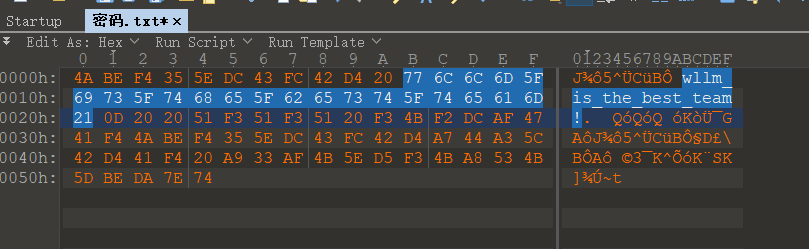

[SWPU2019]伟大的侦探

打开发现一个加密的文件夹和一个未加密的txt文件,txt提示编码,使用01edito修改为EBCDIC编码得到密码

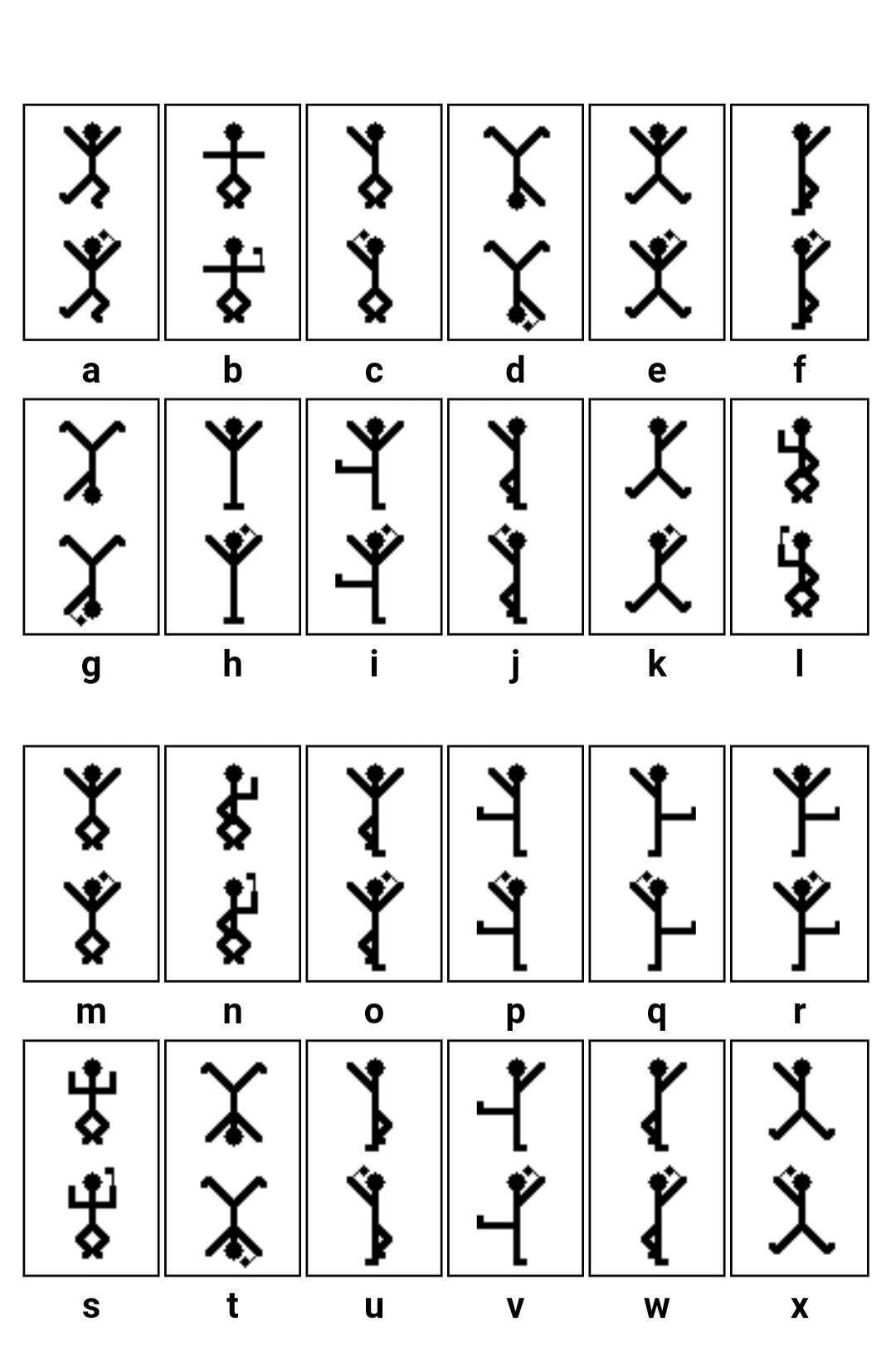

打开文件夹发现一堆小人图片,是福尔摩斯里面跳舞的小人加密

得到flag:iloveholmesandwllm

本文分享了在CTF竞赛中解决多个挑战的详细过程,包括利用Stegsolve解析隐藏信息,使用脚本进行密码爆破,以及通过字频统计和编码转换获取flag。涵盖了从图像处理到密码学的各种技能。

本文分享了在CTF竞赛中解决多个挑战的详细过程,包括利用Stegsolve解析隐藏信息,使用脚本进行密码爆破,以及通过字频统计和编码转换获取flag。涵盖了从图像处理到密码学的各种技能。

957

957

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?