1 漏洞概述

CVE-2024-4577是一个在Windows平台上运行的PHP CGI(Common Gateway Interface)的远程代码执行漏洞。该漏洞的存在主要是因为PHP在设计时未能预见到Windows系统的Best-Fit字符编码转换特性,导致攻击者可以通过构造特定的请求来绕过安全限制,从而在远程PHP服务器上执行任意代码。

2 漏洞详情

2.1 漏洞描述

漏洞产生的本质原因是Windows系统内字符编码转换的Best-Fit特性。当PHP运行在Windows平台且使用了如繁体中文(代码页950)、简体中文(代码页936)和日文(代码页932)等语系时,Windows系统可能会使用“Best-Fit”行为来替换命令行中给Win32 API函数的字符。PHP CGI模块可能会误将这些替换的字符解释为PHP选项,从而允许未经身份验证的攻击者绕过CVE-2012-1823的保护,通过参数注入等攻击在目标PHP服务器上远程执行代码。

2.2 影响版本

-

PHP 8.3 < 8.3.8

-

PHP 8.2 < 8.2.20

-

PHP 8.1 < 8.1.29

-

该漏洞影响安装于Windows系统上的PHP版本。PHP 8.0分支、PHP 7以及PHP 5官方已不再维护。

2.3 影响范围

-

使用Apache和PHP-CGI在Windows上运行,且系统设置为使用特定代码页(如简体中文、繁体中文、日文)的PHP环境。

3 漏洞复现

3.1 环境搭建

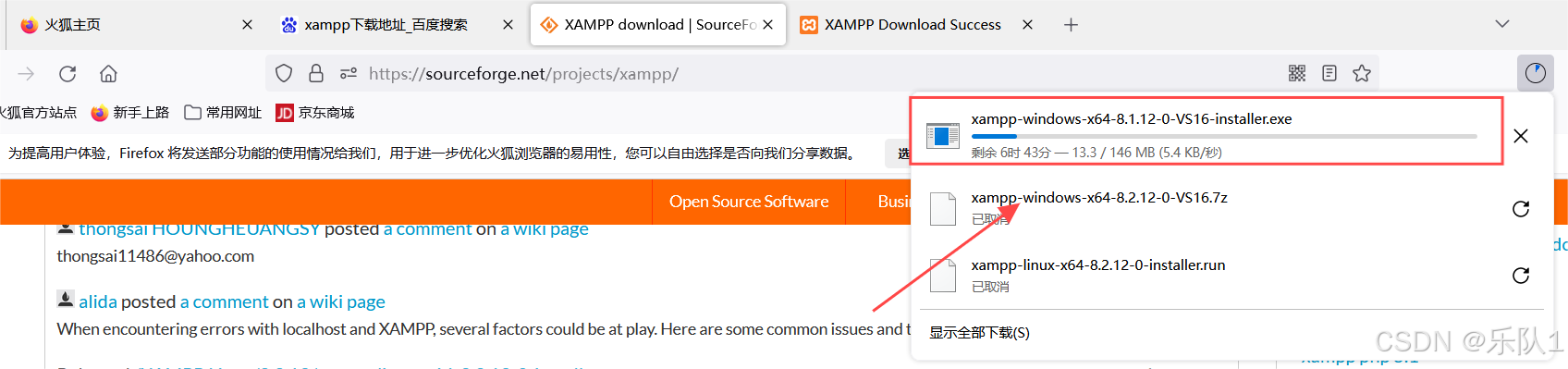

1 xampp下载

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2822

2822

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?