一、权限管理简介:

不同的人功能和权限都是不一样的,所以需要赋予角色权限,让用户申请角色。

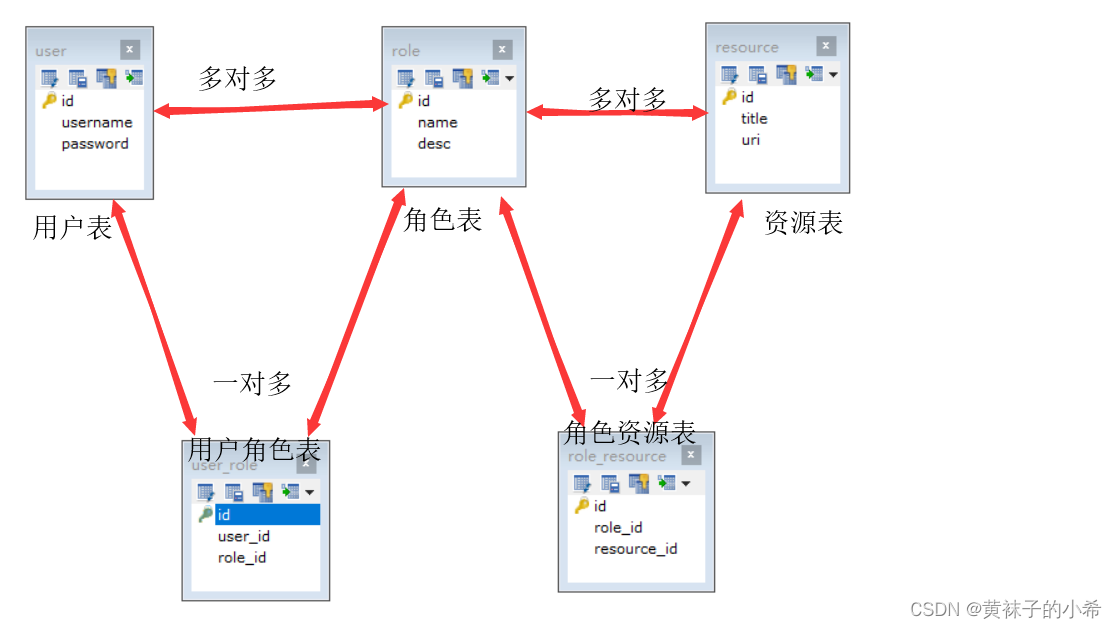

二、数据库的设计

根据角色授权的思想,我们需要设计五张表

1)三张主表

a)用户表(user)

b) 角色表(role)

c) 资源表(module)[你也可以叫他权限表等等,反正就是代表着各种权限]

2)两张中间表

d)用户角色表(user_role)

e)角色资源表(permission)

CREATE TABLE `user` (

`id` int(11) NOT NULL AUTO_INCREMENT COMMENT 'id',

`username` varchar(32) DEFAULT NULL COMMENT '用户名',

`password` varchar(32) DEFAULT NULL COMMENT '密码',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8 COMMENT='用户表';

CREATE TABLE `role` (

`id` int(11) NOT NULL AUTO_INCREMENT,

`name` varchar(32) DEFAULT NULL COMMENT '角色名',

`desc` varchar(32) DEFAULT NULL COMMENT '角色描述',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8 COMMENT='角色表';

CREATE TABLE `resource` (

`id` int(11) NOT NULL AUTO_INCREMENT COMMENT 'id',

`title` varchar(32) DEFAULT NULL COMMENT '资源标题',

`uri` varchar(32) DEFAULT NULL COMMENT '资源uri ',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8 COMMENT='资源表';

CREATE TABLE `user_role` (

`id` int(11) NOT NULL AUTO_INCREMENT COMMENT 'id',

`user_id` int(11) NOT NULL COMMENT '用户id',

`role_id` int(11) NOT NULL COMMENT '角色id',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8 COMMENT='用户角色表';

CREATE TABLE `role_resource` (

`id` int(11) NOT NULL AUTO_INCREMENT,

`role_id` int(11) DEFAULT NULL COMMENT '角色id',

`resource_id` int(11) DEFAULT NULL COMMENT '资源id',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8 COMMENT='角色资源表';

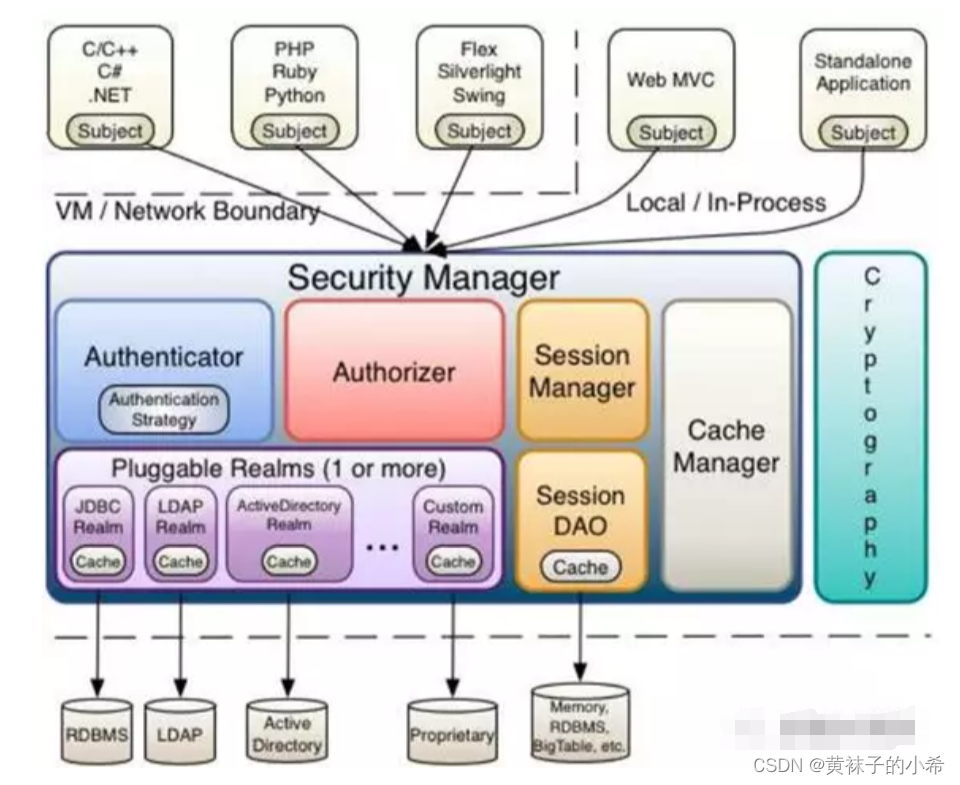

三、使用shiro整合Spring进行管理权限

Shiro 主要分为来个部分就是认证和授权,在个人感觉来看就是查询数据库做相应的判断而已。Shiro的主要框架图如下

1:Subject

Subject即主体,外部应用与subject进行交互,subject记录了当前操作用户,将用户的概念理解为当前操作的主体,可能是一个通过浏览器请求的用户,也可能是一个运行的程序。 Subject在shiro中是一个接口,接口中定义了很多认证授相关的方法,外部程序通过subject进行认证授,而subject是通过SecurityManager安全管理器进行认证授权。

2:SecurityManager

SecurityManager即安全管理器,对全部的subject进行安全管理,它是shiro的核心,负责对所有的subject进行安全管理。通过SecurityManager可以完成subject的认证、授权等,实质上SecurityManager是通过Authenticator进行认证,通过Authorizer进行授权,通过SessionManager进行会话管理等。

3:Authorizer

Authorizer即授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。

4:Realm

Realm即领域,相当于datasource数据源,securityManager进行安全认证需要通过Realm获取用户权限数据,比如:如果用户身份数据在数据库那么realm就需要从数据库获取用户身份信息。

5:sessionManager

sessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

6:SessionDAO

SessionDAO即会话dao,是对session会话操作的一套接口,比如要将session存储到数据库,可以通过jdbc将会话存储到数据库。

7:CacheManager

CacheManager即缓存管理,将用户权限数据存储在缓存,这样可以提高性能。

8:Cryptography

Cryptography即密码管理,shiro提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。

本文介绍了权限管理体系,包括用户、角色和资源的数据库设计,并详细阐述了如何使用Shiro整合Spring进行权限管理,涉及Subject、SecurityManager、Authorizer等核心组件的解释。

本文介绍了权限管理体系,包括用户、角色和资源的数据库设计,并详细阐述了如何使用Shiro整合Spring进行权限管理,涉及Subject、SecurityManager、Authorizer等核心组件的解释。

939

939

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?