0x01 全局变量覆盖

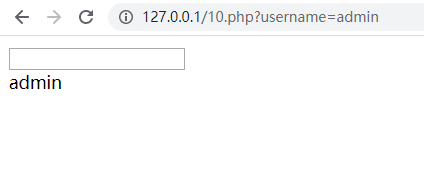

php.ini<register_globals>注册全局变量:将表单传入的数据作为全局变量,例如:

<form method='GET'>

<input type='text' name='username' value=''>

</form>

<?php echo ($username)?> //输出admin

接受表单传递的值:变量username未定义,被get请求变量覆盖。

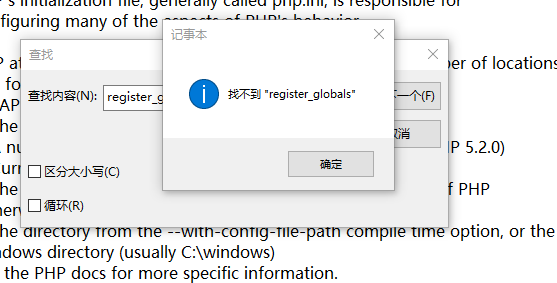

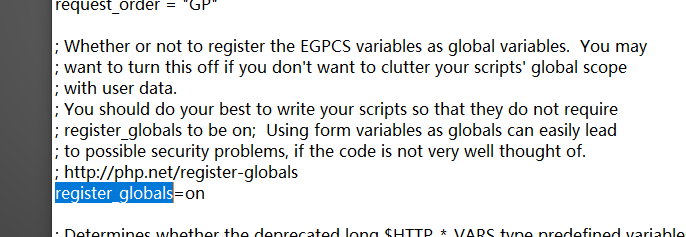

注:5.4以上版本已删除: 5.3以下需手动添加:

0x02 遍历$$变量覆盖

<?php

$a=2;

foreach($_GET as $key => $value) //遍历键值

{

$$key=$value;//变量覆盖

}

echo $a;

?>

输出为get请求的值,变量a被覆盖。

0x03 extract()变量覆盖

extract($array)将数组转换为变量,键为变量名(必须符合变量命名规则),值为变量值,如:

<?php

$a='a';

$b='b';

$array=array('a'=>1,'b'=>2);

extract($array);

echo $a; //输出值为1

echo $b; //输出值为2

?>

0x04 parse_str()变量覆盖

parse_str($str)将字符串转换为变量,同上,如:

<?php

$a='a';

$b='b';

$str='a=1&b=2';

parse_str($str);

echo $a; //输出值为1

echo $b; //输出值为2

?>

0x05 import_request_variables()变量覆盖

注:5.4以上已删除

import_request_variables($str) $str=‘G’&‘P’&‘C’

接受传参为全局变量

<?php

import_request_variables('g');

echo($a);//输出get请求

?>

本文详细探讨了PHP中的五种变量覆盖方法:1) 全局变量覆盖,尤其是当`register_globals`开启时;2) 遍历$$变量覆盖,其中变量a可以被GET请求覆盖;3) 使用`extract()`函数造成的变量覆盖;4) `parse_str()`函数如何转换字符串为变量;5) `import_request_variables()`的变量覆盖,此方法在PHP 5.4以上已被移除。这些内容对于理解PHP安全和防止注入攻击至关重要。

本文详细探讨了PHP中的五种变量覆盖方法:1) 全局变量覆盖,尤其是当`register_globals`开启时;2) 遍历$$变量覆盖,其中变量a可以被GET请求覆盖;3) 使用`extract()`函数造成的变量覆盖;4) `parse_str()`函数如何转换字符串为变量;5) `import_request_variables()`的变量覆盖,此方法在PHP 5.4以上已被移除。这些内容对于理解PHP安全和防止注入攻击至关重要。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?