环境准备以及安装

$ yum update -y

$ reboot # unless there were no updates

$ sudo curl -Lo /etc/yum.repos.d/wireguard.repo https://copr.fedorainfracloud.org/coprs/jdoss/wireguard/repo/epel-7/jdoss-wireguard-epel-7.repo

$ sudo yum -y install epel-release

$ sudo yum -y install wireguard-dkms wireguard-tools

配置

cd /etc/wireguard(没有就mkdir一个)

生成密钥对

wg genkey | tee sprivatekey | wg pubkey > spublickey(服务端)

wg genkey | tee cprivatekey | wg pubkey > cpublickey (客户端)

打开防火墙转发功能

echo 1 > /proc/sys/net/ipv4/ip_forward

echo “net.ipv4.ip_forward = 1” >> /etc/sysctl.conf

sysctl -p

防火墙放行

网上很多是基于iptables做的nat转发,其实firewalld的nat也不验,eth0是服务器上网的网卡名,您的名字可能不一样;还有udp端口,省事可以开0-65535全部端口。

systemctl start firewalld

firewall-cmd --zone=public --add-interface=eth0

firewall-cmd --permanent --add-masquerade --zone=public

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -I POSTROUTING -o eth0 -j MASQUERADE -s 客户端ip/24

firewall-cmd --per --add-port=0-65535/udp --zone=public

#firewall-cmd --per --add-port=“wireguard端口号”/udp --zone=public

firewall-cmd --reload

编写配置文件(服务端)

vim /etc/wireguard/wg0.conf

[Interface]

PrivateKey = 服务器上的sprivatekey

Address = 192.168.99.0/24(ip随便写只要不和服务器与客户机网段重复就行)

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -A FORWARD -o wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens192 -j MASQUERADE(ens是网卡名必须与服务端一致)

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -D FORWARD -o wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens192 -j MASQUERADE(ens是网卡名必须与服务端一致)

ListenPort = 51820(端口)

DNS = 114.114.114.114

MTU = 1420

[Peer]

PublicKey = 客户端的公钥

AllowedIPs = 192.168.99.11/32(客户端的ip随便写与上面网段一致,只要不和服务器与客户机网段冲突即可)

多用户往下加就行

[Peer]

PublicKey = 客户端的公钥

AllowedIPs = 192.168.99.12/32

[Peer]

PublicKey = 客户端的公钥

AllowedIPs = 192.168.99.13/32

[Peer]

PublicKey = 客户端的公钥

AllowedIPs = 192.168.99.14/32

[Peer]

PublicKey = 客户端的公钥

AllowedIPs = 192.168.99.15/32

客户端配置

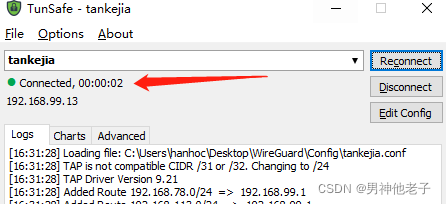

网上自己下个安装包就行(TunSafe-1.5-rc2.exe)我的版本

安装以后自己创建个conf文件就行

编辑他

内如如下

[Interface]

PrivateKey = 客户端的私钥

Address = 192.168.99.11/32(与服务端里写的peer里的IP一致)

DNS = 114.114.114.114

[Peer]

PublicKey = 服务端的公钥

AllowedIPs = 真实服务器的ip网段/24, 第二台ip/24

Endpoint = 必须是公网ip:51820(映射的端口)

保存好以后直接拖拽进去,正确状态

完事。ping通就能访问了。

服务管理

启动Wireguard

wg-quick up wg0

关闭WIreguard

wg-quick down wg0

查看Wireguard状态

wg

设置开机启动

systemctl enable wg-quick@wg0

取消开机启动

systemctl disable wg-quick@wg0

3707

3707

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?