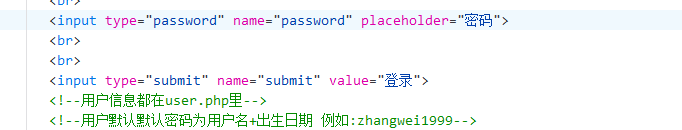

f12查看源码

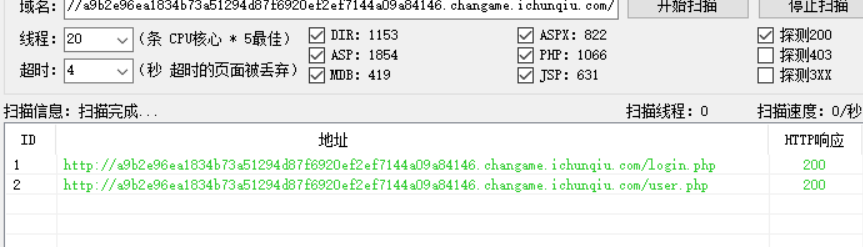

user.php 直接进也是进不去的 御剑扫一下看看是否有其他目录

无 那就只好从/user.php目录下手 看了大佬的wp 才想起可以看一下/user.php.bak这个备份文件

打开果然得到一段名字文本

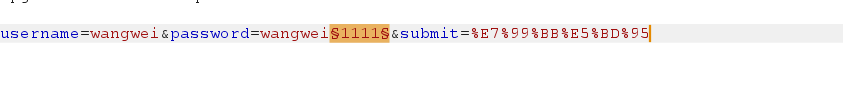

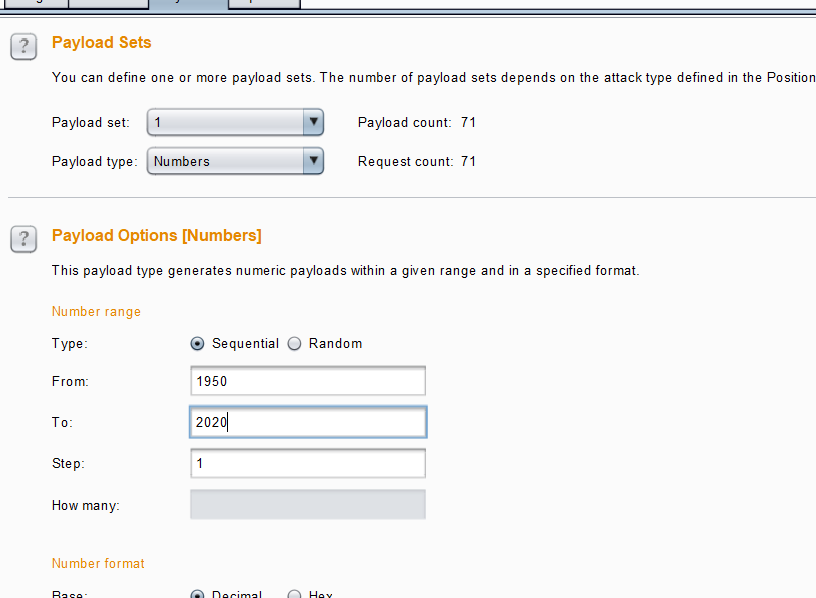

那就尝试一下burpsuite暴力破解

一开始思路是随便固定一个人名 暴力尝试生日

但是这样一个人一个人的试出谁是用户名范围很大

他们是固定生日爆破名字 不对就换生日

最终得到用户名和密码

lixiuyun lixiuyun1990

登录成功后去掉注释

要求上传文件 上传jpg 无果

php别名:php2, php3, php4, php5, phps, pht, phtm, phtml

都试一下 pht可以绕过

url中file传入参数

提示了过滤掉flag

构造url http://49d7340c2467475ca71713b9e3d41e1a66a3818d1e814584.changame.ichunqiu.com/view.php?file=flflagag

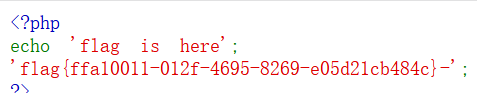

双写绕过 得到flag

渗透测试实战案例

渗透测试实战案例

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?