生成证书

(开发工具与关键技术:VS .NET MVC 作者:纳兹,撰写日期:2019.06.07,源于:老师上课教程)

下面以学生信息为例。

证书的生成首先需要查询到可以生成证书的学生信息,以及点击选择生成证书的学生信息。首先是表格数据的初始化和查询:先使用Linq使用group by分组按用户ID查询出用户的最高的成绩信息:最优成绩ID、最优成绩和考试时间;然后查询表格初始化需要的数据,学号、姓名、性别、成绩、考试时间、是否合格,在这个表格中也许有已经生成过的数据如果我们点击这个表格数据已经生成那么将提示用户操作员重新挑选生成证书数据;计算表格初始化数据的总数;第二张表格的显示是为了显示已经生成的学生证书数据。

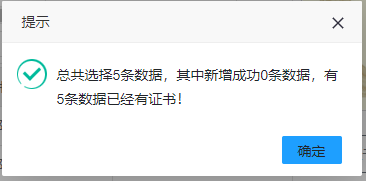

下图为生成证书的控制器代码:生成证书是根据成绩ID生成的。生成证书首先实例化(ReturnJsonVo returnJson = new ReturnJsonVo());然后声明两个变量:一个变量去记录传入的ID的数量(int successCount = 0)、一个变量记录传入的ID中已经存在证书的数量( int oldCount = 0);接着用try…catch捕获发生的异常,在try里面用if判断参数是否为空( if (!string.IsNullOrEmpty(AchievementIds))),使用分割字符串(string[] AchievementIDs = AchievementIds.Split(’;’)),然后用freach遍历循环字符串数组(string AchievementID in AchievementIDs),接着转化数据类型 (int AchievementId = Convert.ToInt32(AchievementID)),再根据ID判断数据表中是否已经存在与该成绩相应的证书信息;再判断查询表数据中查询出的该成绩相应的证书信息等于0时(if (countCertificate == 0)),接着查询该成绩相应的学生的学号,用于编辑证书编号;接着实例化证书表(CertificateITable dbCertificate = new CertificateITable()),生成证书ID、生成证书的学生账号、生成证书的地方、生成证书的时间;生成完证书,如果生成成功,将它保存到数据库,返回生成成功的变量( successCount++);否则返回生成失败的变量( oldCount++);如果生成证书成功或已经存在该证书信息,返回值为true(returnJson.State = true),就会弹出提示框生成该证书成功或已经存在该证书信息;否则返回为false(returnJson.State = false),参数为空;最后在catch里面捕获try发生的异常;最后返回参数(return Json(returnJson, JsonRequestBehavior.AllowGet))。

以上为生成证书的实现。

6273

6273

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?