2018年8月30日

11:23

-

- 账号安全

- 系统账号清理

- 将非登陆用户的shell设为/sbin/nologin

- 锁定长期不使用的账号

- 删除无用的账号

- 锁定账号文件passwd,shadow

- 系统账号清理

- 账号安全

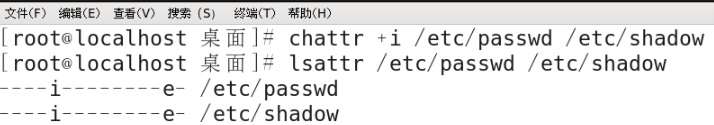

锁定账号

#chattr +i /etc/passwd /etc/shadow

#lsattr /etc/passwd /etc/shadow

----i------e-有i代表已经锁定

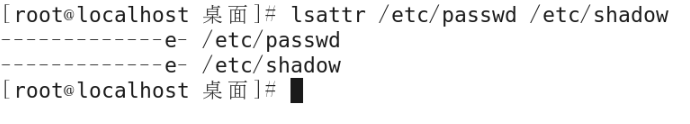

解锁账号

#chattr -i /etc/passwd /etc/shadow

#lsattr /etc/passwd /etc/shadow

-

- 账号密码有效期

- 密码安全控制

- 设置密码有效期

- 账号密码有效期

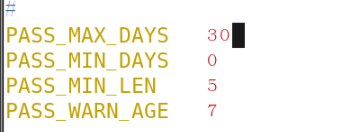

#vi /etc/login.defs(适用于新用户,之前创建的老用户不会改变)

……

PASS_MAX_DAYS 30

初始值

修改后的值

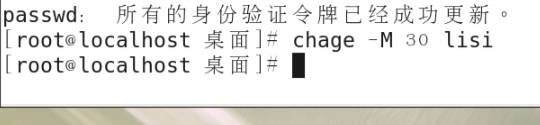

#chage -M 30 lisi(修改单个用户的密码有效期,适用于已经创建的用户。)

-

- 要求用户下次登陆时修改密码

#chage -d 0 zhangsan(强制用户下次登录时修改密码)

-

- 历史命令限制

- 减少记录的命令条数

- 历史命令限制

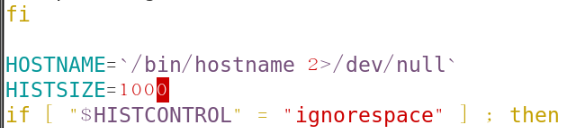

vim /etc/profile(修改系统环境中的“HISTSIZE”变量,减少历史命令记录的条数)

……

HISTSIZE=200

-

- hostory:查看历史纪录。!2 运行第二条命令

默认配置

修改后

-

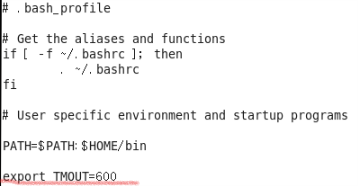

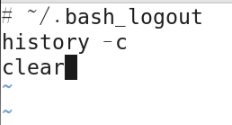

- 注销时自动清空密码

vi ~/.bash_logout(修改单一用户宿主目录下(或修改skel模板)的注销脚本文件)

……

history -c (清除历史命令)

clear (清屏)

-

- 终端自动注销

- 闲置600秒后自动注销

- 600秒自动注销,export:提升变量范围为全局变量

- 闲置600秒后自动注销

- 终端自动注销

-

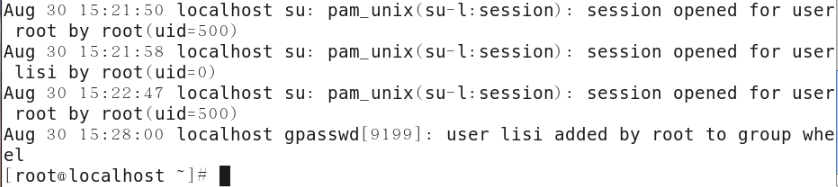

- su用户切换

- 用途及用法

- 用途:substitute user 切换当前用户

- 格式:su -目标用户 到目标用户shell下

- 密码验证

- root——>任意用户,不验证密码

- 普通用户——>其他用户,验证目标用户的密码

- 用途及用法

- su用户切换

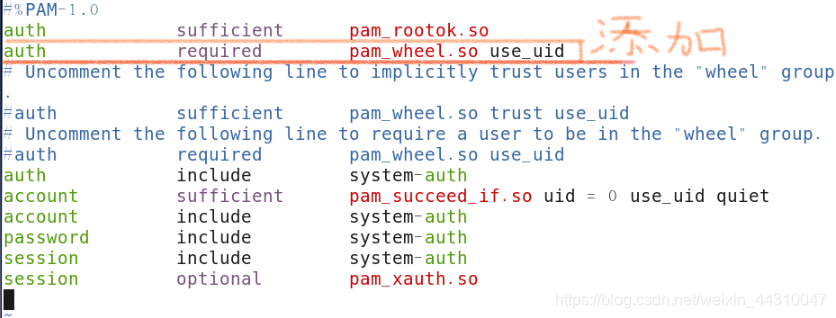

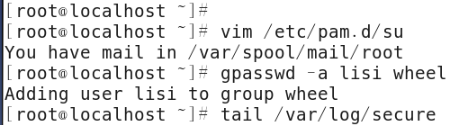

#vim /etc/pam.d/su(增加su切换认证功能)

#gpasswd -a zhangsan wheel(wheel组中的用户方可使用su命令切换用户)

#tail /var/log/secure(查看日志中关于su切换用户的操作记录)

-

- 用sudo机制提升权限

记录格式:用户 主机名列表=命令程序列表

#visudo (或执行:vi /etc/sudoers)

……

%wheel ALL=NOPASSWD: ALL

zhangsan localhost=/sbin/ifconfig

lisi localhost=/sbin/*,!/sbin/ifconfig,!/sbin/route

Cmnd_Alias PKGTOOLS=/bin/rpm,/usr/bin/yum

wangwu localhost=PKGTOOLS

组:%组名(例如:%wheel)

常用别名:User_Alias、Host_Alias、Cmnd_Alias

visudo

……

Defaults logfile = "/var/log/sudo"(启用默认日志)

#tail /var/log/sudo(查看日志)

#sudo -l(普通用户状态下执行:查看用户的sudo授权命令列表)

-

- 开关机安全机制

调整BIOS引导设置

-

- 将第一引导设备设为当前系统所在硬盘

- 禁止从其他设备(光盘、U盘、网络)引导系统

- 将安全级别设为setup,并设置管理员密码

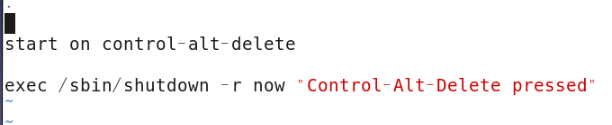

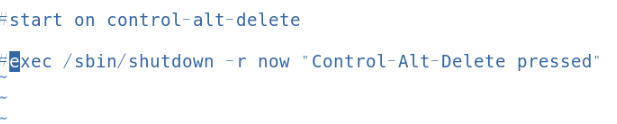

用重启热键Ctrl+Alt+Del功能,将下面两行注释

vim /etc/init/control-alt-delete.conf

……

#start on control-alt-delete

#exec /sbin/shutdown -r now “Control-Alt-Delete pressed”

reboot(重启后验证Ctrl+Alt+Del功能)

-

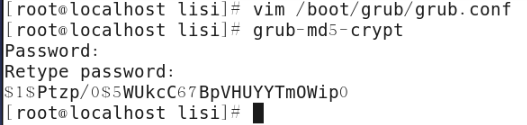

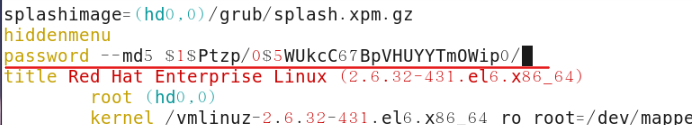

- GRUB菜单限制

grub密码记录的位置:

-

- 未经授权禁止修改启动参数(全局部分(第一个“title”之前))

- 未经授权禁止进入指定系统(系统引导部分(每个“title”部分之后))

grub-md5-crypt(加密grub密码)

Password: (指定密码)

Retype password: (确认密码)

$1$Kndw50$wRW2w1v/jbZ8n5q2fON4y/ (生成密文字符串)

vim /boot/grub/grub.conf(修改grub.conf配置文件)

……

password --md5 $1$Kndw50$wRW2w1v/jbZ8n5q2fON4y/ (粘贴密文字符串)

title Red Hat Enterprise Linux (2.6.32-431.el6.x86_64)

……

-

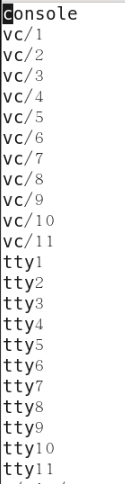

- 终端登录安全控制

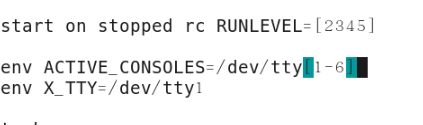

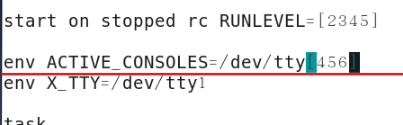

vim /etc/init/start-ttys.conf

…… //省略部分内容(默认是rry【】16)

env ACTIVE_CONSOLES=/dev/tty[456]

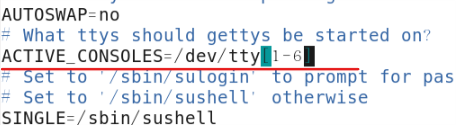

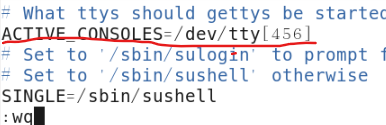

vim /etc/sysconfig/init

…… //省略部分内容

ACTIVE_CONSOLES=/dev/tty[456]

改为:

reboot(重启后登录linux系统,使用ctrl+alt+F1...F6验证)

vi /etc/securetty(限制root只在安全终端登录)

禁止普通用户登陆。

-

- 建立/etc/nologin

- 删除nolgin文件或重启后恢复正常

#touch /etc/nologin(禁止普通用户登录)

#rm -rf /etc/nologin(取消限制)

-

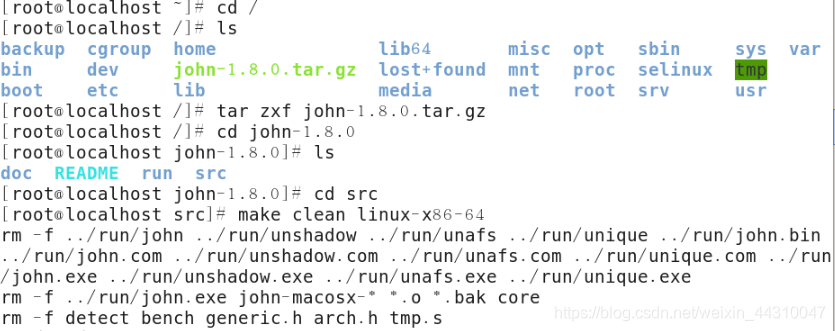

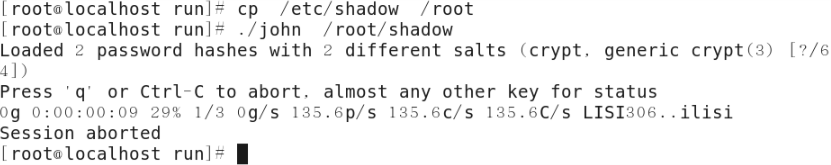

- 系统弱口令检测

joth the ripper 简称JR,暴力破解工具,支持字典式的暴力破解,对shadow文件口令分析,检测密码强度。

tar zxf john-1.7.8.tar.gz

cd john-1.7.8/src

make clean linux-x86-64(指定系统类型)

……

cp /etc/shadow /root

cd ../run/john

./john /root/shadow

(./john --wordlist=字典文件路径 /root/shadow)

-

- 网络端口扫描

nmap:网络扫描安全检测的工具

安装nmap:yum install nmap -y

NMAP的扫描语法

nmap [扫描类型] [选项] <扫描目标 ...>

常用的扫描类型

-sS,TCP SYN扫描(半开)

-sT,TCP 连接扫描(全开)

-sF,TCP FIN扫描

-sU,UDP扫描

-sP,ICMP扫描

-P0,跳过ping检测

例如:

nmap 127.0.0.1(扫描本机开放的TCP端口)

nmap -sU 127.0.0.1(扫描本机开放的UDP端口)

nmap -p 21 192.168.120.0/24(扫描192.168.120.0网段的21号端口是否开启)

nmap -n -sP 192.168.120.0/24(检测192.168.120.0/24网段有哪些存活主机)

本文详细介绍了Linux系统安全加固的方法,包括账号管理、密码策略、日志审计、网络防护等关键措施,帮助管理员提高系统安全性。

本文详细介绍了Linux系统安全加固的方法,包括账号管理、密码策略、日志审计、网络防护等关键措施,帮助管理员提高系统安全性。

1233

1233

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?