交换安全

一、mac地址攻击

攻击者不断修改自己的mac地址,发送大量报文,让交换机学习,直至交换机mac地址表缓存溢出,此时交换机则成为一个HUB,不能再学习任何mac地址条目,所有其他设备通信mac地址均为未知单播地址,全部洪泛。

------这样攻击者就可以接收到别的设备发出的信息。

解决办法:

1、端口安全(基于mac地址允许)

2、针对某个mac地址进行过滤(基于mac过滤)

** 注意:在启动了端口安全的接口上可以优化,启用阻止未知单播,未知组播帧洪泛**

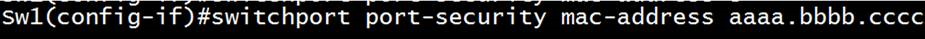

端口安全:在接口上设置接受mac地址数量以及合法mac地址

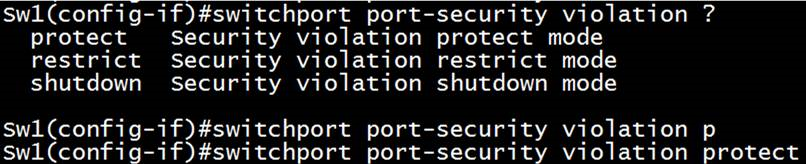

触发端口安全惩罚动作:

1、shutdown (err-disable接口,并向日志服务器发送trap报文)

2、protect (忽略未授权mac地址)

3、restricted–受限制的 (忽略未授权的的mac地址,并向日志服务器发送trap消息)

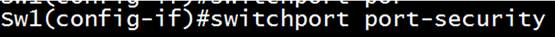

开启端口安全

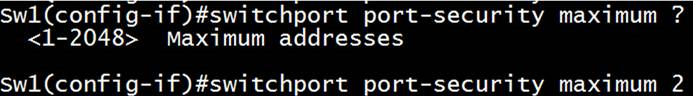

设置接口授权mac地址数量

默认是1,是第一个学习到的mac地址

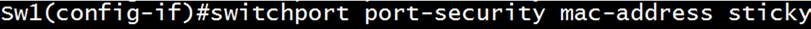

开启mac地址粘滞–授权几个沾几个–并且粘置到running-config中

show mac-address table中显示的是静态ststic–相当于静态授权

本文详细探讨了交换网络中的安全威胁,包括MAC地址攻击、VLAN攻击、欺骗攻击(DHCP和ARP)以及生成树攻击。针对这些攻击,提出了端口安全、VLAN配置、DHCP Snooping、DAI等解决方案,以增强网络安全性。

本文详细探讨了交换网络中的安全威胁,包括MAC地址攻击、VLAN攻击、欺骗攻击(DHCP和ARP)以及生成树攻击。针对这些攻击,提出了端口安全、VLAN配置、DHCP Snooping、DAI等解决方案,以增强网络安全性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?