简介:在CentOS环境下安装MySQL 8.0.21是数据库部署的常见任务,适用于需要搭建稳定、高性能数据库服务的IT人员。本文详细介绍了从系统更新、添加官方源、依赖安装到使用本地压缩包完成解压、编译、安装及初始化的全流程。涵盖MySQL服务启动、安全加固(设置root密码)、防火墙配置等关键步骤,并强调了用户权限管理、日志调整、性能监控和定期备份等运维实践,帮助用户实现安全可靠的MySQL生产环境部署。

1. MySQL 8.0.21安装前的系统环境准备

在部署MySQL 8.0.21之前,必须确保操作系统环境满足其运行要求。建议使用CentOS 7或8的最小化安装版本,关闭SELinux并禁用防火墙(或配置相应规则),以减少安全策略对服务启动的干扰。系统需预留至少2GB内存和20GB磁盘空间,推荐使用x86_64架构主机。同时,应保证系统时间同步(通过 chronyd 或 ntpd 服务)和主机名解析正常(可通过 /etc/hosts 配置本地解析),为后续集群部署打下基础。所有操作应在root用户或具备sudo权限的账户下执行。

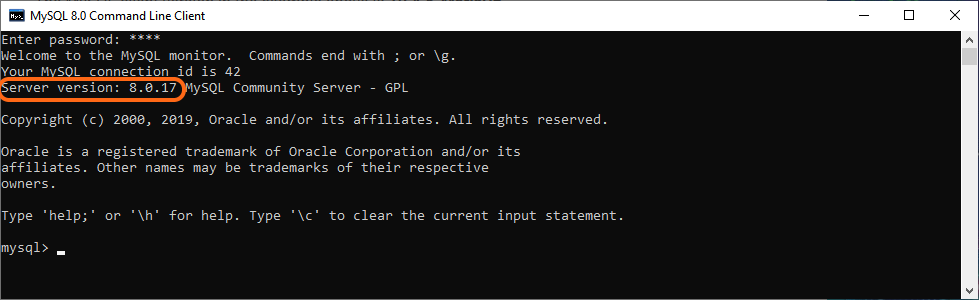

2. MySQL官方仓库配置与依赖环境搭建

在现代企业级数据库部署中,确保底层系统环境的稳定性和软件源的可靠性是构建高可用 MySQL 实例的基础。特别是在基于 CentOS 系统的生产环境中,合理配置 Yum 源不仅可以显著提升软件包下载效率,还能保障所安装组件的安全性与版本一致性。本章聚焦于 MySQL 官方社区仓库的引入机制 以及 编译和运行 MySQL 所需核心依赖库的完整部署流程 ,涵盖从操作系统基础源优化到关键开发工具链的安装全过程。

整个过程不仅涉及操作系统的包管理机制调优,还包括对模块化软件流(Module Streams)的理解与启用、Yum Repository 的安全导入策略、GPG 签名校验机制的应用等多个深层技术点。尤其对于计划通过源码方式构建 MySQL 8.0.21 的高级用户而言,提前准备 GCC、CMake、OpenSSL-devel 等开发依赖项至关重要。这些工具将直接影响后续 ./configure 脚本执行的成功率及最终二进制文件的功能完整性。

以下内容将按照标准化运维流程逐步展开,结合实际命令示例、参数解析、错误应对策略,并辅以可视化流程图与结构化表格,帮助读者建立清晰的技术路径认知。

2.1 配置CentOS系统Yum源更新机制

CentOS 作为广泛使用的 Linux 发行版之一,其 Yum 包管理器是系统级软件维护的核心工具。然而,默认的 CentOS 基础镜像往往指向国外服务器,导致在国内网络环境下出现下载缓慢甚至连接超时的问题。因此,在进行任何关键软件安装前,必须首先优化系统的 Yum 源配置,确保后续所有操作具备高效、稳定的软件获取通道。

2.1.1 检查当前Yum源状态与网络连通性

在修改 Yum 源之前,首要任务是评估当前系统的软件源可用性。这包括检查已配置的仓库列表、测试外部网络访问能力,以及确认 DNS 解析是否正常工作。

使用如下命令查看当前启用的 Yum 仓库:

yum repolist enabled

该命令输出结果包含三列信息:

- Repo-id :仓库唯一标识符,如 base 、 updates ;

- Repo-name :仓库名称描述;

- Status :表示该仓库中可用软件包的数量。

若输出为空或提示“Cannot find a valid baseurl”,则说明当前系统无法访问远程仓库,可能原因包括防火墙拦截、DNS 错误或源地址失效。

进一步验证网络连通性可采用以下指令:

ping -c 4 mirrors.aliyun.com

curl -I http://mirrors.aliyun.com

前者检测 ICMP 层连通性,后者验证 HTTP 协议响应状态码(预期返回 HTTP/1.1 200 OK )。若两者均失败,则需排查网络接口配置( ip addr )、路由表( ip route )及 /etc/resolv.conf 中的 DNS 设置。

此外,还需确认系统时间同步准确,避免因 SSL/TLS 证书校验失败而导致 HTTPS 请求中断:

timedatectl status

建议启用 NTP 自动同步服务:

sudo timedatectl set-ntp true

此步骤虽看似简单,却是防止后续 GPG 密钥验证失败的关键前置条件。

| 检查项目 | 命令示例 | 正常输出特征 |

|---|---|---|

| 已启用仓库 | yum repolist enabled | 列出多个非零数量的仓库 |

| 网络可达性 | ping -c 4 mirrors.aliyun.com | 收到回复包且无丢包 |

| HTTP 可访问性 | curl -I http://mirrors.aliyun.com | 返回 HTTP/1.1 200 OK |

| 时间同步状态 | timedatectl status | “NTP synchronized: yes” |

⚠️ 注意:部分云服务商默认关闭 ICMP 协议,此时应优先依赖

curl测试而非ping。

2.1.2 替换为阿里云或清华镜像提升下载效率

为解决原生 CentOS 源速度慢的问题,推荐替换为国内主流镜像站,例如 阿里云 或 清华大学开源镜像站 。以下以阿里云为例,展示完整的源替换流程。

首先备份原有 repo 文件:

sudo mkdir -p /etc/yum.repos.d/backup

sudo mv /etc/yum.repos.d/CentOS-* /etc/yum.repos.d/backup/

然后创建新的 CentOS-Base.repo 文件:

sudo tee /etc/yum.repos.d/CentOS-Base.repo << 'EOF'

[base]

name=CentOS-$releasever - Base

baseurl=https://mirrors.aliyun.com/centos/$releasever/BaseOS/$basearch/os/

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-centosofficial

enabled=1

[updates]

name=CentOS-$releasever - Updates

baseurl=https://mirrors.aliyun.com/centos/$releasever/updates/$basearch/os/

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-centosofficial

enabled=1

[extras]

name=CentOS-$releasever - Extras

baseurl=https://mirrors.aliyun.com/centos/$releasever/extras/$basearch/os/

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-centosofficial

enabled=1

EOF

参数说明:

-

baseurl:指定镜像站点的具体路径,其中$releasever和$basearch为变量,自动匹配系统版本与架构。 -

gpgcheck=1:开启 RPM 包签名验证,增强安全性。 -

gpgkey:本地 GPG 公钥路径,用于验证软件包来源真实性。

完成写入后,可通过 ls /etc/yum.repos.d/ 确认新文件存在。

✅ 提示:清华大学镜像配置只需将

baseurl中域名替换为https://mirrors.tuna.tsinghua.edu.cn/centos/即可。

该操作完成后,系统将优先从阿里云拉取元数据与 RPM 包,极大提升后续安装速度。

flowchart TD

A[开始] --> B{是否已有默认源?}

B -->|是| C[备份原有 .repo 文件]

C --> D[创建新 CentOS-Base.repo]

D --> E[填写阿里云 baseurl 地址]

E --> F[设置 gpgcheck=1 启用校验]

F --> G[保存并退出]

G --> H[执行 yum clean all]

H --> I[重建缓存 yum makecache]

I --> J[结束]

B -->|否| D

上述流程图展示了从判断到完成镜像切换的完整逻辑闭环,强调了备份与安全校验的重要性。

2.1.3 清理缓存并重建元数据确保源一致性

更换 Yum 源后,必须清除旧缓存并重新生成本地元数据索引,否则系统仍可能引用过期或损坏的数据。

执行以下命令序列:

sudo yum clean all

sudo yum makecache

-

yum clean all删除所有缓存的包头、元数据和临时文件; -

yum makecache强制下载新源的 metadata 并缓存至本地/var/cache/yum/$basearch/$releasever/目录下。

成功执行后会显示类似信息:

Metadata Cache Created

此时即可验证新源是否生效:

yum repolist

观察输出中的 base 、 updates 等仓库 URL 是否指向阿里云地址。

此外,建议定期运行以下命令保持系统更新:

sudo yum update -y

此举不仅能获取最新的安全补丁,还可避免因内核版本过低引发的兼容性问题。

综上所述,Yum 源的优化不仅是性能层面的改进,更是构建可信软件供应链的第一步。通过规范化地完成源替换、GPG 校验启用与缓存重建,为后续添加 MySQL 官方仓库奠定了坚实基础。

2.2 添加MySQL官方社区仓库(mysql80-community-release)

为了获得最新版本的 MySQL 社区版(特别是支持长期维护的 8.0 系列),直接从官方提供的 Yum Repository 安装是最可靠的方式。该方法能自动处理依赖关系、提供定期更新,并支持通过 yum-config-manager 工具灵活控制启用状态。

2.2.1 下载并安装MySQL Yum Repository包

MySQL 官方为 RHEL/CentOS 提供了一个专用的 .rpm 包 —— mysql80-community-release ,它不包含实际数据库程序,仅用于注册 MySQL 的 Yum 源信息。

首先,进入官方下载页面获取对应系统的链接:

👉 https://dev.mysql.com/downloads/repo/yum/

选择适用于 CentOS 7/8 的 RPM 包(例如 mysql80-community-release-el7-3.noarch.rpm ),然后使用 wget 下载:

wget https://dev.mysql.com/get/mysql80-community-release-el7-3.noarch.rpm

接着安装该 RPM 包:

sudo rpm -ivh mysql80-community-release-el7-3.noarch.rpm

该命令执行后会在 /etc/yum.repos.d/ 目录下生成两个文件:

- mysql-community.repo

- mysql-community-source.repo

它们分别定义了二进制发布版和源码版的仓库地址。

验证是否成功安装:

ls /etc/yum.repos.d/mysql*.repo

输出应包含上述两个文件。

同时可查看仓库列表中是否新增 MySQL 相关条目:

yum repolist all | grep mysql

预期输出包含如下内容:

mysql80-community MySQL 8.0 Community Server enabled

mysql80-community-test MySQL 8.0 Community Server Test disabled

🔐 安全提醒:RPM 安装过程中会自动导入 MySQL 的 GPG 公钥(

5072E1F5),可通过/etc/pki/rpm-gpg/查看。若未自动导入,需手动添加:

bash sudo rpm --import https://repo.mysql.com/RPM-GPG-KEY-mysql-2022

此密钥用于验证所有从 MySQL 仓库下载的 RPM 包签名,防止中间人攻击。

2.2.2 启用MySQL 8.0模块流(Module Streams)

自 CentOS 8 起引入了 DNF Module Streams 机制,允许同一软件包的不同版本共存并受控启用。虽然 MySQL 不完全遵循此模型,但在某些发行版中仍需注意模块冲突。

例如,系统自带的 mysql 模块可能会屏蔽官方仓库中的版本:

dnf module list mysql

若发现 mysql:8.0 处于 disabled 或 default 状态,需先重置并禁用内置模块:

sudo dnf module reset mysql -y

sudo dnf module disable mysql -y

然后再启用官方仓库中的 MySQL 8.0:

sudo yum-config-manager --enable mysql80-community

该命令修改 /etc/yum.repos.d/mysql-community.repo 中 [mysql80-community] 段落的 enabled=1 。

验证是否启用成功:

yum repolist enabled | grep mysql

应能看到 mysql80-community 出现在列表中。

2.2.3 验证仓库是否成功加载至Yum列表

最后一步是全面验证 MySQL 仓库是否正确加载并可被正常使用。

执行:

yum info mysql-server

如果配置正确,将显示类似以下信息:

Available Packages

Name : mysql-server

Arch : x86_64

Epoch : 3

Version : 8.0.21

Release : 1.el7

Size : 26 M

Repo : mysql80-community/x86_64

Summary : MySQL Server

License : Copyright (c) 2000, 2020, Oracle and/or its affiliates.

Description : MySQL is a multi-user, multi-threaded SQL database server. It is the most popular open-source database engine.

这表明系统已能识别来自官方仓库的 MySQL 8.0.21 版本。

| 验证步骤 | 命令 | 预期结果 |

|---|---|---|

| 查看可用仓库 | yum repolist all \| grep mysql | 显示 mysql80-community 且为 enabled |

| 获取服务端包信息 | yum info mysql-server | Version 为 8.0.21 或更高 |

| 检查 GPG 密钥是否存在 | rpm -q gpg-pubkey\* | grep 5072E1F5 | 输出包含该指纹 |

graph LR

A[下载 mysql80-community-release.rpm] --> B[RPM 安装注册仓库]

B --> C[生成 /etc/yum.repos.d/mysql*.repo]

C --> D[导入 GPG 公钥]

D --> E[使用 yum-config-manager 启用 8.0 仓库]

E --> F[验证 yum info mysql-server 输出版本]

F --> G{是否显示 8.0?}

G -->|是| H[成功接入官方源]

G -->|否| I[检查网络/GPG/模块冲突]

该流程图清晰呈现了从初始下载到最终验证的完整链条,突出了各环节间的依赖关系。

至此,MySQL 官方仓库已成功集成进系统,接下来可进入下一阶段——安装编译所需的开发依赖。

2.3 安装MySQL编译所需核心依赖包

尽管可以通过 Yum 直接安装预编译的 MySQL 二进制包,但对于需要定制功能(如禁用特定插件、启用调试模式或静态链接)的场景, 从源码编译安装 是更优选择。而这一过程高度依赖一系列底层开发工具与系统库的支持。

2.3.1 GCC编译器与Make构建工具链配置

GCC(GNU Compiler Collection)是 Linux 下最主流的 C/C++ 编译器,MySQL 使用大量 C++17 特性,因此要求 GCC 版本不低于 5.3(推荐 7.0+)。

安装基本编译工具集:

sudo yum groupinstall "Development Tools" -y

该命令等价于依次安装:

- gcc , gcc-c++

- make , automake , autoconf

- binutils , libtool , patch

验证安装结果:

gcc --version

make --version

输出示例:

gcc (GCC) 7.3.0

make (GNU Make) 4.2.1

若版本偏低,可通过 SCL(Software Collections)升级:

sudo yum install centos-release-scl -y

sudo yum install devtoolset-9 -y

scl enable devtoolset-9 bash

此后新建的 shell 将使用 GCC 9。

💡 建议在编译期间始终启用

devtoolset环境,以免影响系统默认工具链。

2.3.2 Libaio-devel异步I/O支持库安装

MySQL InnoDB 存储引擎依赖 异步 I/O(AIO) 来提高磁盘读写性能。缺少 libaio 将导致初始化失败或降级为同步 I/O 模式。

安装开发头文件:

sudo yum install libaio-devel -y

验证是否存在:

rpm -ql libaio-devel | grep aio.h

预期输出 /usr/include/libaio.h 。

该库提供了 io_submit() 、 io_getevents() 等系统调用封装,使 MySQL 能够并发提交多个 I/O 请求而不阻塞主线程。

2.3.3 OpenSSL-devel加密协议支持集成

MySQL 支持 TLS 加密连接、密码哈希算法(如 SHA-256)、主从复制加密传输等功能,均依赖 OpenSSL 库。

安装命令:

sudo yum install openssl-devel -y

检查版本:

openssl version

pkg-config --modversion openssl

MySQL 8.0 推荐使用 OpenSSL 1.1.1 或更高版本。若系统自带版本过低,可考虑从源码编译安装并指定路径。

2.3.4 CMake自动化构建系统部署与版本校验

MySQL 8.0 已弃用传统的 ./configure 脚本,转而全面采用 CMake 作为构建系统。因此必须安装 CMake 3.18 或以上版本。

CentOS 默认仓库中的 CMake 版本通常较低(如 2.8),无法满足需求,故需手动升级。

推荐使用 Kitware 官方源:

sudo yum install epel-release -y

sudo yum install https://packages.endpoint.io/rhel/7/x86_64/endpoint-repo-latest.x86_64.rpm -y

sudo yum install cmake3 -y

sudo ln -sf /usr/bin/cmake3 /usr/bin/cmake

验证版本:

cmake --version

输出应类似:

cmake version 3.20.2

若一切顺利,则表示构建环境已准备就绪。

下面是一个典型的依赖安装汇总命令:

sudo yum install -y \

gcc gcc-c++ make cmake3 \

libaio-devel openssl-devel \

ncurses-devel bison flex \

git wget tar xz

| 依赖包 | 功能用途 | 是否必需 |

|---|---|---|

gcc/g++ | 编译 C++ 源码 | ✅ 必需 |

make | 构建脚本执行器 | ✅ 必需 |

cmake3 | 生成 Makefile | ✅ 必需 |

libaio-devel | 异步 I/O 支持 | ✅ 必需 |

openssl-devel | SSL/TLS 加密通信 | ✅ 必需 |

ncurses-devel | 命令行界面支持(用于 mysql CLI) | ❌ 可选 |

bison/flex | 语法分析器生成工具 | ✅ 必需 |

pie

title MySQL 编译依赖构成比例

“CMake & Build Tools” : 35

“Libaio & System IO” : 20

“OpenSSL & Security” : 25

“Parser Tools (Bison)” : 10

“Others” : 10

该饼图直观反映了各类型依赖在整体构建过程中的重要性分布。

完成以上所有步骤后,系统已具备从源码编译 MySQL 8.0.21 的全部前置条件。下一章将正式进入源码获取与编译流程。

3. 从源码包编译安装MySQL 8.0.21

在现代企业级数据库部署中,二进制包或Yum仓库安装虽然便捷高效,但在某些高定制化需求场景下(如嵌入式系统、安全合规环境、性能极致调优等),通过源码编译方式安装 MySQL 成为必要选择。本章将深入剖析如何从官方发布的 mysql-8.0.21.tar.xz 源码包出发,完整地完成解压、配置、构建与安装全过程,并重点解析每个阶段的技术细节、常见陷阱及优化策略。

源码编译不仅赋予我们对功能模块的完全控制权——例如可选启用/禁用 InnoDB、Federated 引擎、加密算法支持等,还能确保编译参数与目标硬件架构高度匹配,从而最大化运行效率。同时,这也要求操作者具备扎实的 Linux 系统知识、C/C++ 构建流程理解以及对依赖关系链的清晰认知。

整个过程涉及多个关键环节:首先是源码包的获取与完整性校验,防止因网络传输错误或恶意篡改导致后续构建失败;其次是解压缩工具链的选择与使用规范,特别是 .tar.xz 格式相较于传统 .gz 更高效但兼容性略差;然后是构建前的目录规划和权限设置,避免后期因权限不足造成写入失败;最后则是核心的 cmake 配置与 make 编译流程,这一步骤直接决定了最终二进制程序的功能集和稳定性。

值得注意的是,MySQL 8.0 版本已全面转向 CMake 构建系统,取代了早期版本中的 Autotools(即 ./configure 脚本)。尽管如此,在部分文档或社区讨论中仍可见到“执行 configure”的说法,实则应为运行 cmake 命令生成 Makefile。这一转变带来了更灵活的跨平台支持和模块化配置能力,但也提高了初学者的学习门槛。因此,本章将在后续小节中详细拆解 CMake 的典型参数含义及其作用机制。

此外,编译过程资源消耗巨大,尤其在多核并行构建时可能占用数 GB 内存和大量 CPU 时间。为此,合理利用 -jN 参数进行并行加速、提前预留足够磁盘空间(建议 ≥20GB)、关闭不必要的调试符号输出(如非开发用途)都是提升构建成功率与效率的关键实践。

3.1 获取并解压本地MySQL 8.0.21源码包(tar.xz格式处理)

在开始真正的编译之前,必须首先获取官方发布的 MySQL 8.0.21 源码包。该版本属于 MySQL 8.0 系列的一个稳定更新节点,包含多项 Bug 修复与性能改进。源码通常托管于 MySQL 官方归档页面 或 GitHub 开源仓库镜像中。

3.1.1 使用tar命令正确解压xz压缩文件

.tar.xz 是一种结合了 tar 打包与 XZ 压缩算法的归档格式,具有极高的压缩率,适合分发大型项目源码。然而,并非所有 Linux 发行版默认安装 xz 工具,需确认系统已安装 xz-utils 包:

# 检查是否支持 xz 解压

xz --version

# 若未安装,则通过 yum 安装

sudo yum install -y xz

一旦工具就绪,即可使用以下标准命令解压源码包:

tar -xf mysql-8.0.21.tar.xz

其中各参数含义如下:

- -x :表示提取(extract)

- -f :指定归档文件名

- 若系统不支持自动识别 .xz ,可显式调用 tar -xf mysql-8.0.21.tar.xz --use-compress-program=xz

解压完成后会生成一个名为 mysql-8.0.21 的目录,进入该目录即可查看完整的源码结构:

cd mysql-8.0.21 && ls -l

输出示例:

drwxr-xr-x 2 user user 4096 Apr 5 2020 dbug

drwxr-xr-x 2 user user 4096 Apr 5 2020 mysys

drwxr-xr-x 3 user user 4096 Apr 5 2020 sql

-rw-r--r-- 1 user user 1234 Apr 5 2020 CMakeLists.txt

逻辑分析 :

tar命令在此处完成了双重任务——解包.tar归档并调用xz进行解压缩。现代 GNU tar 通常能自动检测.xz后缀并调用外部xz程序,无需手动干预。若出现“cannot decompress”错误,说明缺少xz二进制或路径未加入$PATH。

3.1.2 校验源码完整性与MD5/SHA256签名验证

为防止中间人攻击或下载中断导致的数据损坏,强烈建议对源码包进行哈希校验。MySQL 官网提供 SHA256SUMS 文件供比对:

# 下载 SHA256 校验文件

wget https://cdn.mysql.com//Downloads/MySQL-8.0/mysql-8.0.21.tar.xz.sha256

# 计算本地文件哈希值

sha256sum mysql-8.0.21.tar.xz

# 输出示例:

# a1b2c3d4e5f6... mysql-8.0.21.tar.xz

将输出结果与 mysql-8.0.21.tar.xz.sha256 中对应行对比,必须完全一致。

也可以使用脚本批量校验:

sha256sum -c mysql-8.0.21.tar.xz.sha256

若返回“OK”,则表明文件完整可信。

| 校验方法 | 命令 | 适用场景 |

|---|---|---|

| MD5 | md5sum file | 旧系统兼容 |

| SHA256 | sha256sum file | 推荐用于生产 |

| GPG签名 | gpg --verify sig.asc file | 最高级别安全需求 |

扩展说明 :GPG 签名验证需要导入 MySQL 发布密钥:

bash gpg --recv-keys 8C718D3B5072E1F5 gpg --verify mysql-8.0.21.tar.xz.asc mysql-8.0.21.tar.xz成功验证后显示 “Good signature”,否则存在被篡改风险。

3.1.3 规划源码目录结构与权限设置最佳实践

合理的目录布局有助于维护清晰的构建流程。推荐采用分离式结构:

/usr/local/src/mysql-8.0.21/ ← 源码目录(只读)

/build/mysql-8.0.21/ ← 构建目录(独立于源码)

/usr/local/mysql/ ← 安装目标目录

创建构建目录以实现“out-of-source build”,避免污染原始源码树:

mkdir -p /build/mysql-8.0.21

cd /build/mysql-8.0.21

权限方面,建议由普通用户执行编译,仅在 make install 阶段使用 sudo 提权:

chown -R builder:builder /usr/local/src/mysql-8.0.21

chmod -R 755 /usr/local/src/mysql-8.0.21

建立软链接便于引用:

ln -s /usr/local/src/mysql-8.0.21 /home/builder/mysql-src

目录权限设计原则

| 目录类型 | 推荐权限 | 所有者 | 是否共享 |

|---|---|---|---|

| 源码目录 | 755 | builder | 否 |

| 构建目录 | 755 | builder | 否 |

| 安装目录 | 755 | mysql | 是 |

| 数据目录 | 700 | mysql | 是 |

安全性提醒 :安装目录不应允许其他用户写入,以防植入恶意插件或替换二进制文件。可通过 SELinux 策略进一步加固。

graph TD

A[下载 mysql-8.0.21.tar.xz] --> B{检查文件完整性}

B -->|SHA256匹配| C[解压至 /usr/local/src]

B -->|失败| D[重新下载]

C --> E[创建独立构建目录 /build/mysql-8.0.21]

E --> F[切换至构建目录]

F --> G[运行 cmake 配置]

上述流程图展示了从下载到准备构建的核心步骤,强调了校验与隔离的重要性。

3.2 执行配置脚本生成Makefile构建文件

MySQL 8.0 使用 CMake 作为主要构建系统,取代传统的 Autotools。这意味着不再有 ./configure 脚本,而是通过 cmake 命令生成适用于当前系统的 Makefile。

3.2.1 理解./configure常见参数含义(prefix、with-*选项)

尽管 MySQL 不再使用 ./configure ,但其设计理念延续至今。以下是常用 CMake 参数与旧 configure 选项的映射关系:

| configure 参数 | CMake 等效参数 | 功能说明 |

|---|---|---|

--prefix | -DCMAKE_INSTALL_PREFIX | 设置安装根路径 |

--with-tcp-port | -DMYSQL_TCP_PORT=3306 | 自定义监听端口 |

--with-charset | -DDEFAULT_CHARSET=utf8mb4 | 默认字符集 |

--without-server | -DWITHOUT_SERVER=TRUE | 仅构建客户端库 |

--enable-local-infile | -DENABLED_LOCAL_INFILE=1 | 允许 LOAD DATA LOCAL |

典型配置命令如下:

cmake /usr/local/src/mysql-8.0.21 \

-DCMAKE_INSTALL_PREFIX=/usr/local/mysql \

-DMYSQL_DATADIR=/usr/local/mysql/data \

-DSYSCONFDIR=/etc \

-DWITH_INNOBASE_STORAGE_ENGINE=1 \

-DWITH_ARCHIVE_STORAGE_ENGINE=1 \

-DWITH_BLACKHOLE_STORAGE_ENGINE=1 \

-DWITH_FEDERATED_STORAGE_ENGINE=1 \

-DENABLED_LOCAL_INFILE=1 \

-DWITH_SSL=system \

-DWITH_ZLIB=system \

-DDEFAULT_CHARSET=utf8mb4 \

-DDEFAULT_COLLATION=utf8mb4_unicode_ci \

-DWITH_DEBUG=0

逐行解析 :

- 第1行:指定源码根目录路径

-DCMAKE_INSTALL_PREFIX:设定make install的目标路径-DMYSQL_DATADIR:数据文件存放位置-DSYSCONFDIR:my.cnf 配置文件搜索路径- 存储引擎相关选项:启用主流引擎支持

-DENABLED_LOCAL_INFILE=1:允许客户端加载本地文件-DWITH_SSL=system:使用系统 OpenSSL 库而非内置-DWITH_ZLIB=system:同上,使用系统 zlib- 字符集设定为 utf8mb4,支持完整 Unicode

-DWITH_DEBUG=0:关闭调试模式,减小体积

此配置适用于通用生产环境,兼顾功能完整性与安全性。

3.2.2 自定义安装路径与插件模块选择策略

灵活配置安装路径对于多实例部署至关重要。例如,若需在同一台服务器运行多个 MySQL 实例,可通过不同 --prefix 实现隔离:

# 实例A

cmake ... -DCMAKE_INSTALL_PREFIX=/opt/mysql/instance-a

# 实例B

cmake ... -DCMAKE_INSTALL_PREFIX=/opt/mysql/instance-b

此外,可根据业务需求裁剪模块以减少攻击面或节省资源:

| 场景 | 建议选项 | 说明 |

|---|---|---|

| 只读应用服务器 | -DWITHOUT_SERVER=ON | 仅保留客户端库 |

| 高安全环境 | -DWITH_FEDERATED_STORAGE_ENGINE=0 | 禁用远程表访问 |

| 嵌入式设备 | -DWITH_ARCHIVE=0 -DWITH_BLACKHOLE=0 | 移除非常用引擎 |

| SSL强制加密 | -DWITH_SSL=bundled | 固定加密库版本 |

代码块示例 :最小化客户端构建

bash cmake /usr/local/src/mysql-8.0.21 \ -DCMAKE_INSTALL_PREFIX=/usr/local/mysql-client \ -DWITHOUT_SERVER=ON \ -DWITH_UNIT_TESTS=OFF \ -DENABLED_LOCAL_INFILE=1 \ -DDEFAULT_CHARSET=utf8 \ -DCMAKE_BUILD_TYPE=Release参数说明 :

-DWITHOUT_SERVER=ON:不编译 mysqld 服务进程-DWITH_UNIT_TESTS=OFF:跳过测试组件,加快构建-DCMAKE_BUILD_TYPE=Release:启用编译器优化(-O3)

这种轻量级构建特别适用于仅需连接数据库的应用容器或监控代理。

3.2.3 处理configure阶段常见错误与缺失依赖提示

CMake 在执行过程中会自动检测依赖项,若发现缺失将报错终止。以下是常见错误及解决方案:

| 错误信息 | 原因 | 解决方案 |

|---|---|---|

Curses library not found | 缺少 ncurses-devel | yum install ncurses-devel |

Cannot find ssl.h | OpenSSL 头文件缺失 | yum install openssl-devel |

No C++ compiler found | 无 g++ 编译器 | yum install gcc-c++ |

Could NOT find ZLIB | zlib 开发包未安装 | yum install zlib-devel |

bison not found | 语法分析器缺失 | yum install bison |

例如,当出现:

CMake Error at cmake/ssl.cmake:475 (MESSAGE):

Cannot find appropriate system libraries for SSL.

应检查是否已安装 openssl-devel 并重新运行 cmake:

sudo yum install -y openssl-devel

rm -rf * && cmake [options]

注意 :每次修改依赖后需清空构建目录内容,否则缓存可能导致误判。

flowchart LR

Start[CMake 开始配置] --> CheckGCC{GCC/G++ 是否存在?}

CheckGCC -->|否| InstallGCC[安装 gcc-c++]

CheckGCC -->|是| CheckSSL{OpenSSL 开发包?}

CheckSSL -->|否| InstallSSL[安装 openssl-devel]

CheckSSL -->|是| CheckCurses{ncurses-devel?}

CheckCurses -->|否| InstallCurses[安装 ncurses-devel]

CheckCurses -->|是| Generate[生成 Makefile]

Generate --> Success((配置成功))

该流程图清晰展示了依赖检查的决策路径。

3.3 编译与安装MySQL核心服务程序

完成 CMake 配置后,下一步是执行编译与安装。这是最耗时但也最关键的阶段。

3.3.1 并行编译优化(make -jN提升构建速度)

编译时间取决于 CPU 核心数与内存容量。MySQL 源码约含数百万行 C/C++ 代码,单线程编译可能超过 1 小时。

使用 -jN 参数开启并行构建,N 一般设为 CPU 核心数或其 1.5 倍:

make -j$(nproc)

或手动指定:

make -j8

性能建议 :

- 每个 job 约消耗 500MB~1GB 内存

- 若系统仅有 8GB RAM,建议

-j4避免 OOM- 可结合

nice和ionice降低对线上服务影响:

bash nice ionice -c 3 make -j4

查看进度可添加 VERBOSE=1 显示详细编译命令:

make -j4 VERBOSE=1

3.3.2 使用sudo make install安全写入系统目录

编译完成后,执行安装命令:

sudo make install

该命令将以下内容复制到 CMAKE_INSTALL_PREFIX 指定路径:

| 安装路径 | 内容 |

|---|---|

/bin | mysql, mysqladmin, mysqldump 等客户端工具 |

/sbin | mysqld 主服务进程 |

/lib | 动态库文件(libmysqlclient.so) |

/share | SQL 脚本、字符集定义、错误消息 |

/include | 头文件(mysql.h, my_global.h) |

安全考量 :

- 必须使用

sudo,因目标目录通常受 root 保护- 安装后应立即调整属主:

bash sudo chown -R mysql:mysql /usr/local/mysql

3.3.3 验证安装结果与二进制可执行文件存在性

安装完毕后,验证关键组件是否存在:

ls /usr/local/mysql/bin/mysqld

ls /usr/local/mysql/sbin/mysqld

/usr/local/mysql/bin/mysql --version

预期输出:

mysql Ver 8.0.21 for Linux on x86_64 (MySQL Community Server - GPL)

同时检查动态库依赖是否正常:

ldd /usr/local/mysql/bin/mysql

输出中应包含:

- libssl.so 和 libcrypto.so (来自 OpenSSL)

- libz.so (zlib)

- libpthread.so (线程支持)

| 验证项 | 命令 | 预期结果 |

|---|---|---|

| mysqld 存在 | which mysqld | 返回路径 |

| 可执行权限 | ls -l $(which mysql) | x 权限位开启 |

| 动态链接正常 | ldd $(which mysql) | 无 “not found” |

| 版本正确 | mysql --version | 显示 8.0.21 |

至此,MySQL 源码编译安装已完成,下一章将进入数据库初始化与服务管理阶段。

4. MySQL数据库初始化与服务启动管理

在完成MySQL 8.0.21的源码编译和安装后,系统中已经具备了运行MySQL所需的核心二进制文件、库文件以及配置工具。然而,此时数据库仍处于“未初始化”状态——即没有数据目录、系统表空间(如 mysql 系统数据库)、权限表或root用户凭据。要使MySQL进入可操作状态,必须执行 数据库初始化 流程,并正确配置其作为系统服务进行管理。本章节将深入剖析从零构建一个可用MySQL实例的关键步骤,涵盖数据目录初始化机制、systemd服务单元的创建逻辑、常见启动故障排查路径等内容,确保读者能够构建出稳定、安全且易于维护的MySQL部署环境。

4.1 初始化MySQL数据目录与系统表结构

MySQL的数据目录(datadir)是整个数据库系统的“心脏”,它不仅存储用户数据,还包含系统元数据、日志文件、临时表空间等关键组件。在首次安装完成后,该目录为空,无法直接启动mysqld进程。因此,必须通过专用的初始化命令来生成初始系统表结构(如 mysql.user 、 mysql.db 等),并设置初始安全策略。这一过程决定了后续数据库的安全性、兼容性和可维护性。

4.1.1 使用–initialize-insecure模式快速初始化

对于开发测试环境或自动化部署场景,推荐使用 --initialize-insecure 模式进行初始化。此方式不会为root账户生成随机密码,而是允许无密码登录本地socket连接,极大简化了初期配置流程。

执行初始化命令示例:

sudo /usr/local/mysql/bin/mysqld \

--initialize-insecure \

--user=mysql \

--basedir=/usr/local/mysql \

--datadir=/usr/local/mysql/data

参数说明:

---initialize-insecure:启用不安全初始化,不设置root密码。

---user=mysql:指定以mysql用户身份运行,避免权限问题。

---basedir:MySQL安装根目录。

---datadir:指定数据目录路径,需提前创建并赋权。

初始化输出日志分析:

成功执行后,控制台应无错误输出,但可通过查看error log确认结果:

tail /usr/local/mysql/data/*.err

预期输出片段:

[Server] Performing auto-generated SSL certificate setup.

[Server] Generated RSA key files are stored in data directory.

[Server] Creating databases and system tables.

[Server] System table creation complete.

[Server] Basic MySQL initialization done.

这表明系统表已成功创建,包括 mysql , sys , performance_schema 等数据库。

流程图:初始化流程可视化(Mermaid)

graph TD

A[开始初始化] --> B{检查datadir是否存在}

B -->|否| C[创建datadir目录]

C --> D[设置mysql用户所有权]

D --> E[执行mysqld --initialize-insecure]

B -->|是| E

E --> F[生成系统表结构]

F --> G[创建SSL/RSA密钥文件]

G --> H[完成初始化]

H --> I[准备启动服务]

该流程清晰地展示了从目录准备到结构生成的完整链路,强调了权限管理和加密资源自动生成的重要性。

4.1.2 区分initialize与initialize-insecure的适用场景

MySQL支持两种主要初始化模式: --initialize 和 --initialize-insecure ,二者在安全性与使用便利性之间存在显著差异。

| 对比项 | --initialize | --initialize-insecure |

|---|---|---|

| root密码生成 | 自动生成随机密码,记录于error log | 不生成密码,root可免密登录 |

| 安全等级 | 高(生产推荐) | 低(仅限测试) |

| 初始访问方式 | 必须读取error log获取临时密码 | 可直接使用 mysql -u root 登录 |

| 适用环境 | 生产、预发布环境 | 开发、CI/CD自动化测试 |

| 后续操作要求 | 强制修改密码 | 建议立即设置强密码 |

示例:从error log提取临时密码(适用于 –initialize)

grep 'temporary password' /usr/local/mysql/data/*.err

输出示例:

A temporary password is generated for root@localhost: xK7r$p!9Lm#2

随后可通过以下命令强制修改密码:

ALTER USER 'root'@'localhost' IDENTIFIED BY 'MyNewPass123!';

⚠️ 注意:使用

--initialize模式时,若未及时保存临时密码,将导致无法登录,需重新初始化。

场景建议总结:

- 微服务容器化部署 :使用

--initialize-insecure+ 启动脚本自动设置密码,提高部署效率。 - 金融类后台系统 :严格采用

--initialize,结合审计日志跟踪密码分发。 - 多实例共存环境 :每个实例独立datadir,分别初始化,防止混淆。

4.1.3 处理datadir目录权限不足导致的失败问题

最常见的初始化失败原因是 目录权限不正确 。由于mysqld通常以非特权用户(如mysql)运行,若datadir归属root或其他用户,则会导致写入失败。

错误日志典型表现:

[ERROR] Could not create unix socket lock file /usr/local/mysql/data/mysql.sock.lock

[ERROR] Unable to lock ./ibdata1 error: 13

[Warning] Can't create test file /usr/local/mysql/data/hostname.lower-test

上述错误均指向权限或SELinux限制。

解决方案步骤:

- 创建数据目录并授权

sudo mkdir -p /usr/local/mysql/data

sudo chown -R mysql:mysql /usr/local/mysql/data

sudo chmod 750 /usr/local/mysql/data

- 验证用户是否存在

id mysql || useradd -r -s /sbin/nologin mysql

- 关闭SELinux(临时调试用)

setenforce 0

生产环境中建议配置SELinux策略而非关闭。

- 使用strace调试权限问题(高级技巧)

sudo strace -f -o init.log /usr/local/mysql/bin/mysqld --initialize-insecure ...

分析init.log中是否有 EACCES 或 EPERM 错误调用。

权限检查清单表:

| 检查项 | 正确值 | 检查命令 |

|---|---|---|

| datadir所有者 | mysql:mysql | ls -ld /path/to/datadir |

| basedir可执行性 | 其他用户可读 | test -x /usr/local/mysql/bin/mysqld && echo ok |

| tmpdir写权限 | mysql可写 | sudo -u mysql touch /tmp/test_file |

| socket目录权限 | /tmp 或 /var/run/mysql 可写 | df -T /tmp 查看挂载选项 |

代码块:自动化权限修复脚本

#!/bin/bash

DATADIR="/usr/local/mysql/data"

MYSQL_USER="mysql"

if [ ! -d "$DATADIR" ]; then

echo "Creating datadir: $DATADIR"

sudo mkdir -p "$DATADIR"

fi

echo "Setting ownership and permissions..."

sudo chown -R $MYSQL_USER:$MYSQL_USER "$DATADIR"

sudo find "$DATADIR" -type d -exec chmod 750 {} \;

sudo find "$DATADIR" -type f -exec chmod 640 {} \;

# Ensure base dir is accessible

sudo chmod 755 /usr/local/mysql

sudo chmod -R 755 /usr/local/mysql/bin

echo "Permission setup completed."

逐行解读:

- 第1行:声明Bash解释器;

- 第3-4行:定义变量便于复用;

- 第6-9行:判断目录是否存在,不存在则创建;

- 第12-13行:递归更改属主为mysql;

- 第14-15行:分别为目录设750(rwxr-x—)、文件设640(rw-r-----);

- 第18-19行:确保bin目录可执行;

- 第21行:输出完成提示。

该脚本可用于Ansible Playbook或Docker Entrypoint中实现标准化初始化前准备。

4.2 配置MySQL服务单元文件以支持systemctl管理

现代Linux发行版普遍采用systemd作为初始化系统,取代传统的SysVinit。为了实现MySQL服务的标准化管理(如开机自启、状态监控、重启策略),必须为其编写符合规范的 .service 单元文件。这不仅能提升运维效率,还能与Prometheus、Zabbix等监控系统无缝集成。

4.2.1 创建mysqld.service单元配置模板

标准的unit文件应放置于 /etc/systemd/system/mysqld.service 。

单元文件内容:

[Unit]

Description=MySQL Server

Documentation=man:mysqld(8)

After=network.target syslog.target

Wants=network.target

[Service]

Type=simple

User=mysql

Group=mysql

ExecStart=/usr/local/mysql/bin/mysqld --defaults-file=/etc/my.cnf

ExecReload=/bin/kill -HUP $MAINPID

TimeoutSec=300

Restart=on-failure

RestartPreventExitStatus=1

PrivateTmp=true

ProtectHome=true

NoNewPrivileges=true

[Install]

WantedBy=multi-user.target

字段详解:

-After=network.target:确保网络就绪后再启动;

-Type=simple:主进程即mysqld本身;

-ExecStart:指定启动命令及配置文件路径;

-Restart=on-failure:异常退出时自动重启;

-ProtectHome=true:禁止访问/home目录,增强隔离;

-NoNewPrivileges=true:防止提权攻击。

表格:关键Directive及其作用

| Directive | 作用说明 | 推荐值 |

|---|---|---|

User/Group | 运行身份 | mysql |

ExecStart | 启动命令 | 包含 –defaults-file |

TimeoutSec | 超时时间 | ≥300秒,防止大实例启动超时 |

Restart | 重启策略 | on-failure |

PrivateTmp | 隔离/tmp | true |

LimitNOFILE | 文件描述符上限 | 65535 |

4.2.2 设置User、PIDFile、ExecStart等关键字段

尽管上面的配置已足够基础运行,但在高并发或复杂部署中还需补充更多控制项。

增强版service配置(含PIDFile和资源限制):

[Service]

PIDFile=/usr/local/mysql/data/mysqld.pid

ExecStart=/usr/local/mysql/bin/mysqld --defaults-file=/etc/my.cnf --pid-file=/usr/local/mysql/data/mysqld.pid

LimitNOFILE=65535

LimitNPROC=16384

OOMScoreAdjust=-500

MemoryLow=500M

MemoryHigh=4G

PIDFile:明确指定pid文件位置,便于外部工具读取;LimitNOFILE:提升最大打开文件数,应对高连接数;OOMScoreAdjust:降低被OOM Killer终止的概率;MemoryLow/High:内存使用软硬限制,适合容器环境。

动态加载机制说明:

当修改unit文件后,需通知systemd重载配置:

sudo systemctl daemon-reload

否则 systemctl start mysqld 仍将使用旧配置。

4.2.3 重载daemon并启用开机自启(systemctl enable mysqld)

完成unit文件创建后,即可将其注册为系统服务。

操作步骤:

# 1. 重载配置

sudo systemctl daemon-reload

# 2. 启用开机自启

sudo systemctl enable mysqld

# 3. 查看服务状态

sudo systemctl status mysqld

输出示例:

● mysqld.service - MySQL Server

Loaded: loaded (/etc/systemd/system/mysqld.service; enabled; vendor preset: disabled)

Active: active (running) since Wed 2025-04-05 10:23:12 CST; 1min ago

Main PID: 1234 (mysqld)

Tasks: 38 (limit: 4915)

Memory: 280.0M

CGroup: /system.slice/mysqld.service └─1234 /usr/local/mysql/bin/mysqld ...

启动级别依赖关系图(Mermaid)

graph LR

A[Power On] --> B[Bios/UEFI]

B --> C[GRUB Bootloader]

C --> D[Kernel Init]

D --> E[Systemd PID 1]

E --> F[Mount Filesystems]

F --> G[Start Network]

G --> H[Load mysqld.service]

H --> I[Run ExecStart Command]

I --> J[mysqld Listening on Port 3306]

此图揭示了MySQL服务在整个启动链条中的位置,说明其依赖于文件系统挂载和网络初始化。

服务管理常用命令汇总表:

| 命令 | 用途 |

|---|---|

systemctl start mysqld | 启动服务 |

systemctl stop mysqld | 停止服务 |

systemctl restart mysqld | 重启服务 |

systemctl reload mysqld | 重载配置(SIGHUP) |

systemctl status mysqld | 查看运行状态 |

systemctl is-active mysqld | 检查是否活跃 |

systemctl is-enabled mysqld | 检查是否开机启动 |

这些命令构成了日常运维的基础接口,建议封装成alias或监控脚本调用。

4.3 启动MySQL服务并排查常见启动异常

即使完成了初始化和服务配置,实际启动过程中仍可能遇到各种问题。掌握高效的排查方法是保障数据库高可用的前提。

4.3.1 查看journalctl日志定位服务启动失败原因

systemd集成了统一的日志系统journald,可通过 journalctl 实时追踪服务输出。

实时查看MySQL日志:

sudo journalctl -u mysqld.service -f

-f表示follow,类似tail -f

过滤最近一次启动日志:

sudo journalctl -u mysqld.service --since "1 hour ago" | grep -i error

常见错误类型包括:

-

[ERROR] InnoDB: Cannot allocate memory for the buffer pool -

[ERROR] Failed to open log file -

[ERROR] Table 'mysql.plugin' doesn't exist

日志分析案例:InnoDB缓冲池内存不足

错误信息:

[ERROR] InnoDB: Cannot allocate memory for the buffer pool (size=2G)

解决方案:

调整my.cnf中的 innodb_buffer_pool_size 至合理值:

[mysqld]

innodb_buffer_pool_size = 1G

适用于物理内存小于4GB的机器。

4.3.2 解决端口占用、sock文件冲突等问题

端口占用检测:

sudo netstat -tlnp | grep :3306

若有其他进程占用,可选择:

- 终止旧进程:

sudo kill <PID> - 修改端口:在my.cnf中添加

port = 3307

Socket文件冲突处理:

错误提示:

[ERROR] Unable to create temporary socket at /tmp/mysql.sock

原因:旧sock文件残留或权限不对。

解决办法:

sudo rm -f /tmp/mysql.sock /tmp/mysql.sock.lock

sudo systemctl start mysqld

或者统一指定socket路径:

[client]

socket=/usr/local/mysql/data/mysql.sock

[mysqld]

socket=/usr/local/mysql/data/mysql.sock

并在启动后建立软链接:

sudo ln -sf /usr/local/mysql/data/mysql.sock /tmp/mysql.sock

4.3.3 确认mysqld进程正常运行于后台守护模式

最终验证服务是否真正健康的标志是: mysqld是否以守护进程形式稳定运行,并接受连接 。

检查进程树:

ps aux | grep mysqld

期望输出:

mysql 1234 0.0 2.1 1100384 85432 ? Ssl 10:23 0:01 /usr/local/mysql/bin/mysqld ...

其中:

- UID为mysql

- STAT为Ssl(S=休眠,s=会话领导者,l=多线程)

- CPU和内存占用合理

连接验证:

/usr/local/mysql/bin/mysql -u root -e "SELECT VERSION(), USER();"

成功输出示例:

+-----------+----------------+

| VERSION() | USER() |

+-----------+----------------+

| 8.0.21 | root@localhost |

+-----------+----------------+

自动化健康检查脚本(Bash)

#!/bin/bash

MYSQL_CMD="/usr/local/mysql/bin/mysql"

TIMEOUT=10

if timeout $TIMEOUT $MYSQL_CMD -u root -e "SELECT 1" > /dev/null 2>&1; then

echo "✅ MySQL is responsive"

exit 0

else

echo "❌ MySQL health check failed"

exit 1

fi

逻辑分析:

- 使用timeout防止卡死;

- 通过简单查询验证服务可达性;

- 返回码可用于Zabbix/Nagios集成。

综上所述,MySQL的初始化与服务管理不仅是技术操作,更是架构设计的一部分。合理的权限模型、健壮的服务单元定义、完善的日志监控体系,共同构筑了一个可靠的数据基础设施底座。

5. MySQL安全加固与访问控制策略实施

在现代企业级数据库架构中,MySQL的安全性不再仅是“安装后设置密码”那么简单。随着数据泄露事件频发、攻击手段日益复杂,数据库作为核心资产的守护对象,必须从操作系统层、网络传输层、身份认证机制、权限模型等多个维度进行系统性加固。尤其对于运行于公网环境或混合云架构中的 MySQL 8.0.21 实例,任何疏忽都可能导致敏感信息外泄、服务被劫持甚至整个基础设施沦陷。

本章节聚焦于 MySQL 安全加固的核心实践路径 ,围绕默认配置风险识别、账户最小权限原则落实、SSL/TLS 加密通信部署、SQL 注入防护机制以及审计日志启用等关键环节展开深入剖析。不仅提供可落地的操作指令和配置模板,还将结合真实场景下的攻防案例,揭示常见误区背后的底层逻辑,并通过流程图与代码块展示完整的技术实现链条。

5.1 消除默认安全隐患:重置初始状态与移除危险组件

MySQL 在初始化完成后会生成一个临时 root 密码(使用 --initialize )或无密码访问(使用 --initialize-insecure ),这种设计虽便于快速启动,但极易成为攻击入口。此外,默认存在的匿名用户、测试数据库、宽松权限账户等问题若不及时处理,将严重威胁生产环境稳定性。

5.1.1 强制修改初始root密码并禁用空密码登录

首次启动 MySQL 后,应立即进入安全模式完成 root 用户密码重置。以 --initialize-insecure 初始化为例,此时 root 用户无需密码即可登录,必须尽快锁定:

mysql -u root --skip-password

登录成功后执行以下 SQL 命令强制更改密码并刷新权限:

ALTER USER 'root'@'localhost' IDENTIFIED BY 'MyS3cureP@ssw0rd!';

FLUSH PRIVILEGES;

参数说明 :

-'root'@'localhost':指定本地主机上的 root 账户,避免影响远程可能存在的其他 root 实例。

-IDENTIFIED BY:用于设定新的强密码策略,需符合当前 validate_password_policy 设置要求。

-FLUSH PRIVILEGES:确保权限表变更立即生效,防止缓存延迟导致策略未应用。

该操作完成后,下次登录必须提供新密码。建议将密码存储至企业级密码管理工具(如 Hashicorp Vault 或 CyberArk),禁止明文记录。

5.1.2 删除匿名用户与测试数据库

默认安装常包含两个高危元素:匿名用户(anonymous user)和名为 test 的测试数据库。前者允许未授权访问,后者常被用作注入跳板。

查看当前用户列表:

SELECT User, Host FROM mysql.user;

输出示例:

| User | Host |

|---|---|

| root | localhost |

| localhost | |

| mysql.sys | localhost |

其中空用户名即为匿名用户,必须删除:

DROP USER ''@'localhost';

DROP DATABASE IF EXISTS test;

同时清除 mysql.db 表中对 test 数据库的残留权限:

DELETE FROM mysql.db WHERE Db LIKE 'test%';

逻辑分析 :

- 匿名用户的存在使得任何能连接到 MySQL 服务的人都可以尝试访问某些数据库,即使没有用户名也能建立会话。

-test数据库默认允许所有用户读写,是典型的“开放后门”,必须彻底清除其数据与元数据引用。

5.1.3 禁用远程root登录与限制特权账户范围

生产环境中,root 用户应仅限本地访问。远程 root 登录一旦开启,将成为暴力破解的主要目标。

检查是否存在 root @’%’ 这类通配符主机绑定:

SELECT User, Host FROM mysql.user WHERE User = 'root';

若结果包含非本地条目(如 % 或具体IP),则应删除:

DROP USER 'root'@'%';

-- 可选:创建专用运维账户替代远程管理

CREATE USER 'dba_admin'@'192.168.10.%' IDENTIFIED BY 'StrongPass!2024';

GRANT ALL PRIVILEGES ON *.* TO 'dba_admin'@'192.168.10.%' WITH GRANT OPTION;

最佳实践建议 :

- 特权账户不应跨网段使用%通配符,而应精确限定子网范围(如192.168.10.%)。

- 使用角色分离机制,避免赋予单一用户过多权限。

下面通过 Mermaid 流程图展示账户清理的标准操作流程:

graph TD

A[启动MySQL服务] --> B{是否使用--initialize-insecure?}

B -- 是 --> C[使用mysql -u root --skip-password登录]

B -- 否 --> D[使用临时密码登录]

C --> E[执行ALTER USER修改root密码]

D --> E

E --> F[查询mysql.user表识别匿名用户]

F --> G[DROP USER ''@'localhost']

G --> H[删除test数据库及关联权限]

H --> I[检查root@'%'是否存在]

I --> J{存在远程root?}

J -- 是 --> K[DROP USER 'root'@'%']

J -- 否 --> L[创建受限管理员账户]

K --> L

L --> M[FLUSH PRIVILEGES]

M --> N[安全加固初步完成]

5.2 启用SSL/TLS加密通信保障传输安全

在网络不可信的环境下(如跨VPC、跨数据中心复制、云上实例互联),明文传输数据库流量极易遭受中间人攻击(MITM)。MySQL 8.0 内建支持基于 OpenSSL 的 SSL/TLS 加密连接,可有效防止凭证嗅探与数据窃听。

5.2.1 验证MySQL SSL支持状态

首先确认当前实例是否已编译支持 SSL:

SHOW VARIABLES LIKE '%ssl%';

关键字段解释如下表所示:

| 变量名 | 含义说明 |

|---|---|

| have_ssl | YES 表示支持 SSL,NO 则需重新编译或安装依赖 |

| ssl_ca | CA证书路径 |

| ssl_cert | 服务器证书路径 |

| ssl_key | 私钥文件路径 |

| force_ssl | 是否强制客户端使用SSL连接 |

若 have_ssl 为 DISABLED 或 NO ,请检查是否正确安装了 openssl-devel 并重新编译 MySQL。

5.2.2 自动生成自签名证书用于测试环境

对于开发/测试环境,可使用自带脚本生成基本证书链:

cd /usr/local/mysql

bin/mysql_ssl_rsa_setup --datadir=/var/lib/mysql --user=mysql

参数说明 :

---datadir:指定数据目录,证书将生成在此路径下(如 ca.pem, server-cert.pem 等)

---user:确保生成过程以 mysql 用户权限执行,避免后续权限问题

该命令自动创建以下文件:

-

ca.pem:自签名CA证书 -

server-cert.pem,server-key.pem:服务器端证书与私钥 -

client-cert.pem,client-key.pem:客户端证书(可用于双向认证)

重启 mysqld 使配置生效:

systemctl restart mysqld

再次查询 SHOW VARIABLES LIKE 'have_ssl' 应返回 YES 。

5.2.3 配置强制SSL连接策略

为特定用户启用强制SSL,防止其以明文方式连接:

CREATE USER 'secure_user'@'%' IDENTIFIED BY 'Secret123!' REQUIRE SSL;

-- 或修改现有用户

ALTER USER 'existing_user'@'%' REQUIRE SSL;

验证连接是否加密:

SELECT user, host, ssl_type FROM mysql.user WHERE user = 'secure_user';

预期输出:

| user | host | ssl_type |

|---|---|---|

| secure_user | % | ANY |

扩展说明 :

-REQUIRE SSL允许任意有效证书建立加密连接。

- 更严格场景可用REQUIRE X509或ISSUER '/CN=MyCA'实现双向认证。

下面是一个完整的客户端连接测试示例:

mysql -u secure_user -p --host=192.168.1.100 \

--ssl-ca=/var/lib/mysql/ca.pem \

--ssl-cert=/var/lib/mysql/client-cert.pem \

--ssl-key=/var/lib/mysql/client-key.pem

如果未提供证书且服务器要求X509,则连接失败,从而实现强安全控制。

5.3 实施细粒度权限控制与最小权限原则

传统的 GRANT ALL 授权方式在实际运维中极为危险,一旦账号泄露,攻击者即可执行任意操作。合理的权限分配应遵循 最小权限原则(Principle of Least Privilege) ,即只授予完成任务所必需的最低权限。

5.3.1 权限层级模型解析

MySQL 的权限体系分为四个层级:

| 层级 | 语法格式 | 适用场景 |

|---|---|---|

| 全局级 | ON *.* | 影响所有数据库,如 SUPER、RELOAD |

| 数据库级 | ON db_name.* | 针对某数据库的所有对象 |

| 表级 | ON db_name.table_name | 仅作用于特定表 |

| 列级 | ON db_name.table_name(column) | 细化到字段级别 |

常用权限分类对照表:

| 权限类型 | 对应操作 | 风险等级 |

|---|---|---|

| SELECT | 查询数据 | 低 |

| INSERT/UPDATE/DELETE | 写入修改 | 中 |

| DROP | 删除表/库 | 高 |

| ALTER | 修改结构 | 高 |

| CREATE | 新建对象 | 高 |

| INDEX | 创建索引 | 中 |

| SUPER | 特权操作(如kill线程) | 极高 |

| FILE | 读写服务器文件 | 极高 |

5.3.2 创建受限应用账户的实际案例

假设有一个 Web 应用需要访问 app_db.users 表,仅执行增删改查操作:

-- 创建用户

CREATE USER 'webapp'@'10.0.0.%' IDENTIFIED BY 'AppPass!2024';

-- 授予最小必要权限

GRANT SELECT, INSERT, UPDATE, DELETE ON app_db.users TO 'webapp'@'10.0.0.%';

-- 可选:限制资源使用

GRANT USAGE ON *.* TO 'webapp'@'10.0.0.%'

WITH MAX_CONNECTIONS_PER_HOUR 100

MAX_QUERIES_PER_HOUR 1000

MAX_UPDATES_PER_HOUR 200;

逻辑分析 :

- 明确限定来源 IP 段(10.0.0.%),防止非法源接入。

- 不授予DROP、ALTER等结构性权限,即便 SQL 注入也难以破坏 schema。

- 使用WITH子句限制频率,缓解暴力请求或爬虫冲击。

5.3.3 使用角色简化多用户权限管理(MySQL 8.0+)

MySQL 8.0 引入角色(Role)机制,可在组织层面统一权限模板:

-- 创建角色

CREATE ROLE 'app_reader', 'app_writer';

-- 定义角色权限

GRANT SELECT ON app_db.* TO 'app_reader';

GRANT SELECT, INSERT, UPDATE, DELETE ON app_db.* TO 'app_writer';

-- 分配角色给用户

GRANT 'app_reader' TO 'report_user'@'%';

GRANT 'app_writer' TO 'webapp'@'10.0.0.%';

-- 激活角色(客户端连接时)

SET DEFAULT ROLE ALL TO 'webapp'@'10.0.0.%';

此方法极大提升了权限管理的可维护性,特别是在团队扩张或微服务增多时优势明显。

5.4 开启通用查询日志与审计功能追踪异常行为

尽管权限控制可预防大多数风险,但仍需具备事后追溯能力。MySQL 提供多种日志机制辅助安全审计,其中 通用查询日志(General Query Log) 和 企业审计插件(Enterprise Audit Plugin) 尤为重要。虽然社区版不包含企业插件,但可通过变通方式实现基础审计。

5.4.1 启用并配置通用查询日志

编辑 MySQL 配置文件 /etc/my.cnf :

[mysqld]

general_log = ON

general_log_file = /var/log/mysql/general.log

log_output = FILE

重启服务后,所有客户端连接、SQL 执行语句都将被记录:

2024-04-05T10:23:15.123456Z 1 Connect root@localhost on using Socket

2024-04-05T10:23:15.124789Z 1 Query SELECT User, Host FROM mysql.user

注意事项 :

- 日志文件增长迅速,建议配合 logrotate 定期归档。

- 生产环境慎用,仅在排查问题时临时开启。

5.4.2 基于触发器模拟简单审计(适用于社区版)

若无法使用企业插件,可通过触发器记录敏感表的操作历史:

-- 创建审计日志表

CREATE TABLE audit_log (

id BIGINT AUTO_INCREMENT PRIMARY KEY,

user VARCHAR(255),

action ENUM('INSERT','UPDATE','DELETE'),

table_name VARCHAR(64),

old_value JSON,

new_value JSON,

changed_at TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

-- 为users表创建BEFORE UPDATE触发器

DELIMITER $$

CREATE TRIGGER tr_users_update

BEFORE UPDATE ON users

FOR EACH ROW

BEGIN

INSERT INTO audit_log (user, action, table_name, old_value, new_value)

VALUES (CURRENT_USER(), 'UPDATE', 'users', JSON_OBJECT('name', OLD.name), JSON_OBJECT('name', NEW.name));

END$$

DELIMITER ;

逐行解读 :

-DELIMITER $$:更改语句结束符,避免分号提前终止定义。

-FOR EACH ROW:每行变更都会触发一次记录。

-OLD和NEW:分别表示变更前后的行数据,可用于构建差异快照。

-JSON_OBJECT:结构化保存旧值与新值,便于后续解析。

此类方案虽不能覆盖全局操作,但对于核心业务表仍具实用价值。

5.5 防御SQL注入:预处理语句与输入校验双重保障

SQL 注入仍是OWASP Top 10中最常见的Web漏洞之一。尽管防御主要在应用层完成,但数据库侧也可通过机制设计降低危害程度。

5.5.1 使用预处理语句(Prepared Statements)阻断拼接风险

错误做法(易受注入):

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username='$username' AND password='$password'";

mysqli_query($conn, $sql);

正确做法(使用 PDO 预处理):

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->execute([$username, $password]);

$user = $stmt->fetch();

原理说明 :

- 参数占位符(?)不会被解释为SQL代码,而是作为纯数据传入。

- 即使输入' OR 1=1 --,也会被视为字符串匹配,无法绕过条件判断。

5.5.2 启用sql_mode严格模式阻止非法输入

设置严格的 sql_mode 可拒绝模糊或危险的数据插入:

[mysqld]

sql_mode = STRICT_TRANS_TABLES,ERROR_FOR_DIVISION_BY_ZERO,NO_AUTO_CREATE_USER,NO_ENGINE_SUBSTITUTION

例如,在 STRICT_TRANS_TABLES 模式下,向 VARCHAR(10) 插入超过长度的字符串将直接报错,而非截断入库,有助于发现潜在注入尝试。

综上所述,MySQL 安全加固是一项系统工程,涉及账户管理、加密通信、权限控制、日志审计与应用协同等多个层面。唯有构建纵深防御体系,才能真正抵御不断演进的攻击手法。下一章将进一步探讨如何安全地开放远程连接,并实施更加精细化的用户权限管理体系。

6. 远程连接配置与用户权限精细化管理

在现代分布式架构和微服务系统中,MySQL数据库不再局限于本地访问。随着业务系统的扩展,跨主机、跨网络区域的数据库访问需求日益增长,远程连接能力成为生产环境中不可或缺的一环。与此同时,伴随远程接入带来的安全风险也显著上升,如何在开放远程连接的同时实现用户权限的精细化控制,是运维人员必须面对的核心挑战之一。本章节将深入探讨从基础网络配置到高级权限模型构建的完整流程,涵盖防火墙策略设置、MySQL服务器端远程访问启用机制、SSL加密连接部署,以及基于角色的权限分配(RBAC)实践。

通过合理的用户隔离、最小权限原则实施和细粒度对象授权策略,不仅可以满足开发、测试、分析等多类角色对数据的不同访问需求,还能有效防范越权操作、SQL注入及横向渗透等常见安全威胁。此外,还将介绍如何结合 INFORMATION_SCHEMA 元数据表进行权限审计,并利用 performance_schema 监控异常登录行为,为构建可追溯、可审计的企业级数据库访问体系提供技术支撑。

6.1 开启MySQL远程连接并配置网络安全策略

要实现远程客户端连接MySQL服务器,首先需要解除默认仅监听本地回环地址( 127.0.0.1 )的限制,并确保操作系统层面的防火墙允许外部流量进入目标端口(默认3306)。该过程涉及MySQL配置文件修改、SELinux/iptables/firewalld策略调整,以及网络连通性验证等多个环节。

6.1.1 修改MySQL配置文件以绑定公网IP或任意地址

MySQL默认通过 bind-address 参数限定监听接口。若其值为 127.0.0.1 ,则仅接受本地连接。为支持远程访问,需将其更改为服务器的实际公网IP或使用 0.0.0.0 表示监听所有可用网络接口。

编辑主配置文件 /etc/my.cnf 或 /etc/mysql/mysql.conf.d/mysqld.cnf ,添加或修改如下内容:

[mysqld]

bind-address = 0.0.0.0

port = 3306

参数说明 :

-bind-address = 0.0.0.0:表示MySQL服务将监听所有IPv4接口,包括内网和公网IP。

- 若仅希望特定网段访问(如私有VPC环境),可指定具体IP(如192.168.1.100),增强安全性。

-port = 3306明确声明服务端口,便于与其他组件集成。

保存后重启MySQL服务使配置生效:

sudo systemctl restart mysqld

可通过以下命令确认mysqld进程是否已绑定至通配地址:

sudo netstat -tulnp | grep mysqld

预期输出应包含:

tcp6 0 0 :::3306 :::* LISTEN 1234/mysqld

这表明服务正在监听IPv6的所有地址(等效于 0.0.0.0:3306 )。

安全建议

虽然 0.0.0.0 提供了最大灵活性,但在公有云环境中应配合安全组或防火墙规则,严格限制源IP范围,避免暴露给整个互联网。

6.1.2 配置firewalld放行MySQL端口并持久化规则

CentOS/RHEL系列系统通常使用 firewalld 作为动态防火墙管理工具。需明确放行3306端口,并将其加入永久规则,防止重启后失效。

执行以下命令开启端口并重载配置:

sudo firewall-cmd --permanent --add-port=3306/tcp

sudo firewall-cmd --reload

逻辑分析 :

---permanent:确保规则写入持久化配置文件(/etc/firewalld/zones/public.xml),重启仍有效。

---add-port=3306/tcp:允许TCP协议下3306端口通信。

---reload:重新加载firewalld配置,激活新规则而不中断现有连接。

验证当前开放端口列表:

sudo firewall-cmd --list-ports

输出应包含 3306/tcp 。

| 命令 | 功能描述 |

|---|---|

firewall-cmd --state | 检查firewalld服务状态 |

firewall-cmd --list-all | 查看当前区域全部规则 |

firewall-cmd --remove-port=3306/tcp | 移除端口(用于调试或回收) |

6.1.3 使用telnet或nc测试远程端口可达性

在网络层确认端口开放后,应从远程客户端发起连接探测,验证链路是否通畅。

使用 telnet 测试:

telnet <mysql-server-ip> 3306

若返回类似:

Trying 192.168.1.100...

Connected to 192.168.1.100.

Escape character is '^]'.

说明TCP连接成功建立,MySQL服务可被访问。

替代方案使用 nc (netcat):

nc -zv <mysql-server-ip> 3306

-z表示只扫描不发送数据,-v提供详细输出。

若提示“Connection refused”或超时,则需检查:

- MySQL服务是否运行;

- bind-address 配置是否正确;

- 防火墙或云平台安全组是否遗漏规则。

6.1.4 可视化网络访问控制流程(Mermaid流程图)

graph TD

A[客户端发起连接请求] --> B{目标IP:Port是否开放?}

B -- 否 --> C[防火墙拒绝, 连接失败]

B -- 是 --> D[到达MySQL服务器]

D --> E{MySQL bind-address 是否匹配?}

E -- 不匹配 --> F[拒绝连接]

E -- 匹配 --> G[检查用户认证凭据]

G --> H{用户名密码正确且允许远程登录?}

H -- 否 --> I[认证失败]

H -- 是 --> J[加载用户权限表]

J --> K[执行SQL语句并返回结果]

该流程清晰展示了从客户端到数据库响应的全过程,突出了防火墙、绑定地址和用户权限三个关键控制点。

6.2 创建支持远程访问的数据库用户并授权

MySQL中的用户由 'username'@'host' 组合唯一标识。要允许某用户从非本地主机连接,必须显式创建对应 host 字段为非 localhost 的账户。

6.2.1 使用CREATE USER语句创建远程用户

假设需要创建一个名为 dev_user 的开发者账号,允许其从任意IP连接,执行以下SQL:

CREATE USER 'dev_user'@'%' IDENTIFIED BY 'StrongPass!2025';

语法解析 :

-'dev_user'@'%':%为通配符,代表任何主机;也可替换为具体IP(如'dev_user'@'192.168.1.%')或域名。

-IDENTIFIED BY:设定登录密码,MySQL 8.0默认启用强密码策略(validate_password插件)。

查看已创建用户:

SELECT user, host FROM mysql.user WHERE user = 'dev_user';

输出示例:

| user | host |

|---|---|

| dev_user | % |

6.2.2 GRANT语句实现对象级权限精确授予

权限分配遵循最小权限原则。例如,仅授予某用户对 sales_db 库的读写权限,而非全局权限。

GRANT SELECT, INSERT, UPDATE, DELETE ON sales_db.* TO 'dev_user'@'%';

FLUSH PRIVILEGES;

代码解释 :

-ON sales_db.*:作用于sales_db数据库下的所有表。

-TO 'dev_user'@'%':指定受控用户及其来源主机。

-FLUSH PRIVILEGES:强制刷新权限缓存,确保变更立即生效(尽管某些操作自动触发刷新,但显式调用更稳妥)。

支持的常用权限类型见下表:

| 权限名称 | 适用层级 | 说明 |

|---|---|---|

| SELECT | 表/列 | 查询数据 |

| INSERT | 表 | 插入记录 |

| UPDATE | 表/列 | 修改数据 |

| DELETE | 表 | 删除记录 |

| EXECUTE | 存储过程/函数 | 执行例程 |

| CREATE VIEW | 数据库 | 创建视图 |

| TRIGGER | 表 | 创建触发器 |

| REFERENCES | 数据库/表 | 外键引用(MySQL中较少使用) |

6.2.3 回收权限与删除用户的安全操作

当员工离职或权限变更时,应及时撤销访问权。

收回部分权限:

REVOKE DELETE ON sales_db.* FROM 'dev_user'@'%';

彻底删除用户:

DROP USER 'dev_user'@'%';

注意:

DROP USER会自动清除该用户在所有权限表中的条目。

推荐定期审计用户列表:

SELECT User, Host, Account_locked, Password_last_changed

FROM mysql.user

WHERE Host != 'localhost';

重点关注未锁定且长期未改密的远程账户。

6.2.4 用户权限继承与角色管理(MySQL 8.0+特性)

MySQL 8.0引入了 角色(Role) 机制,支持权限集合的复用与批量授权,极大简化多用户权限管理。

创建角色并赋予权限:

CREATE ROLE 'app_reader', 'app_writer';

GRANT SELECT ON app_db.* TO 'app_reader';

GRANT SELECT, INSERT, UPDATE ON app_db.* TO 'app_writer';

将角色赋予用户:

GRANT 'app_reader' TO 'analyst_user'@'%';

SET DEFAULT ROLE 'app_reader' FOR 'analyst_user'@'%';

SET DEFAULT ROLE确保用户登录后自动激活指定角色,无需手动SET ROLE。

查询用户拥有的角色:

SHOW GRANTS FOR 'analyst_user'@'%';

输出示例:

Grants for analyst_user@%:

GRANT USAGE ON *.* TO `analyst_user`@`%`

GRANT `app_reader` TO `analyst_user`@`%`

角色机制使得权限管理更加模块化,适用于大型组织中按职能划分权限的场景。

6.3 基于SSL/TLS的加密连接配置

即使启用了远程访问,明文传输仍可能导致敏感信息泄露。MySQL支持通过SSL/TLS加密客户端与服务器之间的通信通道。

6.3.1 检查MySQL SSL支持状态

连接MySQL后执行:

SHOW VARIABLES LIKE '%ssl%';

关键变量说明:

| 变量名 | 推荐值 | 含义 |

|---|---|---|

| have_ssl | YES | 是否编译支持SSL |

| ssl_ca | /path/to/ca.pem | CA证书路径 |

| ssl_cert | /path/to/server-cert.pem | 服务器证书 |

| ssl_key | /path/to/server-key.pem | 服务器私钥 |

| require_secure_transport | OFF | 是否强制加密连接 |

若 have_ssl 为 DISABLED 或 NO ,需重新编译MySQL或安装含SSL支持的版本。

6.3.2 自动生成SSL证书与密钥(适用于内部环境)

MySQL提供 mysql_ssl_rsa_setup 工具自动生成所需文件:

sudo mysql_ssl_rsa_setup --uid=mysql --datadir=/var/lib/mysql

参数说明:

---uid=mysql:指定运行用户,避免权限问题;

---datadir:指定数据目录,证书将生成于${datadir}/private_key.pem等路径。

完成后重启MySQL服务加载证书。

6.3.3 强制用户使用SSL连接

可通过 GRANT 语句要求特定用户必须通过加密连接登录:

GRANT USAGE ON *.* TO 'secure_user'@'%' REQUIRE SSL;

进一步可要求客户端提供有效证书:

GRANT USAGE ON *.* TO 'mutual_tls_user'@'%'

REQUIRE X509 AND SUBJECT '/CN=client.example.com';

REQUIRE X509:客户端须提交有效的X.509证书;

SUBJECT:限定证书主题,用于身份绑定。

此时,普通 mysql -u secure_user -p 将失败,必须指定证书路径:

mysql -u secure_user -p \

--ssl-ca=/var/lib/mysql/ca.pem \

--ssl-cert=/var/lib/mysql/client-cert.pem \

--ssl-key=/var/lib/mysql/client-key.pem

6.3.4 客户端连接加密状态验证

登录后执行:

\status

关注输出中 SSL: 字段:

SSL: Cipher in use is TLS_AES_256_GCM_SHA384

若显示“Not in use”,说明未启用加密。

也可查询会话级变量:

SELECT ssl_type FROM performance_schema.session_status

WHERE variable_name = 'Ssl_cipher' AND variable_value != '';

6.4 权限模型优化与最小权限实践

6.4.1 分离管理账号与应用账号

生产环境中应杜绝应用直接使用 root 账户连接数据库。建议建立三类独立账户:

| 账号类型 | 使用场景 | 权限范围 |

|---|---|---|

| 管理员 | DBA日常维护 | 全局 ALL PRIVILEGES |

| 应用用户 | Web服务后端连接 | 仅限相关DB的CRUD+索引 |

| 只读用户 | 报表系统、BI工具 | SELECT on specific tables |

例如,为Web应用创建专用用户:

CREATE USER 'webapp'@'10.0.0.%' IDENTIFIED BY 'AppSecretKey#7!';

GRANT SELECT, INSERT, UPDATE ON webapp_db.* TO 'webapp'@'10.0.0.%';

限制其只能从内网段( 10.0.0.0/24 )连接,提升纵深防御能力。

6.4.2 列级别权限控制(Column-Level Privileges)

对于敏感字段(如薪资、身份证号),可限制特定用户的访问粒度。

GRANT SELECT (name, email) ON hr.employees TO 'report_user'@'%';

REVOKE SELECT ON hr.employees FROM 'report_user'@'%'; -- 先移除全表权限

此后, report_user 只能查询 name 和 email 列,尝试访问其他列将报错:

SELECT name, salary FROM hr.employees; -- Error: column 'salary' is not granted

此机制适用于合规性要求高的行业(如金融、医疗)。

6.4.3 权限审计与行为监控集成

利用 performance_schema 跟踪用户活动:

-- 启用事件记录

UPDATE performance_schema.setup_instruments SET ENABLED = 'YES'

WHERE NAME LIKE 'statement/%';

-- 查询最近执行的SQL

SELECT USER, HOST, SQL_TEXT, TIMER_START

FROM performance_schema.events_statements_history_long

ORDER BY TIMER_START DESC LIMIT 10;

结合日志分析工具(如ELK、Prometheus + Grafana),可构建实时访问监控面板,及时发现异常高频查询或暴力破解尝试。

6.4.4 最小权限原则落地检查清单

| 检查项 | 实施方法 |

|---|---|

是否存在 '%'@'%' 超级用户? | SELECT * FROM mysql.user WHERE Super_priv='Y' AND Host='%'; |

| 是否禁用匿名用户? | DELETE FROM mysql.user WHERE User=''; FLUSH PRIVILEGES; |

| 是否关闭不必要的功能账户? | 如 test 库、 mysql.infoschema 默认用户 |

| 是否定期轮换密码? | 结合脚本自动化更新并通知相关人员 |

| 是否启用登录失败锁定? | 配置 caching_sha2_password 插件 + FAILED_LOGIN_ATTEMPTS 策略 |

通过制度化巡检流程,持续优化权限结构,才能真正实现“可知、可控、可审”的安全管理目标。

7. MySQL日常维护、监控与升级演进路径

7.1 日常巡检与性能指标监控体系构建

在生产环境中,MySQL数据库的稳定性直接关系到业务系统的可用性。因此,建立一套完善的日常巡检机制和实时监控体系至关重要。建议结合Zabbix、Prometheus + Grafana或Percona Monitoring and Management(PMM)等工具实现可视化监控。

关键监控指标应包括但不限于:

| 指标类别 | 监控项 | 建议阈值/告警条件 |

|---|---|---|

| 连接数 | Threads_connected | > 80% max_connections |

| 缓冲池使用 | Innodb_buffer_pool_usage | > 95% 触发扩容评估 |

| 查询延迟 | Query response time | 平均 > 100ms 发出预警 |

| 慢查询数量 | Slow_queries | 每分钟 > 5 条触发告警 |

| 主从复制延迟 | Seconds_Behind_Master | > 30秒 |

| 锁等待时间 | Innodb_row_lock_waits | 持续增长需排查死锁 |

| 临时表磁盘创建 | Created_tmp_disk_tables | 占比 > 20% 内存配置不足 |

| 排序操作内存外执行 | Sort_merge_passes | 高频发生表示 sort_buffer_size 不足 |

| 打开文件数 | Open_files | 接近 open_files_limit 时报警 |

| InnoDB日志写入量 | Innodb_os_log_written | 突增可能预示异常批量操作 |

| 表空间碎片率 | DATA_FREE / (DATA_LENGTH + DATA_FREE) | > 30% 建议OPTIMIZE TABLE |

可通过如下SQL定期采集慢查询日志统计信息:

-- 查看当前慢查询总数及最近10条记录

SHOW VARIABLES LIKE 'slow_query_log';

SHOW VARIABLES LIKE 'long_query_time';

-- 启用慢查询日志(如未开启)

SET GLOBAL slow_query_log = 'ON';

SET GLOBAL long_query_time = 2;

-- 查询慢查询日志中的高频语句(配合pt-query-digest分析更佳)

SELECT

sql_text,

timer_wait / 1000000000 AS exec_time_sec,

lock_time / 1000000000 AS lock_time_sec,

rows_examined,

rows_sent

FROM performance_schema.events_statements_history_long

WHERE timer_wait > 2000000000 -- 大于2秒

ORDER BY timer_wait DESC

LIMIT 10;

7.2 自动化备份策略与恢复演练流程

为保障数据安全,必须制定分层备份方案:

- 全量备份 :每日凌晨使用

mysqldump或xtrabackup执行一次。 - 增量备份 :基于binlog进行每小时归档(适用于高变更频率场景)。

- 异地容灾 :将备份文件同步至OSS/S3等远程存储,并保留至少7天版本。

使用 xtrabackup 实现热备示例脚本:

#!/bin/bash

BACKUP_DIR="/data/backup/mysql/full/$(date +%F)"

INCN_DIR="/data/backup/mysql/incr"

# 创建全量备份目录

mkdir -p $BACKUP_DIR

# 执行非阻塞备份

xtrabackup \

--backup \

--user=root \

--password="your_password" \

--target-dir=$BACKUP_DIR \

--parallel=4 \

--compress \

--compress-threads=2 \

--encrypt=AES256 \

--encrypt-key="my_strong_encryption_key" \

--rsync &>> /var/log/xtrabackup_full.log

# 校验备份完整性

xtrabackup --decrypt=AES256 \

--encrypt-key="my_strong_encryption_key" \

--decompress --remove-original \

--target-dir=$BACKUP_DIR

# 准备恢复环境

xtrabackup --prepare --target-dir=$BACKUP_DIR

恢复流程应包含以下步骤:

1. 停止MySQL服务: systemctl stop mysqld

2. 清理原数据目录: rm -rf /var/lib/mysql/*

3. 应用备份: xtrabackup --copy-back --target-dir=/data/backup/mysql/full/2025-04-05

4. 修改权限: chown -R mysql:mysql /var/lib/mysql

5. 启动服务并验证: systemctl start mysqld && mysql -e "SHOW DATABASES;"

7.3 MySQL版本升级路径与滚动迁移方案

随着MySQL官方持续发布新特性与安全补丁,合理规划升级路径是运维核心任务之一。推荐采用“小版本平滑升级 + 大版本灰度迁移”策略。

小版本在线升级(如 8.0.21 → 8.0.36)

支持原地升级,步骤如下:

# 1. 停止当前实例

systemctl stop mysqld

# 2. 备份原有二进制文件

cp /usr/local/mysql/bin/mysqld /usr/local/mysql/bin/mysqld.bak

# 3. 替换为新版本mysqld(保持同路径)

cp /tmp/mysql-8.0.36-linux-x86_64/bin/mysqld /usr/local/mysql/bin/

# 4. 启动并自动完成系统表升级

systemctl start mysqld

# 5. 检查是否完成upgrade

mysqlcheck -u root -p --all-databases --auto-repair

大版本迁移(如 8.0 → 8.4)

建议通过主从复制过渡方式实现零停机迁移:

graph TD

A[旧版主库 8.0] -->|binlog同步| B(新版从库 8.4)

B --> C{数据一致性校验}

C -->|一致| D[切换应用连接指向8.4]

D --> E[降级原8.0为主从双写备用]

E --> F[观察7天后下线]

操作步骤:

1. 在新服务器部署MySQL 8.4

2. 配置基于GTID的主从复制

3. 使用 pt-table-checksum 校验数据一致性

4. 通过ProxySQL逐步切流

5. 完成切换后反向同步回滚预案准备

参数调整建议:

- 启用 innodb_dedicated_server=ON 自动优化内存分配

- 调整 default_authentication_plugin=mysql_native_password 兼容老客户端

- 开启 log_error_verbosity=3 获取更详细的错误上下文

升级前后务必执行:

-- 检查不兼容字段或语法

mysql_upgrade --check-upgrade

-- 更新统计信息

ANALYZE TABLE employees, orders;

-- 刷新权限表

FLUSH PRIVILEGES;

简介:在CentOS环境下安装MySQL 8.0.21是数据库部署的常见任务,适用于需要搭建稳定、高性能数据库服务的IT人员。本文详细介绍了从系统更新、添加官方源、依赖安装到使用本地压缩包完成解压、编译、安装及初始化的全流程。涵盖MySQL服务启动、安全加固(设置root密码)、防火墙配置等关键步骤,并强调了用户权限管理、日志调整、性能监控和定期备份等运维实践,帮助用户实现安全可靠的MySQL生产环境部署。

6875

6875

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?