简介:《阿里巴巴Java开发手册》是由阿里巴巴集团技术团队出品的Java开发权威指南,涵盖编程、异常日志、MySQL、工程实践和安全五大核心规约,旨在提升代码质量、可维护性和系统稳定性。本手册适用于各类Java项目,通过规范命名、注释、类设计、异常处理、SQL优化、事务管理、构建工具、版本控制、代码审查、测试策略及安全防护等最佳实践,帮助开发者构建高效、安全、可扩展的应用系统。无论是初学者还是资深开发者,均可从中获得实用指导,提升开发效率与团队协作水平。

1. Java开发规范化的重要性与整体框架

在现代软件工程中,代码质量直接影响系统的可维护性、稳定性与团队协作效率。阿里巴巴发布的《Java开发手册》已成为国内Java开发者广泛遵循的行业标准,其核心价值在于通过统一规约降低认知成本、减少缺陷传播。规范化不仅是编码风格的约束,更是技术债务防控、DevOps流程支撑和系统长期演进的基础保障。

// 示例:不规范命名导致理解障碍

public class DataUtil {

public static int a(List list) { // 含义模糊,违反可读性原则

return list == null ? 0 : list.size();

}

}

通过真实项目案例可见,缺乏规范易引发接口歧义、日志混乱甚至安全漏洞。本章揭示手册的顶层设计逻辑——以“一致性、健壮性、可维护性”为锚点,构建覆盖命名、异常、并发、数据库等维度的完整规约体系,为后续章节建立认知地图。

2. 编程规约的理论基础与实战应用

在现代Java企业级开发中,编码不仅仅是实现功能的过程,更是构建可维护、可扩展、高可靠系统的基础工程。阿里巴巴《Java开发手册》所倡导的“编程规约”并非形式主义的条文堆砌,而是源于大规模分布式系统长期演进过程中沉淀出的最佳实践集合。本章将深入剖析编程规约背后的理论根基,并结合真实场景进行落地分析,帮助开发者从“知其然”走向“知其所以然”。

编程规约的核心目标在于提升代码的 可读性、一致性、健壮性和协作效率 。当团队成员遵循统一命名、结构清晰、逻辑明确的编码风格时,沟通成本显著降低,审查效率提高,缺陷定位时间缩短。更重要的是,在微服务架构盛行的今天,接口契约的稳定性依赖于底层实现的高度规范,任何命名歧义或方法设计不当都可能引发跨服务调用的连锁故障。

本章将以“理论驱动 + 实战验证”的方式展开,围绕命名与注释、类与对象设计、方法结构优化三大维度,层层递进地解析规约背后的设计哲学。通过引入代码示例、流程图建模、参数分析表格以及实际重构案例,全面展示如何将抽象规则转化为具体生产力。

2.1 命名与注释的设计原则

良好的命名是代码自解释能力的第一道防线。一个清晰、准确、语义丰富的标识符能够在不依赖注释的情况下传达其用途和上下文意义。而合理的注释则应作为补充,用于说明“为什么这么做”,而非重复描述“做了什么”。这一节将系统化探讨命名与注释的协同机制,揭示其在软件生命周期中的关键作用。

2.1.1 标识符命名的语义清晰性与一致性要求

命名的本质是信息传递。在Java开发中,每一个类名、方法名、变量名都是程序语义的一部分。若命名模糊或随意,会导致阅读者必须深入实现细节才能理解意图,严重削弱代码的可维护性。

根据《阿里巴巴Java开发手册》,所有命名必须遵循“ 见名知意、避免缩写、统一术语 ”三大原则。例如,使用 orderStatus 而非 os ;使用 calculateTotalPrice() 而非 cal() 。这些看似细微的差异,在多人协作和长期迭代中会产生巨大影响。

更重要的是,命名的一致性贯穿整个项目甚至组织层面。如果在一个模块中使用 getUserInfo() ,而在另一个模块中使用 fetchUserDetails() 表达相同含义的操作,则会造成API认知混乱。因此,建议团队建立 领域术语词典(Domain Glossary) ,对核心业务概念进行标准化定义。

以下表格列出了常见命名反模式及其改进方案:

| 反模式命名 | 问题分析 | 推荐命名 | 改进理由 |

|---|---|---|---|

List list = new ArrayList(); | 变量名无意义,无法判断用途 | List<Order> pendingOrders; | 明确类型与业务含义 |

int d = 30; | 魔数+无意义变量名 | int retentionDays = 30; | 提升可读性与可配置性 |

doSth() | 完全无语义 | processPaymentRefund() | 准确表达行为 |

UserDAOImpl | 暴露实现细节 | UserRepository | 更符合分层架构抽象 |

此外,命名还需考虑作用域的影响。局部变量可以适当简化(如循环索引用 i ),但公共API中的命名必须严谨完整。

命名一致性检查流程图(Mermaid)

graph TD

A[开始命名] --> B{是否为公共API?}

B -- 是 --> C[使用完整语义名称]

B -- 否 --> D{是否为临时变量?}

D -- 是 --> E[允许适度简写]

D -- 否 --> F[仍需具备基本可读性]

C --> G[检查术语词典是否存在对应词条]

G -- 存在 --> H[采用标准术语]

G -- 不存在 --> I[新增词条并评审]

I --> J[更新团队文档]

H --> K[完成命名]

该流程图体现了命名决策的规范化路径:从作用域判断到术语一致性校验,确保每个命名都有据可依。

2.1.2 类、方法、变量命名的驼峰规则与领域术语使用

Java语言规范强制采用 驼峰命名法(CamelCase) ,这是Java生态广泛接受的事实标准。具体而言:

- 类名 :大驼峰(UpperCamelCase),如 OrderService , PaymentCallbackHandler

- 方法名与变量名 :小驼峰(lowerCamelCase),如 createOrder() , totalAmount

- 常量名 :全大写加下划线,如 MAX_RETRY_COUNT

然而,仅仅遵守格式规则远远不够。真正的挑战在于如何选择合适的词汇来反映业务语义。

以电商系统为例,“订单状态变更”这一操作,可能存在如下几种命名方式:

// ❌ 不推荐:动词不准确

public void changeOrder(Order order);

// ❌ 不推荐:缺少状态信息

public void updateStatus(Long orderId);

// ✅ 推荐:精确表达意图

public void transitionOrderToShipped(Long orderId);

最后一个命名不仅说明了操作对象(订单),还明确了目标状态(已发货),极大提升了调用者的理解效率。

进一步地,领域驱动设计(DDD)提倡使用 统一语言(Ubiquitous Language) ,即将业务术语直接映射到代码命名中。例如:

- “购物车” → ShoppingCart

- “结算单” → CheckoutInvoice

- “库存锁定” → InventoryLockManager

这种做法使得技术人员与业务人员能够基于同一套词汇进行沟通,减少误解风险。

下面是一个典型的订单服务接口命名对比:

// 示例:订单服务接口命名优化

public interface OrderService {

// 原始命名 —— 含义模糊

void handle(Order order);

// 优化后命名 —— 明确职责

Order createNewOrder(CreateOrderRequest request);

boolean cancelOrder(Long orderId, CancellationReason reason);

OrderStatus getCurrentStatus(Long orderId);

List<OrderItem> getItemsInOrder(Long orderId);

}

代码逻辑逐行解读:

- 第4行:原方法

handle(Order order)未指明处理内容,调用者无法预判副作用。- 第7行:

createNewOrder()使用动宾结构,清晰表明创建动作,返回值为Order对象便于后续处理。- 第9行:

cancelOrder()接收两个参数——ID 和取消原因,体现“为何取消”的审计需求。- 第11–12行:查询类方法均以

get开头,符合JavaBean惯例,且参数命名具象化(Long orderId比String id更准确)。

通过此类命名优化,接口契约变得更加稳定和可预期。

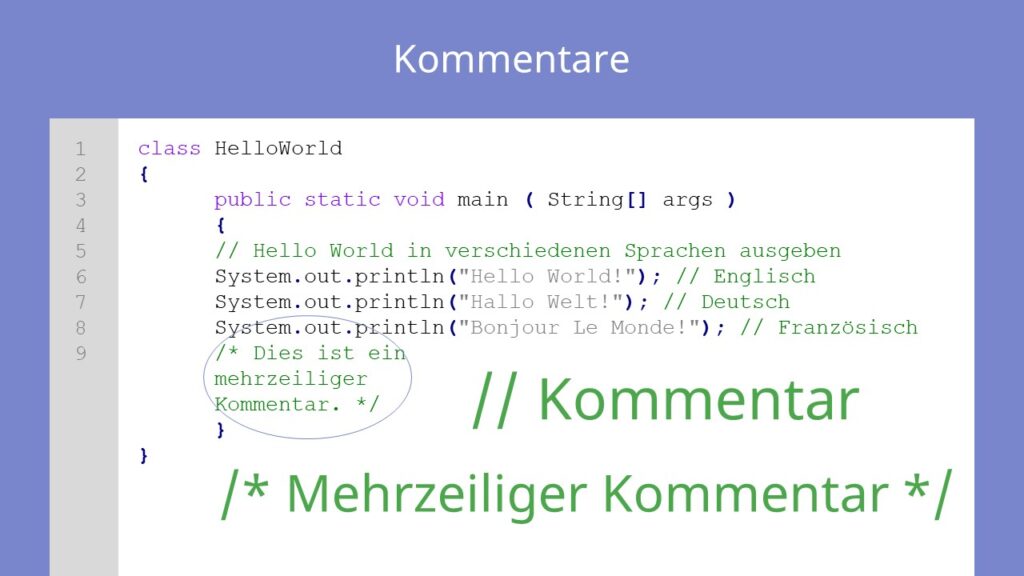

2.1.3 注释的有效性管理:何时写、写什么、如何避免冗余

注释不应是对代码的复述,而应是对 设计决策、复杂逻辑、边界条件或历史背景 的补充说明。无效注释反而会成为技术债务,误导读者或随代码变更而失效。

有效的注释应当回答以下几个问题:

1. Why? —— 为什么采用某种算法或结构?

2. What assumptions? —— 当前实现依赖哪些前提?

3. What trade-offs? —— 是否存在性能/可读性之间的权衡?

4. Historical context? —— 是否曾尝试其他方案?为何被弃用?

来看一个典型例子:

/**

* 使用双重检查锁定实现单例模式。

* 注意:instance 必须声明为 volatile,否则可能导致部分初始化对象被返回。

* 参考 Effective Java 第三版 Item 83。

*/

private static volatile SingletonInstance instance;

public static SingletonInstance getInstance() {

if (instance == null) {

synchronized (SingletonInstance.class) {

if (instance == null) {

instance = new SingletonInstance();

}

}

}

return instance;

}

代码逻辑逐行解读:

- 第2行注释点明设计模式名称,方便读者快速定位知识锚点。

- 第3行强调

volatile关键字的重要性,防止指令重排序导致的安全问题。- 第4行引用权威资料来源,增强说服力并提供延伸学习路径。

- 方法内部逻辑虽复杂,但由于注释解释了“为什么需要两次判空”,降低了理解门槛。

相比之下,以下注释属于典型冗余:

// 设置用户名

setUsername("admin");

// 循环三次

for (int i = 0; i < 3; i++) {

retryLogin();

}

这类注释只是翻译了代码字面意思,毫无价值,应坚决杜绝。

为了管理注释质量,建议团队制定如下策略:

- 所有公共类/方法必须包含Javadoc

- 私有方法仅在逻辑复杂时添加块注释

- 禁止使用 // TODO: 或 // FIXME: 而不关联任务编号

- 每次代码评审需检查注释准确性

2.1.4 Javadoc编写规范及其在API文档生成中的实践

Javadoc不仅是注释形式,更是API契约的重要组成部分。它能被工具自动提取生成HTML文档,供前端、测试或其他后端团队查阅。

标准Javadoc结构包括:

- @param :描述参数含义及约束

- @return :说明返回值类型与场景

- @throws / @exception :列出可能抛出的异常及其触发条件

- @since :标明引入版本

- @deprecated :标记废弃方法及替代方案

看一个符合规范的示例:

/**

* 根据用户ID查询账户余额,包含冻结金额。

*

* @param userId 用户唯一标识,不能为空

* @param includeFrozen 是否包含冻结资金,true表示计入,false表示仅可用余额

* @return 当前账户总余额,单位为分;若用户不存在则返回0

* @throws IllegalArgumentException 当userId <= 0时抛出

* @throws RemoteServiceException 当第三方账务系统不可达时抛出

* @since 1.2.0

*/

long getAccountBalance(Long userId, boolean includeFrozen);

参数说明扩展:

userId:强调“不能为空”,并在方法内做前置校验includeFrozen:布尔参数命名清晰,避免歧义(不用withFrozen这类含糊表述)- 返回值说明精确到“单位为分”,避免浮点精度问题

- 异常分类明确:参数非法 vs 外部服务异常,便于调用方差异化处理

借助 Maven 插件 maven-javadoc-plugin ,可自动化生成离线文档:

<plugin>

<groupId>org.apache.maven.plugins</groupId>

<artifactId>maven-javadoc-plugin</artifactId>

<version>3.6.0</version>

<executions>

<execution>

<id>attach-javadocs</id>

<goals>

<goal>jar</goal>

</goals>

</execution>

</executions>

</plugin>

执行 mvn javadoc:javadoc 即可在 target/site/apidocs/ 下生成完整API文档页面,支持搜索、跳转、继承关系展示等功能。

更进一步,可通过集成 Spring REST Docs 或 Swagger + OpenAPI 将Javadoc信息融合进REST API文档,实现前后端无缝对接。

综上所述,命名与注释绝非小事,它们构成了代码“第一印象”的核心要素。只有坚持高标准、严要求,才能打造出真正易于理解和维护的高质量系统。

3. 异常处理与日志体系的协同机制

在大型分布式系统中,异常并非“异常”而是常态。随着微服务架构的普及,系统模块解耦程度加深,调用链路变长,任何一个节点的不稳定都可能引发雪崩效应。因此,构建一套健壮、可追溯、可分析的异常处理与日志协同机制,已成为保障系统可观测性与运维效率的核心支柱。本章将深入探讨如何通过合理的异常分类、上下文保留、错误反馈设计以及日志框架集成,实现从故障发生到定位修复的全链路闭环管理。尤其强调“异常不孤立、日志即证据”的工程理念,推动开发者从被动修复转向主动防御。

异常与日志本质上是同一问题的两面:异常描述了程序执行流的中断原因,而日志则记录了这一中断发生的完整上下文。二者若不能有效协同,将导致问题排查成本激增,甚至出现“知道出错了但不知道哪里错”的困境。现实中,许多团队的日志中充斥着 e.printStackTrace() 或空catch块,既无结构化信息也无业务语义,严重削弱了系统的可维护性。为此,必须建立统一的异常处理模型,并将其与日志输出策略深度绑定,形成标准化、自动化的问题追踪路径。

更进一步,在云原生环境下,传统的文本日志已难以满足高效检索与智能分析的需求。结构化日志(如JSON格式)、集中式采集(ELK/EFK栈)、分布式追踪(OpenTelemetry)等技术逐渐成为标配。这就要求我们在设计异常处理逻辑时,不仅要考虑代码层面的健壮性,还需兼顾运行时监控系统的兼容性与扩展性。例如,自定义异常类应支持附加诊断字段,日志输出需遵循统一模板以便于解析,敏感信息需自动脱敏以符合合规要求。

本章将以阿里巴巴Java开发手册为基准,结合Spring Boot生态中的主流实践,系统阐述异常与日志的协同设计原则。通过真实场景示例展示如何避免常见反模式,提升系统的可观测性与稳定性。同时引入流程图、配置表和代码样例,帮助读者掌握从理论到落地的关键细节。

3.1 异常分类与处理模型

现代Java应用中的异常处理不应停留在“try-catch”的简单使用上,而应上升为一种系统化的错误治理模型。有效的异常管理不仅能防止程序崩溃,还能为后续的问题诊断提供关键线索。本节将围绕受检与非受检异常的边界划分、自定义异常体系的设计、异常链的构建以及资源安全释放机制展开讨论,构建一个层次清晰、职责分明的异常处理架构。

3.1.1 受检异常与非受检异常的使用边界

Java语言将异常分为两类: 受检异常(checked exception) 和 非受检异常(unchecked exception) 。前者在编译期强制要求处理,后者则由运行时抛出且无需显式声明。尽管JVM层面对此有明确定义,但在实际开发中,两者使用边界的模糊常常导致滥用或误用。

| 异常类型 | 示例 | 是否强制捕获 | 适用场景 |

|---|---|---|---|

| 受检异常 | IOException , SQLException | 是 | 外部依赖失败、可恢复操作 |

| 非受检异常 | NullPointerException , IllegalArgumentException | 否 | 编程错误、不可恢复状态 |

从设计哲学上看, 受检异常适用于那些业务逻辑预期之外但可恢复的情况 ,例如文件读取失败、网络超时等。这类异常提示调用方需要做出决策:重试、降级还是返回用户友好提示。然而,过度使用受检异常会导致API污染,迫使每一层都进行异常声明与传递,破坏代码简洁性。

相反, 非受检异常更适合表达程序内部错误或非法参数输入 ,它们通常代表开发阶段的疏忽,应在测试阶段被发现并修复。例如,向方法传入null值导致NPE,这属于编码缺陷而非运行环境问题。

最佳实践建议 :在现代框架(如Spring)中,推荐尽量减少受检异常的使用,转而采用运行时异常封装外部错误。例如,Spring的

DataAccessException体系就是对JDBC受检异常的统一抽象。

public User findUserById(Long id) {

if (id == null) {

throw new IllegalArgumentException("用户ID不能为空");

}

try {

return userRepository.findById(id);

} catch (SQLException e) {

// 将受检异常转换为运行时异常,避免上层被迫处理

throw new DataAccessException("数据库查询失败", e);

}

}

逐行解析 :

- 第2行:参数校验,抛出 IllegalArgumentException ——典型的编程错误,使用非受检异常合理。

- 第5–8行:捕获 SQLException 后包装为 DataAccessException ,这是Spring提供的抽象异常类型,属于非受检异常,避免调用链层层声明throws。

- 第7行:构造新异常时传入原始异常 e ,保留堆栈信息,便于调试。

该模式体现了“异常转译”思想,即将底层技术细节屏蔽,向上暴露更高层次的语义异常,有助于提升系统的模块化程度与可维护性。

3.1.2 自定义异常体系的设计原则与层级结构

为了增强异常的语义表达能力,企业级应用通常会建立自己的异常继承体系。良好的自定义异常设计不仅便于分类管理,还能支持统一的错误码映射与国际化处理。

理想的异常层级应具备以下特征:

- 分层明确 :按业务领域或功能模块划分异常包;

- 可扩展性强 :支持添加上下文属性(如traceId、errorCode);

- 便于统一处理 :可通过Spring的 @ControllerAdvice 集中捕获。

classDiagram

class BusinessException {

+String errorCode

+Map<String, Object> context

+Throwable cause

}

class ValidationException {

+List<FieldError> fieldErrors

}

class RemoteServiceException

class RateLimitException

BusinessException <|-- ValidationException

BusinessException <|-- RemoteServiceException

RemoteServiceException <|-- RateLimitException

上述mermaid类图展示了典型的异常继承结构。其中:

- BusinessException 为所有业务异常的基类,包含通用属性如错误码和上下文;

- ValidationException 用于表示参数校验失败,携带字段级错误信息;

- RemoteServiceException 表示远程调用失败,可进一步细分为限流、超时等子类。

public abstract class BusinessException extends RuntimeException {

private final String errorCode;

private final Map<String, Object> context = new HashMap<>();

public BusinessException(String errorCode, String message) {

super(message);

this.errorCode = errorCode;

}

public BusinessException(String errorCode, String message, Throwable cause) {

super(message, cause);

this.errorCode = errorCode;

}

public String getErrorCode() { return errorCode; }

public Map<String, Object> getContext() { return Collections.unmodifiableMap(context); }

public BusinessException addContext(String key, Object value) {

context.put(key, value);

return this;

}

}

参数说明与逻辑分析 :

- 构造函数接收 errorCode 和 message ,确保每个异常都有唯一标识;

- 使用 context 字段存储额外诊断信息(如订单号、用户ID),可用于日志关联;

- addContext() 方法返回this,支持链式调用,提升易用性;

- 所有异常继承自 RuntimeException ,避免强制捕获带来的侵入性。

这种设计使得异常本身成为一种“富对象”,不仅描述了错误类型,还携带了足够的上下文供日志系统消费。

3.1.3 异常链的构建与上下文信息保留策略

当异常跨越多层组件传播时,仅记录最外层异常往往不足以还原故障现场。因此,必须通过异常链(Exception Chaining)机制保留完整的调用轨迹。

Java通过 Throwable 类的 cause 字段支持异常链,开发者应在包装异常时始终传递原始异常:

try {

userService.updateProfile(userId, profile);

} catch (NoSuchElementException e) {

throw new BusinessException("USER_NOT_FOUND", "用户不存在", e);

} catch (DataAccessException e) {

throw new BusinessException("DB_ERROR", "数据库访问失败", e);

}

在此例中,无论哪种底层异常,都被包装为 BusinessException ,同时保留原始异常作为cause。打印堆栈时,JVM会自动输出完整链条:

com.example.exception.BusinessException: 用户不存在

at com.example.service.UserController.update(UserController.java:45)

Caused by: java.util.NoSuchElementException

at java.base/java.util.ArrayList.first(ArrayList.java:130)

at com.example.service.UserService.updateProfile(UserService.java:67)

此外,还可借助MDC(Mapped Diagnostic Context)将业务上下文注入日志系统:

MDC.put("userId", String.valueOf(userId));

MDC.put("traceId", TraceContextHolder.getCurrentTraceId());

try {

// 业务逻辑

} catch (Exception e) {

log.error("更新用户资料失败", e);

throw e;

} finally {

MDC.clear();

}

这样即使日志分散在不同机器上,也能通过 traceId 进行全局追踪。

3.1.4 try-catch-finally与try-with-resources的正确使用场景

资源管理是异常处理中极易忽视的一环。传统 try-catch-finally 模式虽能保证资源释放,但代码冗长且易出错。Java 7引入的 try-with-resources 语句极大简化了这一过程。

对比示例:

// 传统方式:容易遗漏finally或关闭失败

InputStream is = null;

try {

is = new FileInputStream("data.txt");

// 处理文件

} catch (IOException e) {

log.error("读取文件失败", e);

} finally {

if (is != null) {

try {

is.close();

} catch (IOException e) {

log.warn("关闭文件流失败", e);

}

}

}

// 推荐方式:使用try-with-resources

try (InputStream is = new FileInputStream("data.txt")) {

// 处理文件

} catch (IOException e) {

log.error("读取文件失败", e);

}

优势分析 :

- 资源自动关闭:只要实现了 AutoCloseable 接口,JVM会在try块结束时自动调用 close() ;

- 异常压制(Suppression)机制:如果 close() 抛出异常,原始异常仍会被保留, close() 异常作为suppressed exceptions附带输出;

- 代码简洁:无需手动写finally块,降低出错概率。

public class DatabaseConnection implements AutoCloseable {

private boolean closed = false;

@Override

public void close() throws SQLException {

if (!closed) {

// 执行清理逻辑

System.out.println("释放数据库连接");

closed = true;

}

}

}

使用时:

try (DatabaseConnection conn = new DatabaseConnection()) {

// 使用连接

throw new RuntimeException("操作失败");

} // 自动调用close()

此时即使抛出异常, close() 仍会被执行,且不会掩盖主异常。

综上所述,异常处理不仅是语法层面的操作,更是系统设计的重要组成部分。通过合理划分异常类型、建立自定义异常体系、保留上下文信息并正确管理资源,可以显著提升系统的健壮性与可维护性。下一节将聚焦于如何将这些异常信息有效地传达给用户与运维人员,实现错误反馈的规范化与友好化。

4. MySQL数据库设计与SQL性能优化实践

在高并发、大数据量的互联网应用场景中,数据库往往是系统性能瓶颈的核心所在。尤其对于以Java技术栈为主的企业级应用而言,MySQL作为最广泛使用的开源关系型数据库,其表结构设计是否合理、SQL语句编写是否规范、索引策略是否得当,直接决定了系统的响应速度、吞吐能力以及长期可维护性。然而,在实际开发过程中,许多团队仍存在“重业务逻辑、轻数据层优化”的倾向,导致后期出现慢查询频发、锁竞争加剧、主从延迟严重等问题。因此,建立一套科学、可落地的MySQL开发规范体系,已成为保障系统稳定运行的关键环节。

本章将围绕《阿里巴巴Java开发手册》中关于数据库部分的核心规约,结合生产环境中的典型问题案例,深入剖析数据库设计与SQL优化的技术细节。内容涵盖从字段类型选择、主键设计到索引机制理解、执行计划分析等全流程关键点,并通过代码示例、执行流程图和参数说明等方式,帮助开发者构建完整的数据库调优知识框架。重点在于揭示“看似微小”的设计决策(如使用 VARCHAR(500) 代替 TEXT )背后所隐藏的巨大性能代价,以及如何通过标准化手段规避这些陷阱。

更为重要的是,本章强调“预防优于治理”的设计理念——即在架构初期就遵循规范化原则,而非等到线上故障频发后再进行补救式优化。通过对B+树索引工作原理的透彻解析,对 EXPLAIN 输出指标的精准解读,以及对JOIN与子查询性能差异的实际测试对比,引导开发者形成基于证据的优化思维,而不是依赖经验或直觉。最终目标是让每一位后端工程师都能具备独立诊断SQL性能问题的能力,并能主动参与到数据库Schema演进的过程中。

4.1 数据库表结构设计规范

良好的表结构设计是高性能数据库系统的基石。一个经过精心规划的数据模型不仅能提升查询效率,还能有效降低存储成本、减少锁冲突,并为未来的水平扩展预留空间。然而,在快速迭代的开发节奏下,很多项目往往忽视了这一基础环节,导致后续面临严重的性能瓶颈。例如,某电商平台因订单表未设置合理的主键策略而导致写入热点集中于单个页节点;又如某社交应用因用户资料字段过度使用 TEXT 类型造成大量磁盘随机I/O,进而影响整体服务响应时间。这些问题的根源都在于缺乏统一的设计标准。

为此,《阿里巴巴Java开发手册》明确提出了一系列关于字段定义、主键选择与索引匹配的基本规约,旨在从源头上杜绝低效设计模式的引入。以下将从三个核心维度展开详细论述:字段类型的选择原则、主键设计的工程考量,以及索引字段与数据类型的匹配要求。

4.1.1 字段类型选择原则:精度、范围与存储空间平衡

在定义数据库字段时,开发者必须综合考虑业务需求、数值范围、精度要求及存储开销之间的权衡。错误的类型选择不仅浪费磁盘资源,还可能引发隐式转换、索引失效等连锁反应。例如,将年龄字段定义为 BIGINT 显然是一种资源滥用;而用 FLOAT 存储金额则可能导致舍入误差,带来金融级风险。

数值类型的选择策略

| 类型 | 存储空间 | 取值范围 | 推荐场景 |

|---|---|---|---|

TINYINT | 1字节 | -128 ~ 127 或 0 ~ 255(UNSIGNED) | 状态码、性别、枚举类 |

SMALLINT | 2字节 | -32,768 ~ 32,767 | 小型计数器、排序权重 |

MEDIUMINT | 3字节 | -8,388,608 ~ 8,388,607 | 中等规模ID、区域编号 |

INT | 4字节 | ±21亿 | 普通主键、外键、数量统计 |

BIGINT | 8字节 | ±9×10¹⁸ | 分布式ID、时间戳(毫秒级)、大规模计数 |

建议 :除非明确需要超过21亿的取值范围,否则应优先使用

INT而非BIGINT。每多出4字节的空间消耗都会在索引、缓冲池、网络传输等多个层面产生累积影响。

字符串类型的优化建议

对于字符串字段,应避免盲目使用 VARCHAR(255) 或 TEXT 。手册规定:

- 能确定长度的字段使用

CHAR(n),如身份证号(CHAR(18))、手机号(CHAR(11)); - 不定长但有限制的使用

VARCHAR(n),且n不应过大; - 仅当内容确实可能超过65KB时才使用

TEXT或LONGTEXT,并考虑是否需单独拆表存储。

-- 错误示例:过度宽泛的定义

CREATE TABLE user (

id BIGINT PRIMARY KEY,

name VARCHAR(500), -- 过大,易导致行溢出

bio TEXT -- 大文本建议分离至扩展表

);

-- 正确示例:精确控制字段大小

CREATE TABLE user (

id INT UNSIGNED AUTO_INCREMENT PRIMARY KEY,

name VARCHAR(64) NOT NULL COMMENT '用户名,最长64字符',

phone CHAR(11) DEFAULT NULL COMMENT '手机号'

);

CREATE TABLE user_profile (

user_id INT PRIMARY KEY,

bio TEXT COMMENT '个人简介',

avatar_url VARCHAR(255),

FOREIGN KEY (user_id) REFERENCES user(id)

) ENGINE=InnoDB;

代码逻辑分析 :

1. id 使用 INT UNSIGNED 而非 BIGINT ,节省4字节/行;

2. name 控制在64字符以内,符合常规命名限制;

3. phone 固定长度,使用 CHAR(11) 更高效;

4. 大文本字段 bio 拆分到独立表 user_profile ,避免主表膨胀,提高主键查询效率。

此外,还需注意字符集的影响。推荐统一使用 utf8mb4 以支持 emoji 表情,同时配合 COLLATE=utf8mb4_unicode_ci 实现准确排序。

时间与金额类型的规范使用

- 时间字段应统一使用

DATETIME或TIMESTAMP,避免使用字符串存储时间; - 金额字段禁止使用

FLOAT或DOUBLE,必须使用DECIMAL(M,D)保证精度。

-- 示例:订单金额字段定义

CREATE TABLE order (

id BIGINT PRIMARY KEY,

amount DECIMAL(10,2) NOT NULL COMMENT '订单金额,单位元,保留两位小数',

created_at DATETIME DEFAULT CURRENT_TIMESTAMP

);

参数说明 :

- DECIMAL(10,2) :总共10位数字,其中小数占2位,整数最多8位,最大支持99999999.99元,满足绝大多数电商场景;

- CURRENT_TIMESTAMP 自动填充创建时间,避免应用层手动赋值出错。

4.1.2 主键设计:自增ID vs 分布式ID生成策略

主键是数据库组织数据的物理基础,其设计直接影响插入性能、索引结构与集群扩展能力。MySQL InnoDB引擎默认使用聚簇索引(Clustered Index),即主键值决定了数据行的物理存储顺序。因此,主键的连续性和递增性至关重要。

自增ID的优势与局限

自增主键( AUTO_INCREMENT )具有天然的有序性,新记录总是追加到B+树最右叶子节点,减少了页分裂概率,提升了写入性能。适用于单机部署或主从架构下的中小型系统。

CREATE TABLE article (

id INT AUTO_INCREMENT PRIMARY KEY,

title VARCHAR(128),

content LONGTEXT,

created_at DATETIME

) ENGINE=InnoDB;

但在分布式环境下,自增ID面临两大挑战:

1. 全局唯一性难以保证 :多个实例同时生成相同ID;

2. 可预测性带来安全风险 :URL暴露ID序列,易被遍历攻击。

分布式ID解决方案对比

| 方案 | 原理 | 优点 | 缺点 |

|---|---|---|---|

| UUID | 标准128位全局唯一标识 | 无需协调,完全去中心化 | 占用16字节,非递增,索引性能差 |

| Snowflake | 时间戳 + 机器ID + 序列号 | 高性能、趋势递增、64位整型 | 依赖系统时钟,需防时钟回拨 |

| Redis自增 | 利用Redis原子操作生成ID | 简单可控,支持批量获取 | 引入额外组件,存在单点风险 |

| 数据库号段模式 | 预分配一批ID段缓存到本地 | 减少数据库压力,高并发友好 | 需处理宕机丢失风险 |

// 示例:Snowflake ID生成器简化实现

public class SnowflakeIdGenerator {

private final long datacenterId;

private final long workerId;

private long sequence = 0L;

private long lastTimestamp = -1L;

public SnowflakeIdGenerator(long datacenterId, long workerId) {

this.datacenterId = datacenterId;

this.workerId = workerId;

}

public synchronized long nextId() {

long timestamp = System.currentTimeMillis();

if (timestamp < lastTimestamp) {

throw new RuntimeException("Clock moved backwards!");

}

if (timestamp == lastTimestamp) {

sequence = (sequence + 1) & 0xFFF; // 12位序列号

if (sequence == 0) {

timestamp = waitNextMillis(timestamp);

}

} else {

sequence = 0L;

}

lastTimestamp = timestamp;

return ((timestamp - 1288834974657L) << 22) | // 时间戳偏移

(datacenterId << 17) | (workerId << 12) | sequence;

}

private long waitNextMillis(long current) {

while (current <= lastTimestamp) {

current = System.currentTimeMillis();

}

return current;

}

}

逻辑分析 :

- 时间戳左移22位,保留10位机器ID(5数据中心+5工作节点)和12位序列号;

- 每毫秒最多生成4096个ID,满足高并发需求;

- synchronized 确保线程安全,适合单JVM内部调用;

- 若用于微服务,建议封装为独立服务或集成美团Leaf等成熟方案。

建议 :在微服务架构中优先采用“号段模式”或“Snowflake变种”,兼顾性能与可扩展性。

主键设计流程图

graph TD

A[开始] --> B{是否单机部署?}

B -- 是 --> C[使用AUTO_INCREMENT]

B -- 否 --> D{是否允许UUID?}

D -- 是 --> E[使用UUIDv4]

D -- 否 --> F[选用Snowflake或号段模式]

F --> G[部署ID生成服务]

G --> H[应用层调用获取ID]

H --> I[结束]

该流程图清晰展示了不同架构场景下的主键选型路径,帮助团队根据实际情况做出合理决策。

4.1.3 索引字段的数据类型匹配与隐式转换风险规避

索引的有效性高度依赖于查询条件与字段类型的严格匹配。一旦发生隐式类型转换,MySQL将无法使用索引,从而导致全表扫描。这是生产环境中最常见的性能反模式之一。

隐式转换典型案例

假设存在如下表结构:

CREATE TABLE product (

id INT PRIMARY KEY,

code VARCHAR(20) NOT NULL,

price DECIMAL(8,2),

INDEX idx_code (code)

);

若执行以下查询:

SELECT * FROM product WHERE code = 12345;

尽管 code 上建立了索引,但由于传入的是整数 12345 ,MySQL会尝试将其转换为字符串进行比较,即相当于:

WHERE CAST(code AS SIGNED) = 12345

这会导致索引失效,触发全表扫描。

类型匹配对照表

| 查询字段类型 | 条件值类型 | 是否走索引 | 原因 |

|---|---|---|---|

VARCHAR | 字符串 | ✅ | 类型一致 |

VARCHAR | 整数 | ❌ | 隐式转换 |

BIGINT | 字符串数字 | ❌ | 函数运算 |

DATETIME | 字符串时间 | ✅(若格式正确) | 可自动解析 |

ENUM | 字符串 | ✅ | 内部映射 |

最佳实践 :始终确保WHERE条件中的值与字段类型完全一致。可通过预编译语句(PreparedStatement)强制类型绑定。

String sql = "SELECT * FROM product WHERE code = ?";

try (PreparedStatement ps = connection.prepareStatement(sql)) {

ps.setString(1, "P1001"); // 显式指定为字符串

ResultSet rs = ps.executeQuery();

}

此外,避免在索引字段上使用函数或表达式:

-- 错误:索引失效

SELECT * FROM user WHERE YEAR(birthday) = 1990;

-- 正确:利用范围查询命中索引

SELECT * FROM user WHERE birthday >= '1990-01-01' AND birthday < '1991-01-01';

综上所述,表结构设计绝非简单的建模过程,而是涉及存储、性能、扩展性等多维度权衡的技术决策。唯有坚持“最小够用”、“类型一致”、“提前拆分”的设计哲学,方能在海量数据时代构筑稳健的数据底座。

5. 事务控制与隔离级别的工程实现

在现代分布式系统架构中,尤其是在电商、金融、支付等对数据一致性要求极高的业务场景下,数据库事务不仅是保障数据完整性的核心机制,更是支撑高并发环境下正确执行逻辑的基石。Java开发者借助Spring框架提供的声明式事务管理能力,可以高效地实现事务边界控制,但若缺乏对底层原理的深入理解,则极易陷入“看似正常运行,实则潜藏风险”的陷阱。本章将围绕 事务的ACID特性、Spring事务传播机制、MySQL InnoDB引擎下的隔离级别行为表现、幻读问题的本质与解决方案 ,以及 微服务环境中的分布式事务挑战与应对策略 展开系统性剖析。

5.1 Spring事务传播机制与嵌套事务控制

在企业级Java应用开发中,事务通常不是孤立存在的。一个服务方法调用另一个服务方法时,如何决定事务是否复用、新建或挂起,直接关系到业务逻辑的正确性和资源利用率。Spring通过 @Transactional 注解提供了强大的声明式事务支持,其核心在于 事务传播行为(Propagation Behavior) 的灵活配置。

5.1.1 事务传播机制的基本类型与应用场景

Spring定义了七种事务传播行为,最常用的是 REQUIRED 和 REQUIRES_NEW 。以下是关键传播类型的对比说明:

| 传播行为 | 描述 | 典型使用场景 |

|---|---|---|

PROPAGATION_REQUIRED | 如果当前存在事务,则加入;否则创建新事务 | 默认值,适用于大多数业务方法 |

PROPAGATION_REQUIRES_NEW | 每次都创建一个新的事务,暂停当前事务(如果有) | 记录日志、审计操作,需独立提交 |

PROPAGATION_SUPPORTS | 支持当前事务,但不强制要求 | 查询类方法,可被事务包含也可单独运行 |

PROPAGATION_NOT_SUPPORTED | 不支持事务,以非事务方式执行 | 批量导入、异步任务处理 |

PROPAGATION_MANDATORY | 必须在一个已存在的事务中运行,否则抛异常 | 内部工具类方法,依赖外层事务 |

PROPAGATION_NEVER | 绝不允许在事务中运行,否则抛异常 | 特殊调试用途 |

PROPAGATION_NESTED | 在当前事务内嵌套一个子事务,支持回滚到保存点 | 高级控制需求,如部分失败不影响整体 |

这些传播行为的选择必须基于业务语义进行权衡。例如,在订单创建过程中,若需要记录用户行为日志且希望即使主事务回滚也不影响日志写入,则应使用 REQUIRES_NEW 。

@Service

public class OrderService {

@Autowired

private LogService logService;

@Transactional(propagation = Propagation.REQUIRED)

public void createOrder(Order order) {

// 1. 创建订单

saveOrder(order);

// 2. 扣减库存(同一事务)

deductInventory(order.getItems());

// 3. 记录操作日志(独立事务)

logService.recordLog("Order created: " + order.getId());

}

}

@Service

class LogService {

@Transactional(propagation = Propagation.REQUIRES_NEW)

public void recordLog(String message) {

// 即使上层事务回滚,此日志仍会提交

logRepository.save(new SystemLog(message));

}

}

代码逻辑逐行分析:

- 第7行 :

createOrder方法标注为REQUIRED,表示它会参与调用方的事务(如有),或自行开启新事务。 - 第10~12行 :订单保存与库存扣减属于同一个事务单元,任一失败都会导致整体回滚,符合业务原子性要求。

- 第14行 :调用

recordLog方法,该方法使用REQUIRES_NEW,Spring会在调用前 挂起当前事务 ,并开启一个全新的事务来执行日志写入。 - 第23行 :

REQUIRES_NEW确保日志写入独立于主事务,即使订单创建失败,日志也能成功落库,满足可观测性需求。

⚠️ 注意:

REQUIRES_NEW虽然能实现独立提交,但也可能导致数据不一致——比如日志写了但订单没生成。因此需结合补偿机制或事件驱动模型进一步优化。

5.1.2 嵌套事务与保存点机制(NESTED)

当需要在事务内部实现“局部回滚”功能时, PROPAGATION_NESTED 是唯一选择。它利用数据库的 保存点(Savepoint) 实现子事务级别的控制。

@Transactional(propagation = Propagation.REQUIRED)

public void processPayment(PaymentRequest request) {

try {

// 第一步:预冻结资金

freezeFunds(request.getAmount());

// 第二步:调用第三方支付接口

boolean success = externalPayClient.charge(request);

if (!success) {

TransactionAspectSupport.currentTransactionStatus().setRollbackOnly();

// 回滚到freeze之前的状态

return;

}

// 第三步:确认扣款

confirmDeduction(request.getAmount());

} catch (Exception e) {

// 异常时不完全回滚,仅撤销冻结

TransactionAspectSupport.currentTransactionStatus()

.rollbackToHeldSavepoint(); // 回滚到冻结前的保存点

}

}

参数说明与执行逻辑解析:

-

TransactionAspectSupport.currentTransactionStatus()获取当前事务状态对象。 -

setRollbackOnly()标记整个事务回滚,不可逆。 -

rollbackToHeldSavepoint()是NESTED模式特有的能力,允许回滚到某个保存点而不中断外层事务。

📌 提示:

NESTED依赖于底层数据库是否支持保存点。MySQL InnoDB 支持 Savepoint,但在某些连接池或代理中间件中可能受限。

流程图展示嵌套事务控制过程:

sequenceDiagram

participant User

participant Service

participant DB

User->>Service: 发起支付请求

Service->>DB: 开启主事务

Service->>DB: 设置保存点 savepoint_1

Service->>DB: 执行 freezeFunds()

Service->>External: 调用外部支付

alt 支付失败

Service->>DB: rollback to savepoint_1

Service->>DB: 继续执行后续操作

else 支付成功

Service->>DB: confirmDeduction()

end

Service->>DB: 提交主事务

Service-->>User: 返回结果

该流程清晰体现了 局部回滚 的能力:冻结资金的操作可以被撤回,而不会影响主流程的继续执行。

5.1.3 常见事务失效问题及规避策略

尽管 @Transactional 使用简单,但以下几种情况会导致事务失效:

-

私有方法上使用

@Transactional

- Spring AOP基于代理,默认只能拦截公共方法调用。

- 解决方案:将事务方法暴露为public,或启用AspectJ编译时织入。 -

内部方法调用绕过代理

```java

@Service

public class SelfCallingService {

public void outer() {

inner(); // 直接调用,未经过代理

}@Transactional

private void inner() { … }

}

`` - 此时inner()`不会触发事务切面。

- ✅ 正确做法:通过注入自身bean或使用AopContext.currentProxy()。 -

异常被捕获未抛出

java @Transactional public void badMethod() { try { dao.update(); throw new RuntimeException("error"); } catch (Exception e) { log.error(e.getMessage()); // 吞掉异常 } }

- Spring默认只对未捕获的 RuntimeException及其子类 回滚。

- 解决方案:显式调用setRollbackOnly()或声明@Transactional(rollbackFor = Exception.class)。

@Transactional(rollbackFor = Exception.class)

public void safeMethod() throws Exception {

try {

dao.update();

throw new IOException("network error");

} catch (IOException e) {

TransactionAspectSupport.currentTransactionStatus().setRollbackOnly();

throw e;

}

}

5.2 MySQL事务隔离级别的行为差异与幻读治理

事务的 隔离性(Isolation) 是指多个并发事务之间的相互影响程度。SQL标准定义了四种隔离级别,MySQL InnoDB对其进行了具体实现,并引入了 多版本并发控制(MVCC) 来提升并发性能。

5.2.1 四大隔离级别的语义与InnoDB实现

| 隔离级别 | 脏读 | 不可重复读 | 幻读 | InnoDB默认 |

|---|---|---|---|---|

| Read Uncommitted | ✔️ | ✔️ | ✔️ | ❌ |

| Read Committed | ❌ | ✔️ | ✔️ | ❌ |

| Repeatable Read | ❌ | ❌ | ⚠️(部分避免) | ✅ |

| Serializable | ❌ | ❌ | ❌ | ❌ |

🔍 注:InnoDB在

Repeatable Read级别下通过 间隙锁(Gap Lock)+ Next-Key Lock 实现了对幻读的部分抑制,这是与其他数据库的重要区别。

示例说明幻读现象:

假设有一个商品库存表:

CREATE TABLE product_stock (

id INT PRIMARY KEY,

product_name VARCHAR(50),

stock INT,

INDEX idx_stock (stock)

);

两个事务同时运行:

| 时间线 | 事务A(RR级别) | 事务B(插入新行) |

|---|---|---|

| T1 | START TRANSACTION; SELECT * FROM product_stock WHERE stock > 10; – 返回2条 | |

| T2 | START TRANSACTION; INSERT INTO product_stock VALUES (3, ‘New Product’, 15); COMMIT; | |

| T3 | 再次执行相同查询:SELECT * FROM product_stock WHERE stock > 10; – 返回3条! |

这就是 幻读 :同一查询在事务内多次执行返回不同数量的结果集。

5.2.2 InnoDB如何通过Next-Key Lock防止幻读

InnoDB在 REPEATABLE READ 级别下采用 Next-Key Locking 机制,即行锁 + 间隙锁的组合:

- 行锁(Record Lock) :锁定索引记录本身。

- 间隙锁(Gap Lock) :锁定索引记录之间的“间隙”,防止插入。

- Next-Key Lock = 行锁 + 前向间隙锁

例如,对于范围查询 WHERE stock > 10 ,InnoDB会对所有满足条件的记录加锁,并在其前后间隙加上Gap Lock,从而阻止其他事务插入新的符合条件的记录。

-- 查询语句自动触发Next-Key Lock

SELECT * FROM product_stock WHERE stock > 10 FOR UPDATE;

该语句不仅锁定现有记录,还会锁定 (10, +∞) 区间,任何试图插入 stock=11 的新记录都将被阻塞,直到事务结束。

锁信息查看方式:

可通过以下命令观察锁等待情况:

SHOW ENGINE INNODB STATUS\G

输出中包含:

---TRANSACTION 2345678, ACTIVE 5 sec

2 lock struct(s), heap size 1136, 3 row lock(s), undo log entries 1

MySQL thread id 123, OS thread handle 123456, query id 456 localhost root

TABLE LOCK table `test`.`product_stock` trx id 2345678 lock mode IX

RECORD LOCKS space id 123 page no 3 n bits 72 index idx_stock of table `test`.`product_stock`

其中 RECORD LOCKS 显示了具体的行锁和间隙锁信息。

5.2.3 不同隔离级别的性能与一致性权衡

选择合适的隔离级别需要在 一致性强度 与 并发吞吐量 之间取得平衡。

| 隔离级别 | 一致性 | 并发性 | 锁竞争 | 推荐场景 |

|---|---|---|---|---|

| Read Committed | 中 | 高 | 低 | OLTP高频读写 |

| Repeatable Read | 高 | 中 | 高 | 金融账务、库存 |

| Serializable | 最高 | 低 | 极高 | 极端一致性需求 |

实际项目中, 90%以上的场景推荐使用 REPEATABLE READ ,因其在InnoDB下已能有效防止大部分幻读问题。

5.3 分布式事务的挑战与Seata框架整合实践

随着微服务架构普及,单一数据库事务已无法满足跨服务的数据一致性需求。传统的本地事务模型面临断裂,必须引入 分布式事务协调机制 。

5.3.1 CAP理论下的取舍与一致性模型

根据CAP定理,分布式系统最多只能同时满足一致性(Consistency)、可用性(Availability)、分区容错性(Partition Tolerance)中的两项。多数系统选择 AP + 最终一致性 ,但在金融交易等场景仍追求强一致性。

常见分布式事务解决方案包括:

| 方案 | 原理 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|---|

| 2PC(XA) | 两阶段提交,同步阻塞 | 强一致性 | 性能差、单点故障 | 少量跨库 |

| TCC | Try-Confirm-Cancel,补偿型 | 高性能、可控 | 开发复杂 | 支付、订单 |

| Saga | 长事务拆分为子事务链 | 易扩展 | 可能不一致 | 微服务编排 |

| 消息队列+本地事务 | 利用MQ实现最终一致 | 成熟稳定 | 延迟高 | 异步通知 |

5.3.2 Seata框架集成示例:AT模式实现透明化分布式事务

Seata是阿里巴巴开源的分布式事务解决方案,提供AT(Automatic Transaction)、TCC、Saga三种模式。AT模式最具吸引力之处在于 几乎无需修改业务代码即可实现全局事务控制 。

架构组件说明:

graph TD

A[应用客户端] --> B(TC: Transaction Coordinator)

C[数据库] --> B

D[其他微服务] --> B

B --> E[事务日志存储]

subgraph "Seata 架构"

B((TC Server))

A[Application]

C[(MySQL)]

D[Microservice]

end

- TC(Transaction Coordinator) :事务协调器,负责全局事务生命周期管理。

- TM(Transaction Manager) :事务管理器,位于客户端,发起/提交/回滚全局事务。

- RM(Resource Manager) :资源管理器,负责分支事务注册与本地事务控制。

Spring Boot整合Seata步骤:

- 添加依赖 :

<dependency>

<groupId>io.seata</groupId>

<artifactId>seata-spring-boot-starter</artifactId>

<version>1.7.0</version>

</dependency>

-

配置file.conf与registry.conf (略)

-

启用全局事务 :

@GlobalTransactional(timeoutMills = 30000, name = "create-order-tx")

public void createOrderWithStockDeduct(Order order) {

// 调用订单服务

orderClient.create(order);

// 调用库存服务(Feign调用)

inventoryClient.deduct(order.getItems());

}

- 库存服务标记为分支事务 :

@GlobalLock // 用于读操作避免脏读

@Transactional

public void deduct(List<Item> items) {

for (Item item : items) {

int updated = stockMapper.reduce(item.getProductId(), item.getCount());

if (updated == 0) {

throw new BusinessException("Insufficient stock");

}

}

}

工作流程分析:

-

@GlobalTransactional启动全局事务,向TC注册XID。 - 每个远程调用被视为一个分支事务,RM向TC汇报状态。

- 若任意分支失败,TC驱动所有RM执行反向SQL(UNDO_LOG表)完成回滚。

- 成功则统一提交。

💡 UNDO_LOG表结构由Seata自动维护,记录事务前镜像用于回滚。

综上所述,从本地事务的精细化控制到分布式环境下的协同治理,事务管理始终是保障业务正确性的关键防线。开发者不仅要掌握Spring与MySQL的协作机制,还需具备在复杂架构下设计合理一致性策略的能力。

6. 工程构建与版本控制的自动化实践

现代软件交付已从传统的手工部署演进为高度自动化的持续集成与持续交付(CI/CD)流程。在这一转型过程中, 工程构建工具 与 版本控制系统 不再是辅助角色,而是支撑研发效能、质量保障和发布效率的核心基础设施。本章将深入剖析 Maven 与 Gradle 在大型多模块 Java 项目中的依赖管理机制,探讨如何通过合理的配置策略实现版本一致性与可维护性;同时,结合 Git 分支模型与标准化协作流程,阐述如何借助自动化钩子、静态检查工具与 Pull Request 审查机制,构建端到端的代码质量门禁体系。

随着微服务架构的普及,一个典型的企业级应用往往由数十甚至上百个子模块组成,这些模块之间存在复杂的依赖关系。若缺乏统一的构建规范和版本控制策略,极易导致“依赖地狱”、“版本漂移”或“本地可运行、线上报错”等问题。因此,建立一套清晰、稳定且可自动执行的工程化流程,已成为高成熟度研发团队的基本能力要求。

构建工具选型与依赖管理最佳实践

在 JVM 生态中,Maven 和 Gradle 是目前最主流的两个构建工具。尽管二者目标一致——编译、测试、打包、部署 Java 应用程序——但其设计理念、语法风格与扩展能力存在显著差异。选择合适的工具并正确使用其高级特性,是确保项目长期可维护性的前提。

Maven 的 dependencyManagement 与版本锁定机制

Maven 使用 pom.xml 文件描述项目的结构和依赖关系。在一个多模块聚合项目中,推荐采用“父 POM + 子模块”的组织方式。此时, dependencyManagement 标签成为控制依赖版本的关键手段。

<!-- 父模块 pom.xml -->

<project>

<groupId>com.example</groupId>

<artifactId>parent-project</artifactId>

<version>1.0.0</version>

<packaging>pom</packaging>

<properties>

<spring.version>5.3.21</spring.version>

<junit.version>4.13.2</junit.version>

</properties>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-core</artifactId>

<version>${spring.version}</version>

</dependency>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>${junit.version}</version>

<scope>test</scope>

</dependency>

</dependencies>

</dependencyManagement>

</project>

逻辑分析与参数说明

-

<properties>:定义全局属性变量,便于集中管理版本号。当需要升级 Spring 版本时,只需修改${spring.version}值即可。 -

<dependencyManagement>:声明依赖的版本约束,但 不会实际引入依赖 。只有在子模块显式声明该依赖(不指定版本)时,才会继承此处定义的版本。 - 这种机制避免了不同子模块引用同一库的不同版本,从而防止冲突。

子模块可以安全地省略版本号:

<!-- 子模块 pom.xml -->

<parent>

<groupId>com.example</groupId>

<artifactId>parent-project</artifactId>

<version>1.0.0</version>

</parent>

<dependencies>

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-core</artifactId>

<!-- 不写 version,自动继承 parent 中的定义 -->

</dependency>

</dependencies>

优势总结

| 特性 | 说明 |

|---|---|

| 版本集中管理 | 所有第三方库版本集中在父 POM 控制 |

| 防止版本冲突 | 多个模块共享相同依赖版本 |

| 提升可维护性 | 升级依赖仅需修改一处 |

Mermaid 流程图:Maven 多模块依赖解析过程

graph TD

A[根 POM] --> B[读取 properties]

A --> C[加载 dependencyManagement]

D[子模块] --> E[声明依赖 groupId:artifactId]

E --> F{是否指定 version?}

F -- 否 --> G[查找 dependencyManagement]

G --> H[获取锁定版本]

F -- 是 --> I[使用指定版本]

H --> J[完成依赖解析]

I --> J

此图展示了 Maven 如何优先从 dependencyManagement 获取版本信息,体现了“约定优于配置”的设计哲学。

Gradle 的平台与约束机制:比 Maven 更灵活的依赖控制

Gradle 凭借其基于 Groovy/Kotlin DSL 的脚本化配置,在灵活性上远超 Maven。尤其在复杂场景下,如跨项目依赖、动态版本解析、条件编译等,Gradle 表现出更强的表达能力。

以 Kotlin DSL 配置为例:

// build.gradle.kts

plugins {

`java-library`

`maven-publish`

}

val springBootVersion = "2.7.12"

dependencies {

implementation(platform("org.springframework.boot:spring-boot-dependencies:$springBootVersion"))

implementation("org.springframework.boot:spring-boot-starter-web")

testImplementation("org.springframework.boot:spring-boot-starter-test")

}

逻辑分析与参数说明

-

platform(...):引入 Spring Boot 的 BOM(Bill of Materials),相当于 Maven 的importscope,用于锁定整个生态的依赖版本。 -

implementation:表示该依赖参与编译和运行,但不会暴露给使用者(类似 Maven 的 compile 范围)。 -

testImplementation:仅用于测试编译和运行,不包含在最终产物中。

此外,Gradle 支持更细粒度的依赖约束(constraints),可用于强制某些间接依赖的版本:

dependencies {

constraints {

implementation("com.fasterxml.jackson.core:jackson-databind") {

version {

require("2.13.4")

because("fix security vulnerability CVE-2022-42003")

}

}

}

}

这在处理安全漏洞修复时极为关键——即使某个第三方库传递依赖了一个旧版 Jackson,也能被强制升级。

对比表格:Maven vs Gradle 核心特性

| 功能维度 | Maven | Gradle |

|---|---|---|

| 配置语言 | XML(声明式) | Groovy/Kotlin DSL(命令式+声明式) |

| 构建性能 | 较慢(全量构建) | 快速(增量构建、缓存支持) |

| 依赖锁定 | 依赖管理+BOM | platform() + constraints |

| 插件系统 | 固定生命周期插件绑定 | 可编程插件逻辑 |

| 多项目支持 | 模块聚合 | 强大的 project 依赖图管理 |

Gradle 的构建缓存、守护进程(daemon)、并行任务执行等机制使其在大型项目中具备明显性能优势。

构建生命周期与 CI/CD 集成策略

无论是 Maven 还是 Gradle,都遵循标准的构建生命周期模型。理解各阶段的触发时机与作用,有助于设计高效的 CI 流水线。

Maven 生命周期阶段详解

| 阶段 | 说明 | 典型操作 |

|---|---|---|

| clean | 清理输出目录 | 删除 target/ |

| validate | 验证项目结构 | 检查 pom 是否完整 |

| compile | 编译主代码 | javac *.java |

| test | 执行单元测试 | junit runner |

| package | 打包成 jar/war | jar cf … |

| verify | 运行集成测试 | test containers |

| install | 安装到本地仓库 | mvn install |

| deploy | 发布到远程仓库 | Nexus/Artifactory 推送 |

在 Jenkins 或 GitHub Actions 中,可通过以下命令触发完整构建链:

mvn clean install -DskipTests=false

参数说明:

- clean :清除历史构建产物,防止污染。

- install :将构件安装到本地 .m2/repository ,供其他本地项目引用。

- -DskipTests=false :显式启用测试(默认 true),确保质量门禁生效。

Gradle 对应命令示例

./gradlew clean build --info

其中 build 是聚合任务,等价于 compile → test → jar → check。

CI/CD 流水线中的构建触发逻辑

graph LR

A[开发者提交代码] --> B(Git Hook 触发 CI)

B --> C{运行 pre-commit 检查}

C --> D[Maven/Gradle 编译]

D --> E[执行单元测试 & 静态扫描]

E --> F[生成制品 artifact.jar]

F --> G[推送至 Nexus 仓库]

G --> H[触发 CD 流水线部署]

该流程确保每次提交都经过完整的验证路径,实现“每一次提交都是可发布的候选版本”。

Git 分支管理模型与协作规范

版本控制不仅是代码存储的工具,更是团队协作的契约载体。合理的分支策略能有效隔离开发、测试与发布活动,降低合并冲突风险。

Git Flow 与 GitHub Flow 的适用场景分析

| 维度 | Git Flow | GitHub Flow |

|---|---|---|

| 主要分支 | master, develop, release, hotfix, feature | main/master only |

| 发布周期 | 固定周期(如每月一次) | 持续交付(随时上线) |

| 稳定性要求 | 高(企业内部系统) | 高频迭代(SaaS 产品) |

| 合并方式 | merge commit | rebase or squash merge |

| 工具支持 | GitFlow 插件 | GitHub PR/MR 原生支持 |

Git Flow 示例流程图:

gitGraph

commit

branch develop

checkout develop

commit id:"feat/login"

branch feature/new-ui

checkout feature/new-ui

commit id:"update styles"

checkout develop

merge feature/new-ui

commit id:"prepare v1.2"

branch release/v1.2

checkout release/v1.2

commit id:"bugfix in release"

checkout master

merge release/v1.2

tag v1.2

checkout develop

merge release/v1.2

delete branch release/v1.2

适用于有明确发布窗口的传统项目。

GitHub Flow 更简洁:

gitGraph

commit

branch feature/auth-jwt

checkout feature/auth-jwt

commit id:"add JWT filter"

checkout main

merge commit id:"Merge PR #45" type:mergeCommit

强调“main 始终可部署”,适合 DevOps 成熟团队。

提交信息规范:Conventional Commits 的工程价值

为了便于自动生成 CHANGELOG 和语义化版本号(SemVer),建议采用 Conventional Commits 规范:

<type>[optional scope]: <description>

[body]

[footer]

常见类型包括:

- feat : 新功能

- fix : 问题修复

- docs : 文档变更

- style : 格式调整(不影响逻辑)

- refactor : 重构

- perf : 性能优化

- test : 测试相关

- chore : 构建或辅助工具变更

示例:

feat(user): add email verification on registration

Introduce SendGrid integration for sending confirmation emails.

Users will receive a link to verify their account within 5 minutes.

Closes #123

配合工具如 commitlint 可实现提交前校验:

// commitlint.config.js

module.exports = { extends: ['@commitlint/config-conventional'] };

并通过 Husky 钩子集成:

// package.json

{

"scripts": {

"precommit": "commitlint -E HUSKY_GIT_PARAMS"

},

"husky": {

"hooks": {

"commit-msg": "commitlint -E HUSKY_GIT_PARAMS"

}

}

}

这样任何不符合格式的提交都将被拒绝,强制团队遵守规范。

Pull Request 审查流程与自动化门禁

PR 是现代协作开发的核心环节。一个完善的审查流程应包含:

- 自动触发 CI 构建

- 代码覆盖率检测 ≥80%

- 静态分析无严重警告

- 至少一名 reviewer 批准

- 所有 Check Passed

Pull Request 检查清单模板

| 检查项 | 是/否 | 备注 |

|---|---|---|

| 是否解决原始 Issue? | ☐ | 关联 #issue-number |

| 是否添加单元测试? | ☐ | 覆盖核心路径 |

| 是否更新文档? | ☐ | README/API docs |

| 是否存在重复代码? | ☐ | 使用 SonarQube 检测 |

| 是否符合命名规范? | ☐ | 遵循驼峰命名 |

| 是否有潜在空指针风险? | ☐ | SpotBugs 扫描结果 |

自动化钩子实现预提交检查

使用 Git Hooks(可通过 Husky 管理)在 pre-push 或 pre-commit 阶段执行质量检查:

#!/bin/sh

# .git/hooks/pre-commit

exec java -jar checkstyle.jar -c google_checks.xml src/main/java/*.java

if [ $? -ne 0 ]; then

echo "Checkstyle 失败,请修正格式问题"

exit 1

fi

更进一步,可集成 SpotBugs 进行字节码层面的风险扫描:

<!-- pom.xml -->

<plugin>

<groupId>com.github.spotbugs</groupId>

<artifactId>spotbugs-maven-plugin</artifactId>

<configuration>

<effort>Max</effort>

<threshold>Low</threshold>

<failOnError>true</failOnError>

</configuration>

<executions>

<execution>

<goals><goal>check</goal></goals>

</execution>

</executions>

</plugin>

当发现潜在的空指针、资源泄漏等问题时,直接中断构建,防止劣质代码流入主干。

自动化质量门禁体系建设

真正的工程卓越不仅体现在单次构建的成功,而在于能否建立可持续的质量防线。通过将编码规范、静态分析、测试覆盖等要素整合为自动化流水线,形成“提交即验证”的反馈闭环。

工具链集成方案

| 工具 | 用途 | 集成方式 |

|---|---|---|

| Checkstyle | 编码规范检查 | Maven Plugin / Gradle Task |

| PMD | 代码异味检测 | 同上 |

| SpotBugs | 字节码缺陷扫描 | 同上 |

| JaCoCo | 测试覆盖率统计 | 报告生成 + CI 判断阈值 |

| SonarQube | 综合代码质量平台 | 独立服务器 + Scanner 扫描 |

JaCoCo 覆盖率配置示例(Maven)

<plugin>

<groupId>org.jacoco</groupId>

<artifactId>jacoco-maven-plugin</artifactId>

<version>0.8.7</version>

<executions>

<execution>

<id>prepare-agent</id>

<goals><goal>prepare-agent</goal></goals>

</execution>

<execution>

<id>report</id>

<phase>test</phase>

<goals><goal>report</goal></goals>

</execution>

<execution>

<id>check</id>

<goals><goal>check</goal></goals>

<configuration>

<rules>

<rule>

<element>BUNDLE</element>

<limits>

<limit>

<counter>INSTRUCTION</counter>

<value>COVEREDRATIO</value>

<minimum>0.80</minimum>

</limit>

</limits>

</rule>

</rules>

</configuration>

</execution>

</executions>

</plugin>

此配置要求指令覆盖率达到 80%,否则 mvn verify 将失败。

全流程自动化示意图

flowchart TB

A[开发者编写代码] --> B[本地 pre-commit 检查]

B --> C{通过?}

C -->|否| D[阻止提交,提示错误]

C -->|是| E[推送到远程仓库]

E --> F[触发 CI Pipeline]

F --> G[运行 Checkstyle/PMD/SpotBugs]

G --> H[执行单元测试 + JaCoCo 报告]

H --> I{覆盖率达标?}

I -->|否| J[流水线失败]

I -->|是| K[打包并上传制品]

K --> L[通知 QA 或触发部署]

该体系实现了“左移质量控制”,即尽可能早地发现问题,减少后期修复成本。

实际案例:某电商平台的构建优化前后对比

| 指标 | 优化前 | 优化后 |

|---|---|---|

| 平均构建时间 | 12 分钟 | 3.5 分钟 |

| 每日构建失败率 | 23% | 4% |

| 主干合并冲突次数/周 | 9 次 | 1 次 |

| 安全漏洞平均修复周期 | 14 天 | 2 天 |

| 发布频率 | 每月 1 次 | 每日多次 |

改进措施包括:

- 引入 Gradle 缓存与并行构建

- 使用 Conventional Commits + 自动生成 Changelog

- 设置 PR 必须通过 CI 才能合并

- 集成 OWASP Dependency-Check 扫描组件漏洞

结果显著提升了交付速度与系统稳定性。

综上所述,工程构建与版本控制并非孤立的技术点,而是贯穿整个研发生命周期的质量基石。通过科学选用构建工具、制定严谨的分支策略、实施自动化质量门禁,团队能够在高速迭代的同时保持代码整洁与系统可靠。这种“以自动化驱动规范落地”的模式,正是现代软件工程走向工业级交付的核心路径。

7. 安全规约与全流程规范化落地路径

7.1 常见安全威胁与防御机制

在Java企业级应用中,安全性是系统稳定运行的基石。随着微服务架构和开放API的普及,攻击面显著扩大,开发者必须具备基本的安全编码意识。根据OWASP Top 10标准,当前最典型的Web安全风险包括:

| 安全漏洞类型 | 攻击原理 | 防御手段 |

|---|---|---|

| SQL注入 | 恶意SQL片段拼接至查询语句 | 使用PreparedStatement参数化查询 |

| XSS(跨站脚本) | 恶意脚本注入HTML输出 | 输入过滤 + 输出编码(如HTMLEscape) |

| CSRF(跨站请求伪造) | 利用用户身份执行非授权操作 | 添加Token验证或SameSite Cookie策略 |

| 不安全的反序列化 | 构造恶意对象触发远程代码执行 | 禁止接收外部输入进行Java原生反序列化 |

| 敏感信息泄露 | 日志/响应中暴露密码、密钥等 | 统一脱敏处理 + 加密存储 |

| 越权访问 | 用户绕过权限检查访问资源 | 强制RBAC校验 + 接口粒度权限控制 |

| SSRF(服务端请求伪造) | 诱导服务器发起内网探测请求 | 白名单限制目标地址 + DNS解析隔离 |

| 文件上传漏洞 | 上传可执行脚本文件 | 文件类型白名单 + 存储路径隔离 |

| HTTP Header注入 | 注入CRLF字符篡改响应头 | 请求参数严格校验 |

| 密码明文存储 | 数据库直接保存原始密码 | 使用BCrypt加盐哈希 |

示例:PreparedStatement防止SQL注入

// ❌ 危险写法:字符串拼接导致注入风险

String sql = "SELECT * FROM users WHERE username = '" + userInput + "'";

Statement stmt = connection.createStatement();

ResultSet rs = stmt.executeQuery(sql); // 可被 ' OR '1'='1 注入

// ✅ 正确做法:使用预编译语句绑定参数

String safeSql = "SELECT * FROM users WHERE username = ?";

PreparedStatement pstmt = connection.prepareStatement(safeSql);

pstmt.setString(1, userInput); // 参数自动转义

ResultSet result = pstmt.executeQuery();

执行逻辑说明 :

- PreparedStatement 在数据库层面预先编译SQL模板,参数值不会参与SQL语法解析。

- 即使输入为 ' OR 1=1 -- ,也会被视为普通字符串匹配用户名,无法改变原有逻辑。

7.2 认证与会话安全管理

现代Java应用普遍采用Spring Security框架实现认证授权体系。针对Cookie-based和Token-based两种主流模式,需遵循以下规范:

Cookie防护配置(以Servlet为例)

@Configuration

public class SecurityConfig {

@Bean

public SessionManagementFilter sessionManagementFilter() {

return new SessionManagementFilter(new CustomSessionAuthenticationStrategy());

}

@Bean

public CookieSerializer httpOnlyCookieSerializer() {

DefaultCookieSerializer serializer = new DefaultCookieSerializer();

serializer.setHttpOnly(true); // 防止JavaScript访问

serializer.setSecure(true); // HTTPS传输

serializer.setSameSite("STRICT"); // 阻止跨站请求携带Cookie

serializer.setUseSecureCookie(true);

return serializer;

}

}

参数说明 :

- HttpOnly : 阻止前端JS通过 document.cookie 读取,缓解XSS后的会话劫持。

- Secure : 仅在HTTPS连接下发送Cookie。

- SameSite=Strict/Lax : 控制是否允许跨站请求附带Cookie,有效防范CSRF。

7.3 密码存储与加密实践

明文存储密码属于严重违规行为。应采用不可逆哈希算法并引入“盐”(Salt)增强抗彩虹表能力。

BCrypt加盐哈希示例

public class PasswordEncoderUtil {

private static final int BCRYPT_ROUNDS = 12;

public static String hashPassword(String plainPassword) {

return BCrypt.hashpw(plainPassword, BCrypt.gensalt(BCRYPT_ROUNDS));

}

public static boolean verifyPassword(String plainPassword, String hashed) {

return BCrypt.checkpw(plainPassword, hashed);

}

}

// 使用示例

String rawPwd = "User@123456";

String encrypted = PasswordEncoderUtil.hashPassword(rawPwd);

System.out.println("Hashed: " + encrypted);

boolean matches = PasswordEncoderUtil.verifyPassword("User@123456", encrypted);

算法对比分析表 :

| 算法 | 是否可破解 | 抗碰撞 | 加盐支持 | 推荐用途 |

|---|---|---|---|---|

| MD5 | 高风险(已破) | 弱 | 否 | ❌ 禁止用于密码 |

| SHA-256 | 中风险 | 中等 | 需手动实现 | ⚠️ 仅配合强盐使用 |

| PBKDF2 | 较难 | 强 | 是 | ✅ 合规系统可用 |

| BCrypt | 极难 | 强 | 内建自动盐 | ✅ 推荐首选 |

| SCrypt / Argon2 | 极难 | 极强 | 是 | ✅ 高安全场景 |

7.4 权限控制模型与接口级访问治理

基于角色的访问控制(RBAC)已成为主流权限设计范式。其核心组件包括:

classDiagram

class User {

+String username

+List<Role> roles

}

class Role {

+String roleName

+List<Permission> permissions

}

class Permission {

+String resource

+String action // READ/WRITE/DELETE

+String uriPattern

}

class AccessControlInterceptor {

+boolean check(User, Request): boolean

}

User "1" --> "*" Role

Role "1" --> "*" Permission

AccessControlInterceptor --> User : checks

AccessControlInterceptor --> Permission : validates

Spring Boot中的权限注解实践

@RestController

@RequestMapping("/api/admin")

public class AdminController {

@GetMapping("/users")

@PreAuthorize("hasRole('ADMIN') and hasAuthority('USER_READ')")

public List<UserDTO> getAllUsers() {

return userService.findAll();

}

@DeleteMapping("/{id}")

@PreAuthorize("hasRole('SUPER_ADMIN')")

public ResponseEntity<Void> deleteUser(@PathVariable Long id) {

userService.delete(id);

return ResponseEntity.noContent().build();

}

}

启用方式 :

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class MethodSecurityConfig {}

该机制结合Spring Expression Language(SpEL),可在方法调用前动态判断权限表达式,实现细粒度控制。

7.5 规范自动化:将手册转化为可执行测试

为了确保《阿里巴巴Java开发手册》中的安全规约持续落地,建议引入 ArchUnit 工具,将文本规则编程化。

使用ArchUnit检测禁止使用的类

import com.tngtech.archunit.junit.AnalyzeClasses;

import com.tngtech.archunit.junit.ArchTest;

import com.tngtech.archunit.lang.ArchRule;

import static com.tngtech.archunit.lang.syntax.ArchRuleDefinition.noClasses;

@AnalyzeClasses(packages = "com.example.system")

public class SecurityArchitectureTest {

@ArchTest

public static final ArchRule prevent_raw_jdbc_usage = noClasses()

.should().accessClassesThat().haveFullyQualifiedName("java.sql.Statement")

.because("must use PreparedStatement to avoid SQL injection");

@ArchTest

public static final ArchRule ban_md5_usage = noClasses()

.should().callMethod(java.security.MessageDigest.class, "getInstance", String.class)

.withParameterTypes(String.class)

.andShould().beCalledWithArguments("MD5")

.because("MD5 is cryptographically broken and should not be used");

}

集成CI流程 :

# GitHub Actions 示例

- name: Run Architecture Tests

run: ./mvnw test -Dtest=SecurityArchitectureTest

当团队成员提交违反安全规约的代码时,构建将直接失败,形成“规范即代码”的闭环治理。

简介:《阿里巴巴Java开发手册》是由阿里巴巴集团技术团队出品的Java开发权威指南,涵盖编程、异常日志、MySQL、工程实践和安全五大核心规约,旨在提升代码质量、可维护性和系统稳定性。本手册适用于各类Java项目,通过规范命名、注释、类设计、异常处理、SQL优化、事务管理、构建工具、版本控制、代码审查、测试策略及安全防护等最佳实践,帮助开发者构建高效、安全、可扩展的应用系统。无论是初学者还是资深开发者,均可从中获得实用指导,提升开发效率与团队协作水平。

849

849

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?