由于平时很少接触linux的病毒现场,特意找到了一个之前处理过的现场进行复现,算是对linux命令的掌握以及对linux病毒的了解

执行挖矿病毒

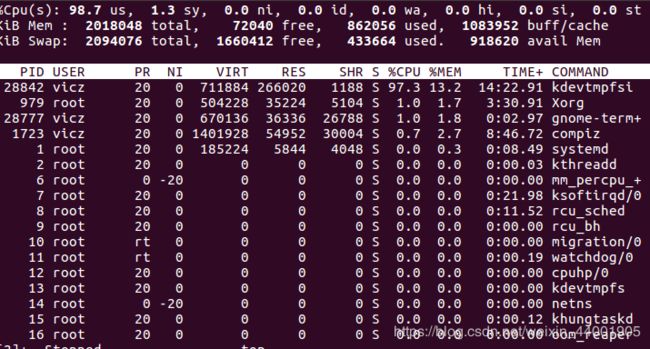

使用top命令,站cpu占用率

可以看到PID为28842的进程占用已经为97.3%

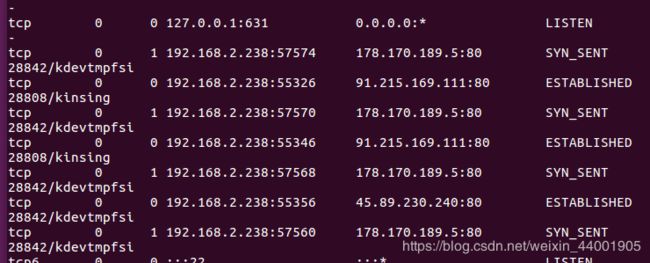

然后使用netstat -antp看网络查看网络连接

经过搜索,这两个ip都为矿池ip,到这就可以判断这是一个挖矿病毒了

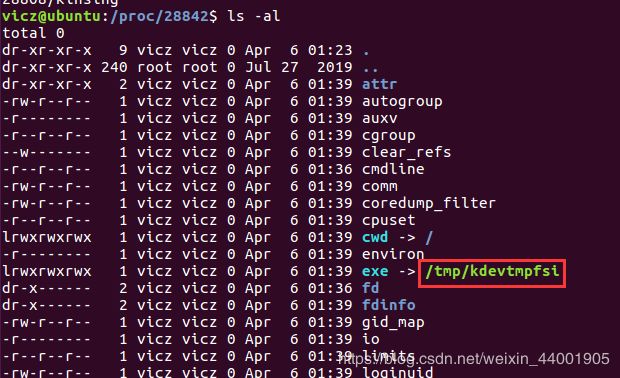

cd /proc/28842进入进程号目录

ls -al查看该文件所在的位置

知道挖矿文件所在目录了,使用kill -9 28842结束掉挖矿进程

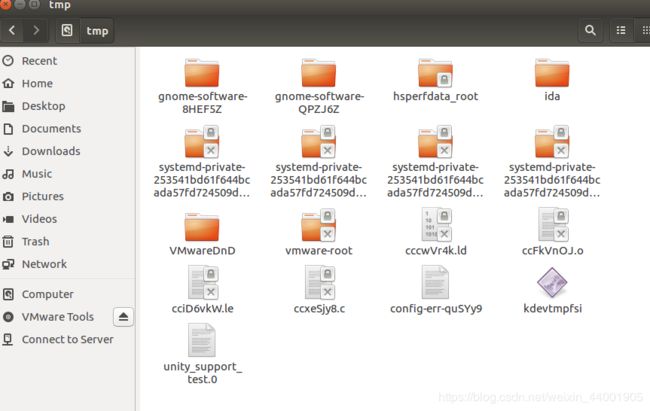

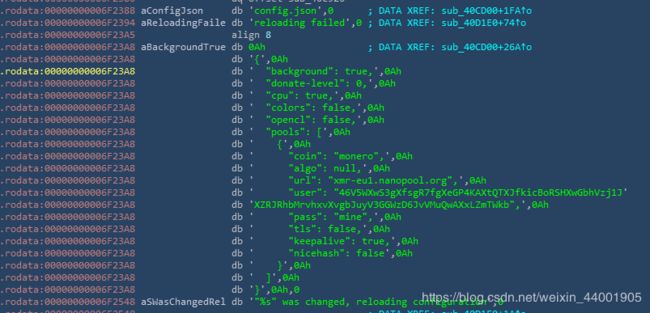

打开tmp目录,讲文件取出,用ida分析

说来也巧,我在搜索ip的时候,看到了这样一份情报

疑似挖矿但未找到配置文件

https://x.threatbook.cn/nodev4/vb4/article?threatInfoID=2314

发情报的人没有找到配置文件所在,其实配置文件就在提取出来的文件种,用ida打开,找到配置文件数据

这就算是一次简单的处理,具体文件就不深入分析了

IOCs:

SHA1:

f29e46fe42e74cbb1c13839e5462a4d6fe26b220

e4bf1914ce19aa21bc9af6d2966296b84185fd0c

矿池地址:

xmr-eu1.nanopool.org

178.170.189.5

91.215.169.111

钱包地址:

46V5WXwS3gXfsgR7fgXeGP4KAXtQTXJfkicBoRSHXwGbhVzj1JXZRJRhbMrvhxvXvgbJuyV3GGWzD6JvVMuQwAXxLZmTWkb

本文通过实战案例介绍如何使用Linux命令处理挖矿病毒。利用top命令发现高CPU占用进程,并结合netstat-antp确定其为挖矿行为。进一步通过进程ID定位恶意文件位置并终止进程,最终使用IDA分析恶意软件。

本文通过实战案例介绍如何使用Linux命令处理挖矿病毒。利用top命令发现高CPU占用进程,并结合netstat-antp确定其为挖矿行为。进一步通过进程ID定位恶意文件位置并终止进程,最终使用IDA分析恶意软件。

2561

2561

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?