1.

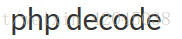

这题主要就是考察对PHP和shell的理解,在网上找一个PHP的在线代码运行就好https://tool.lu/coderunner/,执行的时候发现有错误,也告诉你哪错了,仔细分析一下就出来了。eval()函数会执行括号里面的语句,这种代码在现实中一般是某个黑客上传的一句话马,但在这里eval里面肯定就是flag了,将eval改成echo即可

flag:nctf{gzip_base64_hhhhhh}2.![]()

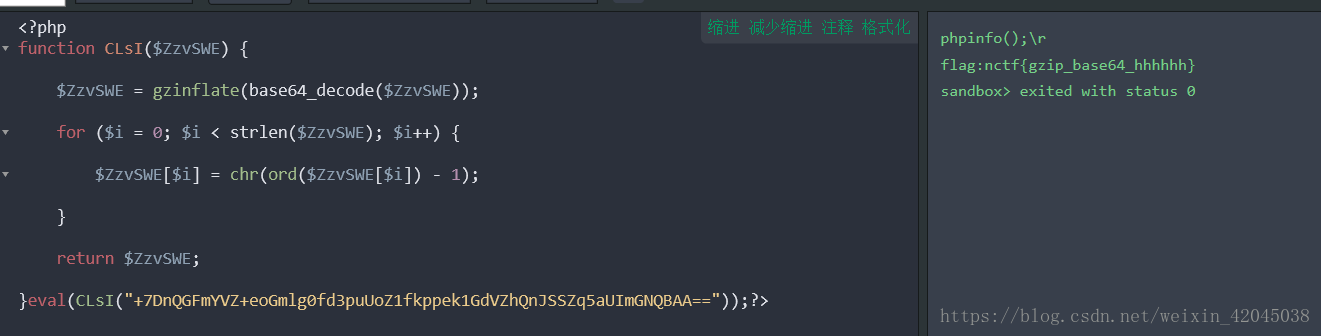

这题已经给了提示说是文件包含,这个我也不是很会百度做题,就看了一下文件包含是什么鬼,也参考了大佬们的wp.

https://blog.youkuaiyun.com/xg_ren/article/details/79040414

这篇文章讲的还算详细关于文件包含的看了应该就可以做出来了,直接就在URL中添加?file=php://filter/read=convert.base64-encode/resource=index.php读取base64,

flag:nctf{edulcni_elif_lacol_si_siht}3.![]()

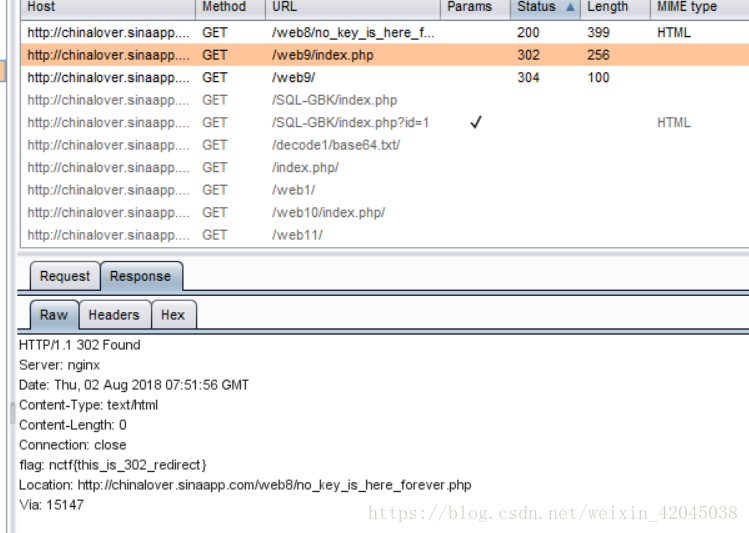

看到这个题是不是很眼熟昨天写过一个叫单身20年的题233333既然是熟题还是一样的方法,看源代码,看了并没有什么发现,并且也点进去给的超链接了

![]()

并没有发现flag,嗯直接bp上吧,抓包看看,不错看了一下response结果接发现了flag,233333开心

flag: nctf{this_is_302_redirect}

本文解析了三道CTF挑战题目,涉及PHP与shell代码理解、文件包含漏洞利用及网络响应分析。通过实战案例展示了如何利用在线工具进行代码调试,如何通过URL参数实现文件内容的base64编码读取及解码,以及如何通过抓包分析发现隐藏的Flag。

本文解析了三道CTF挑战题目,涉及PHP与shell代码理解、文件包含漏洞利用及网络响应分析。通过实战案例展示了如何利用在线工具进行代码调试,如何通过URL参数实现文件内容的base64编码读取及解码,以及如何通过抓包分析发现隐藏的Flag。

4487

4487

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?