这篇文章可能是本系列最实用的一篇了,希望读者学习了之后不是立刻去非法获取你同事的电脑登录密码,而是能够增强自我安全意识,在日常工作和学习中防患于未然。毕竟常言说得好——“人在江湖飘,哪有不挨刀”!

本文的主角——【mimiktaz】是一款知名的安全工具,它是一个密码和凭证获取工具,专注于 Windows 操作系统。它的开发者是法国安全研究人员Benjamin Delpy,也被称为gentilkiwi。Mimikatz 的主要用途是在渗透测试和安全评估中测试 Windows 系统的安全性,尤其是对于凭证管理和密码保护方面的漏洞和弱点。但由于其名气太大,以至于绝大多数杀毒软件和 Windows 系统内置的安全程序,只要是发现了它的踪迹,基本上会在第一时间把它隔离和清除。所以能不留痕迹地把它在目标机器上下载并且运行起来首先就是一件比较棘手的事情。

所以不怀好意者在实施窃取操作的时候,大多时候并不会费尽周折地将 mimiktaz 工具下载到目标机器本地,而一般都会选用类似猴子把食物囫囵吞枣塞入嗉囊的行为,即把需要窃取的数据先悄悄地整体打包下来,然后想办法隐蔽地传输出去,最后再换个地方安安静静地分析其内容。假设你的电脑出了问题,而你又是个电脑小白,窃取者要想优雅地获取你登录密码,针对你的 Windows 机器,只需要做到以下三个步骤,就可以将包含登录密码的数据整体打包后发送出去。记住,当你下次把系统出了问题的 Windows 机器交给同事摆弄的时候,要千万提防以下这些异常行为。

第一步:

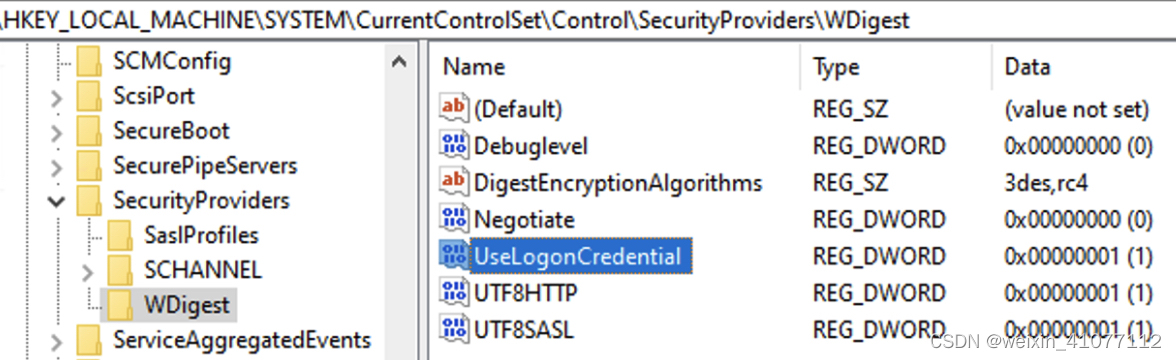

由于微软早在2014年就发布过针对内存保存明文登录密码的修复【Microsoft Update Catalog】,所以在实施窃取前,需要手动在目标机器的【图-1】注册表路径下创建【UseLogonCredential】,并设置为1,或者通过命令行运行以下命令,来还原 Windows 的这项修复。但是注册表设置需要重启机器或者用户重新登录才能起效,所以当别人操作过你的机器后要求你重启或者重新登录的时候,一定要多留一个心眼,最好了解对方有没有修改了你的某些系统设置。

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

#需要重启或用户重新登录后可以成功抓取

不过针对普通人来说,别人在修理其电脑问题的时候,要求重启下机器基本是无法抗拒的要求。如果你连重启电脑表示都不放心的话,别人可能直接就走开了。哎!真是难以启齿来拒绝啊~~

第二步:

&

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

168万+

168万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?