IIS6.0有两种解析漏洞

第一种是目录解析漏洞

该解析漏洞形成原因是以*.asp命名的文件夹里面的文件都会被当作asp文件解析!

复现

首先我们先搭建一个IIS6.0的服务器,具体搭建方法见https://zhuanlan.zhihu.com/p/181380890,文章中还有一些常见的问题也帮大家写出来了。

然后我们创建一个test.txt的文档里面写入hello_world,然后修改后缀名将test.txt改为test.jpg

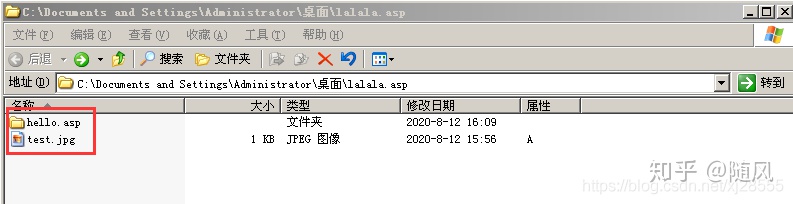

然后我们直接将该文件放入我们的网站目录里面去

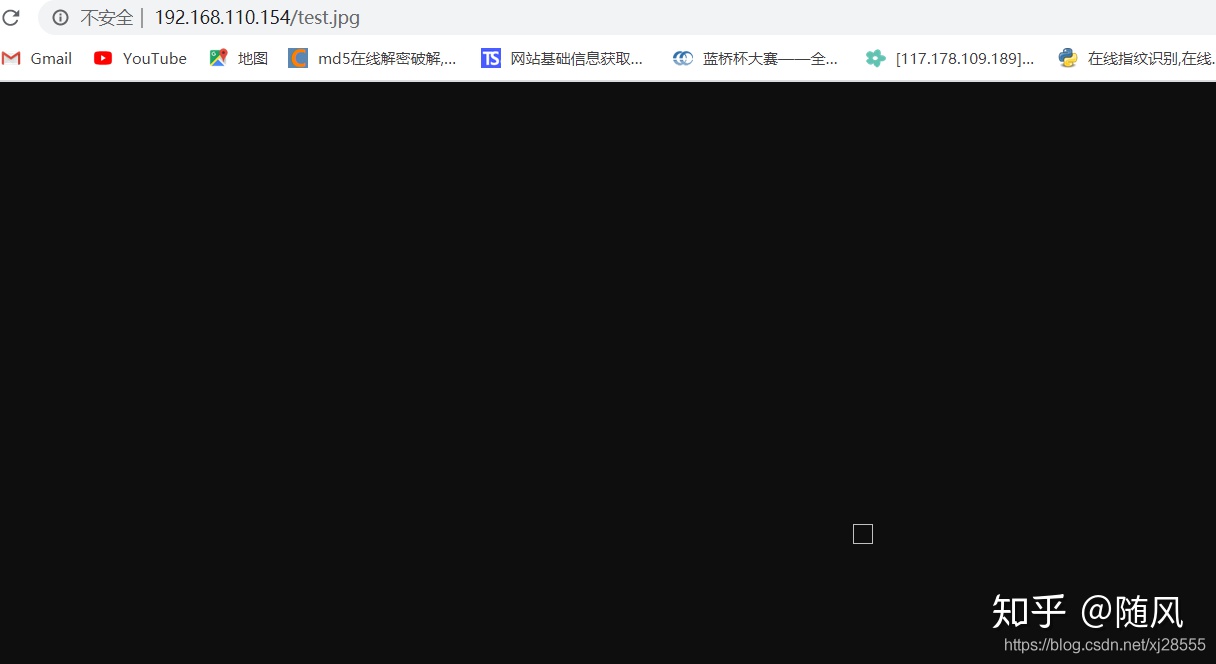

这个时候我没有放到hello.asp的文件夹里面,那我们通过浏览器访问一下。

可以看到没有进行解析,一片漆黑

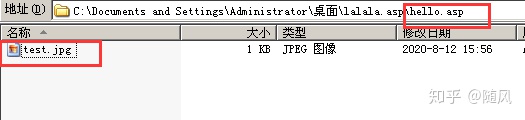

然后我们将我们的test.asp放入到我们的hello.asp文件夹里面

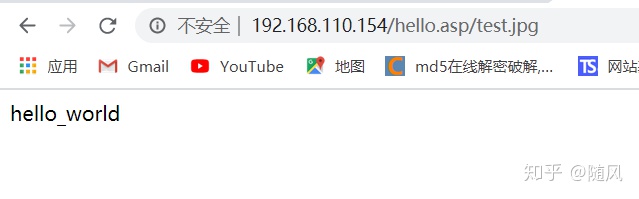

我们再来访问一下

解析成功,假如这个时候我们该文件下放的是一个asp的木马文件,这个时候我们的电脑就成了别人的肉鸡了!

第二种是文件解析漏洞

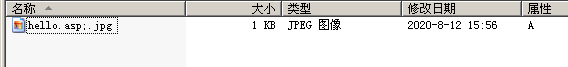

我们创建一个hello.asp;.jpg的文件,里面写入hello_world

然后我们进行访问

解析成功,该种解析漏洞就可以通过一些文件上传漏洞结合利用来get shell!

本文介绍了IIS6.0中存在的两种解析漏洞:目录解析漏洞和文件解析漏洞,并详细解释了这两种漏洞的形成原理及如何利用这些漏洞。

本文介绍了IIS6.0中存在的两种解析漏洞:目录解析漏洞和文件解析漏洞,并详细解释了这两种漏洞的形成原理及如何利用这些漏洞。

1814

1814

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?