Smart License是什么?

Virbox Smart License 是深思推出应用于 IoT 领域,面向智能终端设备的授权管理产品,支持Android及ARM-Linux系统的程序保护及授权,支持市面所有主流开发板,可用于 C/C++/Java 语言开发的应用程序授权限制,保护 IoT 开发者的的权益不受损失。

Virbox Smart License 是纯软件实现的设备端授权管理组件,限制软件的使用时长,提供可扩展的安全存储,保存软件关键数据,为开发者软件授权的运行环境,有效阻止软件在未被授权的情况下使用给开发者带来的经济损失。

Smart License 解决那些问题?

1.算法逻辑被逆向,算法库被滥用,算法授权被轻易复制

2.限制应用软件的使用时间

3.限制应用软件的运行设备数

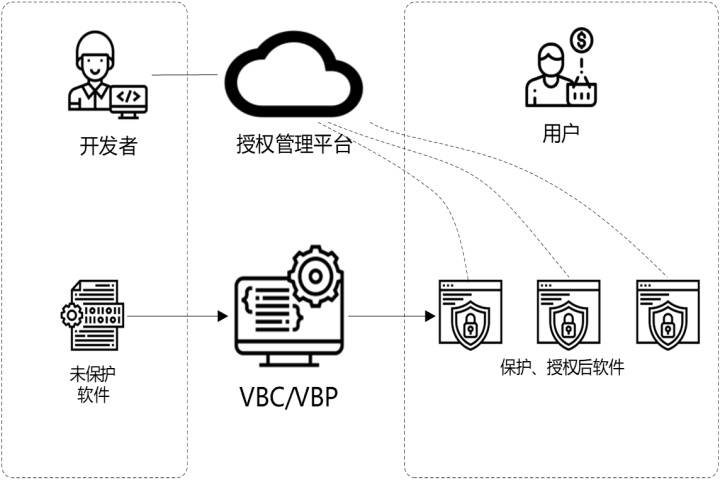

Smart License 解决方案

从应用保护到授权管理提供了完整的产品级解决方案,实现开发者的产品,授权加密方案的快速落地。

授权管理平台(简单、易用、把控用户状态)

授权管理平台提供简单、易用的授权签发、管理功能,授权签发人员也可通过手机随时随地签发许可。提供授权到期提醒,让设备厂商把控用户状态,及时销售跟进,助力业绩增长。

VBP、VBC-保障应用的安全

安全-Virbox Protector(简称VBP) 加壳工具及Virbox Compiler(简称VBC) 安全编译器在智能终端平台拥有业界先进的安全保护技术,为开发者的应用安全保驾护航。

操作简单-打开工具,拖入应用,一键完成高强度加密方案。

Smart License 的应用场景

Smart License 可应用于众多的 IoT 领域,适用于所有智能设备行业,支持市面主流的 ARM 处理器开发板(海思、麒麟等),本文从 ARM 软件开发者的角度,从以下三个方面阐述支持的通用业务场景。

算法保护及授权

对算法库进行授权管理,限制算法只能在被授权的设备中运行。Virbox Smart License 应用软件安全技术,限制授权与当前设备绑定,能够有效阻止授权复制至相同硬件开发板盗用授权问题。支持一码多机的授权方式, 授权码支持在线绑定功能。

应用授权

开发者的产品是运行在设备上的软件,设备硬件由第三方厂商提供,双方属于合作共赢关系,开发者的收益按照软件运行的设备数量收费。

Smart License 支持限制软件运行的设备数量,限制软件的使用时间。在联网的环境下,授权码可以在线联网刷新,更新设备端授权状态。

设备授权

支持一码一机和一码多机方案,可控制激活设备数量,和控制用户使用设备的时间长度,联网环境下自动激活

如何使用 Smart License?

简单四步即可使用Smart License,助力保护开发商的利益

1.注册Virbox 账号,获取SDK

2.使用VBP加密应用

3.在授权管理平台签发授权码

4.授权码绑定后使用加密的程序

福利篇

1 赠送100条限时90天智能许可

2 赠送1个月Virbox Protector 专业版 使用时长

3 全程1对1 技术支持

申请试用:https://virboxprotector.mikecrm.com/YD32L78

2283

2283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?