原标题:如何检测Pass-the-Hash攻击?

横向渗透技术是攻击者用来渗透目标网络,获取凭据和数据特权访问的最常见方法之一。在最近发现的勒索软件(如Samsam和Ryuk)中,就说明了这一点。

最近我们研究了如何通过蜜罐检测攻击,在研究检测此类攻击的最有效方法时,我发现了其它几种有趣的方法。我认为非常有必要对它们进行测试,并进一步的研究pass-the-hash行为。

本文我将教大家如何使用本机Windows事件日志检测pass-the-hash,以及一些关于如何实现的实用建议。在这里我不会讨论有关什么是pass-the-hash的问题,如果你愿意你可以。

基线正常事件

Pass-the-Hash依赖于NTLM身份验证。为了可靠地创建NTLM身份验证,我使用Sqlcmd实用程序通过其IP地址连接到Microsoft服务器。此命令将为SQL数据库生成NTLM身份验证:

Sqlcmd –S [IP ADDRESS]

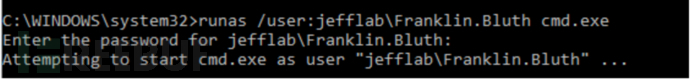

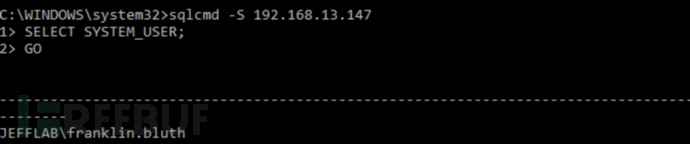

在查看如何检测pass-the-hash攻击之前,让我们先来获取执行NTLM登录活动时通常会生成的事件基线。要从我的PC工作站执行此操作,我将首先使用管理用户的实际密码启动一个新的命令提示符:

现在,在新的命令提示符下,我将使用Sqlcmd连接到SQL主机,并运行SELECT SYSTEM_USER命令查看我被认证为的用户:

很好,一切正常!现在让我们看看生成的日志。

工作站日志

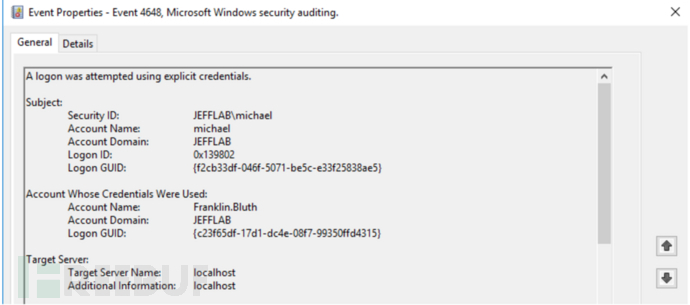

在我的本地工作站上我看到以下事件。

4648事件:试图使用显式凭据登录(A logon was attempted usingexplicit credentials)

4624事件:成功登录帐户(An account was successfully logged on)

4624事件显示登录类型为2,这意味着交互式登录。这符合我使用runas的方式,我以交互方式输入凭据。

本文介绍了如何通过Windows事件日志检测Pass-the-Hash攻击。正常NTLM登录和Pass-the-Hash攻击之间的日志差异,如登录类型9和Logon Process 'seclogo',可用于创建检测策略。此外,使用Sysmon监控LSASS进程访问也是有效的检测方法。

本文介绍了如何通过Windows事件日志检测Pass-the-Hash攻击。正常NTLM登录和Pass-the-Hash攻击之间的日志差异,如登录类型9和Logon Process 'seclogo',可用于创建检测策略。此外,使用Sysmon监控LSASS进程访问也是有效的检测方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

10

10

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?