什么是XSS?

php安全之XSS

XSS,全称Cross Site Scripting,即跨站脚本攻击,从某种意义上来讲也是一种注入攻击,具体指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需要强调的是,XSS不仅仅限于JavaScript,还包括flash等其它脚本语言。根据恶意代码是否存储在服务器中,XSS可以分为存储型的XSS与反射型的XSS。

什么是反射型XSS攻击,在这里分四个安全级别的代码进行说明:

1、低安全级别

上面代码直接使用了$_GET['username']参数,并没有做任何的过滤与检查,存在明显的xss漏洞。

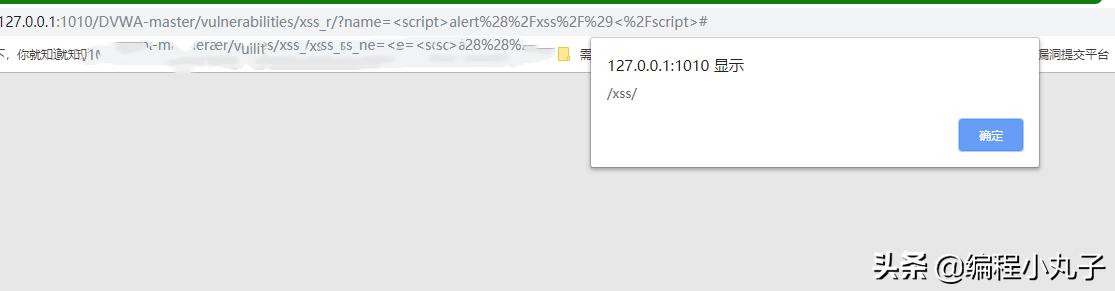

漏洞利用:

输入后,成功弹窗。

低安全级别

2、中等安全级别

输入,也会成功弹框。

中等安全级别防御

3、高安全级别

上面的代码同样使用黑名单过滤输入,使用正则表达式函数对相关黑名单字符进行替换空,这种防御机制虽然可以有效过滤掉2中两种漏洞利用,但仍然可以进行攻击。

漏洞利用:

虽然无法使用

博客介绍了XSS(跨站脚本攻击),它是一种注入攻击,攻击者在页面注入恶意脚本,受害者访问时代码会执行,不限于JavaScript。还将XSS分为存储型和反射型,以四个安全级别的代码说明反射型XSS攻击及防御情况。

博客介绍了XSS(跨站脚本攻击),它是一种注入攻击,攻击者在页面注入恶意脚本,受害者访问时代码会执行,不限于JavaScript。还将XSS分为存储型和反射型,以四个安全级别的代码说明反射型XSS攻击及防御情况。

440

440

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?