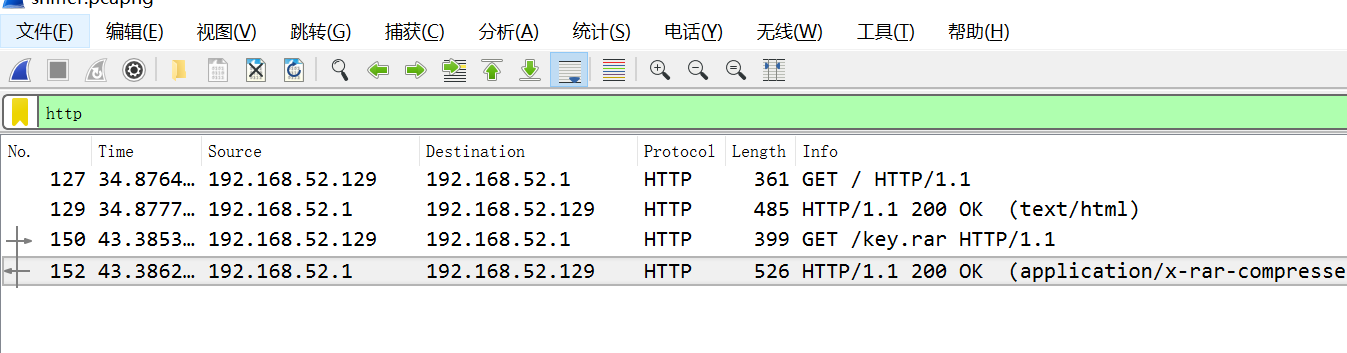

既然是下载了东西,那就看看http吧

发现最后一组有个压缩包

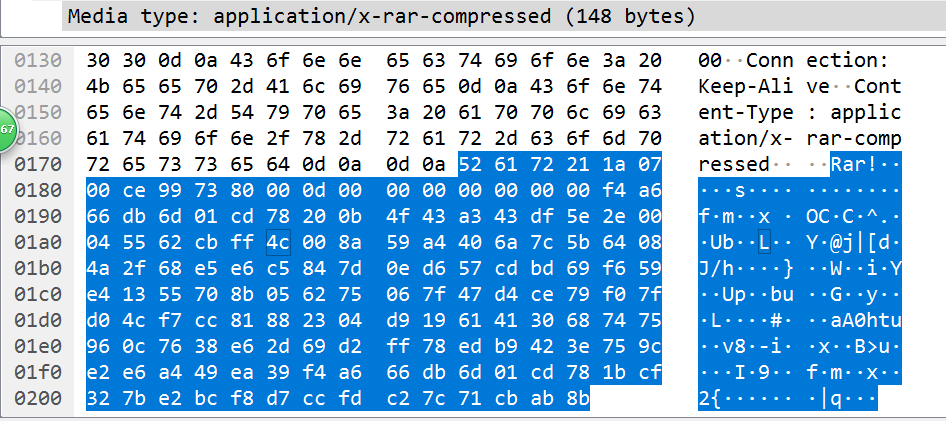

单击最后一个,选中压缩包

然后ctrl+shift+x导出字节流,就其实是 文件 >> 导出分组字节流

记得另存为xxx.rar!!!!!!!

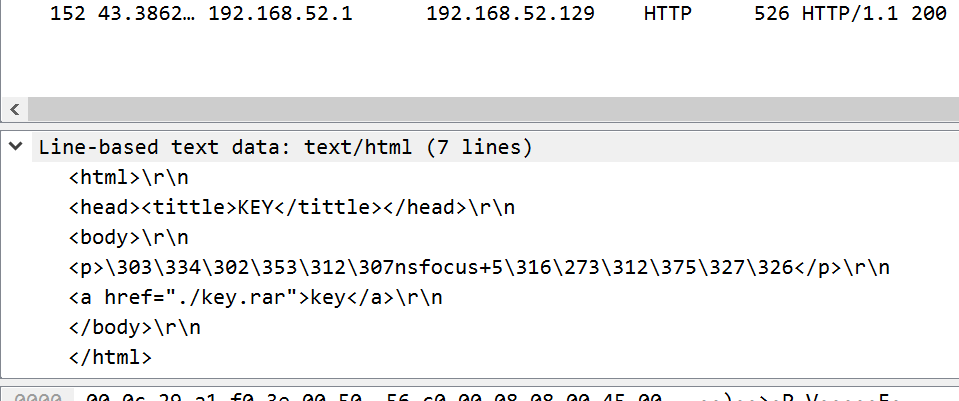

然后以为这样子就好了吗,解压的时候发现要密码 我:???

倒回去看了那个下载的网页,就第二个分组

在line-based text data 那里右键导出分组字节流,保存为xxx.html, 用记事本或者Notepad++打开都行

发现说密码是nsfoucus+5位数字密码

然后用crunch工具去生成了字典,下载的话我在https://sourceforge.net/projects/crunch-wordlist/下载

用法参考https://www.jianshu.com/p/884af86daeb0

在解压下来的文件夹李敏啊打开终端 crunch 12 12 -t nsfocus%%%%% >> xxx.txt

然后就在当前目录下生成一个字典啦

然后用archpr的字典爆破,洗个澡回来就好啦

然后解压,得到txt文档,打开即得flag >-<

本文详细介绍了如何通过导出字节流、使用记事本或Notepad++打开、生成字典并利用archpr进行字典爆破来解压包含密码保护的压缩包。最终成功获取了隐藏在压缩包中的flag。

本文详细介绍了如何通过导出字节流、使用记事本或Notepad++打开、生成字典并利用archpr进行字典爆破来解压包含密码保护的压缩包。最终成功获取了隐藏在压缩包中的flag。

1423

1423

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?