简介:本文介绍单点登录(SSO)技术及其在多系统访问中的便利性,重点讲解CAS(Central Authentication Service)单点登录实现方法。文章深入探讨了CAS的工作原理和流程,包括其预认证阶段、登录请求处理、票证验证机制和多协议支持等。此外,文章还介绍了如何将CAS与Shiro安全框架整合来提升SSO的安全性和管理能力,并通过 cas-shiro-demo-app 示例应用来演示如何在项目中实施SSO。

1. 单点登录(SSO)技术概览

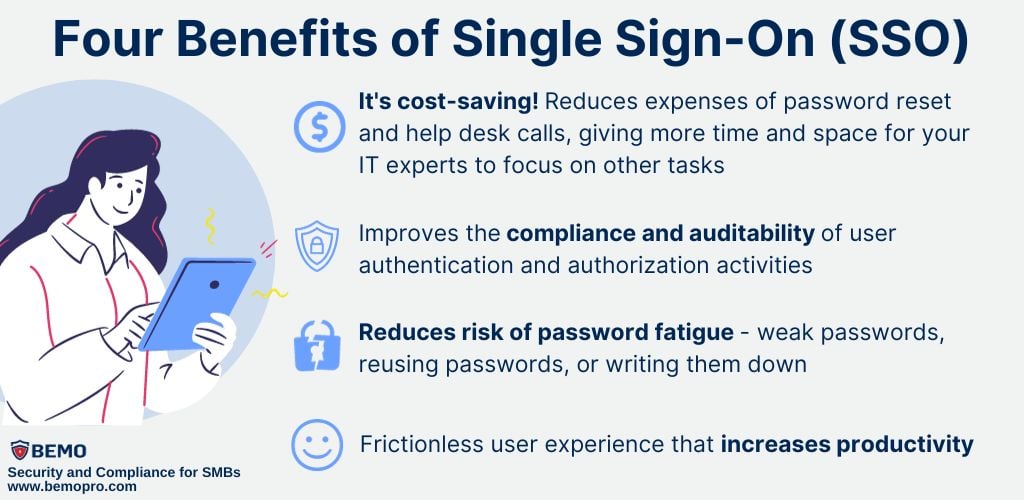

在数字化时代,用户在不同应用间频繁切换时往往需要重复登录,这不仅降低了工作效率,还影响了用户体验。单点登录(SSO)技术应运而生,旨在解决这一问题。SSO允许用户在多个应用之间共享一个登录凭证,通过一次身份验证,即可访问所有经过授权的服务。

本章将对SSO技术进行一个总体概述。首先,我们会探讨SSO的定义、它解决的问题以及它的关键优势。接着,我们将深入理解实现SSO的核心要素,如认证、授权、会话管理和票据传递。此外,本章还将介绍不同的SSO解决方案以及它们的工作原理,为后续章节中CAS项目的技术背景和架构分析打下基础。我们将通过逐步深入的方式,带领读者理解SSO技术的广泛应用场景及带来的安全、便捷的用户体验。

2. CAS项目简介与架构

2.1 CAS的技术背景和选型意义

2.1.1 SSO技术的发展历程

在信息技术飞速发展的今天,用户对于系统访问的便捷性和安全性要求越来越高。单点登录(Single Sign-On,简称SSO)技术应运而生,它允许用户在多个应用系统中使用同一套登录凭证进行访问,极大地提升了用户体验并简化了系统的访问管理。

SSO技术自20世纪90年代末期开始得到关注,早期的解决方案包括Kerberos协议和基于密码的集中认证系统。随着时间推移,基于Web的SSO解决方案开始流行,例如SAML(Security Assertion Markup Language)和OAuth等协议的推出,为实现跨域SSO提供了标准化的方法。

到目前为止,SSO技术经历了从简单的集中认证到复杂的身份联邦的演变过程。现代的SSO解决方案不仅要求安全、易用,还要求高可扩展性、支持多种认证方式、具备强大的审计和监控能力。

2.1.2 CAS与其他SSO解决方案的对比

中央认证服务(Central Authentication Service,简称CAS)是由耶鲁大学开发的一个开源的SSO解决方案。与其他SSO解决方案如SAML、OAuth、OpenID Connect相比,CAS具有其独特的优势和特点:

- 简洁性 :CAS协议相对简单,易于理解和实现,适合教育和企业内部的系统环境。

- 免费开源 :作为开源项目,CAS代码可自由获取和定制,减少了企业的许可成本。

- 社区支持 :CAS拥有活跃的社区和大量的文档资料,为使用者提供持续的帮助和支持。

- 兼容性 :CAS提供了多种客户端支持,包括Java、.NET、PHP、Python等,适合多种开发环境。

- 可扩展性 :CAS服务本身是模块化的,可以通过开发插件来扩展新的认证方式和协议支持。

与其他解决方案相比,CAS在企业级应用中尤其受到青睐,特别是在需要统一认证且对开放源码有依赖的环境中。然而,CAS通常需要更多的定制化开发来满足特定的业务需求。

2.2 CAS的系统架构分析

2.2.1 CAS组件的逻辑结构

CAS的系统架构主要由以下几个核心组件构成:

- CAS Server(CAS服务器) :认证中心,负责处理认证请求和生成票据(ticket),同时也负责用户登录界面的展示。

- CAS Client(CAS客户端) :运行在需要认证的应用服务器上,负责与CAS Server通信,获取和验证票据。

此外,CAS还包含一系列可选组件,例如:

- Ticket Granting Ticket(TGT) :票据授权票据,用于获取Service Ticket。

- Service Ticket(ST) :服务票据,由CAS Server发给CAS Client,用于访问具体的服务资源。

- Proxy Granting Ticket(PGT)和Proxy Ticket(PT) :用于代理认证场景,允许一个服务代表用户去访问另一个服务。

2.2.2 各组件的工作原理与交互机制

CAS的认证流程依赖于各个组件之间的紧密合作,以下是组件之间交互的基本流程:

- 用户访问需要认证的CAS客户端应用。

- CAS客户端检测到用户未认证,重定向用户的浏览器到CAS Server。

- 用户在CAS Server上进行认证,输入凭证信息(如用户名和密码)。

- CAS Server验证用户的凭证,如果验证成功,则生成一个TGT,并将用户重定向回CAS客户端。

- CAS客户端接收到TGT后,向CAS Server请求ST。

- CAS Server接收请求,验证TGT的有效性,并返回ST。

- CAS客户端使用ST访问受保护的服务资源。

在上述流程中,TGT和ST是CAS实现SSO的关键票据。TGT存储在CAS Server端,而ST是服务端验证用户身份的凭证,存放在客户端。此外,CAS还支持多因素认证、登录策略配置等高级特性。

2.3 CAS部署模式与环境准备

2.3.1 单节点与集群部署模式

CAS支持多种部署模式,最为基础的有单节点部署和集群部署:

- 单节点部署 :是最简单的部署方式,所有的CAS组件都在一个单独的服务器上运行。这种方式配置简单,适合开发和测试环境,或者对高可用性要求不高的场景。

- 集群部署 :在生产环境中,为了保证高可用性和负载均衡,通常会采用集群部署。在集群模式下,多个CAS Server节点将协同工作,可以提供故障转移和负载分担功能。

2.3.2 系统配置和环境要求

部署CAS需要考虑以下几个关键的系统配置和环境要求:

- 操作系统 :CAS可以运行在多种操作系统上,如Linux、Windows等。

- JDK版本 :推荐使用Java 8或更高版本,CAS对Java的依赖较大,确保JDK环境稳定且兼容。

- Web服务器 :可以使用Apache Tomcat、Jetty等作为CAS的Web容器。

- 数据库 :CAS Server需要数据库存储用户信息,推荐使用关系型数据库如MySQL或PostgreSQL。

- 内存和存储 :根据CAS Server的预期负载来决定需要的内存大小,同时为数据库预留足够的存储空间。

CAS的部署和配置相对复杂,涉及多个组件和服务,因此在部署之前需要仔细规划并仔细阅读官方文档。

以上内容涵盖了CAS项目的基本架构和重要组件,为理解CAS的工作机制和部署提供了详细的背景知识。在接下来的章节中,我们将深入探讨CAS的核心功能和工作流程。

3. CAS核心功能介绍

3.1 认证与授权机制

3.1.1 认证流程的详细解析

认证是单点登录(SSO)系统的核心功能之一,它确保只有合法用户才能访问受限资源。CAS认证流程涉及多个组件和步骤,确保了安全性与高效性。

在CAS协议中,认证流程首先从用户访问受保护的资源开始。此时,用户尚未登录,因此会被重定向到CAS服务器进行身份认证。以下是详细流程:

-

用户访问资源 :

用户尝试访问需要认证的Web应用,如果未认证,会被重定向到CAS服务器。 -

登录页面请求 :

用户被CAS服务器的登录页面请求,用户在此输入凭证信息,比如用户名和密码。 -

凭证验证 :

用户提交凭证信息,CAS服务器验证这些信息的正确性。 -

生成票据 :

一旦验证成功,CAS服务器将生成一个Service Ticket (ST) 和一个用于标识用户会话的Ticket Granting Ticket (TGT)。ST专门用于单次请求的验证,而TGT用于维护一个持续的会话状态。 -

重定向回服务端 :

用户带着ST重定向回原始请求的服务端,服务端随后向CAS服务器验证ST的有效性。 -

最终验证 :

服务端使用ST请求CAS服务器,CAS服务器返回验证结果,服务端根据此结果决定是否授权访问。 -

会话建立 :

如果验证成功,服务端创建用户会话,并提供受限资源访问。

3.1.2 授权机制的实现原理

授权是在用户认证成功之后执行的,它负责确定用户可以执行哪些操作和访问哪些资源。在CAS中,授权机制主要依靠票据传递和权限管理。

-

票据传递 :

在CAS协议中,Service Ticket (ST) 是授权过程的关键。CAS服务端生成ST,并通过重定向的方式将ST发送给客户端。客户端随后使用ST向CAS服务端请求访问特定服务。服务端将ST中的信息与用户权限进行匹配,以确定是否授权。 -

权限管理 :

权限管理是一个独立的组件,通常与角色和权限数据库关联。在CAS架构中,权限信息通常存储在服务端。CAS服务端与权限管理组件之间通过事先定义的API进行交互,根据用户身份和预设的权限规则来决定用户是否拥有相应的访问权限。 -

服务端API :

服务端通常提供API接口,供客户端应用程序调用来获取用户信息和权限数据。例如,CAS服务端可提供一个REST API,客户端应用程序发送特定的HTTP请求,查询用户授权信息。 -

跨域授权 :

CAS支持跨域授权,意味着用户在一个域中成功认证后,能够无需重复认证即可访问其他域中受保护的资源。跨域授权通常依赖于一些预定义的信任关系和相应的配置。

为了保护系统免受未授权访问,CAS采用了灵活的授权机制,支持多种认证和授权策略,同时也保证了系统的可扩展性和安全性。

3.2 会话管理与票据传递

3.2.1 会话的创建与维护

CAS中的会话管理是确保用户在登录后能够安全高效地访问受保护资源的基础。会话的创建和维护涉及以下关键步骤:

-

TGT的创建 :

当用户首次通过认证后,CAS服务器会创建一个TGT。这个票据与用户的浏览器关联,并存储在用户的浏览器中,一般使用Cookie实现。 -

会话存储 :

TGT包含多个重要信息,包括票据序列号、过期时间等,这些信息被存储在CAS服务端的票据存储库中。服务端需要保证这些信息的安全,防止被篡改。 -

会话的续期 :

用户在进行持续的活动时,会话需要被续期以保持活跃状态。CAS通常提供了会话续期的策略,比如在用户活动期间延长TGT的有效期。 -

会话撤销 :

用户登出或会话过期时,相关的TGT将被撤销,用户的会话状态也会被清除。CAS提供了一个机制来确保撤销信息能够迅速传播到所有可能使用该会话的服务端。

3.2.2 票据机制的原理与应用

票据机制是CAS实现SSO的关键,主要涉及Ticket Granting Ticket (TGT) 和 Service Ticket (ST)。

-

TGT的作用 :

TGT是用户与CAS服务器之间会话的凭证。用户登录成功后,CAS生成并发送TGT到用户浏览器。TGT由CAS服务器签发,并且包含了用户的会话信息和权限标识。TGT的生命周期通常由系统管理员根据安全需求进行配置,以便平衡用户体验和安全性。 -

ST的作用 :

当用户尝试访问一个受保护的服务时,服务端会要求用户提供一个有效的ST。ST是CAS服务器针对特定服务生成的临时票据,它验证用户是否有权访问该服务。服务端接收到ST后,需要向CAS服务器发送请求来验证ST的有效性。一旦ST验证通过,服务端就可以授权用户访问受保护的资源。 -

票据的加密与传输 :

为了防止票据被拦截和篡改,CAS实现了一个安全的票据加密和传输机制。票据通常包含复杂的加密信息,只有授权的服务端才能解读。 -

票据的过期策略 :

票据机制包括对TGT和ST的过期策略。例如,可以设置TGT在30分钟内有效,ST在单次请求后失效。这些策略有助于提高系统的安全性,防止票据被滥用。

通过会话管理和票据传递机制,CAS为用户提供了一个无缝且安全的SSO体验,同时为服务提供商提供了一种可靠且灵活的用户认证方式。

3.3 CAS的扩展性分析

3.3.1 可插拔的认证处理

CAS设计的一个关键特点是其模块化和可扩展的架构,特别是在认证处理方面。

-

认证插件机制 :

CAS允许通过认证插件进行扩展,这意味着可以实现不同的认证机制,而不需要修改CAS的核心代码。常见的认证插件包括LDAP、数据库、Radius、OAuth等。 -

自定义认证策略 :

开发者可以根据需要创建自定义认证策略,并将其插入到CAS的认证流程中。这种策略可以是多因素认证,或者是任何符合组织需求的特定逻辑。 -

灵活的认证流程 :

CAS允许灵活地配置认证流程。管理员可以设置不同的认证策略和顺序,以及定义在认证过程中所需的属性。 -

认证事件监听 :

CAS支持认证事件监听器,允许开发者监听并响应认证事件。这些事件可以用来触发日志记录、审计、或执行其他业务逻辑。

3.3.2 集成与扩展第三方服务

CAS不仅在认证处理上具有扩展性,它在与第三方服务集成方面也提供了丰富选项。

-

第三方服务注册 :

CAS提供了服务注册的功能,允许第三方服务在CAS中注册,并配置相应的安全策略。这为管理服务提供了便利,并有助于实现更细粒度的访问控制。 -

集成常用的Web应用 :

CAS支持与许多流行的Web应用和服务进行集成,如WebLogic, Websphere, JBoss等。通过CAS提供的客户端库和文档,这些集成可以较为简单地实现。 -

单点登出协议 :

CAS实现了单点登出协议,这意味着当用户通过CAS登录,而用户登出时,会自动通知所有已注册并信任的服务进行登出操作。这增加了用户体验的一致性和安全性。 -

集成SAML2.0和OAuth2.0 :

为了提高与其他SSO解决方案的兼容性和互操作性,CAS支持SAML2.0和OAuth2.0协议的集成。这允许CAS服务器与其他支持这些标准的系统进行交互,进一步扩展了CAS的应用范围。

CAS的扩展性和集成能力意味着它能够适应不断变化的业务需求和技术环境,同时为IT专业人员提供了一个灵活且强大的SSO解决方案。

3.3.3 开源社区与技术支持

作为一个开源项目,CAS受益于全球广泛的开发者社区,这为项目的扩展性和稳定维护提供了坚实基础。

-

社区贡献 :

开源社区通过报告错误、提交补丁和开发新功能来参与CAS的发展。社区成员的合作使得CAS能够不断地更新和改进,适应新的安全要求和技术标准。 -

官方文档和指南 :

官方提供的文档、用户指南和开发指南非常详尽,对那些希望扩展CAS功能或进行定制的用户来说非常有用。这降低了学习和应用CAS技术的门槛。 -

专业支持 :

虽然CAS是开源的,但也有商业公司提供专业的支持服务。这些公司通常有经验丰富的开发人员和架构师,能够为复杂的CAS部署和定制提供指导。 -

培训和认证 :

一些商业公司还提供了CAS相关的培训和认证计划。这些计划不仅帮助IT专业人员快速掌握CAS的使用,也保证了企业内部对CAS的正确理解和实施。

通过开源社区的活跃参与和商业支持,CAS能够持续地成长和改进,确保满足不断发展的安全性和业务需求。

4. CAS工作流程详述

4.1 用户身份认证流程

4.1.1 认证请求与响应的交互

用户身份认证是单点登录系统的核心功能。在CAS中,这个过程通常涉及用户、CAS客户端(服务)和CAS服务器三方的交互。首先,用户试图访问受保护的资源时,被重定向到CAS服务器进行登录。在用户输入凭证(如用户名和密码)并提交后,CAS服务器验证这些凭证的合法性。

以下是这一过程的简化描述:

- 用户尝试访问应用服务的受保护资源。

- 应用服务检测到未认证的请求,并将用户重定向到CAS登录页面。

- 用户在CAS登录页面提交凭证。

- CAS服务器验证凭证,若成功则创建一个service ticket,并将用户重定向回服务端的回调URL,同时附上service ticket作为参数。

- 应用服务使用接收到的service ticket向CAS服务器请求用户的身份验证信息。

- CAS服务器确认service ticket的有效性后,将用户的身份信息以特定格式(如JSON或XML)返回给应用服务。

- 应用服务接收到用户身份信息后,为用户创建本地会话,并允许其访问受保护的资源。

下面是一个简化的伪代码示例,描述了上述流程:

// 用户访问服务端资源

@app.route('/protected_resource')

def protected_resource():

# 用户未认证,重定向到CAS登录页面

return redirect(cas_login_url)

// CAS登录页面表单提交处理

@app.route('/login', methods=['POST'])

def login():

# 验证用户凭证

if validate_credential(request.form):

# 创建service ticket并重定向回服务端

service_ticket = create_service_ticket()

return redirect(service_callback_url + '?ticket=' + service_ticket)

else:

# 认证失败处理

return "Invalid credentials", 401

// 应用服务端使用service ticket请求用户身份信息

@app.route('/service_validate')

def service_validate():

ticket = request.args.get('ticket')

if validate_service_ticket(ticket):

# 返回用户身份信息

user_info = get_user_info(ticket)

return jsonify(user_info)

else:

return "Invalid service ticket", 400

4.1.2 认证成功与失败的处理

认证成功与失败的处理策略对用户体验至关重要。成功认证时,用户被授予访问受保护资源的权限;而认证失败则需要提供明确的错误信息,并指导用户进行正确的操作。

在认证成功的情况下,CAS服务器会生成一个唯一的service ticket,服务端通过这个service ticket来获取用户的详细身份信息,并根据这些信息决定是否授予对特定资源的访问权限。服务端通常会缓存用户的认证状态一段时间,以避免频繁地与CAS服务器交互。

当认证失败时,服务端会接收到一个错误响应,该响应包含了错误的详细信息。服务端应当将这个信息以用户友好的方式展示给用户,并可能提供重新登录的选项或引导用户前往密码重置页面。

4.2 服务票据的验证与授权

4.2.1 PGT与PGTIOU的使用场景

CAS在服务票据的验证和授权过程中引入了代理票据(Proxy Granting Ticket,PGT)和代理票据授权证明(Proxy Granting Ticket IOU,PGTIOU)的概念。这些票据用来允许服务间的安全代理,使得一个服务可以代理用户身份,访问另一个受保护的资源。

PGT是由CAS服务器在用户首次认证成功后生成的,用于后续服务间代理认证的安全凭证。PGTIOU是PGT的一个临时凭证,服务首先使用PGTIOU与CAS服务器交换PGT,然后使用PGT来获取服务票据(Service Ticket)进行代理请求。

使用场景包括但不限于:

- 服务A需要代表用户访问服务B,且服务B同样使用CAS进行认证。

- 服务需要为用户提供一个能够跨多个会话或设备持续访问的代理认证。

4.3 CAS客户端与服务端通信

4.3.1 客户端SDK的功能和配置

CAS客户端SDK是应用程序和服务集成CAS认证的关键工具。它提供了一系列简化和自动化CAS认证流程的方法,使开发者能够专注于业务逻辑的实现,而不必深入了解CAS协议的细节。

客户端SDK通常包括以下功能:

- 提供配置CAS服务端信息的接口。

- 自动构造登录和回调URL。

- 自动处理认证响应,并提取service ticket。

- 支持服务票据的验证。

- 集成到各种应用框架和语言库中。

配置CAS客户端SDK通常涉及到以下步骤:

- 引入CAS客户端库。

- 配置CAS服务端的基本信息,如登录URL、回调URL等。

- 根据需要,配置额外的服务端参数,如票据过期时间、会话过期时间等。

- 配置SDK中与应用程序框架相关的特定参数。

下面是一个配置Java应用中的CAS客户端SDK的示例代码:

// 创建CAS客户端实例

CentralAuthenticationService cas = new CentralAuthenticationServiceImpl();

// 基本配置

casProperties.setProperty("casServerUrlPrefix", "https://cas.example.org/cas");

casProperties.setProperty("casServerLoginUrl", "https://cas.example.org/cas/login");

casProperties.setProperty("service", "https://myapp.example.org/login");

// 其他可选配置

casProperties.setProperty("serverName", "https://myapp.example.org");

casProperties.setProperty("ticketValidatorClass", "org.jasig.cas.client.validation.TicketValidator");

casProperties.setProperty("exceptionMappings", "org.jasig.cas.client.validation.TicketValidationException=ERROR_CODE");

// 实例化客户端

UrlBasedViewResolver viewResolver = new UrlBasedViewResolver();

viewResolver.setViewClass(InternalResourceView.class);

4.3.2 服务端API的使用和限制

CAS服务器提供了多个API供客户端使用。这些API包括登录API、票据验证API、票据授权API等。客户端开发者应根据需求和场景合理选择和使用这些API。

服务端API的使用通常遵循以下步骤:

1. 客户端构造请求参数,并通过HTTP请求与CAS服务器通信。

2. CAS服务器处理请求,并返回响应。

3. 客户端解析响应内容,并执行后续逻辑(如用户认证成功后的授权逻辑)。

API使用过程中需要注意以下限制:

- 需要确保所有通过API交换的数据都是安全的,比如使用HTTPS协议。

- 对请求和响应的正确性进行验证,防止潜在的注入攻击。

- 需要注意API的速率限制和并发限制,避免对CAS服务器造成不必要的负载。

- 根据CAS服务器的版本和配置,API的行为可能会有所不同,因此需要参考CAS官方文档。

下面是一个使用CAS服务端API获取服务票据的示例代码:

// 获取service ticket的代码逻辑

String serviceTicket = cas.getTicket(ticketGrantingTicketId, "serviceTicket");

// 服务票据的验证

ValidationResponse validationResponse = cas.validateTicket(serviceTicket);

if (validationResponse.isValid()) {

// 验证成功,处理授权逻辑

} else {

// 验证失败,处理错误逻辑

}

4.4 CAS安全性分析

4.4.1 认证过程的安全策略

为了确保用户身份认证过程的安全性,CAS采用了一系列的安全策略。这些策略包括:

- 通过HTTPS保护客户端与CAS服务器之间的所有通信。

- 使用一次性票证(如PGTIOU)和秘密密钥,以防止未授权的票据请求。

- 实施票据过期策略,确保即使票据被盗用,其生命周期也是有限的。

- 对于敏感操作,实现多因素认证(MFA)以增强安全性。

4.4.2 对抗会话固定攻击的措施

会话固定攻击是一种常见的安全威胁,攻击者利用服务端对会话标识符的不当处理,固定会话并窃取用户的会话。CAS采取如下措施来对抗会话固定攻击:

- 生成新的会话标识符(例如,会话cookie)在认证开始之前。

- 在用户成功认证后,CAS会强制销毁旧的会话并创建一个新的会话。

- 确保CAS登录页面和其他受保护页面通过HTTPS访问,以防止会话ID被截获。

4.5 CAS性能调优

4.5.1 缓存机制及其影响

CAS的缓存机制对性能至关重要,合理使用缓存可以显著减少对数据库的查询次数,提高系统响应速度。CAS缓存主要包括会话缓存和票据缓存。其中:

- 会话缓存用于存储用户的登录状态。

- 票据缓存用于存储service ticket、proxy ticket等票据信息。

合理配置缓存可以减少CAS服务器的负载,但是需要平衡性能和安全性之间的关系。例如,长时间的缓存可以提高性能,但同时也增加了票据被盗用的风险。

缓存机制的影响分析应考虑以下因素:

- 缓存的大小和过期策略。

- 缓存的分布和一致性。

- 缓存失效时的性能表现。

4.6 CAS故障排除

4.6.1 常见问题与解决方法

CAS在实际部署和运行过程中可能会遇到各种问题。以下是一些常见的问题及其解决方法:

- 认证失败

- 检查CAS服务器和客户端的配置是否一致。

- 验证CAS服务器和客户端的时间是否同步。

- 确保网络环境没有问题,如防火墙设置。

- 服务票据验证失败

- 确认服务端的回调URL是否已正确注册到CAS服务器。

-

检查服务端是否能够发送和接收来自CAS的HTTP请求。

-

会话管理问题

- 确认会话存储方式是否适合当前的部署环境(如分布式会话存储)。

- 检查会话相关的配置参数,如会话超时设置。

通过以上的分析和解决方法,可以对CAS的故障进行有效排查和解决。

在上述章节中,我们详细分析了CAS工作流程的各个方面,从用户身份认证流程到服务票据的验证和授权,再到CAS客户端与服务端的通信机制。我们也探讨了如何在保证安全性的同时优化CAS的性能,并提出了故障排除的一般策略。这些内容旨在帮助读者深入理解CAS的工作原理以及如何在实践中运用这些知识解决问题。

5. CAS与Shiro整合技术要点

5.1 整合前的准备工作

5.1.1 环境兼容性分析

在进行CAS与Shiro的整合之前,开发者必须确保这两个系统之间的兼容性。环境兼容性分析通常涉及检查CAS服务器和Shiro安全框架的版本兼容性,以及它们各自的依赖库是否有冲突。由于CAS版本的演进,新版本的CAS可能会引入对特定版本Shiro的支持。进行兼容性分析时,建议检查以下几点:

- 版本号 :确保CAS Server与Shiro库的版本能够相互支持。

- 依赖冲突 :使用工具(如Maven或Gradle的依赖管理功能)检查依赖树,找出潜在的依赖冲突,并解决它们。

- 功能特性 :了解两个系统的特性,确保它们能够满足项目需求。

5.1.2 Shiro的基本配置与原理

Apache Shiro是一个功能强大的、易于使用的Java安全框架,它提供了身份验证、授权、会话管理以及加密等功能。Shiro的核心概念包括Subject、SecurityManager以及Realms。

- Subject :代表当前与软件交互的实体(通常是用户),它是Shiro的核心概念。

- SecurityManager :是Shiro的中心,管理所有Subject,管理内部安全组件的生命周期。

- Realms :是Shiro连接安全数据的桥梁,例如数据库,可以充当Shiro和应用程序安全数据之间的桥梁。

对于Shiro的基本配置,以下是Maven依赖配置的一个简单示例:

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.5.3</version>

</dependency>

在应用中,还需要创建一个 shiro.ini 配置文件,用于配置SecurityManager和Realms等组件。

5.2 整合过程中的关键配置

5.2.1 CAS作为Shiro认证源的集成

要将CAS用作Shiro的认证源,需要在Shiro的配置文件中指定一个自定义的 AuthenticatingRealm ,这个Realm将使用CAS进行用户身份的验证。以下是一段配置示例:

public class CasRealm extends AuthorizingRealm {

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token)

throws AuthenticationException {

// 实现CAS票据验证逻辑,返回AuthenticationInfo信息

}

}

在 shiro.ini 中,我们还需要指定CAS Realm:

[main]

authRealm = com.example.CasRealm

securityManager.realms = $authRealm

在Shiro中集成CAS的过程涉及两个主要步骤:

- 票据验证 :Shiro将用户的CAS票据发送给CAS服务器进行验证。

- 用户信息提取 :一旦票据验证成功,Shiro将从CAS服务器获取用户的详细信息,创建并保存在Shiro的Subject中。

5.2.2 权限控制和角色管理的同步

在CAS和Shiro整合后,用户的身份认证主要由CAS处理,但权限控制和角色管理则可以继续使用Shiro的组件进行。Shiro可以利用从CAS获得的用户信息,以及在Shiro内部定义的角色和权限信息,来执行相应的授权检查。

public class MyAuthorizingRealm extends AuthorizingRealm {

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

// 根据用户身份从数据库或其他存储中获取角色和权限信息,并设置到info对象中

return info;

}

}

为了确保CAS与Shiro整合后的权限控制和角色管理能够正确同步,需要在Shiro配置中注册自定义的AuthorizingRealm实例,并确保CAS返回的用户信息能够被该实例所理解。

5.3 整合后的系统优化

5.3.1 性能优化策略

整合CAS与Shiro后,系统的性能可能面临挑战,特别是在用户量大的情况下。优化策略包括:

- 缓存 :利用Shiro提供的缓存机制减少数据库访问次数。

- 会话管理 :配置合适的会话超时和会话管理策略。

- 异步处理 :对于耗时操作,可以使用异步处理减少用户等待时间。

5.3.2 安全加固与故障排除

整合系统后的安全加固和故障排除是保障系统稳定运行的重要步骤,包括:

- 安全配置检查 :确认所有的安全配置是否正确无误。

- 日志审计 :开启Shiro和CAS的日志审计功能,以监控异常行为。

- 异常处理机制 :在代码中妥善处理可能出现的异常,并记录日志。

通过上述各方面的综合考虑和优化,可以显著提高整合后的系统性能和安全性。整合后的系统能更好地支持企业的身份和访问管理需求,提高用户身份验证和授权的效率,最终提升整个企业应用系统的安全性和用户体验。

6. CAS-Shiro示例应用演示

CAS-Shiro的示例应用演示将会展示如何将CAS与Shiro整合进一个实际应用项目中。通过结合这两个强大的组件,我们可以创建一个安全且易于扩展的Web应用架构。在本章节中,我们将逐步探索示例应用的设计思路、开发集成步骤,以及应用测试与部署的过程。

6.1 示例应用的设计思路

6.1.1 应用架构和功能规划

示例应用将基于MVC架构进行设计,具体包括以下几个核心组件:

- 前端展示层 :使用Angular或React框架提供动态的前端界面。

- 后端服务层 :采用Spring Boot实现RESTful API,处理前端发来的请求。

- 认证授权层 :集成CAS和Shiro,进行用户认证和权限控制。

- 数据持久层 :使用MyBatis或JPA与MySQL数据库交互,存储用户数据和业务数据。

功能上,应用将包括用户登录、注销、权限验证、角色分配等功能,确保应用的权限控制和用户管理逻辑清晰。

6.1.2 用户角色和权限设计

本示例应用将设计三个基本角色:

- 普通用户 :拥有访问公共页面的权限。

- 管理员 :拥有管理用户和查看系统信息的权限。

- 审计员 :拥有查询业务数据和查看日志的权限。

权限将通过角色与权限的绑定实现,例如,管理员角色绑定增加用户、删除用户等权限。

6.2 应用开发与集成步骤

6.2.1 开发环境的搭建

在开发CAS-Shiro的示例应用前,我们需要搭建开发环境:

- Java开发环境 :安装JDK 11或更高版本,并配置环境变量。

- 构建工具 :使用Maven或Gradle构建项目。

- IDE :推荐使用IntelliJ IDEA或Eclipse进行项目开发。

- 数据库 :安装MySQL数据库,并创建所需的数据表。

接着,创建一个Maven项目,并添加以下依赖:

<dependencies>

<!-- Spring Boot Starter -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- CAS Client -->

<dependency>

<groupId>org.apereo.cas</groupId>

<artifactId>cas-client-support-springboot</artifactId>

<version>6.x</version>

</dependency>

<!-- Apache Shiro -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring-boot-starter</artifactId>

<version>1.7.0</version>

</dependency>

<!-- 数据库连接池和驱动 -->

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<!-- 其他依赖... -->

</dependencies>

6.2.2 CAS和Shiro的集成实践

CAS和Shiro的集成是本示例应用的核心,具体实现步骤如下:

- 配置CAS服务 :在

application.properties中配置CAS服务器地址和应用服务的回调地址。 - 整合CAS认证 :通过

CasAuthenticationFilter和CasAuthenticationEntryPoint实现CAS服务的认证流程。 - 配置Shiro认证与授权 :使用

ShiroFilterFactoryBean进行安全过滤器配置,实现Shiro的安全拦截。 - 权限与角色关联 :在Shiro中配置相应的权限规则和角色信息,确保应用的安全策略与功能角色相对应。

以下是一个简化的Shiro配置示例:

@Bean

public ShiroFilterFactoryBean shiroFilter(SecurityManager securityManager) {

ShiroFilterFactoryBean shiroFilter = new ShiroFilterFactoryBean();

shiroFilter.setSecurityManager(securityManager);

Map<String, String> filterChainDefinitionMap = new HashMap<>();

filterChainDefinitionMap.put("/public/**", "anon");

filterChainDefinitionMap.put("/user/login", "anon");

filterChainDefinitionMap.put("/**", "authc");

shiroFilter.setFilterChainDefinitionMap(filterChainDefinitionMap);

return shiroFilter;

}

6.3 应用测试与部署

6.3.1 功能测试和性能测试

在完成开发和集成后,应用需要通过一系列的测试来确保其功能性和性能:

- 单元测试 :编写JUnit测试用例对后端逻辑进行单元测试。

- 集成测试 :通过模拟用户操作对应用进行集成测试,确保认证流程和权限控制正确无误。

- 性能测试 :使用JMeter或LoadRunner模拟高并发场景,确保应用在压力下仍能稳定运行。

6.3.2 部署流程和注意事项

在部署过程中,需注意以下几点:

- 配置文件更新 :部署前确保应用的配置文件已更新,包括数据库连接信息、CAS和Shiro的相关配置。

- 依赖检查 :确认所有依赖已正确打包,无遗漏。

- 部署环境 :选择稳定的服务器环境,建议使用Docker容器化部署,便于管理和扩展。

最终部署完成后,进行全面的测试验证,确保应用在生产环境中能够正常工作。

以上章节详细展示了如何设计和实施一个具有CAS-Shiro集成的示例应用。通过逐步介绍应用设计思路、开发集成步骤以及应用测试与部署的方法,我们对如何构建一个安全且功能完善的Web应用有了更深入的了解。

简介:本文介绍单点登录(SSO)技术及其在多系统访问中的便利性,重点讲解CAS(Central Authentication Service)单点登录实现方法。文章深入探讨了CAS的工作原理和流程,包括其预认证阶段、登录请求处理、票证验证机制和多协议支持等。此外,文章还介绍了如何将CAS与Shiro安全框架整合来提升SSO的安全性和管理能力,并通过 cas-shiro-demo-app 示例应用来演示如何在项目中实施SSO。

1249

1249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?