在通常,黑客都是研究系统和软件等的漏洞。不过这次黑客把目标瞄准了硬件。根据外媒报道,黑客发现在某些类型的DDR芯片上存在设计缺陷,可以用来提升Linux系统权限。 谷歌的Project Zero博客周一发表文章称,已经将去年科学家发现的在DDR3内存中存在的“位翻转”多次访问内存缺陷变为实际可行的攻击。

为 了保护整个系统的安全性与完整性,DDR3内存每个大的内存块仅由一个给定的应用程序或操作系统进程访问的”沙盒”。黑客现在有能力来修改禁止的内存区域 的内容,这种硬件级别的修改具有深远的影响。它可以允许一个用户或应用程序直接从内存中提升权限而无视系统的限制;黑客能够执行恶意代码或劫持用户或其他 软件的数据。此漏洞只适用于更新的DDR3内存的类型。不过这个攻击对DDR4内存或者包含ECC纠错功能的内存无效。

安全专家马克西伯 恩,称此攻击为”沙盒生成器和断路器”。攻击者并没有给出具体是哪些型号的DDR3内存容易受到攻击(理论上存在“位翻转”漏洞的DDR3内存都可能易被 攻击),攻击演示的平台是运行X86-X64 CPU的Linux计算机,可能在其他系统平台下也可以进行攻击。

虽然说起来很可怕的样子,但由于种种原因,现在,这些攻击似乎是理论多于实际,这是因为:攻击只允许本地,而不是远程。更重要的是,攻击需要在短短的64毫秒进行超过54万次的内存访问。

安全专家表示如果想要真正解决这个问题,需要更换内存条,比如使用带有ECC功能的DDR3内存,或者升级平台使用DDR4内存。从攻击实施的代价来看,似乎这个漏洞只是看起来吓人而实际可能不会发生。

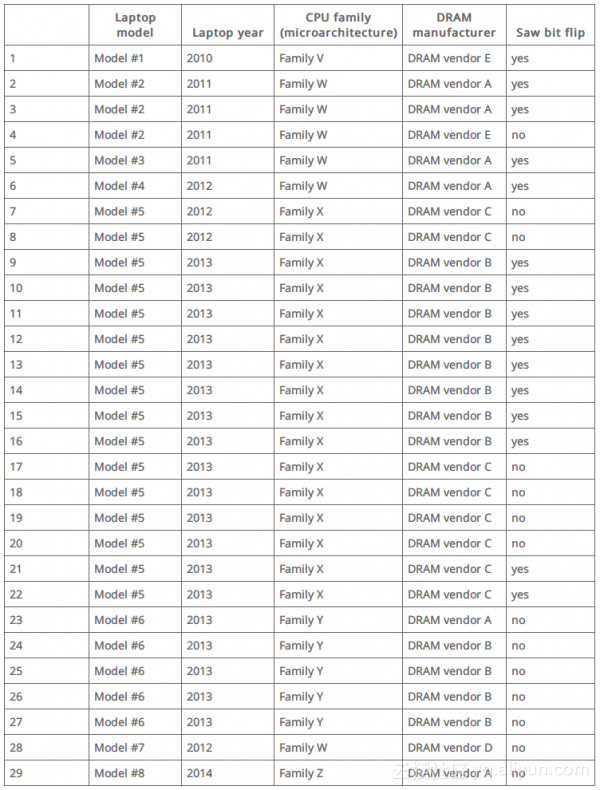

附注:存在“位翻转”漏洞的DDR3内存模块:

文章转载自 开源中国社区 [http://www.oschina.net]

黑客发现特定DDR3内存存在设计缺陷,能通过“位翻转”提升Linux系统权限。此漏洞适用于部分DDR3内存,但对DDR4及带ECC功能的内存无效。攻击需在短时间内进行大量内存访问。

黑客发现特定DDR3内存存在设计缺陷,能通过“位翻转”提升Linux系统权限。此漏洞适用于部分DDR3内存,但对DDR4及带ECC功能的内存无效。攻击需在短时间内进行大量内存访问。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?