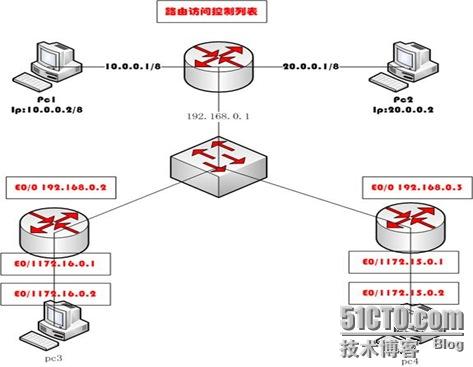

路由访问控制列表配置ACL配置

12.1. 实验目标

任务一:标准访问控制列表配置

任务二:扩展访问控制列表配置

任务三:命名访问控制列表

实验一:acl 的应用

标准访问控制列表

配置扩展访问控制列表

配置命名访问控制列表

12.2. 准备环境

三台2610路由器连接

12.3. 实验拓扑 最上边的是R1 ,左边的是R2 ,右边的是R3

2.4. 实验步骤及参考

12.4.1. 标准访问控制列表

禁止访问192.168.1.1

r1(config-if)#ip add 192.168.0.1 255.255.255.0

r1(config-if)#ip add 10.0.0.1 255.0.0.0

r1(config-router)#network 192.168.0.1 0.255.255.255 area 0

r1(config-router)#network 10.0.0.1 0.0.0.255 area 0

第二步:r2上的配置。

r2(config-if)#ip add 192.168.0.2 255.255.255.0

r2(config-if)#ip add 10.10.2.1 255.255.255.0

r2(config-router)#network 192.168.0.2 0.255.255.255 area 0

r2(config-router)#network 172.16.1.1 0.0.255.255 area 0

(下面这几步是在r1上的e0/0出方向绑定标准访问控制列表项,因为标准的最好在离目的地址近的接口上配置。!)

任务:

R1(config)#access-list 1 deny 192.168.1.1 0.0.0.0 (禁止访问192.168.1.1)

R1(config)#access-list 1 permit 0.0.0.0 255.255.255.255 (允许访问所有)

第三步:r3上的配置。

r3(config-if)#ip address 172.16.5.1 255.255.255.0

r3(config-if)#ip address 172.15.0.1 255.255.0.0

r3(config-router)#network 10.10.2.0

r3(config-router)#network 172.15.0.1 0.0.255.255 area 0

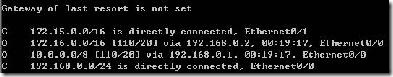

查看:

r3(config-router)# do show ip route

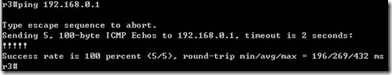

r3#ping 192.168.0.1

!!!!!

第四步:在r2上测试。

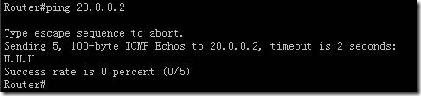

R2#ping 20.0.0.2

U.U.U (目标地址不可达) 禁用了192.168.0.2发来的数据包,但172.16.0.2可以PING通20.0.0.2

Success rate is 0 percent (0/5)

r1#ping 192.168.0.2

!!!!!

12.4.2. 配置扩展访问控制列表

任务:让192.168.0.1不能连通192.168.0.2但0.2可以连通0.1

第一步:r2上的配置。

r2(config)#access-list 102 deny icmp host 192.168.0.1 host 192.168.0.2 echo

r2(config)#access-list 102 permit ip any any

(这些是拒绝icmp的连通)

r2(config-if)#exit

(这是删除一个ACL)

r2(config)#access-list 101 deny tcp host 192.168.0.1 host 192.168.0.2 eq 23

不能用tcp协议中的telnet

r2(config)#access-list 101 permit ip any any

r2(config-if)#ip access-group 101 in

r2(config-if)#exit

(这是拒绝TELNET登陆)

第二步:r1上的配置。

r1#ping 192.168.0.2

(这些是测试拒绝icmp的连通)

Success rate is 0 percent (0/5)

r1#telnet 10.10.2.10

Trying 10.10.2.10 ...

% Destination unreachable; gateway or host down

(这是测试拒绝TELNET登陆)

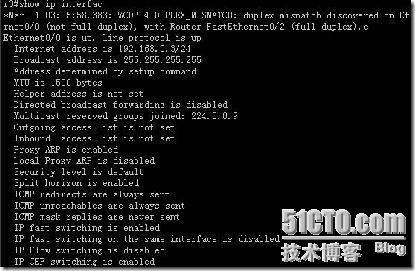

(注:show ip interface 用来显示ACL是否正确配置。)

12.4.3. 配置命名访问控制列表

任务:不让192.168.0.3访问192.168.0.2 但0.2可以访问0.3

第一步:r2上的配置。

r2(config)#ip access-list extended sjd (扩展命名)

r2(config-ext-nacl)#deny icmp host 192.168.0.3 host 192.168.0.2 echo

r2(config-ext-nacl)#permit ip any any(允许其他任何IP流量)

r2(config-if)#ip access-group cisco in

第二步:r1上测试。

r1#ping 192.168.0.2

转载于:https://blog.51cto.com/sjdwm/122139

![clip_image002[9]](https://i-blog.csdnimg.cn/blog_migrate/54063ffe189fc48ba741c3a4932de668.jpeg)

6192

6192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?